Introduction

Nous savons tous qu’il faut faire attention aux détails que nous partageons en ligne, mais les informations que nous recherchons peuvent également être révélatrices. Recherchez un itinéraire et notre position devient beaucoup plus facile à deviner. Recherchez un mot de passe dans une mine de données compromises et nous risquons de le divulguer nous-mêmes.

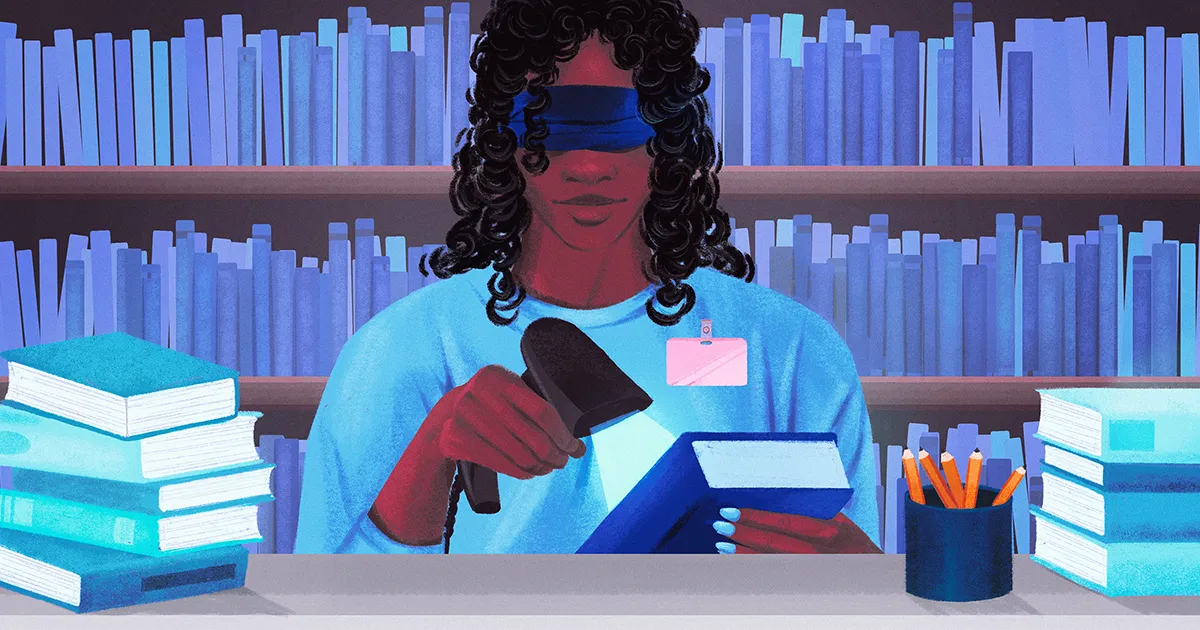

Ces situations alimentent une question clé en cryptographie : comment pouvez-vous extraire des informations d’une base de données publique sans rien révéler sur ce à quoi vous avez accédé ? C'est l'équivalent de consulter un livre à la bibliothèque sans que le bibliothécaire sache lequel.

Concevoir une stratégie qui résout ce problème – connue sous le nom de récupération d’informations privées – est « un élément de base très utile dans un certain nombre d’applications préservant la confidentialité », a déclaré David Wu, cryptographe à l'Université du Texas à Austin. Depuis les années 1990, les chercheurs ont approfondi la question et amélioré les stratégies d’accès privé aux bases de données. Un objectif majeur, encore impossible avec de grandes bases de données, est l’équivalent d’une recherche privée sur Google, où vous pouvez parcourir un tas de données de manière anonyme sans effectuer de gros travaux de calcul.

Aujourd'hui, trois chercheurs ont Fabriqué une version recherchée depuis longtemps de la récupération d'informations privées et l'a étendue pour construire une stratégie de confidentialité plus générale. L'œuvre, qui a reçu un Prix du meilleur papier en juin à l'assemblée annuelle Symposium sur la théorie de l'informatique, fait tomber un obstacle théorique majeur sur la voie d’une recherche véritablement privée.

"[C'est] quelque chose en cryptographie que je suppose que nous voulions tous mais que nous ne croyions pas vraiment à son existence", a déclaré Vinod Vaikuntanathan, un cryptographe du Massachusetts Institute of Technology qui n'a pas participé à l'article. "C'est un résultat historique."

Le problème de l’accès aux bases de données privées a pris forme dans les années 1990. Au début, les chercheurs pensaient que la seule solution consistait à analyser l’intégralité de la base de données à chaque recherche, ce qui reviendrait à demander à un bibliothécaire de parcourir chaque étagère avant de revenir avec votre livre. Après tout, si la recherche sautait une section, le bibliothécaire saurait que votre livre ne se trouve pas dans cette partie de la bibliothèque.

Cette approche fonctionne assez bien à petite échelle, mais à mesure que la base de données se développe, le temps nécessaire à son analyse augmente au moins proportionnellement. À mesure que vous lisez des bases de données plus volumineuses – et Internet est une base de données assez importante – le processus devient d’une inefficacité prohibitive.

Au début des années 2000, les chercheurs ont commencé à soupçonner qu’ils pourraient contourner l’obstacle de l’analyse complète en « prétraitant » la base de données. En gros, cela signifierait coder l’intégralité de la base de données sous la forme d’une structure spéciale, afin que le serveur puisse répondre à une requête en lisant juste une petite partie de cette structure. Un prétraitement suffisamment minutieux pourrait, en théorie, signifier qu'un seul serveur hébergeant des informations ne passe par le processus qu'une seule fois, permettant ainsi à tous les futurs utilisateurs de récupérer des informations en privé sans aucun effort supplémentaire.

Pour Daniel Wiss, cryptographe à la Northeastern University et co-auteur du nouvel article, cela semblait trop beau pour être vrai. Vers 2011, il a commencé à essayer de prouver que ce genre de stratagème était impossible. « J'étais convaincu que cela n'était pas possible », a-t-il déclaré.

Mais en 2017, deux groupes de chercheurs publié résultats cela l'a fait changer d'avis. Ils ont construit les premiers programmes capables d'effectuer ce type de récupération d'informations privées, mais ils n'ont pas été en mesure de démontrer que ces programmes étaient sécurisés. (Les cryptographes démontrent la sécurité d'un système en montrant que le briser est aussi difficile que résoudre un problème difficile. Les chercheurs n'ont pas pu le comparer à un problème difficile canonique.)

Introduction

Ainsi, même avec son espoir renouvelé, Wichs supposait qu’une version sécurisée de ces programmes était encore loin. Au lieu de cela, lui et ses co-auteurs — Wei-Kai Lin, maintenant à l'Université de Virginie, et Ethan Mook, également chez Northeastern, a travaillé sur des problèmes qu'ils pensaient plus faciles, qui impliquaient des cas où plusieurs serveurs hébergeaient la base de données.

Dans les méthodes étudiées, les informations contenues dans la base de données peuvent être transformées en une expression mathématique, que les serveurs peuvent évaluer pour extraire les informations. Les auteurs ont pensé qu’il pourrait être possible de rendre ce processus d’évaluation plus efficace. Ils ont joué avec une idée de 2011, lorsque d'autres chercheurs avaient trouvé un moyen d'évaluer rapidement une telle expression en la prétraitant, créant ainsi des tableaux de valeurs spéciaux et compacts qui vous permettent d'ignorer les étapes normales d'évaluation.

Cette méthode n'a produit aucune amélioration et le groupe a failli abandonner, jusqu'à ce qu'ils se demandent si cet outil pourrait réellement fonctionner dans le cas convoité d'un serveur unique. Ils ont constaté qu'ils choisissaient un polynôme avec suffisamment de soin et qu'un seul serveur pourrait le prétraiter sur la base du résultat de 2011, ce qui donnerait lieu au système de recherche sécurisé et efficace auquel nous réfléchissions depuis des années. Soudain, ils avaient résolu le problème le plus difficile après tout.

Au début, les auteurs n'y croyaient pas. « Voyons ce qui ne va pas », se souvient Wichs. "Nous avons continué à essayer de comprendre où cela tombait en panne."

Mais la solution tenait : ils avaient réellement découvert un moyen sécurisé de prétraiter une base de données sur un seul serveur afin que n'importe qui puisse extraire des informations en secret. "C'est vraiment au-delà de tout ce que nous avions espéré", a déclaré Yuval Ishaï, cryptographe au Technion en Israël qui n’a pas participé à ces travaux. C'est un résultat que « nous n'avons même pas eu le courage de demander », a-t-il déclaré.

Après avoir élaboré leur système de recherche secrète, les auteurs se sont tournés vers l'objectif réel d'une recherche privée sur Internet, qui est plus compliquée que d'extraire des informations d'une base de données, a déclaré Wichs. Le système de recherche privée à lui seul permet une version de recherche privée de type Google, mais il est extrêmement laborieux : vous exécutez vous-même l'algorithme de Google et extrayez secrètement des données d'Internet si nécessaire. Wichs a déclaré qu'une véritable recherche, dans laquelle vous envoyez une requête et restez assis pendant que le serveur collecte les résultats, est en réalité la cible d'une approche plus large connue sous le nom de cryptage homomorphe, qui dissimule les données afin que quelqu'un d'autre puisse les manipuler sans jamais rien en savoir. .

Les stratégies de chiffrement homomorphes typiques se heurteraient au même problème que la récupération d'informations privées, en parcourant péniblement tout le contenu d'Internet à chaque recherche. Mais en utilisant leur méthode de recherche privée comme échafaudage, les auteurs ont construit un nouveau système qui exécute des calculs qui ressemblent davantage aux programmes que nous utilisons quotidiennement, extrayant des informations de manière secrète sans balayer tout Internet. Cela augmenterait l’efficacité des recherches sur Internet et de tous les programmes nécessitant un accès rapide aux données.

Bien que le chiffrement homomorphique soit une extension utile du système de recherche privée, Ishai a déclaré qu'il considère la récupération d'informations privées comme le problème le plus fondamental. La solution des auteurs est la « pierre angulaire magique » et leur stratégie de chiffrement homomorphe en est une suite naturelle.

Pour l’instant, aucun des deux schémas n’est utile en pratique : le prétraitement est actuellement utile aux extrêmes, lorsque la taille de la base de données tend vers l’infini. Mais en réalité, son déploiement signifie que ces économies ne peuvent pas se matérialiser et que le processus prendrait trop de temps et d'espace de stockage.

Heureusement, a déclaré Vaikuntanathan, les cryptographes ont une longue histoire d’optimisation de résultats qui étaient initialement peu pratiques. Si les travaux futurs permettent de rationaliser l’approche, il pense que les recherches privées à partir de bases de données géantes pourraient être à portée de main. « Nous pensions tous que nous étions en quelque sorte coincés là-bas », a-t-il déclaré. "Ce que donne le résultat de Daniel, c'est de l'espoir."

Quanta mène une série d’enquêtes pour mieux servir notre public. Prenez notre enquête auprès des lecteurs en informatique et vous serez inscrit pour gagner gratuitement Quanta marchandise.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.quantamagazine.org/cryptographers-devise-an-approach-for-total-search-privacy-20231106/

- :est

- :ne pas

- :où

- ][p

- $UP

- 2011

- 2017

- a

- Capable

- A Propos

- à propos de ça

- AC

- accès

- Accès aux données

- accédé

- accès

- actually

- Après

- algorithme

- Tous

- permettre

- Permettre

- aussi

- an

- et les

- annuel

- Anonymement

- répondre

- tous

- chacun.e

- quoi que ce soit d'artificiel

- applications

- une approche

- SONT

- autour

- AS

- demander

- assumé

- At

- public

- austin

- auteurs

- et

- RETOUR

- une barrière

- basé

- BE

- devient

- before

- CROYONS

- croit

- Améliorée

- Au-delà

- Big

- plus gros

- Block

- livre

- renforcer

- braver

- Rupture

- pauses

- plus large

- construire

- Développement

- construit

- mais

- by

- venu

- CAN

- prudent

- prudemment

- maisons

- cas

- modifié

- vérifier

- vérification

- Selectionnez

- Fermer

- Coauteur

- compact

- comparer

- compliqué

- Compromise

- calcul

- calculs

- conduite

- contenu

- convaincu

- pourriez

- convoité par

- La création

- cryptographe

- cryptographes

- de la cryptographie

- Lecture

- données

- Base de données

- bases de données

- journée

- démontrer

- déployer

- détails

- concevoir

- difficile

- découvert

- do

- faire

- fait

- down

- conduite

- pendant

- "Early Bird"

- plus facilement

- manger

- efficace

- efficace

- effort

- d'autre

- chiffrement

- assez

- entré

- Tout

- Équivalent

- évaluer

- évaluation

- Pourtant, la

- JAMAIS

- Chaque

- tous les jours

- peut

- existe

- expression

- extension

- extrait

- extrêmement

- extrêmes

- loin

- Figure

- figuré

- Prénom

- Pour

- trouvé

- De

- Carburant

- fondamental

- avenir

- Général

- géant

- GitHub

- donne

- Don

- objectif

- Goes

- Bien

- Recherche Google

- saisir

- Réservation de groupe

- Groupes

- Pousse

- ait eu

- Dur

- Plus fort

- Vous avez

- ayant

- he

- lourd

- Tenue

- aide

- sa

- Histoire

- Frappé

- d'espérance

- hôte

- hébergement

- Comment

- HTML

- http

- HTTPS

- i

- idée

- if

- impossible

- améliorations

- l'amélioration de

- in

- inefficace

- Infinity

- d'information

- possible

- plutôt ;

- Institut

- Internet

- développement

- impliqué

- Israël

- IT

- SES

- lui-même

- juin

- juste

- conservé

- ACTIVITES

- Genre

- Savoir

- connaissance

- connu

- repère

- gros

- au

- Bibliothèque

- lifting

- comme

- emplacement

- Location

- rechercher

- magazine

- majeur

- a prendre une

- Massachusetts

- Massachusetts Institute of Technology

- se concrétiser

- mathématique

- Mai..

- signifier

- veux dire

- méthode

- méthodes

- pourrait

- l'esprit

- MIT

- PLUS

- plus efficace

- beaucoup

- plusieurs

- Nature

- nécessaire

- Besoin

- Ni

- Nouveauté

- aucune

- Ordinaire

- Northeastern University

- maintenant

- nombre

- of

- de rabais

- on

- une fois

- ONE

- en ligne

- uniquement

- l'optimisation

- Autre

- nos

- nous-mêmes

- ande

- propre

- Papier

- partie

- Mot de Passe

- Platon

- Intelligence des données Platon

- PlatonDonnées

- partieInvestir dans des appareils économes en énergie et passer à l'éclairage

- possible

- pratiquement

- assez

- la confidentialité

- Privé

- information privée

- Problème

- d'ouvrabilité

- processus

- produire

- Programmes

- Prouver

- fournir

- public

- tirant

- question

- Rapide

- vite.

- assez

- nous joindre

- Lire

- Reader

- en cours

- monde réel

- vraiment

- reçu

- renouvelé

- nécessaire

- conditions

- chercheurs

- résultat

- Résultats

- retour

- révélateur

- Analyse

- grossièrement

- Courir

- fonctionne

- Saïd

- même

- Épargnes

- scie

- Balance

- balayage

- programme

- Sciences

- Rechercher

- recherches

- recherche

- secret

- Section

- sécurisé

- sécurité

- Chercher

- semblait

- voit

- envoyer

- Série

- besoin

- serveur

- Serveurs

- Forme

- Partager

- Étagère

- montrer

- Tamiser

- depuis

- unique

- s'asseoir

- situations

- Taille

- petit

- faibles

- So

- sur mesure

- Résout

- Résoudre

- quelques

- Quelqu'un

- quelque chose

- l'espace

- spécial

- j'ai commencé

- Étapes

- Encore

- storage

- les stratégies

- de Marketing

- rationaliser

- structure

- étudié

- tel

- Prenez

- Target

- Technologie

- Texas

- que

- qui

- Le

- les informations

- leur

- théorique

- théorie

- Là.

- Ces

- l'ont

- En pensant

- this

- ceux

- pensée

- trois

- Avec

- fiable

- à

- trop

- a

- outil

- Total

- vers

- transformé

- oui

- vraiment

- essayer

- Tourné

- deux

- université

- jusqu'à

- utilisé

- utilisateurs

- en utilisant

- Valeurs

- version

- très

- Virginie

- voulu

- était

- Façon..

- we

- webp

- WELL

- ont été

- Quoi

- quand

- que

- qui

- tout en

- WHO

- la totalité

- sera

- gagner

- comprenant

- dans les

- sans

- activités principales

- travaillé

- vos contrats

- pourra

- faux

- années

- élastique

- Vous n'avez

- Votre

- vous-même

- zéphyrnet