Oui, les ransomwares sont encore une chose.

Non, toutes les attaques de ransomware ne se déroulent pas comme on pourrait s’y attendre.

La plupart des attaques de ransomware contemporaines impliquent deux groupes de criminels : un groupe central qui crée le malware et gère les paiements d'extorsion, et les « membres » d'un clan lâche de « affiliés » qui s'introduisent activement dans les réseaux pour mener les attaques.

Une fois connectés, les affiliés parcourent ensuite le réseau de la victime, se familiarisant avec le terrain pendant un certain temps, avant de brouiller brusquement et souvent de manière dévastatrice autant d'ordinateurs que possible, aussi rapidement qu'ils le peuvent, généralement au pire moment possible. du jour.

Les affiliés empochent généralement 70 % de l'argent du chantage pour toutes les attaques qu'ils mènent, tandis que les principaux criminels prennent 30 % comme iTunes de chaque attaque menée par chaque affilié, sans jamais avoir besoin de s'introduire eux-mêmes dans les ordinateurs de qui que ce soit.

C’est de toute façon ainsi que se produisent la plupart des attaques de logiciels malveillants.

Mais les lecteurs réguliers de Naked Security savent que certaines victimes, notamment les particuliers et les petites entreprises, finissent par être victimes de fait chanter via leur NASou stockage connecté en réseau dispositifs.

Stockage réseau prêt à l'emploi

Les boîtiers NAS, comme on les appelle familièrement, sont des serveurs miniatures préconfigurés, exécutant généralement Linux, qui sont généralement branchés directement sur votre routeur, puis agissent comme des serveurs de fichiers simples et rapides pour tous les utilisateurs du réseau.

Pas besoin d'acheter des licences Windows, de configurer Active Directory, d'apprendre à gérer Linux, d'installer Samba ou de vous familiariser avec CIFS et d'autres arcanes du système de fichiers réseau.

Les boîtiers NAS sont des systèmes de stockage connectés au réseau « plug-and-play », et sont populaires précisément en raison de la facilité avec laquelle vous pouvez les faire fonctionner sur votre réseau local.

Cependant, comme vous pouvez l’imaginer, à l’ère actuelle du cloud, de nombreux utilisateurs de NAS finissent par ouvrir leurs serveurs à Internet – souvent par accident, mais parfois volontairement – avec des résultats potentiellement dangereux.

Notamment, si un périphérique NAS est accessible depuis l'Internet public et que le logiciel ou le micrologiciel intégré au périphérique NAS contient une vulnérabilité exploitable, vous pourriez avoir de réels problèmes.

Les escrocs pourraient non seulement s'emparer des données de vos trophées, sans avoir besoin de toucher aux ordinateurs portables ou aux téléphones portables de votre réseau, mais également modifier toutes les données de votre boîtier NAS…

…y compris réécrivant directement tous vos fichiers originaux avec des équivalents cryptés, les escrocs connaissant seuls la clé de déchiffrement.

En termes simples, les attaquants de ransomware ayant un accès direct au boîtier NAS de votre réseau local pourraient faire dérailler presque toute votre vie numérique, puis vous faire chanter directement, simplement en accédant à votre périphérique NAS et en ne touchant rien d'autre sur le réseau.

Le tristement célèbre rançongiciel DEADBOLT

C'est exactement ainsi que le fameux escrocs du rançongiciel DEADBOLT fonctionner.

Ils ne prennent pas la peine d’attaquer les ordinateurs Windows, les ordinateurs portables Mac, les téléphones mobiles ou les tablettes ; ils accèdent directement à votre référentiel principal de données.

(Vous éteignez probablement, « mettez en veille » ou verrouillez la plupart de vos appareils la nuit, mais votre boîtier NAS fonctionne probablement silencieusement 24 heures sur XNUMX, tous les jours, tout comme votre routeur.)

En ciblant les vulnérabilités des produits du célèbre fournisseur de NAS QNAP, le gang DEADBOLT vise à exclure de leur vie numérique tous les autres utilisateurs de votre réseau, puis à vous extorquer plusieurs milliers de dollars pour « récupérer » vos données.

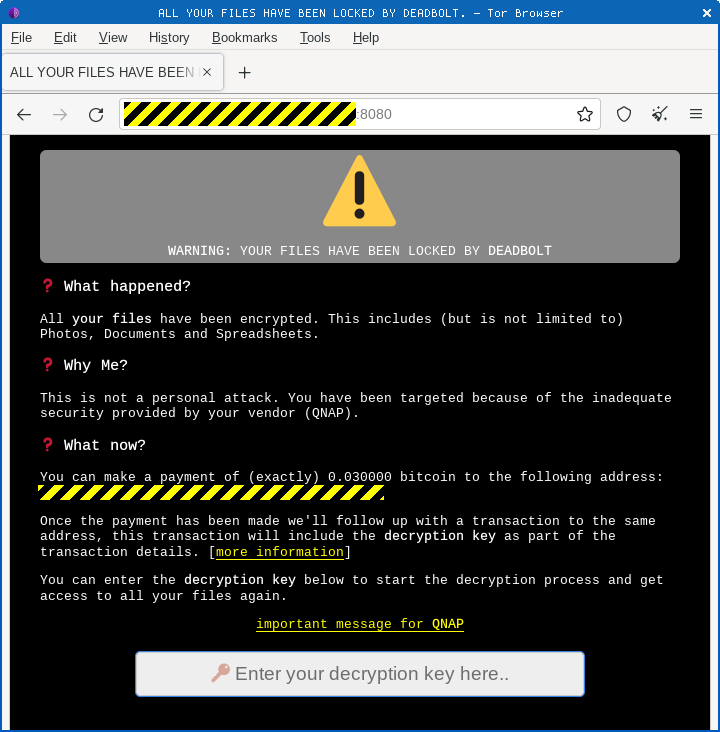

Après une attaque, lorsque vous essayez ensuite de télécharger un fichier depuis le boîtier du NAS, ou de le configurer via son interface web, vous pourriez voir quelque chose comme ceci :

Dans une attaque DEADBOLT typique, il n'y a pas de négociation par e-mail ou par messagerie instantanée : les escrocs sont directs et directs, comme vous le voyez ci-dessus.

En fait, vous n’avez généralement jamais la possibilité d’interagir avec eux en utilisant des mots.

Si vous n'avez aucun autre moyen de récupérer vos fichiers cryptés, comme une copie de sauvegarde qui n'est pas stockée en ligne, et que vous êtes obligé de payer pour récupérer vos fichiers, les escrocs s'attendent à ce que vous leur envoyiez simplement l'argent. une transaction en cryptomonnaie.

L’arrivée de vos bitcoins dans leur portefeuille leur sert de « message ».

En échange, ils vous « paient » la somme princière de rien, ce « remboursement » étant la somme totale de leur communication avec vous.

Ce « remboursement » est un paiement d’une valeur de 0 $, soumis simplement pour inclure un commentaire sur la transaction Bitcoin.

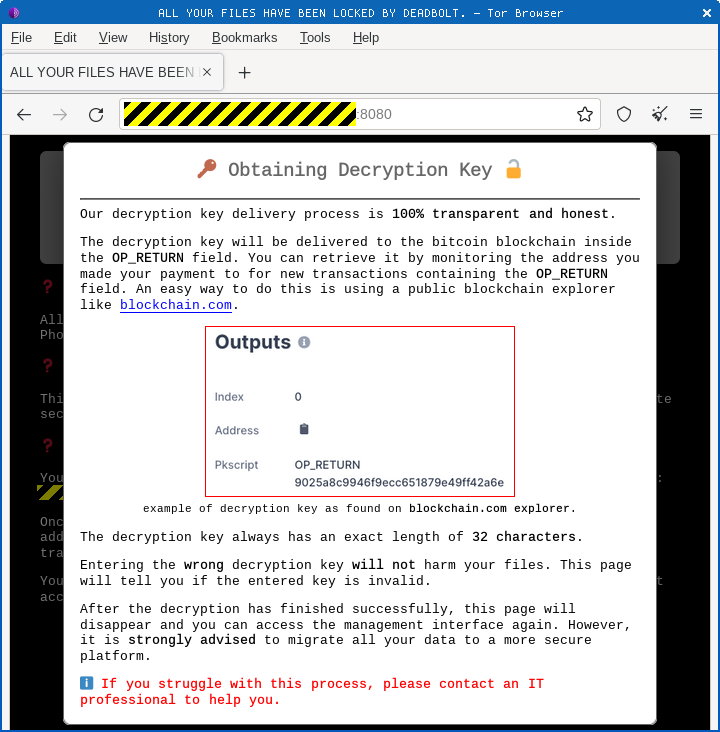

Ce commentaire est codé sous forme de 32 caractères hexadécimaux, qui représentent 16 octets bruts, ou 128 bits – la longueur de la clé de déchiffrement AES que vous utiliserez pour récupérer vos données :

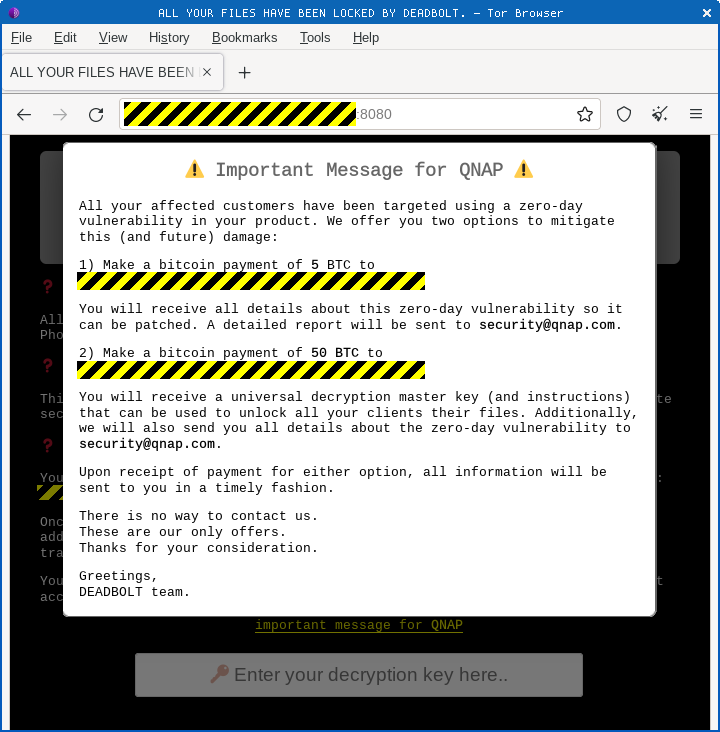

Les Variante DEADBOLT La photo ci-dessus incluait même une raillerie intégrée à QNAP, proposant de vendre à l'entreprise une « clé de décryptage unique » qui fonctionnerait sur n'importe quel appareil concerné :

Vraisemblablement, les escrocs ci-dessus espéraient que QNAP se sentirait suffisamment coupable d'avoir exposé ses clients à une vulnérabilité zero-day pour pouvoir débourser 50 BTC (actuellement environ 1,000,000 2022 09 $ [07-16-15T0.3:6000Z]) pour que tout le monde se tire d'affaire. , au lieu que chaque victime paie individuellement XNUMX BTC (environ XNUMX XNUMX $ maintenant).

DEADBOLT se lève à nouveau

QNAP vient de signaler que DEADBOLT est faire à nouveau le tour, les escrocs exploitant désormais une vulnérabilité dans une fonctionnalité du NAS QNAP appelée Station photo.

QNAP a publié un correctif et exhorte naturellement ses clients à s'assurer qu'ils ont mis à jour.

Que faire?

Si vous disposez d'un produit NAS QNAP n'importe où sur votre réseau et que vous utilisez le Station photo composant logiciel, vous pourriez courir un risque.

QNAP conseils est:

- Obtenez le patch. Via votre navigateur Web, connectez-vous au panneau de configuration QNAP sur l'appareil et choisissez Panneau de configuration > Système > Mise à jour du firmware > Mise à jour en direct > Vérifier la mise à jour. Mettez également à jour les applications sur votre appareil NAS en utilisant App Center > Installer mises à jour > Tous.

- Bloquez la redirection de port sur votre routeur si vous n'en avez pas besoin. Cela permet d'empêcher le trafic Internet de « passer par » votre routeur afin de se connecter et de se connecter aux ordinateurs et aux serveurs de votre réseau local.

- Désactivez Universal Plug and Play (uPnP) sur votre routeur et dans les options de votre NAS si vous le pouvez. La fonction principale d'uPnP est de permettre aux ordinateurs de votre réseau de localiser facilement des services utiles tels que des boîtiers NAS, des imprimantes, etc. Malheureusement, l'uPnP permet souvent aux applications de votre réseau d'ouvrir dangereusement facilement (voire automatiquement) l'accès aux utilisateurs extérieurs à votre réseau par erreur.

- Lisez les conseils spécifiques de QNAP sur la sécurisation de l'accès à distance à votre boîtier NAS si vous avez vraiment besoin de l'activer. Découvrez comment restreindre l'accès à distance uniquement à des utilisateurs soigneusement désignés.

- blockchain

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- Pêne dormant

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- Kaspersky

- malware

- Mcafee

- Sécurité nue

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- QNAP

- ransomware

- VPN

- la sécurité d'un site web

- zéphyrnet