Temps de lecture : 4 minutes

Temps de lecture : 4 minutes

C'est un monde fou, fou, fou, de malware. La bonne nouvelle est que le nombre d'attaques de logiciels malveillants diminue. La mauvaise nouvelle est que les formes de logiciels malveillants prolifèrent, les attaquants deviennent plus intelligents et les entreprises sont toujours vulnérables.

À quel point le problème est-il grave? La réponse est: très. Bien que les menaces connues soient largement évitables, plus de 350,000 XNUMX nouvelles instances de logiciels malveillants sont déclenchées quotidiennement.

Auparavant, les équipes informatiques ont tenté d'éduquer la main-d'œuvre pour qu'elle n'ouvre pas les e-mails de phishing et clique sur les liens malveillants. Ces e-mails se sont améliorés comme jamais, car les pirates usurpent des marques mondiales comme PayPal, Google, LinkedIn et Microsoft, réduisant les défenses des employés. De plus, les équipes informatiques doivent gérer d'autres menaces telles que les ransomwares mobiles, les chevaux de Troie, les attaques de robots, le détournement de formulaire, le cryptomining et les attaques PowerShell.

Les États-nations sont parmi les attaquants les plus virulents, car ils peuvent investir des millions de dollars dans des attaques et jouer le jeu à long terme. À titre d'exemple récent, des pirates informatiques nord-coréens ont attaqué les réseaux informatiques de plus de 100 entreprises aux États-Unis et dans le monde lorsque le président Donald Trump a rencontré le dirigeant nord-coréen Kim-Jong-un à Hanoi en février 2019 pour discuter du désarmement nucléaire.

Les équipes informatiques opèrent en première ligne de la cyber-guerre

Alors, que devraient faire les entreprises?

La sagesse actuelle ressemble à ceci: les entreprises devraient mettre en place leur meilleure défense en exécutant sécurité d'entreprise, programmes de protection contre les logiciels malveillants et de sécurité des terminaux. Ces programmes fonctionnent sur une plate-forme «Default Allow», donnant aux fichiers inconnus un accès gratuit aux points de terminaison. Avec une plate-forme «Default Allow» si une solution ne peut pas détecter les mauvais indicateurs qui lui ont été demandés, elle suppose que le fichier est bon et lui permet de s'exécuter.

Il est facile de voir où cela va: les formes nouvelles ou non classifiées de logiciels malveillants sont rapidement transmises aux réseaux d'entreprise et se propagent. Ensuite, le fardeau passe à la détection. Les équipes informatiques travaillent en permanence pour identifier les pénétrations de nouvelles formes de logiciels malveillants.

Malgré ces efforts, l'analyse post-violation montre que les attaques de logiciels malveillants de plus en plus sophistiquées peuvent souvent passer inaperçues pendant des mois, voire des années, donnant aux pirates tout le temps dont ils ont besoin pour voler des données et surveiller les décisions de l'entreprise.

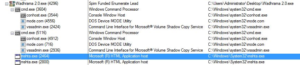

Une fois qu'un incident a été détecté, les équipes informatiques sont à l'horloge pour déterminer l'origine, l'intention et la gravité de l'attaque. Leurs efforts se tournent vers la réponse, la recherche de menaces et la correction, le suivi des menaces et leur suppression point par point, serveur par serveur, incident par incident.

Comment une approche défensive nuit à la sécurité de l'entreprise

Cette approche peut compromettre les réseaux tout en épuisant les équipes informatiques. Et ce n'est tout simplement pas évolutif: il n'y a aucun moyen que l'effort humain réactif puisse relever le défi de l'explosion des menaces, de la prolifération des points finaux et bientôt de l'IA armée.

Voici quelques statistiques de TechBeacon qui prouvent les limites d'une «approche de blocage des mauvais fichiers:»

- Entre le 1,946,181,599er janvier 1 et le 2017 mars 20, un nombre stupéfiant de 2018 enregistrements contenant des données personnelles et d'autres données sensibles ont été compromis.

- 75% des violations de données ont été causées par des attaquants externes.

- Il faut en moyenne 191 jours aux organisations pour identifier une violation de données.

- Il a fallu en moyenne 66 jours aux équipes informatiques pour contenir une violation de données en 2017.

Adoptez une approche offensive les gérer malware

Et si vous pouviez adopter une approche de «refus par défaut» de la sécurité sans nuire à l'expérience utilisateur et à la productivité de la main-d'œuvre?

Les plates-formes avancées de protection des points finaux (AEP) soutenues par un système d'analyse basé sur le cloud peuvent le faire. AEP fournit une analyse antivirus et un confinement automatique des exécutables inconnus. Les bons fichiers connus s'exécutent sans entrave, les mauvais fichiers connus sont bloqués automatiquement et les fichiers inconnus qui peuvent potentiellement causer des dommages sont piégés dans un conteneur virtuel léger. Les utilisateurs peuvent continuer à travailler sans interruption, mais ce conteneur empêche tout incident ou propagation.

Dans le même temps, l'exécutable inconnu est envoyé sur le cloud pour un verdict en temps réel en utilisant des technologies avancées d'IA et d'apprentissage machine combinées avec des humains dans la boucle pour une analyse avancée des processus complexes normalement trouvés dans les nouveaux logiciels malveillants. Une fois le fichier analysé, il est ajouté à la bonne liste connue ou à la mauvaise liste connue. S'il est mauvais, l'AEP est alerté et le processus déjà contenu est terminé sans aucun dommage au point d'extrémité ou propagé à travers le réseau ayant eu lieu.

Le rendu d'un verdict sur des fichiers inconnus prend environ 45 secondes. Cependant, les utilisateurs peuvent toujours y accéder et les utiliser pour travailler dans la technologie des conteneurs, ce qui rend le processus de verdict invisible pour les employés.

AEP vous aide à protéger votre entreprise dans une ère d'attaques constantes

Si vous n'avez pas déployé un AEP sauvegardé par une plateforme de verdict basée sur le cloud, vous devriez. La prévention des dommages sur le point de terminaison sans signatures ou algorithmes préalablement formés qui recherchent de mauvais indicateurs est le seul moyen de garantir que vos données et actifs sont à l'abri de nouvelles attaques. Aujourd'hui, dans les organisations, les terminaux se multiplient et constituent un point d'accès facile pour cyber-attaquants.

Les plates-formes AEP et le verdict des fichiers en ligne permettent d'activer les effectifs mobiles tout en protégeant vos appareils, systèmes et données contre les attaquants. Votre entreprise peut croître et évoluer, sans craindre que vous augmentiez les lacunes et les risques en ligne.

Pourquoi fichier en ligne verdict est essentiel à l'ère numérique

Alors que votre entreprise devient de plus en plus numérique, vous interagissez probablement avec plus de partenaires et de clients et échangez plus de données que jamais. Ainsi, il est presque certain que votre organisation recevra chaque année davantage de fichiers inconnus.

Heureusement, le verdict en ligne est à la hauteur. Des plateformes issues de la foule comme La plate-forme Valkyrie de Comodo s'améliore de plus en plus avec chaque soumission. De plus, avec l'intelligence artificielle soutenue par des analystes de la sécurité humaine dans la boucle, de nouveaux logiciels malveillants complexes peuvent être identifiés et arrêtés avant que le point final ou le réseau ne soit compromis. Une fois qu'un fichier est identifié comme mauvais ou sûr, il est inclus dans le moteur antivirus de Comodo, permettant à toutes les organisations qui utilisent la plate-forme AEP de Comodo de bénéficier également de l'analyse de fichiers en ligne.

Valkyrie traite plus de 200 millions de soumissions de fichiers inconnus chaque jour, découvrant plus de 300 millions de fichiers inconnus chaque année. Valkyrie utilise des contrôles statiques et comportementaux afin d'identifier ceux qui sont malveillants. Étant donné que Valkyrie analyse l'ensemble du comportement d'exécution d'un fichier, il est plus efficace pour détecter les menaces zero-day manquées par les systèmes de détection basés sur les signatures des produits antivirus classiques. Étant donné que même les marques mondiales sont frappées par des menaces zero-day, il est préférable de les détecter et de les arrêter avant de créer un carnage en ligne.

Alors, que pouvez-vous faire pour arrêter les menaces sur leurs traces? Voici votre plan en trois points pour réussir.

- Renseignez-vous sur Plateforme de protection avancée des points d'extrémité de Comodo et comment cela peut aider à protéger votre organisation.

- Découvrez la puissance de Valkyrie. Entrez simplement votre fichier inconnu ici et lancez l'analyse.

- Obtenez une analyse gratuite des menaces de Comodo. Nous exécuterons 200 facteurs de test de violation différents sur les services LAN / Web ou cloud de votre organisation pour évaluer votre préparation.

Obtenez votre analyse gratuite des menaces dès aujourd'hui.

Documentation associée

Scanner de logiciels malveillants de site Web

COMMENCER L'ESSAI GRATUIT OBTENEZ GRATUITEMENT VOTRE SCORECARD DE SÉCURITÉ INSTANTANÉE

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://blog.comodo.com/cybersecurity/defensive-approach-to-malware/

- :possède

- :est

- :ne pas

- :où

- $UP

- 000

- 1

- 100

- 20

- 200

- 2017

- 2018

- 2019

- 300

- 350

- 455

- 66

- a

- Capable

- A Propos

- accès

- ajoutée

- ajout

- Avancée

- AI

- algorithmes

- Tous

- Permettre

- permet

- presque

- déjà

- parmi

- an

- selon une analyse de l’Université de Princeton

- Analystes

- analysé

- des analyses

- ainsi que le

- répondre

- antivirus

- tous

- quoi que ce soit d'artificiel

- une approche

- d'environ

- SONT

- autour

- AS

- Outils

- suppose

- At

- Attaques

- automatiquement

- moyen

- soutenu

- Mal

- BE

- car

- devient

- était

- before

- humain

- comportementale

- profiter

- LES MEILLEURS

- Améliorée

- jusqu'à XNUMX fois

- bloqué

- blocage

- Blog

- Bot

- tous les deux

- Marques

- violation

- infractions

- fardeau

- la performance des entreprises

- mais

- by

- CAN

- ne peut pas

- Causes

- causé

- certaines

- challenge

- Contrôles

- classiques

- cliquez

- horloge

- le cloud

- combiné

- Sociétés

- Société

- complexe

- compromis

- Compromise

- ordinateur

- constant

- contiennent

- contenu

- Contenant

- continuer

- continuellement

- Entreprises

- pourriez

- engendrent

- Courant

- Clients

- cyber

- Tous les jours

- des dommages

- données

- violation de données

- Infractions aux données

- jours

- décisions

- Défense

- défenses

- défensive

- déployé

- détecter

- détecté

- Détection

- Déterminer

- Compatibles

- différent

- numérique

- discuter

- do

- dollars

- donald

- Donald Trump

- down

- chacun

- Easy

- éduquer

- Efficace

- effort

- efforts

- non plus

- emails

- Employés

- employés

- permettre

- Endpoint

- Endpoint Security

- Moteur

- assurer

- Entrer

- Entreprise

- sécurité d'entreprise

- Tout

- également

- Ère

- essential

- évaluer

- Pourtant, la

- événement

- JAMAIS

- Chaque

- exemple

- échanger

- d'experience

- externe

- facteurs

- RAPIDE

- Février

- Déposez votre dernière attestation

- Fichiers

- Pour

- document

- trouvé

- Gratuit

- De

- avant

- jeu

- lacunes

- obtenez

- obtention

- Don

- Global

- globe

- Go

- Goes

- Bien

- Croître

- les pirates

- EN COURS

- nuire

- nuire

- méfaits

- Vous avez

- ayant

- vous aider

- aide

- ici

- Frappé

- Comment

- Cependant

- HTTPS

- humain

- Les êtres humains

- Chasse

- identifié

- identifier

- if

- in

- incident

- inclus

- croissant

- de plus en plus

- Indicateurs

- instantané

- intention

- interagissant

- Investir

- invisible

- IT

- Janvier

- jpg

- juste

- connu

- Coréen

- principalement

- leader

- apprentissage

- léger

- comme

- Probable

- limites

- lignes

- Gauche

- Liste

- Location

- Longue partie

- Style

- Réduction du coût

- click

- machine learning

- Fabrication

- malveillant

- malware

- gérer

- Mars

- Découvrez

- la ficelle d'étiquettes/étiquettes volantes en carton

- Microsoft

- million

- des millions

- manqué

- Breeze Mobile

- Surveiller

- mois

- PLUS

- (en fait, presque toutes)

- must

- Besoin

- réseau et

- réseaux

- Nouveauté

- nouvelles

- aucune

- normalement

- Nord

- pirates nord-coréens

- nt

- nucléaire

- nombre

- of

- offensive

- souvent

- on

- une fois

- en ligne

- uniquement

- ouvert

- fonctionner

- or

- de commander

- organisation

- organisations

- origine

- Autre

- ande

- plus de

- partenaires,

- pass

- En passant

- PayPal

- personnel

- phishing

- PHP

- Place

- plateforme

- Plateformes

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Jouez

- plus

- Point

- l'éventualité

- power

- PowerShell

- président

- président américain Donald Trump

- prévention

- empêche

- précédemment

- Problème

- processus

- les process

- productivité

- Produits

- Programmes

- protéger

- L'utilisation de sélénite dans un espace est un excellent moyen de neutraliser l'énergie instable ou négative.

- protection

- Prouver

- fournit

- mettre

- ransomware

- en temps réel

- recevoir

- récent

- Articles

- assainissement

- enlever

- réponse

- risques

- Courir

- pour le running

- s

- des

- même

- évolutive

- Escaliers intérieurs

- balayage

- balayage

- fiche d'évaluation

- secondes

- sécurité

- sur le lien

- envoyer

- sensible

- envoyé

- serveur

- Services

- Changements

- devrait

- Spectacles

- Signatures

- simplement

- depuis

- plus intelligents

- sur mesure

- quelque chose

- sophistiqué

- propagation

- Diffusion

- échelonnement

- statique

- statistiques

- Encore

- Arrêter

- arrêté

- Soumission

- succès

- tel

- combustion propre

- Système

- Prenez

- tâches

- prend

- équipes

- Les technologies

- Technologie

- Essais

- que

- qui

- La

- leur

- Les

- puis

- Là.

- Ces

- l'ont

- this

- ceux

- menace

- des menaces

- trois

- Avec

- Ainsi

- fiable

- à

- aujourd'hui

- dit

- a

- Tracking

- vos titres

- qualifié

- piégé

- essayé

- atout

- TOUR

- nous

- Autres

- ininterrompu

- inconnu

- déchaîné

- utilisé

- Utilisateur

- Expérience utilisateur

- utilisateurs

- Usages

- en utilisant

- VALKYRIE

- Verdict

- très

- Salle de conférence virtuelle

- Vulnérable

- était

- Façon..

- ont été

- Quoi

- tout en

- sera

- sagesse

- comprenant

- sans

- activités principales

- Nos inspecteurs

- de travail

- world

- an

- années

- Vous n'avez

- Votre

- zéphyrnet