Temps de lecture : 6 minutesL'équipe Comodo Cyber Security révèle le fonctionnement interne de la dernière souche de cette menace persistante

L'équipe Comodo Cyber Security recherche constamment les derniers ransomwares pour aider à mieux protéger nos utilisateurs et partager nos résultats avec les communautés plus larges de netsec et d'antivirus. Aujourd'hui, nous aimerions vous parler d'une version plus récente du ransomware appelé Dharma version 2.0.

Le malware est apparu pour la première fois en 2016 sous le nom de CrySIS. Il a ciblé les systèmes Windows et crypte les fichiers des victimes avec de puissants algorithmes AES-256 et RSA-1024, avant d'exiger une rançon en Bitcoins. Comme pour pratiquement toutes les souches de ransomwares, les fichiers sont totalement irrécupérables sans la clé de déchiffrement, et la victime doit payer la rançon pour obtenir la clé.

Le cheval de Troie Dharma est transmis en forçant brutalement des mots de passe faibles sur les connexions RDP ou en incitant la victime à ouvrir une pièce jointe malveillante. La première méthode implique que l'attaquant analyse le port 3389 à la recherche de connexions utilisant le protocole RDP. Une fois la cible trouvée, l'attaquant tente de se connecter à la connexion en essayant automatiquement différents mots de passe issus d'une immense bibliothèque de mots de passe connus, jusqu'à ce que l'un d'entre eux fonctionne. À partir de là, l'attaquant a un contrôle total sur la machine cible et exécute le Logiciel de rançon Dharma manuellement sur les fichiers de l’utilisateur.

Cette dernière méthode est une attaque classique par courrier électronique. La victime reçoit un e-mail qui semble provenir de son véritable fournisseur d’antivirus. Il contient un avertissement concernant les logiciels malveillants sur leur ordinateur et leur demande d'installer le fichier antivirus ci-joint pour supprimer la menace. Bien sûr, la pièce jointe n’est pas un programme antivirus, c’est Dharma 2.0, qui procède ensuite au cryptage des fichiers de l’utilisateur et exige une rançon pour les déverrouiller.

En février, 2020, le Cyber sécurité Comodo l'équipe a découvert la dernière évolution de ce logiciel malveillant, Dharma 2.0. Cette version contient la fonctionnalité de base de chiffrement puis de rançon des versions précédentes, mais contient également une porte dérobée supplémentaire qui accorde des capacités d'administration à distance. Examinons de près les détails de Dharma 2.0, avec l'aide de l'équipe Comodo Cyber Security.

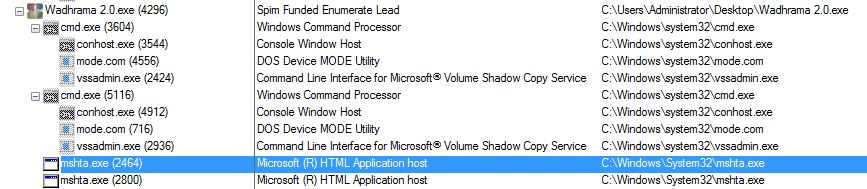

Hiérarchie d'exécution des processus du Dharma 2.0

L'arborescence d'exécution du malware est présentée dans la capture d'écran ci-dessous, avec « Wadhrama 2.0.exe » en tête de liste :

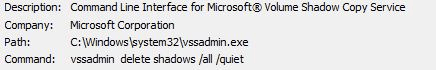

Le malware utilise l’utilitaire de mode périphérique DOS pour collecter des informations sur le clavier de la victime et supprime toutes les copies instantanées de ses fichiers. La commande « vssadmin delete shadows /all /quiet » est couramment utilisée dans les ransomwares pour supprimer les points de restauration Windows existants, privant ainsi l'utilisateur d'une sauvegarde de ses fichiers :

Les clichés instantanés ayant disparu, les utilisateurs ne peuvent pas restaurer leurs fichiers à moins de disposer d'une sauvegarde externe tierce. De nombreuses entreprises disposent de telles sauvegardes, mais un nombre alarmant ne le font pas.

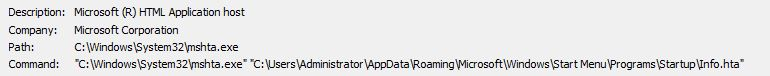

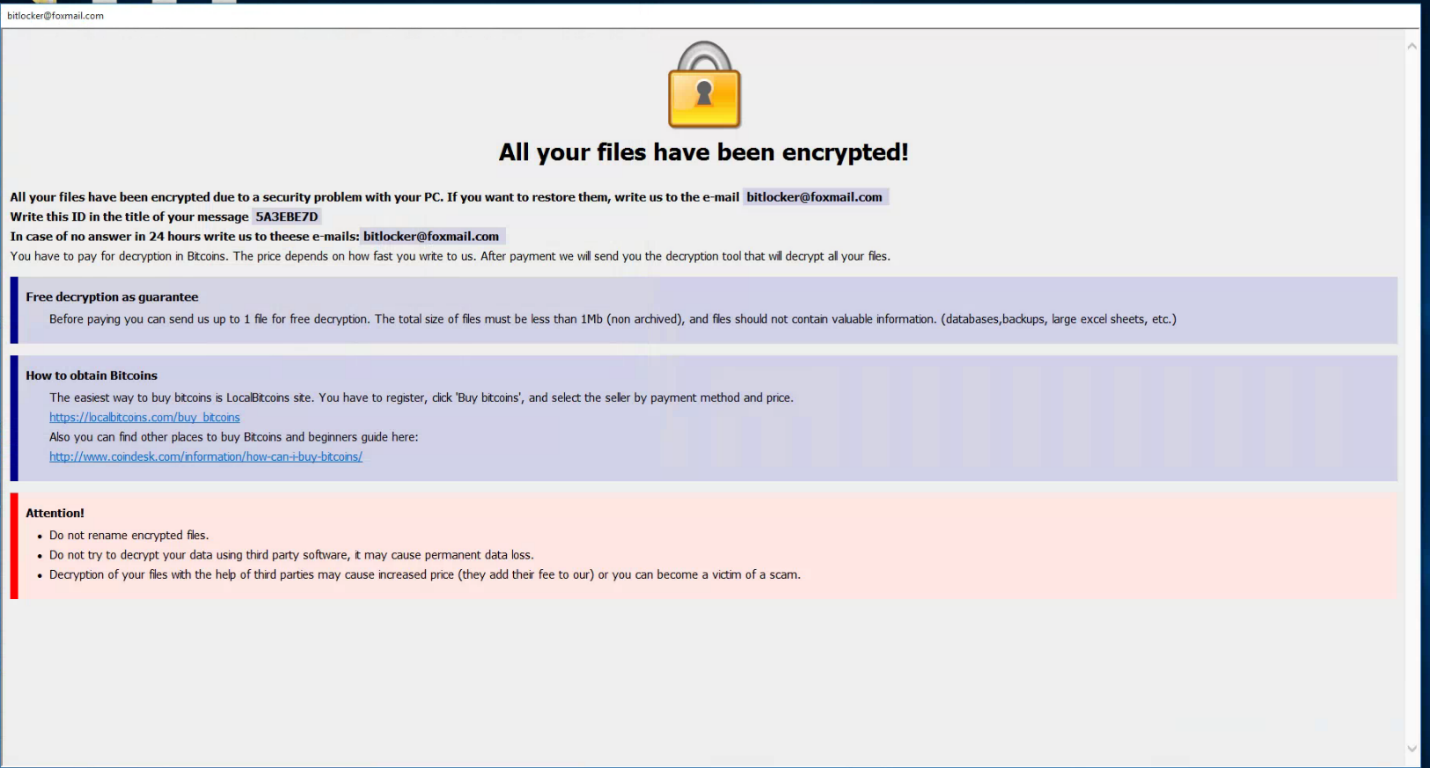

Après avoir chiffré tous les fichiers de l'ordinateur, l'attaquant a maintenant besoin d'un moyen de communiquer ses instructions à la victime. Pour ce faire, il utilise « mshta.exe » pour ouvrir « Info.hta » en exécution automatique avec la commande

« C : UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta ».

« Info.hta » est le fichier qui contient la demande de rançon :

« Tous vos fichiers ont été cryptés ! »

Analyse dynamique du Dharma 2.0

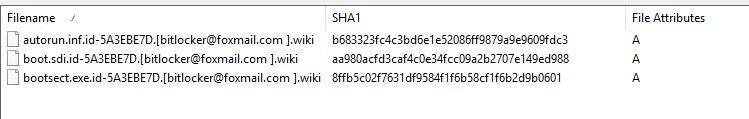

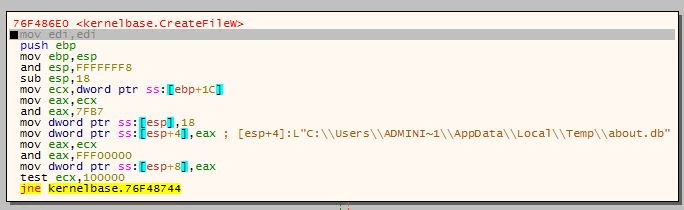

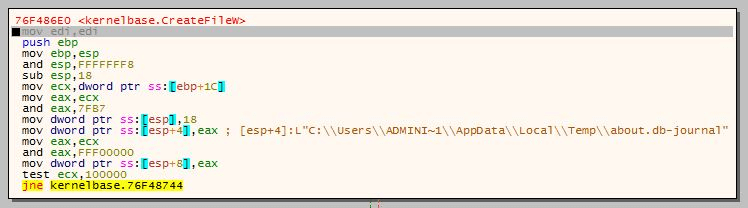

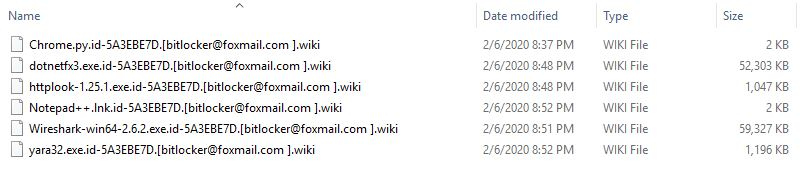

Wadhrama 2.0.exe crée deux fichiers SQL, « about.db » et « about.db-journal » dans . Il crée une copie de lui-même dans , et ajoute l'extension « [bitlocker@foxmail.com ].wiki » à la fin de tous les fichiers cryptés :

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:utilisateursadministrateurappdataroamingmicrosoftwindowsmenu démarrerprogrammesdémarrageWadhrama 2.0.exe

c:programdatamicrosoftwindowsmenu démarrerprogrammesdémarrageWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootsect.bak.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

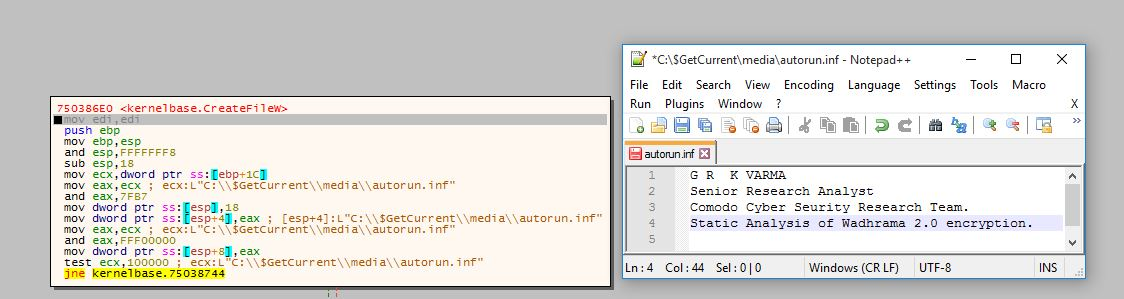

Analyse statique du Dharma 2.0

L'équipe de cybersécurité a testé la complexité du cryptage de Dharma 2.0 en créant trois fichiers texte identiques de 5 lignes avec le contenu suivant :

Nous avons nommé les trois fichiers « autorun.inf », « boot.sdi » et « bootsect.exe » et les avons déplacés chacun vers un emplacement différent. Étant donné que les fichiers sont tous du même type, de la même taille et ont le même contenu, ils partagent tous la même signature SHA1 – 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Voici une capture d'écran des fichiers avant le cryptage par Dharma :

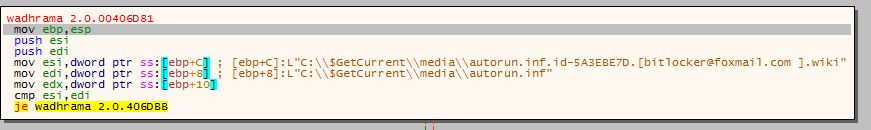

Après cryptage, chacun a une taille de fichier et une signature différentes :

Charge utile Dharma 2.0

- Dharma 2.0 crée deux fichiers de base de données appelés « about.db » et « about.db-journal » dans « \local\temp ». Les fichiers sont des fichiers SQLite et contiennent les éléments suivants

tableaux – « paramètres » et « carte clavier ». Les bases de données autorisent les commandes d'administration à distance telles que /eject/eject, /runas/runas, /syserr/syserr, /url/url,

/runscreensaver/runscreensaverd, /shutdisplay/shutdisplayd, /edithost/edithostsd,

/restart/retard, /shutdown/shutdownd/logoff/logoffd, /lock/lockd,/quit/quitd,/config/configd

/à propos de/à propos de.

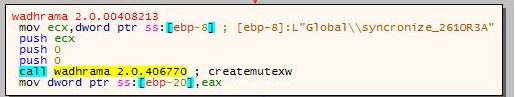

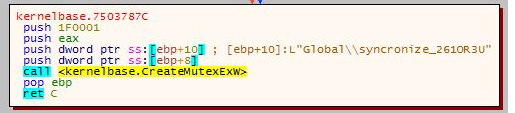

• Dharma 2.0 crée deux objets mutex appelés « Global\syncronize_261OR3A » et « Global\syncronize_261OR3U ». Les objets Mutex limitent la quantité de processus pouvant accéder à une donnée spécifique. Cela verrouille efficacement les données des autres processus afin que le cryptage puisse se poursuivre sans interruption.

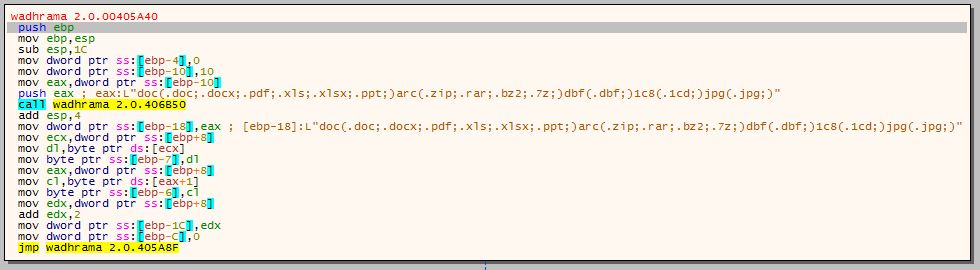

• Dharma 2.0 recherche les extensions de fichiers suivantes à chiffrer :

◦ Formats de fichiers de documents personnels : « doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;) »

◦ Format des fichiers d'archives : 'arc(.zip;.rar;.bz2;.7z;)'

◦ Format des fichiers de base de données : 'dbf(.dbf;)'

◦ Format de fichier de cryptage SafeDis : '1c8(.1cd;)'

◦ Format de fichier image : 'jpg(.jpg;)'

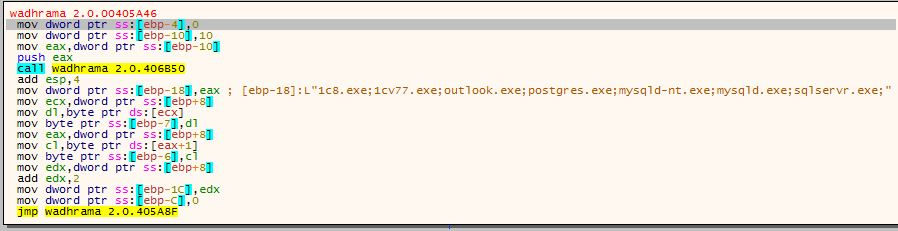

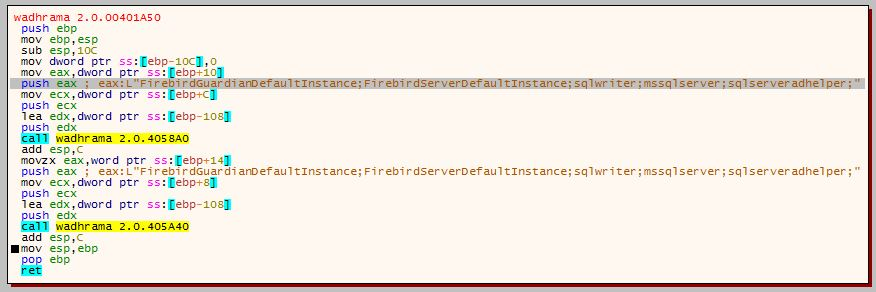

• Il recherche également des logiciels de base de données, de messagerie et de serveur bien connus :

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

◦ « FirebirdGuardianDefaultInstance ; FirebirdServerDefaultInstance ; sqlwriter ; mssqlserver ; SQLserveradhelper ; »

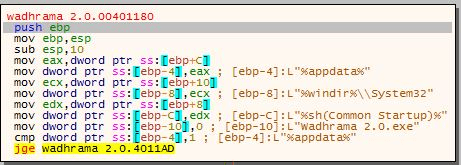

• Dhama 2.0 se copie dans trois emplacements différents

◦ '%appdata%'

◦ '%windir%\system32'

◦ '%sh(Démarrage)%'

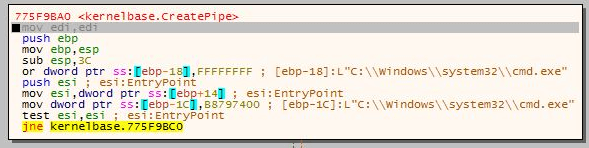

• Il crée un tube, « %comspec% », avec la commande « C:\windows\system32\cmd.exe » :

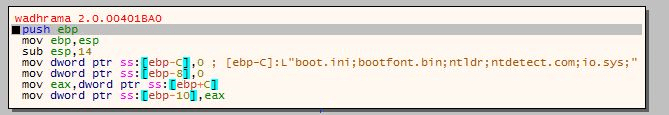

• Il collecte des détails sur les fichiers de démarrage tels que « boot.ini », « bootfont.bin » et autres :

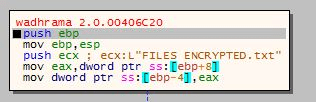

• Le texte de la demande de rançon est enregistré dans un fichier appelé « FILES ENCRYPTED.txt » :

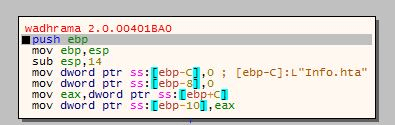

• « Info.hta » pour afficher le message de rançon à la victime :

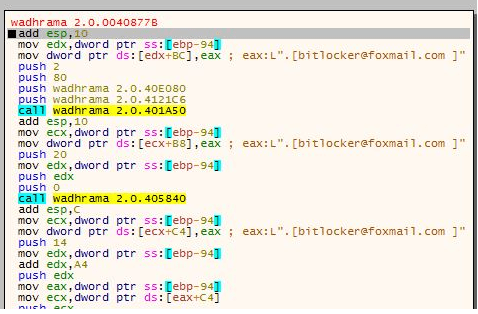

• L'extension de chiffrement est extraite du tampon « .[bitlocker@foxmail.com] »

• Dharma crée ensuite une version cryptée du fichier original avec la nouvelle extension :

• Il supprime ensuite le fichier d'origine et répète la boucle jusqu'à ce que chaque lecteur et fichier ait été chiffré. Les fichiers finaux, cryptés, se présentent comme suit :

• Voici le message de rançon affiché à la victime lors du prochain démarrage de son ordinateur :

Ressource connexe

Le poste Le rançongiciel Dharma 2.0 continue de faire des ravages avec une nouvelle variante apparaît en premier sur Actualités et informations sur la sécurité Internet de Comodo.

- "

- 2016

- 2020

- 70

- a

- Qui sommes-nous

- accès

- Supplémentaire

- admin

- devant

- algorithmes

- Tous

- montant

- selon une analyse de l’Université de Princeton

- antivirus

- Archive

- automatiquement

- détourné

- sauvegarde

- sauvegardes

- MTD

- car

- before

- ci-dessous

- Block

- entreprises

- capacités

- classiques

- communiquer

- Communautés

- complet

- complètement

- ordinateur

- connexion

- Connexions

- constamment

- contient

- contenu

- continue

- des bactéries

- Core

- crée des

- La création

- cyber

- la cyber-sécurité

- Cybersécurité

- données

- Base de données

- bases de données

- livré

- Demande

- détails

- dispositif

- dharma

- différent

- découvert

- Commande

- affiche

- motivation

- chacun

- de manière efficace

- chiffrement

- évolution

- exécution

- existant

- extensions

- Février 2020

- Prénom

- Abonnement

- suit

- le format

- trouvé

- de

- obtention

- subventions

- front

- aider

- hiérarchie

- HTTPS

- majeur

- image

- d'information

- installer

- Internet

- Internet Security

- IT

- lui-même

- ACTIVITES

- connu

- Nouveautés

- Bibliothèque

- LIMIT

- Gamme

- Liste

- emplacement

- Serrures

- Style

- click

- malware

- manuellement

- Besoins

- nouvelles

- next

- nombre

- ouvert

- Autre

- Outlook

- fête

- mots de passe

- Payer

- personnel

- pièce

- pipe

- des notes bonus

- précédent

- produit

- les process

- Programme

- protéger

- protection

- protocole

- de voiture.

- Ransom

- ransomware

- éloigné

- Révèle

- Sécurité

- même

- balayage

- sécurité

- Shadow

- Partager

- montré

- Taille

- So

- Logiciels

- quelques

- groupe de neurones

- Commencez

- Variétés de Cannabis

- STRONG

- Par la suite

- Système

- Target

- des campagnes marketing ciblées,

- équipe

- Les

- trois

- fiable

- aujourd'hui

- Trojan

- sous

- ouvrir

- utilisé

- utilisateurs

- utilitaire

- version

- Site Web

- plus large

- fenêtres

- sans

- vos contrats

- XML

- Votre