Kraken, comme tout service populaire, a des clients ciblés par des escrocs qui Essai pour envoyer des e-mails de phishing à partir des adresses e-mail @kraken.com. Vous ne devriez jamais voir cette forme d'e-mail falsifié car il devrait être rejeté par les fournisseurs de messagerie comme Gmail, car leurs serveurs remarqueront que le courrier de l'escroc ne provient pas de Kraken. Dans les coulisses, le serveur de messagerie acceptant est censé rechercher les enregistrements DNS courants pour vérifier que l'e-mail provient du bon endroit (c'est-à-dire les enregistrements SPF, DKIM, DMARC).

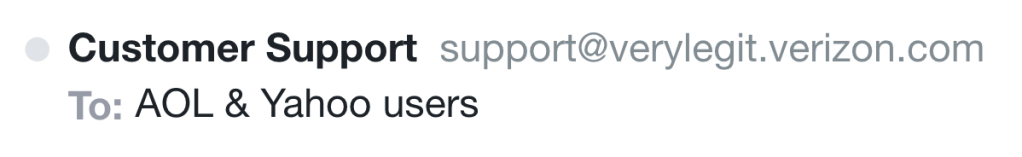

Kraken Security Labs croit en « faire confiance, mais vérifier » et teste régulièrement l'efficacité des contrôles de sécurité des e-mails de Kraken. Au cours de l'un de ces tests, nous avons découvert que plusieurs fournisseurs de messagerie n'effectuent pas de vérifications simples et exposent ainsi leurs utilisateurs (et potentiellement nos clients) à des risques de phishing : plus précisément, les utilisateurs de yahoo.com et aol.com risquaient de recevoir des e-mails. à leur boîte de réception à partir de sous-domaines inexistants de lieux populaires, comme admin@verylegitemails.verizon.com.

Kraken Security Labs a signalé ce problème à Verizon Media (qui possédait aol.com et yahoo.com) le 8 octobre 2020. Malheureusement, il a été classé comme étant de faible gravité et notre soumission a été fermée en raison d'un faible impact. Cependant, depuis lors, il semble que des améliorations des deux systèmes de messagerie aient été mises en œuvre, corrigeant certains des problèmes décrits ci-dessous.

Vous pouvez vous protéger en être à l'affût des escroqueries par hameçonnage. Vous devriez également envisager de basculer votre service de messagerie vers gmail.com ou protonmail.com si vous utilisez actuellement aol.com ou yahoo.com. Si vous gérez votre propre domaine, assurez-vous que vos enregistrements DMARC, SPF et DKIM sont à jour pour limiter la possibilité pour les fraudeurs d'utiliser votre domaine.

At Laboratoires de sécurité Kraken, notre mission est de éduquer ainsi que vous accompagner les détenteurs de crypto-monnaie ayant les connaissances dont ils ont besoin pour protéger leurs actifs et utiliser leurs fonds en toute sécurité comme bon leur semble. Dans cet article, vous apprendrez plus de détails techniques sur cette technique d'usurpation d'e-mail, comment nous protégeons nos domaines et quelles mesures vous pouvez prendre pour assurer votre sécurité.

Détails techniques

L'usurpation d'identité était autrefois une forme d'attaque généralisée il y a à peine dix ans. Les serveurs de messagerie n'avaient aucun moyen efficace de vérifier les expéditeurs. Le courrier avec un expéditeur falsifié a un taux de réussite plus élevé, car de nombreux utilisateurs ne réalisent pas que ce champ peut être falsifié. Un message provenant d'un domaine reconnaissable (comme mail@kraken.com) peut créer une illusion d'autorité et de sécurité, surtout par rapport à une adresse inconnue comme mail@exemple-domaine-étrange.xyz. Heureusement, de nos jours, la plupart des fournisseurs de messagerie ont des contrôles importants contre l'usurpation d'identité. Des normes telles que DMARC ont formalisé des techniques pour rendre l'usurpation d'identité beaucoup plus difficile.

Sécurisation du courrier

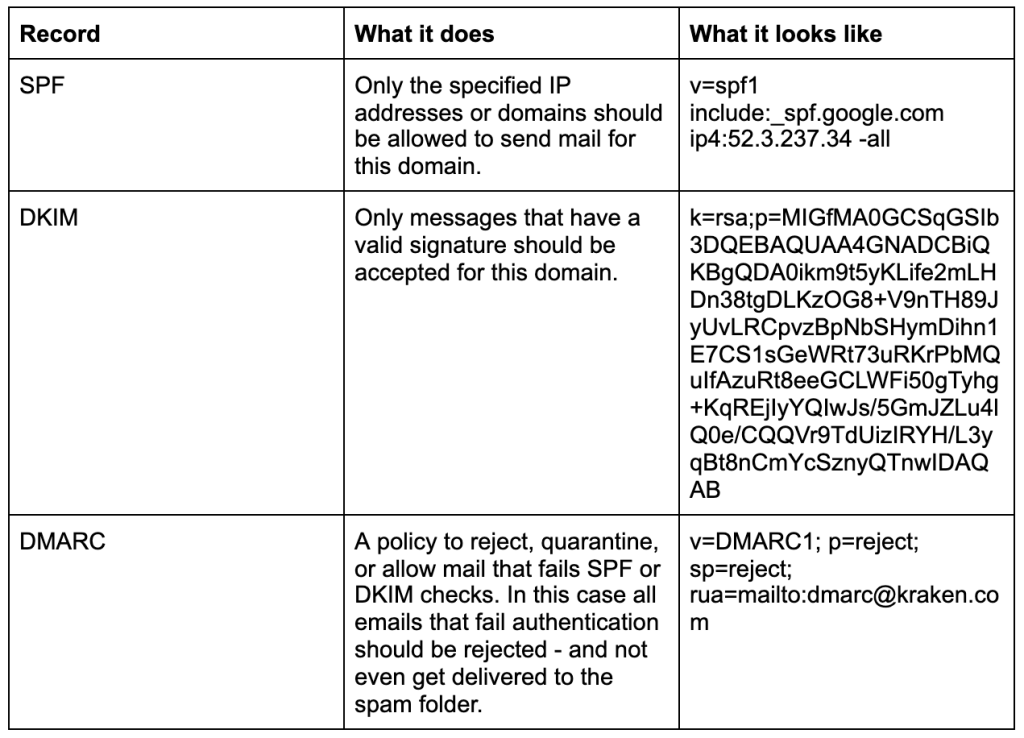

La sécurité des e-mails est plus complexe que ce que nous allons couvrir ici, mais les meilleures pratiques actuelles pour empêcher l'usurpation d'identité se concentrent sur les enregistrements SPF, DMARC et DKIM. Lorsqu'un serveur de messagerie reçoit du courrier, il effectue quelques recherches DNS dans le domaine du courrier pour vérifier ces enregistrements.

Chaque serveur de messagerie gère ces vérifications différemment. Par exemple, Gmail balise tous les e-mails qui échouent aux vérifications SPF avec une bannière d'avertissement effrayante encourageant les utilisateurs à être prudents (même si ces messages n'auraient techniquement jamais dû être acceptés par le serveur de messagerie), et tous les e-mails qui échouent aux vérifications DMARC qui ont un La politique de « rejet » ne sera pas du tout acceptée.

D'autres fournisseurs de messagerie peuvent avoir des procédures radicalement différentes, chacune avec son propre algorithme propriétaire. Par exemple, certains fournisseurs choisissent de bloquer complètement les e-mails, d'autres envoient vers une boîte de réception « pourriel », d'autres encore des e-mails contenant des avertissements.

Expérimenter avec des fournisseurs de messagerie gratuits

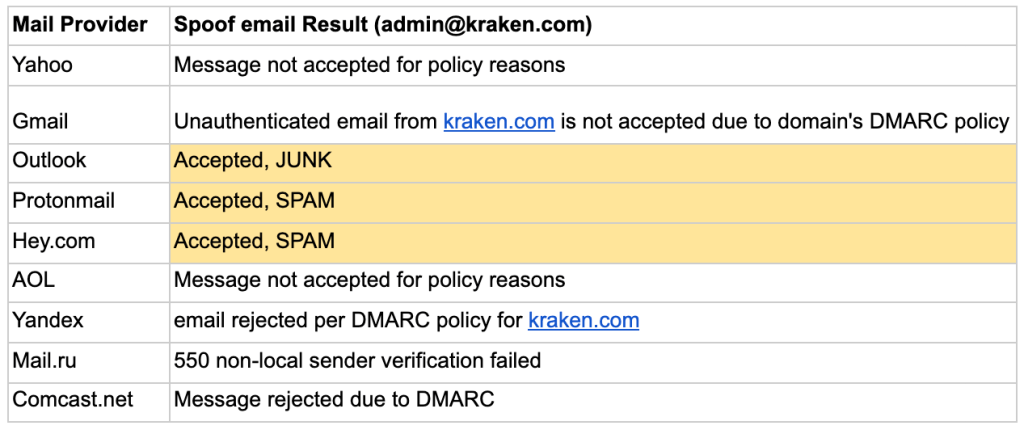

L'application incohérente entre les différents fournisseurs est préoccupante pour nous, nous avons donc effectué des tests supplémentaires. Nous avons tenté d'envoyer des e-mails falsifiés pour un domaine verrouillé aux meilleurs fournisseurs de messagerie gratuits et avons suivi leur comportement.

Essai 1 – Usurpation de admin@kraken.com (un domaine de base sécurisé)

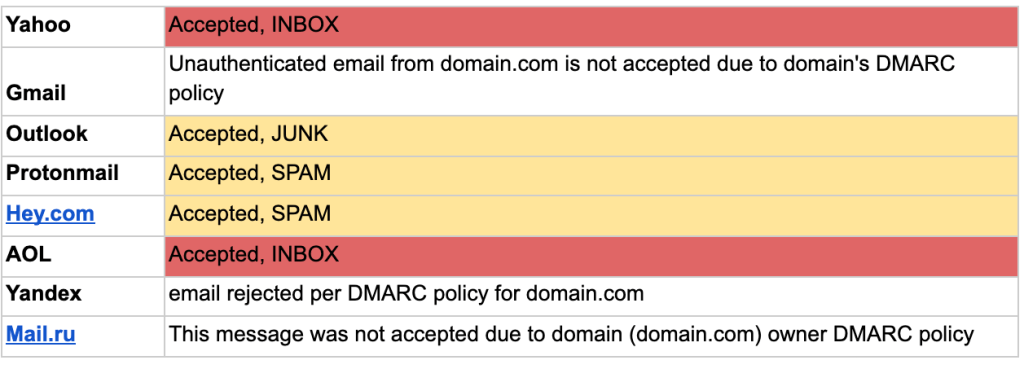

Nous avons envoyé un e-mail falsifié à partir d'un domaine qui avait un enregistrement SPF valide, un enregistrement DMARC valide et un sélecteur DKIM configuré.

Attente: Le courrier est rejeté car il ne provient pas d'une adresse IP autorisée et n'a pas de signature DKIM.

Pas de surprises majeures ici, bien que l'envoi d'un message vers un courrier indésirable ou un spam signifie que les utilisateurs pourraient théoriquement toujours être dupés s'ils pensaient qu'il s'agissait d'une erreur.

Essai 2 – Usurpation de admin@fakedomain.kraken.com (un sous-domaine inexistant)

Nous avons envoyé un e-mail falsifié à partir d'un domaine de sous-domaine qui n'existe pas. Il n'y a aucun enregistrement d'aucune sorte pour ce nom d'hôte.

Attente: Le courrier est rejeté car le nom d'hôte n'existe pas ou n'a aucun enregistrement (pas d'enregistrement A, pas d'enregistrement SPF ou DKIM). De plus, la politique DMARC a été définie sur « rejeter », et donc tout e-mail qui ne peut pas être authentifié par SPF/DKIM doit être rejeté.

Étonnamment, les serveurs de messagerie Yahoo.com et AOL.com ont accepté ce message manifestement falsifié et l'ont mis dans la boîte de réception de la victime. Ceci est particulièrement préoccupant, car cela signifie qu'un attaquant doit simplement inclure un sous-domaine pour que son courrier soit accepté et pour paraître légitime pour les utilisateurs de ces plates-formes (par exemple, admin@emails.chase.com).

AOL.com et Yahoo.com appartenaient à l'époque à Verizon Media, nous leur avons donc signalé ce problème le 8 octobre 2020. Verizon Media a classé le problème comme étant hors de portée et informel. Kraken Security Labs a réitéré l'importance de protéger les utilisateurs d'AOL et de Yahoo contre le phishing, mais aucune autre communication sur la résolution de ces problèmes n'a été fournie.

Depuis lors, il semble que des améliorations aient été mises en œuvre : les e-mails sont désormais rejetés conformément à la politique DMARC et une meilleure limitation du débit semble être mise en œuvre.

Nous soutenons toujours que les utilisateurs de messagerie Yahoo et Verizon courent un risque plus élevé, car d'autres fournisseurs ont des avertissements nettement meilleurs envers leurs utilisateurs lorsque les e-mails ne peuvent pas être authentifiés (comme c'est le cas lorsqu'aucun DMARC/DKIM/SPF n'est utilisé du tout).

Points clés à retenir

Malgré tous les efforts d'un propriétaire de domaine, les fournisseurs de messagerie ne filtrent pas toujours les e-mails comme prévu. Les utilisateurs avec des adresses e-mail @yahoo.com et @aol.com couraient un risque plus élevé de recevoir des messages falsifiés, même si ces messages pouvaient facilement être détectés et filtrés par ces fournisseurs. Bien que les comportements se soient améliorés, nous vous recommandons toujours de transférer votre e-mail de sensibilité plus élevée à un fournisseur qui effectue un meilleur filtrage, tel que Gmail ou Protonmail.

Si vous utilisez un serveur de messagerie, assurez-vous que vos enregistrements DNS de messagerie pour DMARC, DKIM et SPF sont toujours à jour et vérifiez régulièrement si vos contrôles de messagerie fonctionnent.

Source : https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algorithme

- Tous

- parmi

- autour

- article

- Outils

- Dans les coulisses

- LES MEILLEURS

- les meilleures pratiques

- chasse

- Contrôles

- fonds à capital fermé

- Venir

- Commun

- Communication

- crypto-monnaie

- Courant

- DID

- découvert

- dns

- domaines

- Efficace

- s'adapter

- formulaire

- Test d'anglais

- fonds

- ici

- Comment

- HTTPS

- Impact

- IP

- IP dédiée

- vous aider à faire face aux problèmes qui vous perturbent

- IT

- spécialisées

- Kraken

- Labs

- APPRENTISSAGE

- rechercher

- majeur

- Médias

- Mission

- Autre

- phishing

- Plateformes

- politique

- Populaire

- protéger

- Articles

- Analyse

- Courir

- pour le running

- Les escrocs

- pour écran

- sécurité

- set

- étapes

- So

- le spam

- Normes

- succès

- Système

- Technique

- Essais

- tests

- fiable

- top

- us

- utilisateurs

- fournisseurs

- WHO

- Yahoo

- années