Recherche ESET

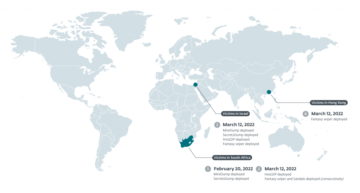

La fermeture des vecteurs d'intrusion oblige les cybercriminels à revisiter leurs anciennes voies d'attaque, mais aussi à rechercher de nouvelles façons d'attaquer leurs victimes.

12 Sep 2023

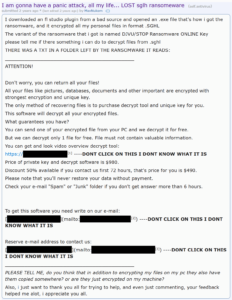

Les e-mails de sextorsion et autres menaces textuelles ont connu une augmentation massive au premier semestre 1 et la question reste de savoir pourquoi. Les criminels sont-ils simplement paresseux ? Essaient-ils de gagner de l’argent facilement pendant leurs jours de congé ? Ou est-ce que cela fait partie de quelque chose de plus grand, impliquant potentiellement l’IA générative ?

Et cela ne fait qu’effleurer la surface des tendances observées dans le dernier rapport ESET sur les menaces, au centre de cet épisode. Un autre vecteur d'intrusion qui a suscité une attention accrue de la part des cybercriminels était les serveurs MS SQL, qui ont dû résister à une nouvelle augmentation des attaques par force brute.

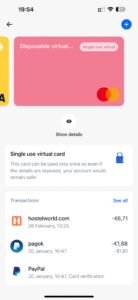

Oh, et n’oublions pas la pratique criminelle de l’usure, apparaissant sous la forme d’applications Android malveillantes. À la recherche de victimes dans les pays autour de l’équateur et dans l’hémisphère sud, les cybercriminels tentent de faire pression et de menacer leurs victimes pour qu’elles paient des taux d’intérêt exorbitants sur des prêts à court terme – qu’ils ne proposent parfois même pas.

Pourtant, tout n’a pas été si mauvais au premier semestre 1. Une bonne nouvelle est que le célèbre botnet Emotet a montré peu d’activité, n’ayant lancé que quelques campagnes de spam mineures et étonnamment inefficaces en mars. Une fois ceux-ci terminés, le silence s'est installé. Ce qui a attiré l'attention des chercheurs, c'est une nouvelle fonctionnalité ressemblant à une sortie de débogage. Cela alimente les rumeurs selon lesquelles Emotet aurait été – au moins partiellement – vendu à un autre groupe menaçant qui ne sait pas comment les choses fonctionnent.

Une autre histoire positive concerne le voleur Redline. Ce fameux logiciel malveillant en tant que service (MaaS) utilisé par les criminels pour voler les informations des victimes et diffuser d'autres logiciels malveillants a été perturbé par les chercheurs d'ESET et leurs amis de Flare Systems. La perturbation a détruit une chaîne de référentiels GitHub nécessaires au fonctionnement des panneaux de contrôle RedLine pour les affiliés. Comme il n’existait pas de canal de secours, les opérateurs derrière le MaaS devront trouver un autre chemin pour faire fonctionner leur « service ».

Pour tous ces sujets et bien plus encore sur ESET Threat Report, écoutez le dernier épisode du podcast ESET Research, animé par Aryeh Goretsky. Cette fois, il a adressé ses questions à l'un des auteurs du rapport, le spécialiste de la sensibilisation à la sécurité Ondrej Kubovi.č.

Pour le rapport complet du premier semestre 1, incluant d'autres sujets tels que l'évolution des menaces liées aux cryptomonnaies, les fichiers OneNote malveillants, la première double attaque de chaîne d'approvisionnement – gracieuseté du groupe Lazarus – ou les derniers développements dans le domaine des ransomwares, cliquez ici .

Discuté:

- Sextorsion et menaces textuelles 1:46

- Attaques par force brute sur les serveurs MS SQL 7:10

- Usure sur les applications Android 9:20

- Activité émoticône 13:25

- Perturbation du vol RedLine à 16h45

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Automobile / VE, Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- GraphiquePrime. Élevez votre jeu de trading avec ChartPrime. Accéder ici.

- Décalages de bloc. Modernisation de la propriété des compensations environnementales. Accéder ici.

- La source: https://www.welivesecurity.com/en/podcasts/eset-research-podcast-sextortion-digital-usury-sql-brute-force/

- :possède

- :est

- :ne pas

- 1

- 13

- 16

- 2023

- 32

- 7

- 77

- 9

- a

- activité

- Affiliés

- Après

- AI

- Tous

- aussi

- ainsi que

- android

- Une autre

- apparaissant

- applications

- SONT

- autour

- AS

- At

- attaquer

- Attaques

- précaution

- auteurs

- pistes

- sauvegarde

- Mal

- était

- derrière

- plus gros

- Botnet

- la force brute

- mais

- by

- venu

- Campagnes

- Catégories

- pris

- chaîne

- Modifications

- Développement

- des bactéries

- d'exportation

- Criminel

- Criminels

- crypto-monnaie

- les cybercriminels

- jours

- livrer

- développements

- différent

- numérique

- dirigé

- perturbé

- Perturbation

- Ne pas

- double

- down

- pendant

- gagner

- Easy

- emails

- épisode

- Recherche ESET

- Pourtant, la

- few

- Fichiers

- Trouvez

- Prénom

- éclater

- Focus

- Pour

- Force

- formulaire

- amis

- De

- plein

- Rapport complet

- génératif

- IA générative

- GitHub

- Bien

- Réservation de groupe

- ait eu

- Vous avez

- he

- sa

- organisé

- Comment

- HTTPS

- Chasse

- in

- Y compris

- Améliore

- increased

- d'information

- intérêt

- Taux d'intérêt

- développement

- impliquant

- IT

- juste

- Nouveautés

- derniers développements

- Lazare

- Groupe Lazarus

- au

- peu

- Prêts

- Style

- malware

- Logiciels malveillants en tant que service (MaaS)

- Mars

- massif

- largeur maximale

- mineur

- de l'argent

- PLUS

- MS

- nécessaire

- Nouveauté

- nouvelles

- aucune

- célèbre

- of

- de rabais

- Vieux

- on

- ONE

- uniquement

- opérateurs

- or

- Autre

- sortie

- plus de

- panneaux

- partie

- payant

- pièce

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Podcast

- positif

- l'éventualité

- pratique

- la parfaite pression

- fournir

- question

- fréquemment posées

- ransomware

- Tarifs

- en ce qui concerne

- reste

- renouvelé

- rapport

- un article

- chercheurs

- ressemblant

- Itinéraire

- Rumeurs

- Courir

- pour le running

- scène

- sécurité

- Sensibilisation à la sécurité

- vu

- Serveurs

- assistance technique à court terme

- montré

- vendu

- quelque chose

- Du sud

- le spam

- spécialiste

- Histoire

- tel

- Surface

- Système

- qui

- La

- leur

- Là.

- l'ont

- des choses

- this

- ceux

- menace

- Rapport de menace

- menacer

- des menaces

- fiable

- à

- a

- Les sujets

- Trends

- Essai

- essayer

- d'utiliser

- victimes

- était

- façons

- est allé

- ont été

- Quoi

- qui

- why

- sera

- activités principales

- zéphyrnet