Temps de lecture : 5 minutes

Temps de lecture : 5 minutes

La course aux armements entre cybercriminels et guerriers de la cybersécurité augmente à une vitesse fulgurante. Les auteurs de malwares réagissent immédiatement à tout malware détecté et neutralisé avec de nouveaux échantillons plus sophistiqués pour contourner les produits antimalwares les plus récents. GandCrab est un brillant représentant de ces logiciels malveillants de nouvelle génération.

Découvert pour la première fois en janvier 2018, ce ransomware sophistiqué, rusé et en constante évolution a déjà quatre versions qui se distinguent considérablement les unes des autres. Les cybercriminels ont constamment ajouté de nouvelles fonctionnalités pour un cryptage plus dur et éviter la détection. Le dernier échantillon découvert par les analystes de logiciels malveillants Comodo a quelque chose de nouveau: il utilise l'algorithme de chiffrement minuscule (TEA) pour éviter la détection.

L'analyse de GandCrab n'est pas utile pour explorer un nouveau malware, certains chercheurs l'ont qualifié de «nouveau roi des ransomwares». C'est un exemple clair de la manière dont les logiciels malveillants modernes se réadaptent au nouvel environnement de cybersécurité. Alors, allons plus loin dans l'évolution du GandCrab.

L'histoire

GandCrab v1

La première version de GandCrab, découverte en janvier 2018, a chiffré les fichiers des utilisateurs avec une clé unique et extorqué une rançon en crypto-monnaie DASH. La version a été distribuée via des kits d'exploitation tels que RIG EK et GrandSoft EK. Le ransomware s'est copié dans le«% Appdata% Microsoft» dossier et injecté dans le processus système nslookup.exe.

Il a établi la connexion initiale avec pv4bot.whatismyipaddress.com pour connaître l'adresse IP publique de la machine infectée, puis exécutez le nslookup processus de connexion au réseau gandcrab.bit a.dnspod.com utilisant l' ".bit" domaine de premier niveau.

Cette version s'est rapidement répandue dans le cyberespace mais son triomphe a été arrêté fin février: un décrypteur a été créé et mis en ligne, permettant ainsi aux victimes de décrypter leurs fichiers sans payer de rançon aux auteurs.

GandCrab v2

Les cybercriminels ne sont pas restés longtemps avec la réponse: en une semaine, la version 2 de GandCrab a frappé les utilisateurs. Il avait un nouvel algorithme de cryptage rendant le décrypteur inutile. Les fichiers cryptés avaient l'extension .CRAB et les domaines codés en dur ont été modifiés en ransomware.bit et zonealarm.bit. Cette version a été propagée via des e-mails de spam en mars.

GandCrab v3

La prochaine version est arrivée en avril avec une nouvelle possibilité de changer les fonds d'écran d'une victime en une note de rançon. Le basculement constant entre le bureau et la bannière de rançon visait définitivement à exercer plus de pression psychologique sur les victimes. Une autre nouvelle fonctionnalité était la clé de registre d'exécution automatique de RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Enfin, nouvelle, la quatrième version de Gandcrab v4 est arrivée en juillet avec une variété de mises à jour importantes, y compris un nouvel algorithme de chiffrement. Comme l'a découvert l'analyste de Comodo, le logiciel malveillant utilise désormais Tiny Encryption Algorithm (TEA) pour éviter la détection - l'un des algorithmes cryptographiques les plus rapides et les plus efficaces développés par David Wheeler et Roger Needham sur la base de cryptage symétrique.

De plus, tous les fichiers cryptés ont désormais une extension .KRAB au lieu de CRAB.

De plus, les cybercriminels ont changé le mode de diffusion des ransomwares. Maintenant, il se propage à travers de faux sites de crack de logiciels. Une fois qu'un utilisateur télécharge et exécute une telle fissure de «bourrage», le ransomware tombe sur l'ordinateur.

Voici un exemple d'un tel faux logiciel. Crack_Merging_Image_to_PDF.exe, en réalité, est GandCrab v4.

Voyons en détail ce qui se passera si un utilisateur exécute ce fichier.

Sous la capuche

Comme mentionné ci-dessus, le Rançongiciel GandCrab utilise un algorithme de cryptage TEA puissant et rapide pour éviter la détection. La fonction de routine de décryptage obtient le fichier brut GandCrab.

Une fois le décryptage terminé, le fichier original GandCrab v4 tombe et s'exécute, commençant le raid meurtrier.

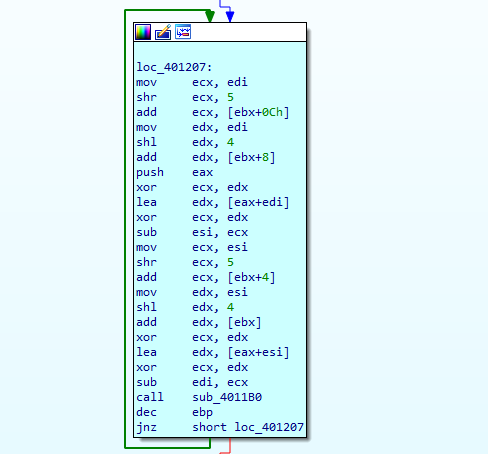

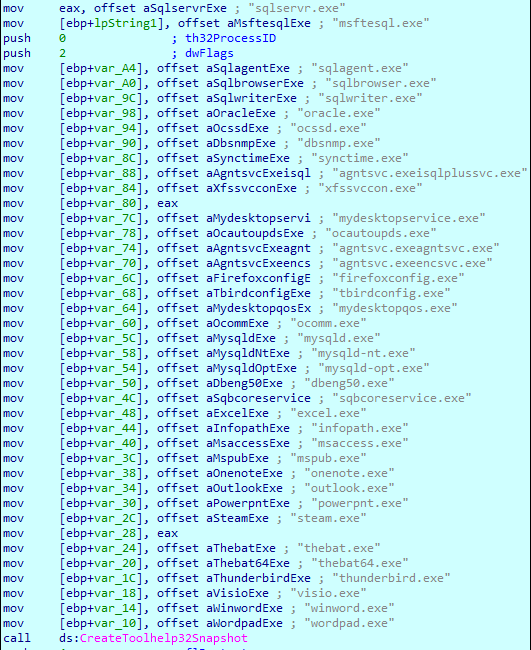

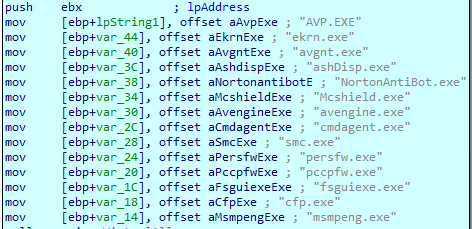

Tout d'abord, le ransomware vérifie la liste des processus suivants avec l'API CreateToolhelp32Snapshot et met fin à l'un d'entre eux en cours d'exécution:

Ensuite, le ransomware vérifie la disposition du clavier. S'il s'agit de russe, GandCrab met immédiatement fin à l'exécution.

Génération du processus d'URL

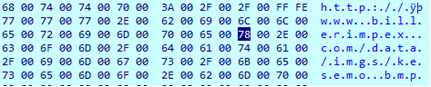

De manière significative, GandCrab utilise un algorithme aléatoire spécifique pour générer une URL pour chaque hôte. Cet algorithme est basé sur le modèle suivant:

http://{host}/{value1}/{value2}/{filename}.{extension}

Le logiciel malveillant crée systématiquement tous les éléments du modèle, ce qui donne une URL unique.

Vous pouvez voir l'URL créée par un logiciel malveillant dans la colonne de droite.

La collecte d'informations

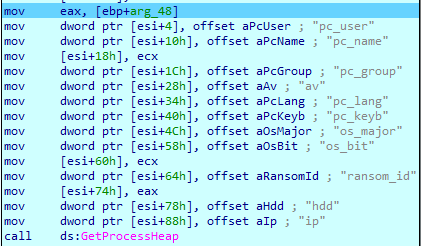

GandCrab collecte les informations suivantes sur la machine infectée:

Ensuite, il recherche un antivirus fonctionnement…

… Et rassemble les informations sur le système. Après cela, il crypte toutes les informations collectées avec XOR et les envoie au serveur de commande et de contrôle. De manière significative, il utilise pour le cryptage la chaîne de clé «jopochlen» qui est une langue obscène en russe. C'est un signe plus clair de l'origine russe du malware.

Génération de clé

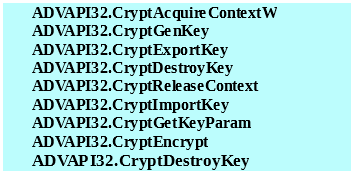

Le ransomware génère des clés privées et publiques à l'aide de Microsoft Cryptographic Provider et des API suivantes:

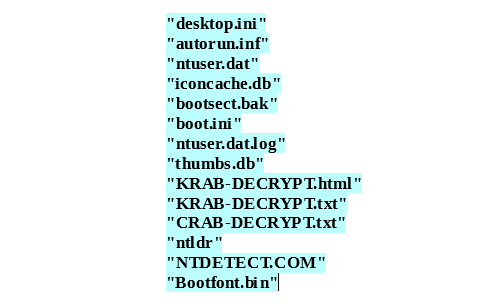

Avant de démarrer le processus de chiffrement, le logiciel malveillant recherche certains fichiers…

… Et des dossiers pour les ignorer lors du chiffrement:

Ces fichiers et dossiers sont nécessaires au bon fonctionnement du ransomware. Après cela, GandCrab commence à crypter les fichiers de la victime.

La rançon

La rançon

Lorsque le cryptage est terminé, GandCrab ouvre un fichier KRAB-DECRYPT.txt qui est la note de rançon:

Si la victime suit les instructions des auteurs et se rend sur leur site TOR, elle trouvera la bannière de rançon avec le compteur:

La page de paiement contient des instructions détaillées sur la façon de payer la rançon.

L'équipe de recherche en cybersécurité de Comodo a retracé les adresses IP de communication GandCrab. Vous trouverez ci-dessous les dix premiers pays de cette liste d'adresses IP.

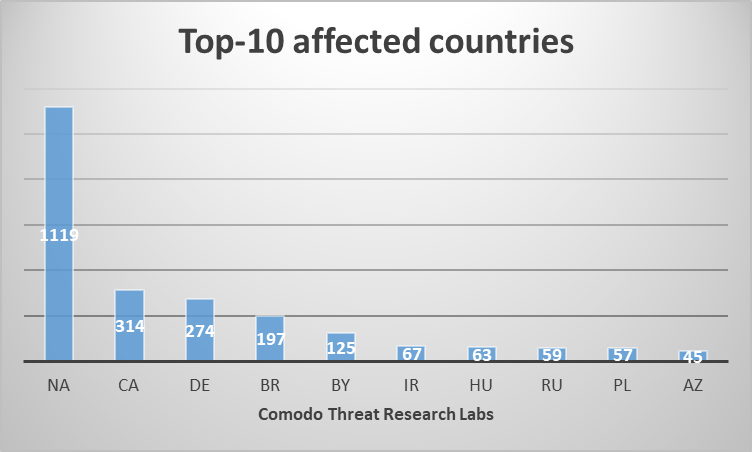

GandCrab a frappé les utilisateurs du monde entier. Voici la liste des dix principaux pays touchés par le malware.

«Cette découverte de nos analystes démontre clairement que les malwares changent et évoluent rapidement dans leur rapidité d'adaptation aux contre-mesures des éditeurs de cybersécurité», commente Fatih Orhan, responsable de Comodo Threat Research Labs. «De toute évidence, nous sommes à la limite du temps où tous les processus dans le domaine de la cybersécurité catalysent intensément. Les logiciels malveillants se développent rapidement, non seulement en quantité, mais aussi dans leur capacité à imiter instantanément. Dans Rapport sur les menaces du premier trimestre 2018 de Comodo Cybersecurity, nous avons prédit que la réduction des effectifs des ransomwares n'était qu'un redéploiement des forces et nous serons confrontés à des échantillons mis à jour et plus compliqués dans un avenir proche. L'apparition de GandCrab confirme et démontre clairement cette tendance. Ainsi, le marché de la cybersécurité devrait être prêt à faire face aux prochaines vagues d'attaques chargées de nouveaux types de ransomwares. »

Vivez en toute sécurité avec Comodo!

Ressources associées:

COMMENCER L'ESSAI GRATUIT OBTENEZ GRATUITEMENT VOTRE SCORECARD DE SÉCURITÉ INSTANTANÉE

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- capacité

- Qui sommes-nous

- au dessus de

- ajoutée

- ajout

- Après

- algorithme

- algorithmes

- Tous

- déjà

- analyste

- Analystes

- ainsi que

- Une autre

- répondre

- antivirus

- api

- Apis

- Avril

- Attaques

- auteurs

- en évitant

- bannière

- base

- basé

- ci-dessous

- jusqu'à XNUMX fois

- Bit

- BLOG

- appelé

- Change

- Modifications

- en changeant

- vérifier

- Contrôles

- clair

- clairement

- Colonne

- comment

- commentaires

- Communication

- complet

- compliqué

- ordinateur

- NOUS CONTACTER

- connexion

- constant

- constamment

- contenu

- Counter

- d'exportation

- fissure

- créée

- crée des

- cryptographique

- les cybercriminels

- Cybersécurité

- le cyberespace

- Tiret

- David

- Décrypter

- profond

- certainement, vraiment, définitivement

- démontrer

- à poser

- détaillé

- détails

- détecté

- Détection

- développé

- DID

- découvert

- distribué

- INSTITUTIONNELS

- domaine

- domaines

- téléchargements

- Drops

- pendant

- chacun

- Edge

- efficace

- éléments

- emails

- crypté

- chiffrement

- énorme

- Environment

- événement

- tout le monde

- évolution

- exemple

- exécution

- Exploiter

- exploration

- extension

- Visage

- faux

- RAPIDE

- le plus rapide

- Fonctionnalité

- Fonctionnalités:

- champ

- Déposez votre dernière attestation

- Fichiers

- Trouvez

- trouver

- Prénom

- Abonnement

- suit

- Forces

- Quatrièmement

- Test d'anglais

- Le plus frais

- de

- fonction

- avenir

- rassemblement

- générer

- génère

- générateur

- génération

- obtenez

- Go

- Goes

- Bien

- Croissance

- arriver

- front

- ici

- Frappé

- Hits

- hôte

- Comment

- How To

- HTTPS

- immédiatement

- in

- Y compris

- croissant

- d'information

- initiale

- instantané

- plutôt ;

- Des instructions

- IP

- IT

- lui-même

- Janvier

- Juillet

- ACTIVITES

- clés

- King

- Labs

- langue

- Nom de famille

- Disposition

- location

- Liste

- chargeur

- Location

- click

- LES PLANTES

- Fabrication

- malware

- Mars

- Marché

- largeur maximale

- mentionné

- Microsoft

- Villas Modernes

- PLUS

- nécessaire

- réseau et

- Nouveauté

- Nouvelles fonctionnalités

- next

- ONE

- en ligne

- ouvre

- original

- Autre

- particulier

- Patron de Couture

- Payer

- payant

- Paiement

- PHP

- Plaine

- Platon

- Intelligence des données Platon

- PlatonDonnées

- prédit

- la parfaite pression

- Privé

- processus

- les process

- Produits

- correctement

- de voiture.

- public

- clés publiques

- Quantité

- Trimestre

- vite.

- Race

- aléatoire

- Ransom

- ransomware

- Réagir

- solutions

- Réalité

- enregistrement

- représentant

- un article

- chercheurs

- Ressources

- résultant

- Débarrasser

- plate-forme

- Courir

- pour le running

- russe

- "Les Russes

- fiche d'évaluation

- sécurisé

- sécurité

- devrait

- signer

- significative

- de façon significative

- site

- Sites

- So

- Logiciels

- quelques

- quelque chose

- sophistiqué

- le spam

- groupe de neurones

- vitesse

- propagation

- Commencez

- départs

- rester

- arrêté

- STRONG

- tel

- combustion propre

- Thé

- équipe

- Les

- les informations

- le monde

- leur

- chose

- menace

- Avec

- tout au long de

- fiable

- à

- haut niveau

- domaine de premier niveau

- Tor

- Trend

- types

- unique

- prochain

- a actualisé

- Actualités

- URL

- Utilisateur

- utilisateurs

- utilise

- variété

- version

- via

- Victime

- victimes

- Guerrières

- vagues

- semaine

- Quoi

- sera

- sans

- world

- Votre

- zéphyrnet