Les guichets automatiques Bitcoin offrent aux consommateurs un moyen pratique et convivial d’acheter des crypto-monnaies. Cette facilité d’utilisation peut parfois se faire au détriment de la sécurité.

Kraken Security Labs a découvert plusieurs vulnérabilités matérielles et logicielles dans un guichet automatique de crypto-monnaie couramment utilisé : le General Bytes BATMtwo (GBBATM2). Plusieurs vecteurs d'attaque ont été détectés via le code QR administratif par défaut, le logiciel d'exploitation Android, le système de gestion ATM et même le boîtier matériel de la machine.

Notre équipe a constaté qu'un grand nombre de guichets automatiques sont configurés avec le même code QR d'administrateur par défaut, permettant à toute personne possédant ce code QR de se rendre à un guichet automatique et de le compromettre. Notre équipe a également découvert un manque de mécanismes de démarrage sécurisés, ainsi que des vulnérabilités critiques dans le système de gestion ATM.

Kraken Security Labs a deux objectifs lorsque nous découvrons des vulnérabilités matérielles cryptographiques : sensibiliser les utilisateurs aux failles de sécurité potentielles et alerter les fabricants de produits afin qu'ils puissent remédier au problème. Kraken Security Labs a signalé les vulnérabilités de General Bytes le 20 avril 2021, ils ont publié des correctifs pour leur système backend (CAS) et alerté leurs clients, mais les correctifs complets pour certains problèmes peuvent encore nécessiter des révisions matérielles.

Dans la vidéo ci-dessous, nous démontrons brièvement comment des attaquants malveillants peuvent exploiter les vulnérabilités du guichet automatique de crypto-monnaie General Bytes BATMtwo.

En poursuivant votre lecture, Kraken Security Labs décrit la nature exacte de ces risques de sécurité pour vous aider à mieux comprendre pourquoi vous devez faire preuve de prudence avant d'utiliser ces machines.

Avant d'utiliser un guichet automatique de crypto-monnaie

- Utilisez uniquement les guichets automatiques de crypto-monnaie dans des endroits et des magasins en qui vous avez confiance.

- Assurez-vous que le guichet automatique dispose de protections périmétriques, telles que des caméras de surveillance, et qu'il est peu probable qu'un accès non détecté au guichet automatique soit possible.

Si vous possédez ou exploitez des BATM

- Modifiez le code administrateur QR par défaut si vous ne l'avez pas fait lors de la configuration initiale.

- Mettez à jour votre serveur CAS et suivez les meilleures pratiques de General Bytes.

- Placez les guichets automatiques dans des endroits dotés de contrôles de sécurité, comme des caméras de surveillance.

Un code QR pour les gouverner tous

100vw, 730px”><figcaption id=) Il suffit de scanner un code QR pour prendre en charge de nombreux BATM.

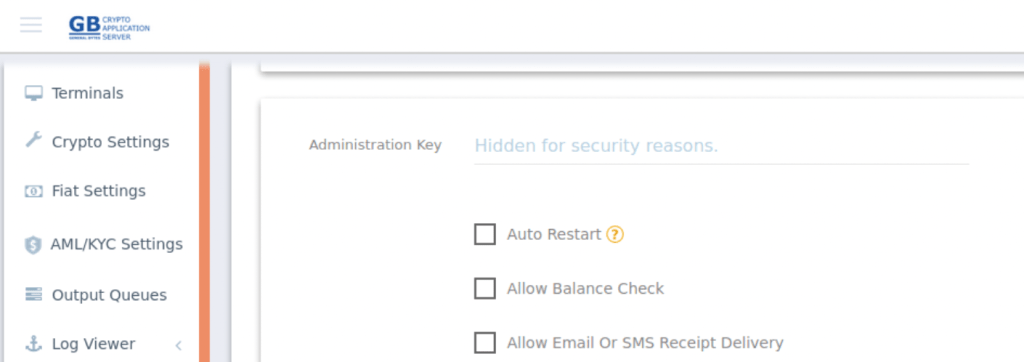

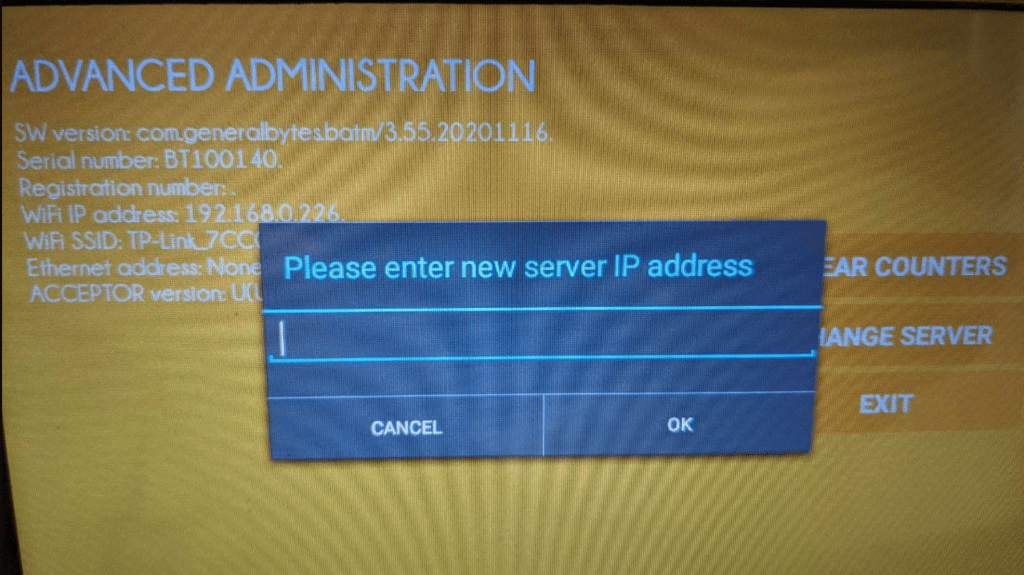

Il suffit de scanner un code QR pour prendre en charge de nombreux BATM.Lorsqu'un propriétaire reçoit le GBBATM2, il est invité à configurer le guichet automatique avec un code QR « Clé d'administration » qui doit être scanné sur le guichet automatique. Le code QR contenant un mot de passe doit être défini séparément pour chaque guichet automatique du système backend :

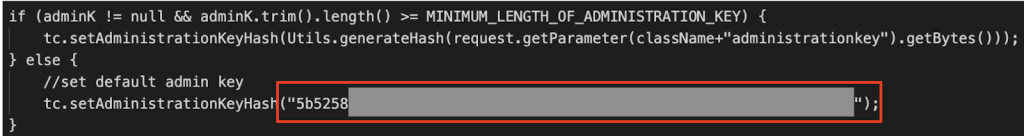

Cependant, lors de l'examen du code derrière l'interface d'administration, nous avons constaté qu'il contient un hachage d'une clé d'administration des paramètres d'usine par défaut. Nous avons acheté plusieurs guichets automatiques d'occasion auprès de différentes sources et notre enquête a révélé que chacun avait la même configuration de clé par défaut.

Cela implique qu'un nombre important de propriétaires de GBBATM2 ne modifiaient pas le code QR d'administrateur par défaut. Au moment de nos tests, il n'existait pas de gestion de flotte pour la clé d'administration, ce qui signifie que chaque QR code doit être modifié manuellement.

Par conséquent, n'importe qui peut prendre le contrôle du guichet automatique via l'interface d'administration en modifiant simplement l'adresse du serveur de gestion du guichet automatique.

Le matériel

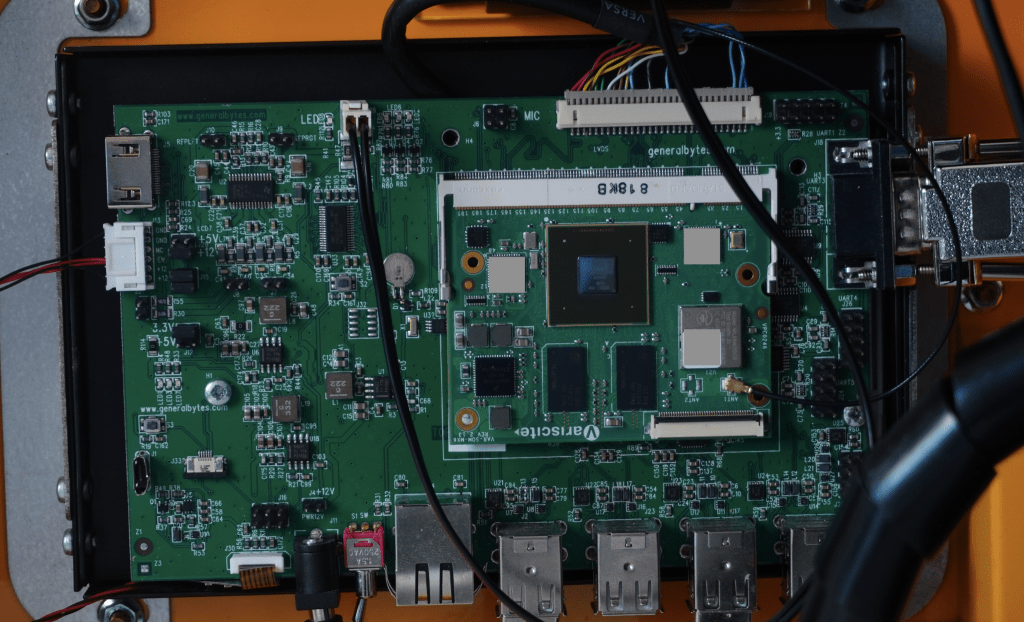

Pas de compartimentation et de détection de sabotage

Le GBBATM2 ne possède qu'un seul compartiment protégé par un seul verrou tubulaire. Le contourner fournit un accès direct à tous les composants internes de l’appareil. Cela confère également une confiance supplémentaire significative à la personne qui remplace la caisse, car il lui est facile de pirater l’appareil par une porte dérobée.

L'appareil ne contient aucune alarme locale ou côté serveur pour alerter les autres que les composants internes sont exposés. À ce stade, un attaquant potentiel pourrait compromettre la caisse, l’ordinateur embarqué, la webcam et le lecteur d’empreintes digitales.

Le logiciel

Verrouillage insuffisant du système d'exploitation Android

Le système d'exploitation Android du BATMtwo manque également de nombreuses fonctionnalités de sécurité communes. Nous avons constaté qu'en connectant un clavier USB au BATM, il est possible d'accéder directement à l'interface utilisateur Android complète, ce qui permet à quiconque d'installer des applications, de copier des fichiers ou de mener d'autres activités malveillantes (telles que l'envoi de clés privées à l'attaquant). Android prend en charge un « mode kiosque » qui verrouille l'interface utilisateur dans une seule application, ce qui pourrait empêcher une personne d'accéder à d'autres zones du logiciel, mais cela n'a pas été activé sur le guichet automatique.

Aucune vérification du micrologiciel/logiciel

Le BATMtwo contient un ordinateur intégré basé sur NXP i.MX6. Notre équipe a constaté que le BATMtwo n'utilise pas la fonctionnalité de démarrage sécurisé du processeur et qu'il peut être reprogrammé simplement en branchant un câble USB sur un port de la carte mère et en allumant l'ordinateur tout en maintenant un bouton enfoncé.

De plus, nous avons constaté que le bootloader de l'appareil est déverrouillé : il suffit de connecter un adaptateur série au port UART de l'appareil pour obtenir un accès privilégié au bootloader.

Il convient de noter que le processus de démarrage sécurisé de nombreux processeurs i.MX6 est vulnérable à une attaque, mais des processeurs plus récents avec la vulnérabilité corrigée sont sur le marché (bien qu'ils puissent manquer de disponibilité compte tenu de la pénurie mondiale de puces).

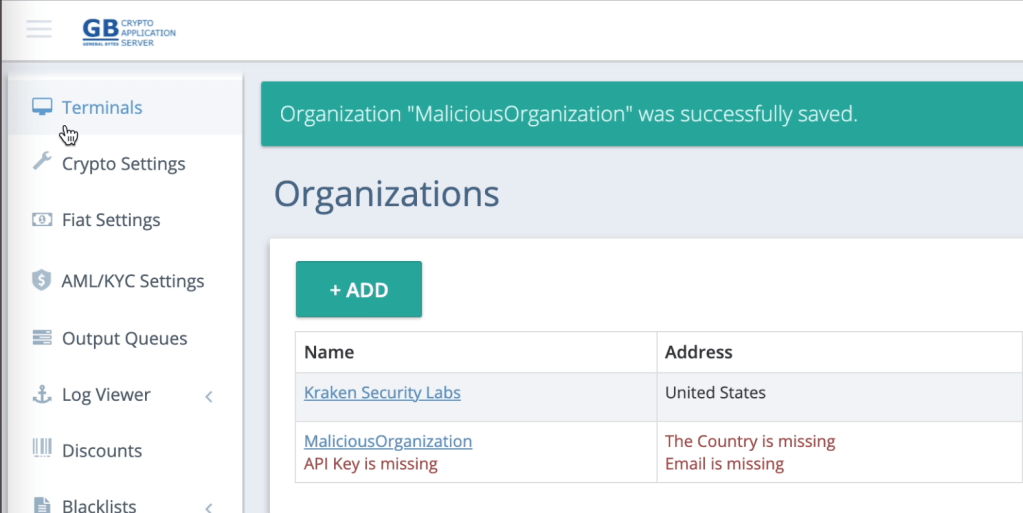

Aucune protection contre la falsification de requêtes intersites dans le backend ATM

Les guichets automatiques BATM sont gérés à l’aide d’un « Crypto Application Server » – un logiciel de gestion qui peut être hébergé par l’opérateur ou sous licence SaaS.

Notre équipe a constaté que le CAS ne met en œuvre aucun Falsification de demande intersite protections, permettant à un attaquant de générer des requêtes authentifiées auprès du CAS. Bien que la plupart des points finaux soient quelque peu protégés par des identifiants très difficiles à deviner, nous avons pu identifier plusieurs vecteurs CSRF susceptibles de compromettre le CAS.

Soyez prudent et explorez des alternatives

Les guichets automatiques de crypto-monnaie BATM s’avèrent être une alternative simple pour acheter des actifs numériques. Cependant, la sécurité de ces machines reste remise en question en raison d'exploits connus tant au niveau matériel que logiciel.

Kraken Security Labs vous recommande d'utiliser un BATMtwo uniquement dans un endroit de confiance.

Vérifier notre guide de sécurité en ligne pour en savoir plus sur la façon de vous protéger lorsque vous effectuez des transactions cryptographiques.

- "

- 7

- accès

- activités

- Supplémentaire

- admin

- Tous

- Permettre

- android

- Application

- applications

- Avril

- autour

- Outils

- ATM

- disponibilité

- détourné

- LES MEILLEURS

- les meilleures pratiques

- Projet de loi

- Bitcoin

- Bitcoin ATM

- planche

- Box

- de CAMÉRAS de surveillance

- Argent liquide

- code

- Commun

- Les consommateurs

- contenu

- Crypto

- Crypto ATM

- cryptocurrencies

- crypto-monnaie

- Clients

- numérique

- Actifs numériques

- Exercises

- Exploiter

- PERSONNEL

- Fonctionnalités:

- empreinte digitale

- défauts

- FLOTTE

- suivre

- Pour les consommateurs

- plein

- Général

- Global

- Objectifs

- Matériel

- hachage

- Comment

- How To

- HTTPS

- identifier

- enquête

- vous aider à faire face aux problèmes qui vous perturbent

- IT

- ACTIVITES

- clés

- Kraken

- Labs

- gros

- APPRENTISSAGE

- locales

- emplacement

- confinement

- Les machines

- Fabrication

- gestion

- Marché

- Microsoft

- code

- en ligne

- d'exploitation

- le système d'exploitation

- Autre

- propriétaire

- propriétaires

- Mot de Passe

- Patches

- Personnes

- Privé

- Clés privées

- Produit

- protéger

- achat

- QR code

- Reader

- en cours

- sécurité

- set

- mise

- So

- Logiciels

- STORES

- Les soutiens

- surveillance

- combustion propre

- Essais

- fiable

- Transactions

- La confiance

- ui

- devoiler

- usb

- utilisateurs

- Vidéo

- vulnérabilités

- vulnérabilité

- Wikipédia

- Youtube