Introduction

La SécuritéDétectifs L'équipe de sécurité a découvert une violation de données affectant le site français de e-commerce de mode pour enfants melijoe.com.

Melijoe est un détaillant de mode pour enfants haut de gamme basé en France. Un compartiment Amazon S3 appartenant à l'entreprise a été laissé accessible sans contrôles d'authentification en place, exposant des données sensibles et personnelles pour potentiellement des centaines de milliers de clients.

Melijoe a une portée mondiale et, par conséquent, cet incident a un impact sur les clients situés dans le monde entier.

Qu'est-ce que Melijoe ?

Fondé en 2007, melijoe.com est un détaillant de mode e-commerce spécialisé dans les vêtements de luxe pour enfants. L'entreprise propose des vêtements pour filles, garçons et bébés. Melijoe.com propose également de grandes marques telles que Ralph Lauren, Versace, Tommy Hilfiger et Paul Smith Junior.

"Melijoe" est exploité par la société officiellement enregistrée sous le nom de BEBEO, dont le siège social est à Paris, en France. Selon MELIJOE.COM, BEBEO dispose d'un capital social d'environ 950,000 1.1 € (~ 12.5 million de dollars US). Le service Melijoe a généré 14 millions d'euros (~ 2 millions de dollars) sur XNUMX tours de financement (selon Crunchbase).

Fin 2020, Melijoe a fusionné avec l'important conglomérat suédois de mode pour enfants, le Babyshop Group (BSG), une entreprise dont le chiffre d'affaires annuel est d'un milliard de SEK (~1 millions de dollars US) dans une gamme de magasins de rue et de commerce électronique.

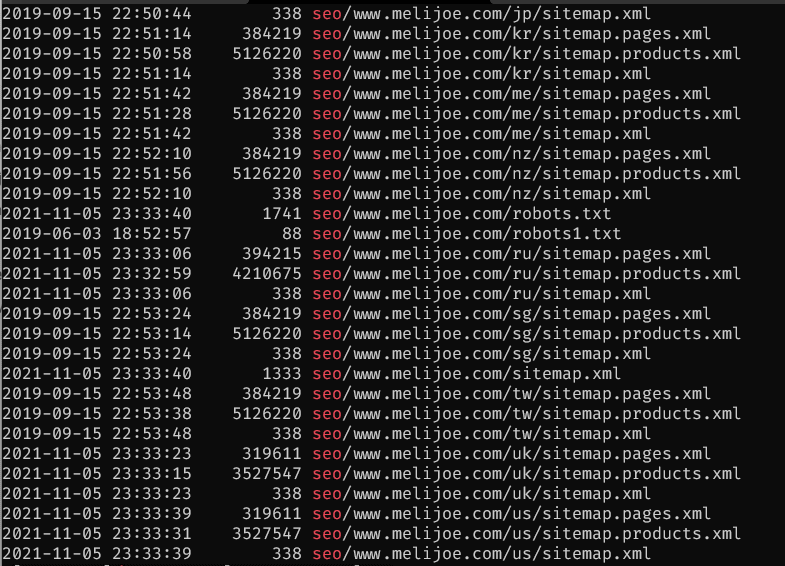

Plusieurs indicateurs confirment que Melijoe/BEBEO a une incidence sur le bucket Amazon S3 ouvert. Alors que les marques, les dates de naissance et d'autres contenus dans le seau suggèrent que le propriétaire est un détaillant français de mode pour enfants, il y a aussi des références à "Bebeo" partout. Plus important encore, le bucket contient des sitemaps pour melijoe.com :

Plans de site trouvés dans la référence de compartiment ouvert melijoe.com

Qu'est-ce qui a été exposé ?

Au total, le compartiment Amazon S3 mal configuré de melijoe.com a exposé près de 2 millions de fichiers, totalisant environ 200 Go de données.

Quelques fichiers sur le compartiment ont exposé des centaines de milliers de journaux contenant le données sensibles ainsi que informations personnelles identifiables (PII) of Les clients de Melijoe.

Ces fichiers contenaient différents ensembles de données : Préférences, listes de souhaits, ainsi que achats.

Il y avait aussi d'autres types de fichiers sur le compartiment, y compris étiquettes d'expédition et certaines données relatives à l'inventaire des produits de melijoe.com.

Préférences

Préférences les données ont été exportées depuis les comptes clients. Les données ont révélé des détails sur les goûts, les goûts et les aversions des consommateurs concernant leurs décisions d'achat. Il y avait des dizaines de milliers de journaux trouvé sur un fichier.

Préférences formes exposées de PII client ainsi que données clients sensibles, comme:

- Les adresses de courriel

- Noms d'enfants

- Les sexes

- Dates de naissance

- Préférences des marques

Les données de préférences peuvent être collectées via les données d'achat et les clics sur le site. Les préférences sont souvent utilisées pour personnaliser les recommandations de produits de chaque client.

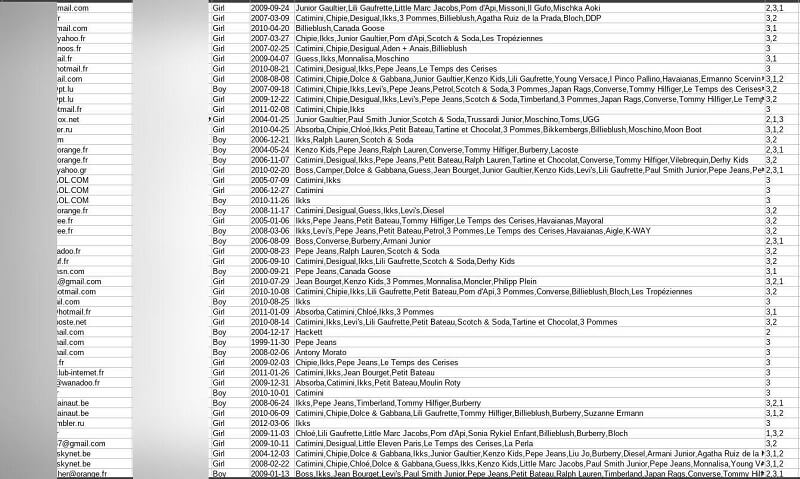

Vous pouvez voir des preuves de préférences ci-dessous.

Les journaux des préférences des clients étaient sur le seau

Liste d'envies

Liste d'envies les données ont révélé des détails sur les listes de souhaits des clients sur place - des collections de produits souhaités organisées par chaque client. Encore une fois, ces informations semblaient provenir de comptes clients. Il y avait plus de 750,000 XNUMX journaux sur un fichier avec des données appartenant à plus de 63,000 XNUMX adresses e-mail d'utilisateurs uniques.

Liste d'envies formes exposées de PII client ainsi que données clients sensibles:

- Les adresses de courriel

- Date à laquelle les produits ont été ajoutés aux listes de souhaits

- Date à laquelle les produits ont été supprimés des listes de souhaits (si supprimés)

- Codes articles, utilisé pour identifier les produits en interne

Les listes de souhaits ont été créées par les clients eux-mêmes et non via le suivi du comportement sur site. Les listes de souhaits variaient d'un article à des milliers d'articles. Des listes de souhaits plus longues pourraient permettre d'en savoir plus sur les articles préférés des clients.

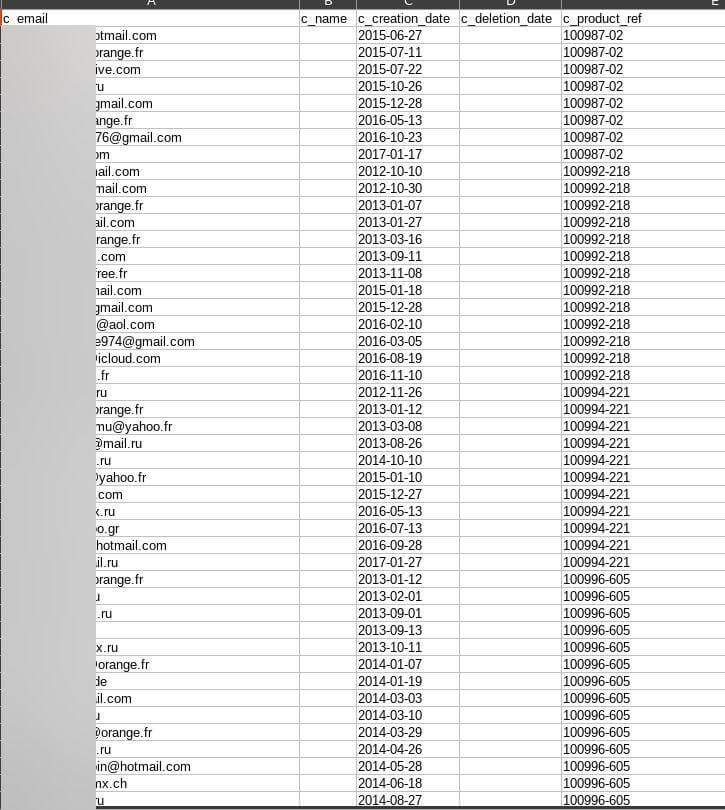

Les captures d'écran suivantes montrent des preuves de listes de souhaits.

De vastes journaux de listes de souhaits de clients figurant sur un fichier

Achats

Achats données affichées sur 1.5 millions d'articles acheté dans des centaines de milliers de commandes. Il y avait des commandes de plus de 150,000 XNUMX adresses e-mail uniques sur un seul fichier.

Achats exposé PII client ainsi que données clients sensibles, comprenant:

- Les adresses de courriel

- Code SKU des articles commandés

- Heure de la commande passée

- Détails financiers des commandes, incl. prix payés et devise

- Méthodes de payement, c'est-à-dire Visa, PayPal, etc.

- Informations de livraison, inc. adresses de livraison et dates de livraison

- Adresses de facturation

Achats les données affectaient apparemment le plus grand nombre d'utilisateurs par rapport aux deux autres ensembles de données. Ces journaux détaillent en détail le comportement d'achat des clients Melijoe. Encore une fois, cela révèle des informations privées qui pourraient être utilisées contre les consommateurs.

Certains clients ont acheté un grand nombre de produits, tandis que d'autres n'ont acheté qu'un ou deux articles. Comme pour les listes de souhaits, les clients qui ont commandé plus d'articles ont eu plus d'informations sur leurs produits préférés.

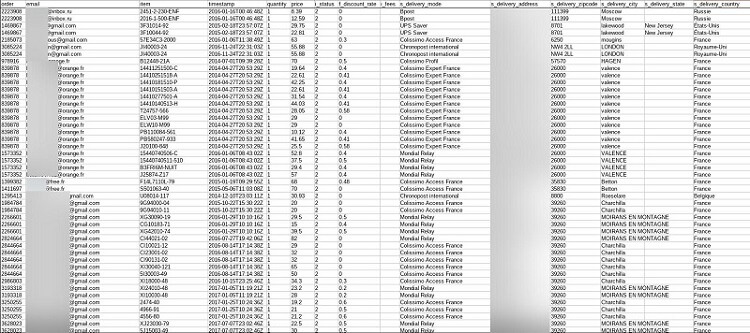

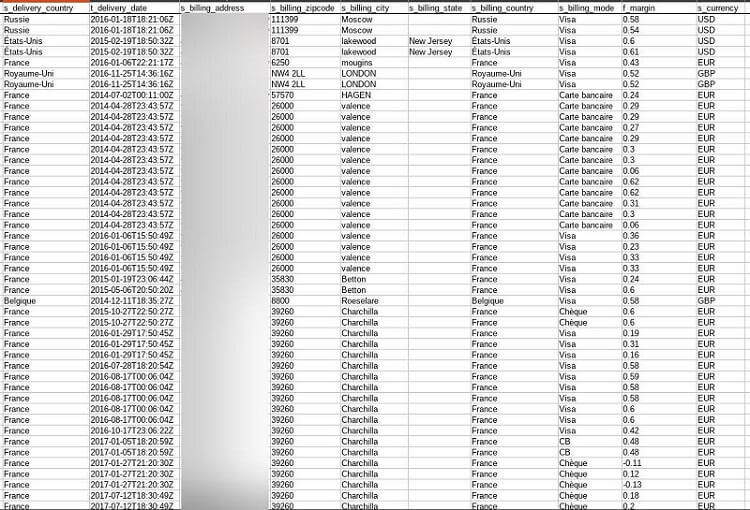

Les captures d'écran ci-dessous montrent des preuves des journaux d'achat.

Les journaux d'achats ont exposé de nombreuses formes de données

Des informations sur la livraison, la facturation et la devise ont également été trouvées dans les journaux

Les étiquettes d'expédition

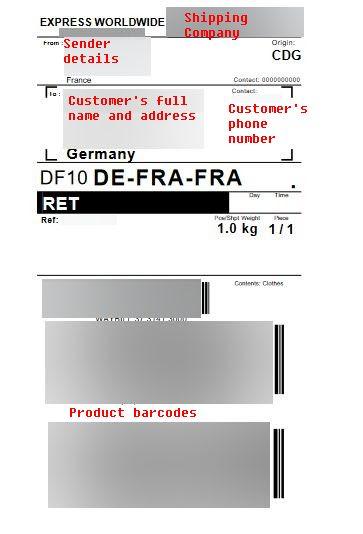

Le bucket AWS S3 de Melijoe contient étiquettes d'expédition. Les étiquettes d'expédition étaient associées aux commandes des clients Melijoe. Il y avait plus de 300 de ces fichiers sur le compartiment.

Etiquettes d'expédition exposé plusieurs exemples de PII client :

- Noms complets

- Les numéros de téléphone

- Adresses de livraison

- Codes-barres du produit

Vous pouvez voir une étiquette d'expédition pour la commande d'un client ci-dessous.

Une étiquette d'expédition trouvée sur le seau

En plus des données mentionnées ci-dessus, le seau de Melijoe contenait également des informations sur les catalogue de produits ainsi que les niveaux de stock.

Nous n'avons pu analyser qu'un échantillon du contenu du seau pour des raisons éthiques. Compte tenu du grand nombre de fichiers stockés sur le compartiment, plusieurs autres formes de données sensibles pourraient être exposées.

Le compartiment Amazon S3 de Melijoe était en ligne et mis à jour au moment de la découverte.

Il est important de noter qu'Amazon ne gère pas le bucket de Melijoe et n'est donc pas responsable de sa mauvaise configuration.

Melijoe.com vend des produits à une clientèle mondiale et, à ce titre, des clients du monde entier ont été exposés dans le compartiment non sécurisé. Les clients de France, de Russie, d'Allemagne, du Royaume-Uni et des États-Unis sont principalement concernés.

Nous estimons que jusqu'à 200,000 3 personnes ont vu leurs informations exposées sur le compartiment Amazon SXNUMX non sécurisé de Melijoe. Ce chiffre est basé sur le nombre d'adresses e-mail uniques que nous avons vues sur le compartiment.

Vous pouvez voir une ventilation complète de l'exposition des données de Melijoe dans le tableau ci-dessous.

| Nombre de fichiers exposés | Près de 2 millions de fichiers |

| Nombre d'utilisateurs concernés | Jusqu'à 200,000 |

| Quantité de données exposées | Environ 200 Go |

| Emplacement de la société | France |

Le compartiment contenait des fichiers qui ont été téléchargés entre octobre 2016 et la date à laquelle nous l'avons découvert, le 8 novembre 2021.

Selon nos constatations, les données sur les fichiers concernaient les achats et les listes de souhaits effectués sur plusieurs années. Les achats détaillés sur le seau de Melijoe ont été effectués entre mai 2013 et octobre 2017, tandis que les listes de souhaits ont été créées entre octobre 2012 et octobre 2017.

Le 12 novembre 2021, nous avons envoyé un message à Melijoe concernant son seau ouvert et le 22 novembre 2021, nous avons envoyé un message de suivi à certains anciens et nouveaux contacts Melijoe. Le 25 novembre 2021, nous avons contacté l'équipe française d'intervention en cas d'urgence informatique (CERT) et AWS, et envoyé des messages de suivi aux deux organisations le 15 décembre 2021. Le CERT français a répondu et nous avons divulgué la violation de manière responsable. Le CERT français a dit qu'il contacterait Melijoe mais nous n'avons plus jamais entendu parler d'eux.

Le 5 janvier 2022, nous avons contacté la CNIL et avons fait un suivi le 10 janvier 2022. La CNIL a répondu le lendemain en nous informant que "le dossier est en cours de traitement par nos services". Nous avons également contacté le CERT français le 10 janvier 2022, qui nous a dit "Malheureusement, après de nombreuses relances, le propriétaire du seau n'a pas répondu à nos messages."

Le seau a été sécurisé le 18 février 2022.

melijoe.com et ses clients pourraient être confrontés aux impacts de cette exposition des données.

Impact de la violation de données

Nous ne pouvons pas et ne savons pas si des acteurs malveillants ont accédé aux fichiers stockés sur le compartiment Amazon S3 ouvert de Melijoe. Cependant, sans protection par mot de passe, le bucket de melijoe.com était facilement accessible à quiconque aurait pu trouver son URL.

Cela signifie qu'un pirate informatique ou un criminel aurait pu lire ou télécharger les fichiers du compartiment. Les mauvais acteurs pourraient cibler les clients Melijoe exposés avec des formes de cybercriminalité si tel était le cas.

Melijoe pourrait également faire l'objet d'un examen minutieux pour violation de la protection des données.

Impact sur les clients

Les clients exposés de melijoe.com sont exposés à un risque de cybercriminalité en raison de cette violation de données. Les clients disposent de nombreux exemples de données personnelles et sensibles exposées sur le bucket.

Comme mentionné, les clients avec des listes de souhaits plus importantes ou des historiques d'achat plus importants ont eu plus d'informations exposées sur leurs produits préférés. Ces personnes pourraient faire face à des attaques plus personnalisées et détaillées, car les pirates peuvent en savoir plus sur leurs goûts et leurs aversions. Ces clients pourraient également être ciblés sur la base de la présomption qu'ils sont riches et peuvent se permettre d'acheter beaucoup de produits haut de gamme.

Hameçonnage et logiciels malveillants

Les pirates pourraient cibler les clients Melijoe exposés avec attaques de phishing et logiciels malveillants s'ils ont accédé aux fichiers du bucket.

Le bucket Amazon S3 de Melijoe contenait près de 200,000 XNUMX adresses e-mail de clients uniques, ce qui pourrait fournir aux pirates une longue liste de cibles potentielles.

Les pirates pourraient contacter ces clients en se faisant passer pour un employé légitime de melijoe.com. Les pirates pourraient faire référence à l'un des nombreux détails exposés pour construire un récit autour de l'e-mail. Par exemple, le pirate pourrait faire référence aux préférences/liste de souhaits d'une personne pour convaincre le client qu'on lui propose une offre.

Une fois que la victime fait confiance au pirate, le mauvais acteur peut lancer des tentatives de phishing et des logiciels malveillants.

Lors d'une attaque de phishing, un pirate informatique tirera parti de la confiance pour forcer la victime à obtenir des informations plus sensibles et personnelles. Le pirate peut convaincre la victime de divulguer ses identifiants de carte de crédit, par exemple, ou de cliquer sur un lien malveillant. Une fois cliqués, ces liens peuvent télécharger des logiciels malveillants sur l'appareil de la victime, des logiciels malveillants qui permettent aux pirates de mener d'autres formes de collecte de données et de cybercriminalité.

Fraudes et escroqueries

Les pirates pourraient également cibler les clients exposés avec fraude et escroqueries s'ils ont accédé aux fichiers du bucket.

Un cybercriminel pourrait cibler les clients exposés par e-mail, en utilisant les informations du bucket pour apparaître comme une personne de confiance avec une raison valable de tendre la main.

Les pirates pourraient exploiter la confiance d'une cible pour mener des fraudes et des escroqueries, des stratagèmes conçus pour inciter la victime à remettre de l'argent. Par exemple, le pirate pourrait utiliser les détails de la commande et les informations de livraison pour mener une arnaque à la livraison. Ici, un pirate pourrait demander aux victimes de payer de faux frais de livraison pour recevoir leurs marchandises.

Impact sur melijoe.com

Melijoe peut subir des impacts juridiques et criminels en raison de son incident de données. Le compartiment Amazon S3 mal configuré de l'entreprise pourrait avoir enfreint les lois sur la protection des données, tandis que d'autres entreprises pourraient accéder au contenu du compartiment aux frais de melijoe.com.

Violations de la protection des données

Melijoe a peut-être enfreint le règlement général sur la protection des données (RGPD) de l'UE car le compartiment de l'entreprise a été mal configuré, exposant les données de ses clients.

Le RGPD protège les données sensibles et personnelles des citoyens de l'UE. Le GDPR régit les entreprises sur leur collecte, leur stockage et leur utilisation des données des clients, et toute manipulation inappropriée des données est punissable en vertu du règlement.

La Commission nationale de l'informatique et des libertés (CNIL) est l'autorité française de protection des données et est responsable de l'application du RGPD. Melijoe pourrait être sous le contrôle de la CNIL. La CNIL peut imposer une amende maximale de 20 millions d'euros (~ 23 millions de dollars) ou 4 % du chiffre d'affaires annuel de l'entreprise (selon le montant le plus élevé) pour une violation du RGPD.

Le bucket Amazon S3 ouvert de Melijoe a non seulement exposé les données des citoyens de l'UE, mais aussi celles des clients des pays du monde entier. De ce fait, melijoe.com pourrait faire l'objet de sanctions de la part de plusieurs autres juridictions en plus de la CNIL. Par exemple, la Federal Trade Commission (FTC) des États-Unis peut choisir d'enquêter sur melijoe.com pour une éventuelle violation de la loi FTC, et l'Information Commissioner's Office (ICO) du Royaume-Uni peut enquêter sur melijoe.com pour une éventuelle violation de la Loi sur la protection des données 2018.

Avec des clients exposés de divers autres continents sur le seau de Melijoe, de nombreuses autorités de protection des données pourraient choisir d'enquêter sur melijoe.com.

Compétition Espionnage

Les informations exposées pourraient être collectées par des pirates et vendues à des tiers ayant un intérêt dans les données. Cela peut inclure des entreprises concurrentes de melijoe.com, telles que d'autres détaillants de vêtements. Les agences de marketing peuvent également voir de la valeur dans les données du compartiment.

Les entreprises rivales pourraient utiliser les données pour mener à bien espionnage de compétition. En particulier, les concurrents pourraient accéder à la liste des clients de melijoe.com pour trouver des clients potentiels pour leur propre entreprise. Les entreprises rivales pourraient contacter les clients exposés avec des offres dans le but de voler des affaires à Melijoe et de renforcer leur propre clientèle.

Prévention de l'exposition des données

Que pouvons-nous faire pour assurer la sécurité de nos données et atténuer le risque d'exposition ?

Voici quelques conseils pour éviter l'exposition des données :

- Ne fournissez vos informations personnelles qu'aux personnes, organisations et entités en qui vous avez entièrement confiance.

- Ne visitez que des sites Web avec un domaine sécurisé (c'est-à-dire des sites Web qui ont un « https » et/ou un symbole de cadenas fermé au début de leur nom de domaine).

- Soyez particulièrement prudent lorsque vous fournissez vos données les plus sensibles, telles que votre numéro de sécurité sociale.

- Créez des mots de passe incassables qui utilisent un mélange de lettres, de chiffres et de symboles. Mettez régulièrement à jour vos mots de passe existants.

- Ne cliquez pas sur un lien dans un e-mail, un message ou n'importe où ailleurs sur Internet, sauf si vous êtes certain que la source est légitime.

- Modifiez vos paramètres de confidentialité sur les sites de médias sociaux afin que seuls vos amis et les utilisateurs de confiance puissent voir votre contenu.

- Évitez d'afficher ou de saisir des formes de données importantes (telles que des numéros de carte de crédit ou des mots de passe) lorsque vous êtes connecté à un réseau Wi-Fi non sécurisé.

- Renseignez-vous sur la cybercriminalité, la protection des données et les méthodes qui réduisent vos risques d'être victime d'attaques de phishing et de logiciels malveillants.

À propos de nous

SafetyDetectives.com est le plus grand site Web d'analyse d'antivirus au monde.

Le laboratoire de recherche SafetyDetectives est un service pro bono qui vise à aider la communauté en ligne à se défendre contre les cybermenaces tout en éduquant les organisations sur la manière de protéger les données de leurs utilisateurs. L'objectif primordial de notre projet de cartographie Web est de contribuer à faire d'Internet un endroit plus sûr pour tous les utilisateurs.

Nos rapports précédents ont mis en lumière plusieurs vulnérabilités et fuites de données très médiatisées, dont 2.6 millions d'utilisateurs exposés par un Plate-forme américaine d'analyse sociale IGBlade, ainsi qu'une brèche à un Plate-forme d'intégration du marché brésilien Hariexpress.com.br qui a divulgué plus de 610 Go de données.

Pour un examen complet des rapports de cybersécurité SafetyDetectives au cours des 3 dernières années, suivez Équipe de cybersécurité SafetyDetectives.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- À propos

- accès

- Selon

- à travers

- Agis

- Tous

- Amazon

- analytique

- annuel

- antivirus

- de n'importe où

- autour

- Authentification

- autorité

- AWS

- Début

- va

- facturation

- Milliards

- Marques

- violation

- construire

- la performance des entreprises

- entreprises

- acheter

- capital

- chances

- Enfants

- fonds à capital fermé

- Vêtements

- collection

- commission

- Communautés

- Sociétés

- Société

- De l'entreprise

- par rapport

- concurrents

- Les consommateurs

- contient

- contenu

- contenu

- pourriez

- Lettres de créance

- crédit

- carte de crédit

- Criminel

- CrunchBase

- Devise

- Clients

- cyber

- la cybercriminalité

- Cybersécurité

- données

- violation de données

- protection des données

- journée

- affaire

- page de livraison.

- détail

- DID

- différent

- découvert

- découverte

- Ne fait pas

- domaine

- Services

- e-commerce

- l'éducation

- notamment

- espionnage

- estimation

- EU

- exemple

- Exploiter

- Visage

- faux

- Mode

- en vedette

- Fonctionnalités:

- National

- Federal Trade Commission

- Figure

- fin

- suivre

- Abonnement

- document

- trouvé

- France

- fraude

- Français

- FTC

- plein

- financement

- RGPD

- Général

- Règlement Général de Protection des Données

- Allemagne

- filles

- Global

- pour les

- Réservation de groupe

- pirate

- les pirates

- Maniabilité

- aider

- ici

- Haute

- Comment

- How To

- HTTPS

- Des centaines

- ICO

- important

- comprendre

- Y compris

- d'information

- intérêt

- Internet

- inventaire

- enquêter

- aide

- Janvier

- juridictions

- Etiquettes

- gros

- plus importantes

- lancer

- Lois

- Fuites

- APPRENTISSAGE

- Légal

- Levier

- lumière

- LINK

- Gauche

- Liste

- Location

- malware

- Stratégie

- marché

- Médias

- million

- de l'argent

- (en fait, presque toutes)

- réseau et

- numéros

- nombreux

- Offres Speciales

- en ligne

- ouvert

- de commander

- passer commande

- organisations

- Autre

- propriétaire

- payé

- Paris

- Mot de Passe

- mots de passe

- Payer

- PayPal

- Personnes

- personnel

- données à caractère personnel

- Personnaliser

- phishing

- phishing attaque

- attaques de phishing

- plateforme

- possible

- la confidentialité

- Privé

- Pro

- Produit

- Produits

- Projet

- important

- protéger

- protection

- fournir

- achat

- acheté

- achats

- achat

- but

- gamme

- Les raisons

- recevoir

- réduire

- inscrit

- Règlement

- Rapports

- un article

- réponse

- responsables

- détaillant

- les détaillants

- Révélé

- Avis

- Analyse

- Rival

- tours

- Russie

- Saïd

- Arnaque

- sécurisé

- sécurité

- service

- Services

- Livraison

- site

- Sites

- So

- Réseaux sociaux

- réseaux sociaux

- Logiciels

- vendu

- spécialise

- États

- storage

- STORES

- rue

- Target

- équipe

- La Source

- le monde

- des tiers

- milliers

- des menaces

- Avec

- tout au long de

- fiable

- conseils

- top

- Tracking

- commerce

- La confiance

- unique

- Uni

- Royaume Uni

- États-Unis

- non sécurisé

- Mises à jour

- us

- utilisé

- utilisateurs

- Plus-value

- visa

- vulnérabilités

- web

- Site Web

- sites Internet

- que

- WHO

- Wifi

- dans les

- sans

- world

- monde

- partout dans le monde

- années