Lorsque nous nous sommes réveillés ce matin, notre flux d'informations sur la cybersécurité était inondé de "nouvelles" selon lesquelles Apple venait de corriger une faille de sécurité, décrivant de diverses manières un "bogue noueux", une "défaut critique" qui pourrait laisser vos Mac "sans défense", et le "Achille ' talon de macOS”.

Étant donné que nous vérifions généralement nos différentes listes de diffusion de bulletins de sécurité avant même de regarder dehors pour vérifier la météo, principalement pour voir si Apple a secrètement lancé un nouvel avis du jour au lendemain…

… nous avons été surpris, voire alarmés, par le nombre d'écritures d'un rapport de bogue que nous n'avions pas encore vu.

En effet, la couverture semblait nous inviter à supposer qu'Apple venait de publier une énième mise à jour, une semaine seulement après sa précédente "mise à jour pour tout», lui-même moins de deux semaines après un mise à jour mystérieuse pour iOS 16, qui s'est avérée être une attaque zero-day apparemment utilisée pour implanter des logiciels malveillants via des pages Web piégées, bien qu'Apple ait omis de le mentionner à l'époque :

Les "nouvelles" de ce matin semblaient impliquer qu'Apple n'avait pas simplement publié une autre mise à jour, mais l'avait également publiée silencieusement en ne l'annonçant pas dans un e-mail d'avertissement, et en ne la répertoriant même pas par l'entreprise. HT201222 page du portail de sécurité.

(Gardez ce lien lien HT201222 pratique si vous êtes un utilisateur Apple - c'est un point de départ utile en cas de confusion de correctifs.)

C'est un bug, mais pas un tout nouveau

La bonne nouvelle, cependant, c'est que si vous suivi notre suggestion d'il y a une semaine pour vérifier que vos appareils Apple avaient été mis à jour (même si vous vous attendiez à ce qu'ils le fassent de leur propre chef), vous avez déjà tous les correctifs dont vous pourriez avoir besoin pour vous protéger de ce bogue "d'Achille", plus particulièrement connu sous le nom de CVE-2022-42821.

Ce n'est pas un nouveau bogue, c'est juste de nouvelles informations sur un bogue qu'Apple corrigé la semaine dernière.

Pour être clair, si les bulletins de sécurité d'Apple ont raison, ce bogue ne s'applique à aucun des systèmes d'exploitation mobiles d'Apple, et n'a jamais été appliqué ou a déjà été corrigé dans la version macOS 13 Ventura.

En d'autres termes, le bogue décrit ne concernait que les utilisateurs de macOS 11 Big Sur et macOS 12 Monterey, n'a jamais été un jour zéro et a déjà été corrigé.

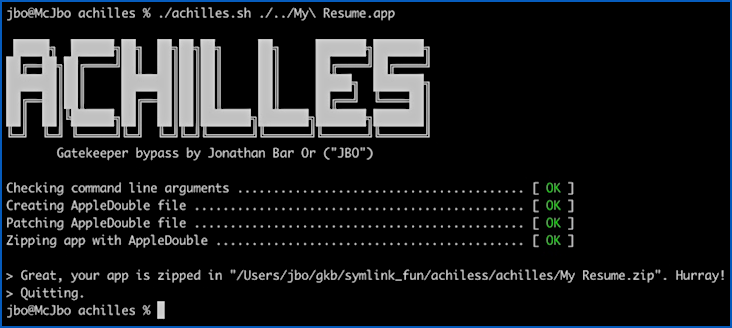

La raison de tout ce remue-ménage semble être la publication hier, maintenant que le correctif est disponible depuis plusieurs jours, d'un article de Microsoft intitulé assez dramatiquement Talon d'Achille de Gatekeeper : découvrir une vulnérabilité macOS.

Apple n'avait, certes, donné qu'un bref résumé de ce bug dans son propre avis il y a une semaine:

Impact : une application peut contourner les contrôles Gatekeeper. Description : un problème de logique a été résolu par des contrôles améliorés. CVE-2022-42821 : Jonathan Bar ou de Microsoft

Exploiter ce bogue n'est pas très difficile une fois que vous savez quoi faire, et le rapport de Microsoft explique assez clairement ce qui est nécessaire.

Malgré certains des gros titres, cependant, cela ne laisse pas exactement votre Mac "sans défense".

En termes simples, cela signifie qu'une application téléchargée qui provoquerait normalement un avertissement contextuel indiquant qu'elle ne provenait pas d'une source fiable ne serait pas correctement signalée par Apple. Gatekeeper système.

Gatekeeper ne parviendrait pas à enregistrer l'application en tant que téléchargement, de sorte que son exécution éviterait l'avertissement habituel.

(Tout logiciel actif de surveillance des comportements anti-malware et basé sur les menaces sur votre Mac fonctionnerait toujours, tout comme les paramètres de pare-feu ou les logiciels de sécurité de filtrage Web lorsque vous les avez téléchargés en premier lieu.)

C'est un bug, mais pas vraiment "critique"

Ce n'est pas non plus exactement une «défaut critique», comme l'a suggéré un rapport médiatique, surtout si l'on considère que les propres mises à jour du Patch Tuesday de Microsoft pour décembre 2022 ont corrigé un genre de bogue très similaire qui a été jugé simplement « modéré » :

En effet, la vulnérabilité similaire de Microsoft était en fait un trou du jour zéro, ce qui signifie qu'elle était connue et abusée en dehors de la communauté de la cybersécurité avant la sortie du correctif.

Nous avons décrit le bogue de Microsoft comme suit :

CVE-2022-44698 : vulnérabilité de contournement de la fonctionnalité de sécurité Windows SmartScreen. Ce bug est également connu pour avoir été exploité dans la nature. Un attaquant proposant un contenu malveillant qui provoquerait normalement une alerte de sécurité pourrait contourner cette notification et ainsi infecter sans avertissement même des utilisateurs bien informés.

En termes simples, le contournement de sécurité de Windows a été causé par une défaillance de la soi-disant Marque du Web (MOTW), qui est censé ajouter des attributs étendus aux fichiers téléchargés pour indiquer qu'ils proviennent d'une source non fiable.

Le contournement de sécurité d'Apple a été un échec dans le cas similaire mais différent Gatekeeper système, qui est censé ajouter des attributs étendus aux fichiers téléchargés pour indiquer qu'ils proviennent d'une source non fiable.

Que faire?

Pour être juste envers Microsoft, le chercheur qui a divulgué de manière responsable la faille Gatekeeper à Apple et qui a écrit le rapport qui vient d'être publié, n'a pas utilisé les mots « critique » ou « sans défense » pour décrire le bogue ou l'état dans lequel il a placé votre Mac…

… bien que nommant le bogue Achille et en tête d'affiche comme un Talon d'Achille était probablement un saut métaphorique trop loin.

Après tout, dans la légende grecque antique, Achille était presque totalement immunisé contre les blessures au combat car sa mère l'avait plongé dans la rivière magique Styx alors qu'il était bébé.

Mais elle a dû s'accrocher à son talon dans le processus, le laissant avec un seul point vulnérable qui a finalement été exploité par Paris pour tuer Achille - certainement une vulnérabilité dangereuse et un exploit critique (en plus d'être une faille du jour zéro, étant donné que Paris semble avoir su d'avance où viser).

Heureusement, dans ces deux cas - le bogue du jour zéro de Microsoft et le bogue d'Apple tel que découvert par Microsoft - les failles de contournement de sécurité sont maintenant corrigées.

Ainsi, se débarrasser des deux vulnérabilités (replonger efficacement Achille dans la rivière Styx tout en tenant son autre talon, ce qui est probablement ce que sa mère aurait dû faire en premier lieu) est aussi simple que de s'assurer que vous disposez des dernières mises à jour.

- Sur Mac, Utiliser: Menu Pomme > À propos de ce Mac > Mise à jour logicielle…

- Sur Windows: utilisation Paramètres > Windows Update > Vérifiez les mises à jour

Vous savez à l'avance

Ce que nous allons dire

Lequel est, "Ne tardez pas,

Patchez-le simplement aujourd'hui.

- Achille

- Apple

- blockchain

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- CVE-2022-42821

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- Gatekeeper

- Kaspersky

- macos

- malware

- Mcafee

- Microsoft

- Mot de passe

- Sécurité nue

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- vulnérabilité

- la sécurité d'un site web

- zéphyrnet

![S3 Ep98 : La saga LastPass – faut-il arrêter d'utiliser les gestionnaires de mots de passe ? [Audio + Texte] S3 Ep98 : La saga LastPass – devrions-nous arrêter d'utiliser les gestionnaires de mots de passe ? [Audio + Texte] PlatoBlockchain Data Intelligence. Recherche verticale. Aï.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)