TOKYO, 7er février 2024 – (JCN Newswire) – NEC Corporation (TSE : 6701) a développé une technologie qui renforce la sécurité des chaînes d'approvisionnement en détectant les vulnérabilités des logiciels à partir du code binaire(1) des fichiers exécutables, sans avoir besoin de code source. Cette technologie automatise une partie de l'analyse statique des logiciels pour lesquels le code source n'est pas disponible, qui devait auparavant être effectuée par des experts, réduisant ainsi le temps d'analyse statique de 40 %.

Contexte

Ces dernières années, les chaînes d'approvisionnement de tous les secteurs se sont développées et sont devenues plus complexes en raison de la transformation numérique (DX) et de la mondialisation. Dans ces circonstances, les cyberattaques ciblant les vulnérabilités et les fonctions malveillantes introduites dans la chaîne d’approvisionnement suscitent une inquiétude croissante, ce qui fait de la garantie de la sécurité des logiciels tout au long de la chaîne d’approvisionnement une question urgente. En particulier, les agences gouvernementales et les fournisseurs d'infrastructures critiques sont tenus de prendre des mesures pour empêcher l'introduction de portes dérobées et d'autres fonctions malveillantes dans leurs produits et systèmes lors de l'achat et de l'installation de produits et systèmes conformément aux lois et réglementations révisées. Cette technologie nouvellement développée améliorera Le service de chasse aux risques de NEC(2) dans lequel des spécialistes de la sécurité (*3) effectuent des évaluations des risques de sécurité des logiciels et des systèmes d'un client tout en tenant compte de l'impact sur leur activité.

Présentation de la technologie

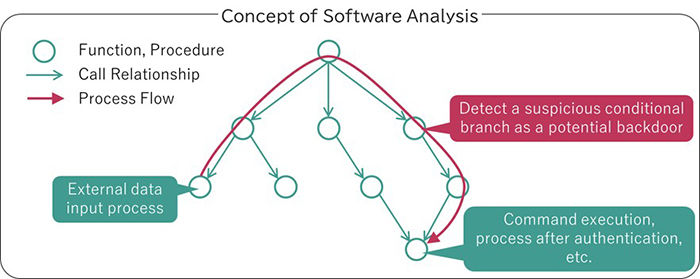

Alors que les techniques générales d'analyse statique du code source cible du logiciel, cette technique effectue une analyse statique sur le code binaire, qui est la forme exécutable du logiciel. En particulier, il suit quels processus au sein du logiciel utilisent des données externes et détecte les implémentations suspectes qui peuvent être des portes dérobées capables d'influencer le contrôle de processus sensibles tels que l'exécution de commandes.

Caractéristiques de la technologie

1. Les logiciels sans code source peuvent être inspectés

Dans le passé, le code source n'était pas disponible pour certains logiciels et, dans de tels cas, les moyens de vérifier la sécurité des logiciels étaient limités, comme des inspections manuelles par des experts. Puisque cette technologie peut inspecter le code binaire, il est possible d’inspecter la sécurité des logiciels pour lesquels le code source n’est pas disponible.

2. Répond aux préoccupations concernant la pollution de l'environnement de construction (*4)

Dans le passé, il était difficile de détecter les vulnérabilités et les fonctions malveillantes introduites au cours du processus de construction, même lorsque le code source était disponible, comme pour les logiciels développés en interne. Étant donné que cette technologie inspecte le code binaire après sa construction, il est possible d'inspecter la sécurité, y compris les problèmes causés par l'environnement de construction.

3. Permet l’uniformité de la qualité de l’inspection

Dans le passé, il était difficile d'inspecter les logiciels, notamment au format binaire, et la qualité de l'inspection avait tendance à varier en fonction des compétences de l'inspecteur. Cette technologie automatise une partie du processus d’inspection, réduisant ainsi le besoin en ressources humaines et assurant un certain niveau de qualité d’inspection. Il permet également d'expliquer la sécurité des systèmes de l'entreprise à des tiers, tels que les autorités de régulation et les actionnaires, avec des preuves. En outre, l'automatisation d'une partie de l'inspection devrait réduire de 40 % le temps nécessaire à l'analyse statique. NEC vise à appliquer cette technologie aux services de chasse aux risques d'ici la fin de l'exercice 2024. Cela améliorera les inspections de sécurité des logiciels achetés et livrés dans la chaîne d'approvisionnement, contribuant ainsi à la construction de systèmes plus sûrs et plus sécurisés et au renforcement de la sécurité de la chaîne d'approvisionnement.

(1) Données exprimées uniquement en nombres binaires de 0 et de 1 afin que les ordinateurs puissent les traiter directement.

(2) Service de chasse aux risques (texte japonais uniquement)https://jpn.nec.com/cybersecurity/service/professional/risk_hunting/index.html

(3) Spécialistes de la sécurité (texte japonais uniquement)https://jpn.nec.com/cybersecurity/advantage/specialist/profile2-2.html

(4) Un environnement qui convertit le code source écrit dans un langage de programmation et génère un fichier exécutable écrit en code binaire.Partager

À propos de NEC Corporation

NEC Corporation s'est imposé comme un chef de file dans l'intégration des technologies informatiques et réseau tout en promouvant l'énoncé de marque «Orchestrer un monde plus lumineux». NEC permet aux entreprises et aux communautés de s'adapter aux changements rapides qui se produisent à la fois dans la société et sur le marché, car il incarne les valeurs sociales de sûreté, de sécurité, d'équité et d'efficacité pour promouvoir un monde plus durable où chacun a la chance d'atteindre son plein potentiel. Pour plus d'informations, visitez NEC à https://www.nec.com.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.jcnnewswire.com/pressrelease/88888/3/

- :possède

- :est

- :ne pas

- :où

- 1

- 2024

- 7

- a

- Qui sommes-nous

- conformité

- adapter

- adresses

- Après

- agences

- vise

- Tous

- aussi

- an

- selon une analyse de l’Université de Princeton

- ainsi que les

- Appliquer

- SONT

- AS

- évaluations

- At

- Pouvoirs publics

- Automates

- Automation

- disponibles

- Backdoors

- BE

- devenir

- était

- va

- tous les deux

- brand

- lumineux

- construire

- construit

- la performance des entreprises

- entreprises

- by

- CAN

- capable

- cas

- causé

- certaines

- chaîne

- Chaînes

- Chance

- Modifications

- vérifier

- conditions

- code

- Communautés

- Société

- complexe

- ordinateurs

- PROBLÈMES DE PEAU

- Préoccupations

- Conduire

- considérant

- construction

- contribuant

- des bactéries

- SOCIÉTÉ

- critique

- Infrastructure critique

- cyber-attaques

- données

- livré

- Selon

- détecter

- développé

- difficile

- numérique

- Transformation numérique

- directement

- fait

- deux

- pendant

- DX

- efficace

- permet

- fin

- de renforcer

- assurer

- Environment

- notamment

- établies

- Pourtant, la

- tout le monde

- preuve

- exécution

- expansion

- attendu

- de santé

- Expliquer

- exprimé

- externe

- justice

- Février

- Déposez votre dernière attestation

- Fichiers

- Pour

- formulaire

- le format

- de

- plein

- fonctions

- En outre

- Général

- génère

- la mondialisation

- Gouvernement

- organismes gouvernementaux

- Croissance

- ait eu

- Vous avez

- HTML

- HTTPS

- humain

- Ressources Humaines

- Chasse

- image

- Impact

- implémentations

- in

- Y compris

- secteurs

- influençant

- d'information

- Infrastructure

- installer

- l'intégration

- développement

- introduit

- aide

- IT

- lui-même

- Japonais

- JCN

- jpg

- langue

- Lois

- Lois et règlements

- leader

- Niveau

- limité

- LES PLANTES

- FAIT DU

- malveillant

- Manuel

- Marché

- Mai..

- veux dire

- les mesures

- PLUS

- Besoin

- réseau et

- nouvellement

- Newswire

- numéros

- of

- on

- uniquement

- Autre

- partie

- particulier

- les parties

- passé

- effectue

- Place

- Platon

- Intelligence des données Platon

- PlatonDonnées

- possible

- défaillances

- empêcher

- précédemment

- d'ouvrabilité

- processus

- les process

- procuré

- Produits

- Programmation

- promouvoir

- la promotion de

- fournisseurs

- fournit

- qualité

- Nos tests de diagnostic produisent des résultats rapides et précis sans nécessiter d'équipement de laboratoire complexe et coûteux,

- nous joindre

- récent

- réduire

- réduire

- règlements

- régulateurs

- conditions

- Resources

- Analyse

- s

- plus sûre

- Sécurité

- sécurisé

- sécurité

- sensible

- service

- Services

- Actionnaires

- depuis

- compétence

- So

- Réseaux sociaux

- Société

- Logiciels

- quelques

- Identifier

- code source

- spécialistes

- Déclaration

- statique

- renforcement

- Renforce

- tel

- la quantité

- chaîne d'approvisionnement

- Des chaînes d'approvisionnement

- soupçonneux

- durable

- Système

- Prenez

- prise

- Target

- ciblage

- technique

- techniques

- Les technologies

- Technologie

- texte

- qui

- Les

- leur

- Là.

- ainsi

- Ces

- Troisièmement

- des tiers

- this

- Avec

- tout au long de

- Ainsi

- fiable

- à

- vos titres

- De La Carrosserie

- sous

- urgent

- utilisé

- Valeurs

- varier

- Visiter

- vulnérabilités

- était

- ont été

- quand

- qui

- tout en

- sera

- comprenant

- dans les

- sans

- world

- code écrit

- années

- zéphyrnet