Temps de lecture: 5 minutes

Découvrez quelle partie du pont a besoin de sécurité et comment la mettre en œuvre.

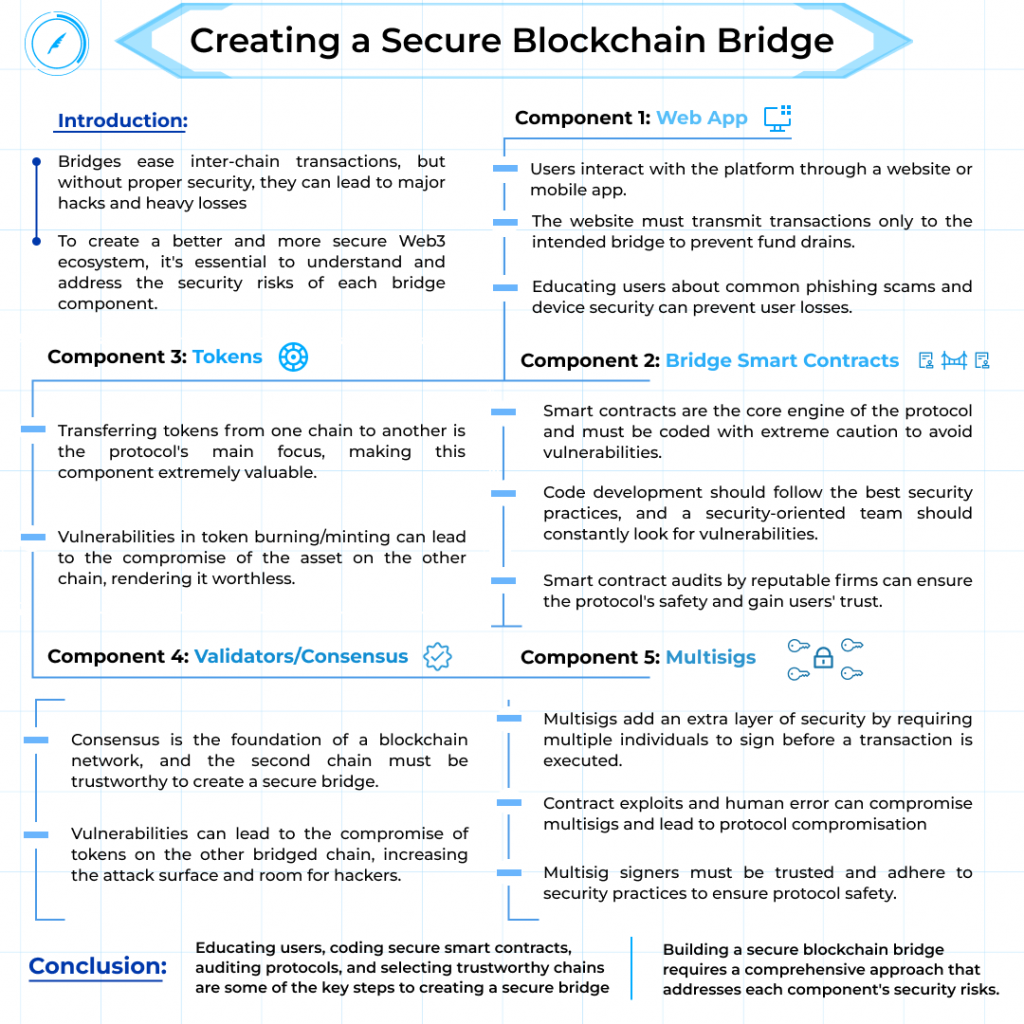

2022 était le année de hacks de pont, avec 5 hacks majeurs : Qubit, Wormhole, Ronin, Harmony et Nomad. Chaque protocole a subi de lourdes pertes en millions. Les ponts facilitent la transaction inter-chaînes, mais à quoi bon si nous ne pouvons pas les protéger ?

Dans ce blog, nous vous apportons différents aspects de ce blog et ce qu'il faut savoir lors de la création ou de l'audit d'un blog pour éviter de tels hacks majeurs sur les ponts et créer un écosystème Web3 meilleur et plus sécurisé.

Disséquer le pont du point de vue de la sécurité

Il y a différents aspects d'un pont. Normalement, un pont comprend Web App, RPC, Smart Contracts, Tokens, Validators, Multisigs et la communauté. Nous traiterons de chacun de ces aspects et des éléments liés à la sécurité à rechercher dans certains d'entre eux.

Web App

Cette partie est l'endroit où les utilisateurs interagissent avec une plate-forme de services. Cela peut être un site Web ou une application mobile. Ceci est développé par le créateur du protocole ou peut être fait par un tiers pour le protocole, ceci à un stade ultérieur interagit avec le RPC (plus tard) pour interagir avec le pont principal.

La principale zone de risque dans Web App est le site Web lui-même. Le site Web, qui agit comme une plate-forme permettant aux utilisateurs d'interagir avec la blockchain, doit transmettre les transactions uniquement et uniquement au pont prévu et non à certains contrats inconnus, qui peuvent ensuite vider le portefeuille de l'utilisateur. Il devrait donc y avoir une vérification appropriée que chaque interaction entre la plate-forme et la blockchain doit être sur des contrats connus.

L'autre facteur de risque dans les applications Web est l'utilisateur final. Il faut faire plus pour éduquer l'utilisateur. Les utilisateurs sont souvent victimes de sites de phishing ou voient leurs appareils infectés, ce qui entraîne une fuite de fonds. Pour éviter à votre utilisateur de tels protocoles de perte, envisagez de l'éduquer sur les erreurs courantes que commettent les utilisateurs.

Passerelle des contrats intelligents

Les contrats intelligents font partie du protocole où nous devons être extrêmement prudents et rechercher en permanence les vulnérabilités lors de leur codage. Ils sont le moteur principal du protocole. Le pont sera composé de nombreux contrats intelligents de ce type, et de nombreuses fonctionnalités nécessiteront probablement divers contrats pour interagir, créant ainsi de la place pour les vulnérabilités.

Les contrats intelligents sont également visibles par tous ; c'est un avantage que l'infrastructure blockchain a la transparence. Tout le monde peut voir ce que fait le protocole et comment il fonctionne techniquement en parcourant le code du contrat intelligent, mais cela signifie également que votre code source est ouvert et que les pirates peuvent en profiter. Il est donc extrêmement important de laisser votre protocole sans vulnérabilité et de le sécuriser de première main.

L'équipe de développement qui écrit le code du contrat intelligent doit être une équipe compétente qui prend une mesure axée sur la sécurité et, à chaque étape, demande si ce bloc de code peut de toute façon conduire à une vulnérabilité. Les meilleures pratiques de développement sont-elles suivies ? et doit toujours être prêt en cas de faille de sécurité.

Développer des contrats intelligents sécurisés est une tâche difficile. Il faut des années de pratique pour maîtriser le métier. Ainsi, il est toujours conseillé et important d'opter pour un « audit de contrat intelligent » auprès d'entreprises bien connues comme QuillAudits. Avec une équipe d'experts expérimentés, QuillAudits couvre tous les aspects du protocole d'un point de vue sécurité et ne laisse rien au hasard. C'est l'un des paramètres les plus cruciaux qui dictent le succès de tout protocole. En étant audité, le protocole gagne la confiance des utilisateurs en publiant le rapport d'audit d'un cabinet reconnu.

Tokens

C'est la partie la plus précieuse du protocole. Notre protocole tourne autour de cela; nous essayons de transférer des jetons d'une chaîne à une autre, mais il est plus complexe de gérer les jetons. Vous voyez, le système peut avoir de nombreuses vulnérabilités, en particulier lorsque nous parlons de gravure/frappe.

Une chose intéressante est que, dans certains cas, votre pool de jetons sur une chaîne est compromis. Devinez ce qui arrivera à l'actif de l'autre chaîne ? L'actif de l'autre chaîne n'est pas garanti et ne peut pas être comptabilisé, ce qui peut le rendre sans valeur.

Validateurs/Consensus

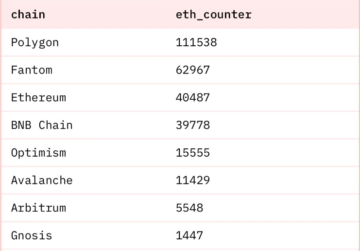

Le consensus représente le fondement d'un réseau blockchain. Alors qu'Ethereum et d'autres chaînes connues sont connues pour être sécurisées et testées, il peut y avoir un problème si vous créez un pont pour une autre chaîne non testée.

Le problème ne concerne pas seulement les jetons compromis. Cela peut entraîner la compromission de vos jetons sur l'autre chaîne pontée. La deuxième chaîne doit être fiable pour créer un pont sécurisé. Il augmente également la surface d'attaque et donne aux pirates la possibilité de rechercher des vulnérabilités.

Multisignatures

Certaines des attaques les plus nuisibles contre les ponts en 2022 étaient principalement dues à cette partie. C'est donc un sujet brûlant pour la sécurité des ponts. Le pont est probablement contrôlé par un ou plusieurs multisigs, qui sont des portefeuilles qui nécessitent la signature de plusieurs personnes avant que la transaction ne soit exécutée.

Les multisigs ajoutent une couche de sécurité supplémentaire en ne limitant pas l'autorité à un seul signataire, mais en donnant des droits de vote à différents signataires. Ces multisigs peuvent également permettre de mettre à niveau ou de mettre en pause les contrats de pont.

Mais ceux-ci ne sont pas infaillibles. Il comporte de nombreux aspects liés à la sécurité. L'un d'eux étant les exploits contractuels, les multisigs sont implémentés en tant que contrats intelligents et donc potentiellement vulnérables aux exploits. De nombreux contrats multisigs ont été testés depuis longtemps et fonctionnent bien, mais les contrats restent une surface d'attaque supplémentaire.

L'erreur humaine est l'un des principaux facteurs en matière de sécurité du protocole, et les signataires sont également des personnes ou des comptes ; ainsi, ils peuvent être compromis, ce qui entraîne la compromission du protocole. Toute personne qui est signataire d'un portefeuille multisig doit être digne de confiance pour ne pas être un adversaire bien sûr, mais doit également être digne de confiance pour adhérer aux pratiques de sécurité car leur sécurité est cruciale pour la sécurité du protocole.

Conclusion

Les ponts suivent un mécanisme et une mise en œuvre complexes. Cette complexité peut ouvrir de nombreuses portes aux vulnérabilités et permettre aux pirates de casser le protocole. Pour sécuriser le protocole à partir de cela, de nombreuses mesures peuvent être prises, seules certaines d'entre elles ont été discutées ci-dessus, mais rien ne vaut les services d'audit.

Les services d'audit fournissent la meilleure vue et analyse du protocole du point de vue de la sécurité. Cela peut aider les protocoles à accroître la popularité et la confiance des utilisateurs et à se protéger des attaques. Ainsi, il est toujours conseillé de faire un audit avant la mise en ligne pour éviter les pertes. Audits de plume est dans le jeu depuis longtemps et s'est fait un très bon nom. Consultez le site Web et parcourez des blogs plus informatifs.

18 Vues

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :est

- 2022

- a

- A Propos

- au dessus de

- hybrides

- actes

- Supplémentaire

- adhérer

- Avantage

- toujours

- selon une analyse de l’Université de Princeton

- et de

- Une autre

- chacun.e

- appli

- applications

- SONT

- Réservé

- autour

- AS

- d'aspect

- aspects

- atout

- At

- attaquer

- Attaques

- audit

- vérifié

- audit

- autorité

- BE

- car

- before

- va

- LES MEILLEURS

- Améliorée

- jusqu'à XNUMX fois

- Block

- blockchain

- Réseau Blockchain

- Blog

- blogue

- violation

- Pause

- PONT

- ponté

- ponts

- combler

- apporter

- Développement

- by

- CAN

- ne peut pas

- maisons

- cas

- prudent

- chaîne

- Chaînes

- difficile

- Chance

- vérifier

- code

- Codage

- Commun

- Communautés

- compétent

- complexe

- complexité

- Compromise

- Considérer

- constamment

- contrat

- contrats

- contrôlée

- Core

- Cours

- Housses

- élaborer

- engendrent

- La création

- créateur

- crucial

- traitement

- développé

- Développement

- Compatibles

- différent

- discuté

- faire

- portes

- chacun

- risque numérique

- éduquer

- l'éducation

- permettre

- Moteur

- erreur

- notamment

- Ethereum

- Chaque

- tout le monde

- expérimenté

- de santé

- exploits

- supplémentaire

- extrêmement

- face

- facteurs

- Automne

- entreprises

- suivre

- suivi

- Pour

- Fondation

- De

- fonctionnalités

- fonctions

- fund

- Gains

- jeu

- obtention

- donne

- Don

- Go

- aller

- Bien

- les pirates

- hacks

- manipuler

- arriver

- nuisible

- Harmonie

- Vous avez

- lourd

- aider

- HOT

- Comment

- How To

- HTTPS

- Mettre en oeuvre

- la mise en oeuvre

- mis en œuvre

- important

- in

- Améliore

- individuel

- individus

- informatif

- Infrastructure

- interagir

- l'interaction

- interagit

- intéressant

- aide

- IT

- lui-même

- XNUMX éléments à

- connu

- couche

- conduire

- Laisser

- comme

- Probable

- le travail

- Location

- Longtemps

- Style

- perte

- pertes

- LES PLANTES

- Entrée

- majeur

- a prendre une

- de nombreuses

- maître

- largeur maximale

- veux dire

- les mesures

- mécanisme

- des millions

- erreurs

- Breeze Mobile

- Application Mobile

- PLUS

- (en fait, presque toutes)

- Bougez

- plusieurs

- Multisig

- prénom

- Besoins

- réseau et

- NOMAD

- normalement

- of

- on

- ONE

- ouvert

- Autre

- paramètres

- partie

- fête

- Personnes

- phishing

- Sites d'hameçonnage

- plateforme

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Point

- Point de vue

- pool

- popularité

- l'éventualité

- pratique

- pratiques

- correct

- protocole

- sécurité du protocole

- protocoles

- fournir

- Édition

- Qubit

- Quillhasch

- soulève

- solutions

- reconnu

- rapport

- représente

- exigent

- résultant

- droits

- Analyse

- Facteur de risque

- RONIN

- Salle

- des

- Sécurité

- Épargnez

- Deuxièmement

- sécurisé

- sécurité

- Services

- devrait

- signer

- unique

- Sites

- smart

- contrat intelligent

- Contrats intelligents

- So

- quelques

- Identifier

- code source

- Étape

- étapes

- Encore

- succès

- tel

- Surface

- combustion propre

- Prenez

- prend

- discutons-en

- Tâche

- équipe

- qui

- La

- leur

- Les

- se

- Ces

- chose

- des choses

- Troisièmement

- Avec

- fiable

- à

- jeton

- Tokens

- sujet

- transaction

- Transactions

- transférer

- Transparence

- La confiance

- confiance

- mis à jour

- utilisé

- Utilisateur

- utilisateurs

- validateurs

- Précieux

- divers

- Victime

- Voir

- visible

- vulnérabilités

- vulnérabilité

- Vulnérable

- Wallet

- Portefeuilles

- web

- Web3

- Écosystème Web3

- Site Web

- WELL

- bien connu

- Quoi

- Qu’est ce qu'

- qui

- tout en

- sera

- comprenant

- trou de ver

- années

- Vous n'avez

- Votre

- zéphyrnet