Il y a deux semaines, nous faisions état de deux jours zéro dans Microsoft Exchange qui avait été signalé à Microsoft trois semaines auparavant par une société vietnamienne qui prétendait avoir découvert les bogues lors d'un engagement de réponse aux incidents sur le réseau d'un client. (Vous devrez peut-être lire cela deux fois.)

Comme vous vous en souvenez probablement, les bugs rappellent ceux de l'année dernière Connexion Proxy/ProxyShell problèmes de sécurité dans Windows, bien que cette fois une connexion authentifiée soit requise, ce qui signifie qu'un attaquant a besoin à l'avance du mot de passe de messagerie d'au moins un utilisateur.

Cela a conduit au nom amusant mais inutilement déroutant ProxyNotShell, bien que nous l'appelions dans nos propres notes E00F, abréviation de Exchange double faille zero-day, parce que c'est plus difficile à mal lire.

Vous vous souviendrez probablement aussi du détail important selon lequel la première vulnérabilité de la chaîne d'attaque E00F peut être exploitée après avoir effectué la partie mot de passe de la connexion, mais avant d'avoir effectué toute authentification 2FA nécessaire pour terminer le processus de connexion.

Cela en fait ce que l'expert Sophos Chester Wisniewski doublé un trou "mid-auth", plutôt qu'un véritable bogue post-authentification :

Il y a une semaine, quand nous avons fait un récapitulatif rapide de la réponse de Microsoft à E00F, qui a vu les conseils officiels d'atténuation de l'entreprise modifiés à plusieurs reprises, nous avons spéculé dans le podcast Naked Security comme suit :

J'ai jeté un coup d'œil au document de directives de Microsoft ce matin même [2022-10-05], mais je n'ai vu aucune information sur un correctif ou sur sa disponibilité.

Mardi prochain [2022-10-11] c'est Patch Tuesday, alors peut-être qu'on va nous faire attendre jusque-là ?

Il y a un jour [2022-10-11] était le dernier patch mardi...

… et la plus grande nouvelle est presque certainement que nous nous sommes trompés : nous allons devoir attendre encore plus longtemps.

Tout sauf Exchange

Les correctifs Microsoft de ce mois-ci (différents au nombre de 83 ou 84, selon la façon dont vous comptez et qui compte) couvrent 52 parties différentes de l'écosystème Microsoft (ce que la société décrit comme "produits, fonctionnalités et rôles"), dont plusieurs dont nous n'avions jamais entendu parler auparavant.

C'est une liste vertigineuse, que nous avons répétée ici en entier :

Services de domaine Active Directory Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (basé sur Chromium) Composant Microsoft Graphics Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC Fournisseur OLE DB pour SQL Client NuGet Service d'accès à distance point à Point Tunneling Protocol Rôle : Windows Hyper-V Service Fabric Code Visual Studio Services de certificats Windows Active Directory Windows ALPC Pilote de CD-ROM Windows Service de système d'événements COM+ Windows Expériences utilisateur connectées et télémétrie Windows CryptoAPI Windows Defender Windows Client DHCP Windows Distributed File System (DFS) ) Bibliothèque principale DWM Windows Service de journalisation des événements Windows Stratégie de groupe Windows Client de préférence de stratégie de groupe Windows Protocole IKE (Internet Key Exchange) Windows Noyau Windows Autorité de sécurité locale (LSA) Service de sous-système de l'autorité de sécurité locale Windows (LSASS) Gestionnaire de session local Windows (LSM) Windows NTFS Windows NTLM Windows Fenêtre du pilote ODBC s Perception Simulation Service Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler Components Windows Resilient File System (ReFS) Windows Secure Channel Windows Security Support Provider Interface Windows Server Remotely Access Registry Keys Windows Server Service Windows Storage Windows TCP/ IP Pilote série USB Windows Gestionnaire de comptes Web Windows Windows Win32K Service WLAN Windows Service de poste de travail Windows

Comme vous pouvez le voir, le mot "Exchange" n'apparaît qu'une seule fois, dans le contexte d'IKE, le protocole d'échange de clés internet.

Donc, il n'y a toujours pas de correctif pour les bogues E00F, une semaine après que nous ayons suivi notre article d'une semaine avant celui sur un rapport initial trois semaines avant cela.

En d'autres termes, si vous avez toujours votre propre serveur Exchange sur site, même si vous ne l'exécutez que dans le cadre d'une migration active vers Exchange Online, le Patch Tuesday de ce mois-ci ne vous a apporté aucun soulagement Exchange, alors assurez-vous que vous êtes à jour avec les dernières atténuations de produits de Microsoft et que vous savez quelles chaînes de détection et de classification des menaces votre fournisseur de cybersécurité utilise pour vous avertir des attaques potentielles de ProxyNotShell/E00F sondant votre réseau.

Qu'est-ce qui a été réparé ?

Pour un examen détaillé de ce qui a été corrigé ce mois-ci, rendez-vous sur notre site sœur, Sophos News, pour un "initié" rapport sur les vulnérabilités et les exploits des SophosLabs :

Les faits saillants (ou les points faibles, selon votre point de vue) comprennent :

- Une faille révélée publiquement dans Office qui pourrait entraîner une fuite de données. Nous n'avons pas connaissance d'attaques réelles utilisant ce bogue, mais des informations sur la façon d'en abuser étaient apparemment connues des attaquants potentiels avant l'apparition du correctif. (CVE-2022-41043)

- Une faille d'élévation de privilèges publiquement exploitée dans le service de système d'événements COM+. Une faille de sécurité publiquement connue et qui a déjà été exploitée dans des attaques réelles est une zero-day, parce qu'il n'y avait aucun jour où vous auriez pu appliquer le correctif avant que le cybermonde ne sache en abuser. (CVE-2022-41033)

- Une faille de sécurité dans la façon dont les certificats de sécurité TLS sont traités. Ce bogue a apparemment été signalé par les services gouvernementaux de cybersécurité du Royaume-Uni et des États-Unis (GCHQ et NSA respectivement), et pourrait permettre aux attaquants de se faire passer pour le propriétaire du certificat de signature de code ou de site Web de quelqu'un d'autre. (CVE-2022-34689)

Les mises à jour de ce mois-ci s'appliquent à peu près chaque version de Windows là-bas, de Windows 7 32 bits jusqu'à Server 2022 ; les mises à jour couvrent les versions Intel et ARM de Windows ; et ils incluent au moins quelques correctifs pour ce que l'on appelle Cœur de serveur installe.

(Server Core est un système Windows dépouillé qui vous laisse avec un serveur très basique en ligne de commande uniquement avec une surface d'attaque considérablement réduite, laissant de côté le type de composants dont vous n'avez tout simplement pas besoin si tout ce que vous voulez est, par exemple, un serveur DNS et DHCP.)

Que faire?

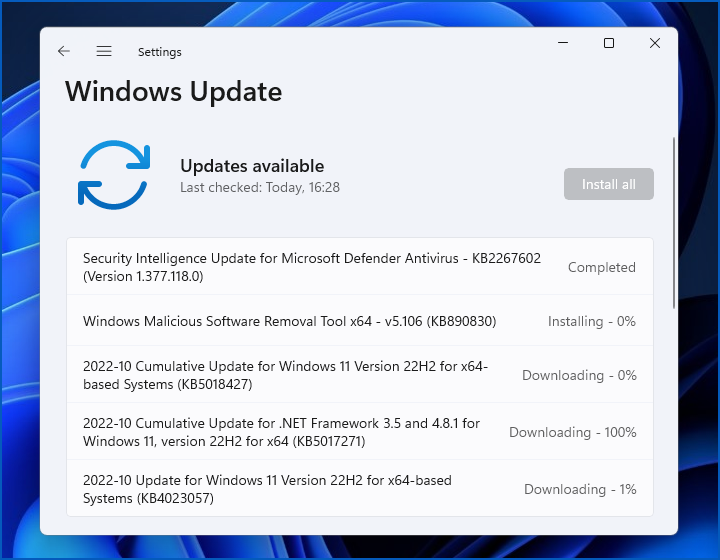

Comme nous l'expliquons dans notre analyse détaillée sur Sophos News, vous pouvez soit vous diriger vers Paramètres > Windows Update et découvrez ce qui vous attend, ou vous pouvez visiter le site en ligne de Microsoft Guide de mise à jour et récupérer des packages de mise à jour individuels à partir du mise à jour du produit.

Tu sais ce qu'on va dire/

Parce que c'est toujours notre chemin.

C'est-à-dire "Ne tardez pas/

Faites-le simplement aujourd'hui.

- 0 jour

- blockchain

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- département de la Sécurité intérieure

- portefeuilles numériques

- Exploiter

- pare-feu

- Kaspersky

- malware

- Mcafee

- Microsoft

- Sécurité nue

- NexBLOC

- Patch Tuesday

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- vulnérabilité

- la sécurité d'un site web

- fenêtres

- zéphyrnet

![S3 Ep114 : Prévenir les cybermenaces - Arrêtez-les avant qu'elles ne vous arrêtent ! [Audio + Texte] S3 Ep114 : Prévenir les cybermenaces – arrêtez-les avant qu'elles ne vous arrêtent ! [Audio + Texte] PlatoBlockchain Data Intelligence. Recherche verticale. Aï.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)