L’espace de sécurité Web3 a connu un changement radical en 2023, démontrant à la fois des progrès en matière de résilience et des difficultés persistantes. Les cyberattaques contre le secteur Web3 ont entraîné plus de $ 1.7 milliards en dommages en 2023 ; 453 incidents ont été documentés. La variété des dangers présentés par ces attaques met en évidence la nécessité cruciale pour la communauté Web3 de maintenir une vigilance constante. Une équipe d'experts à Salus, une entreprise de sécurité Web3 axée sur la recherche, a développé ce rapport d'analyse approfondi.

Hacks : une année de modèles différents

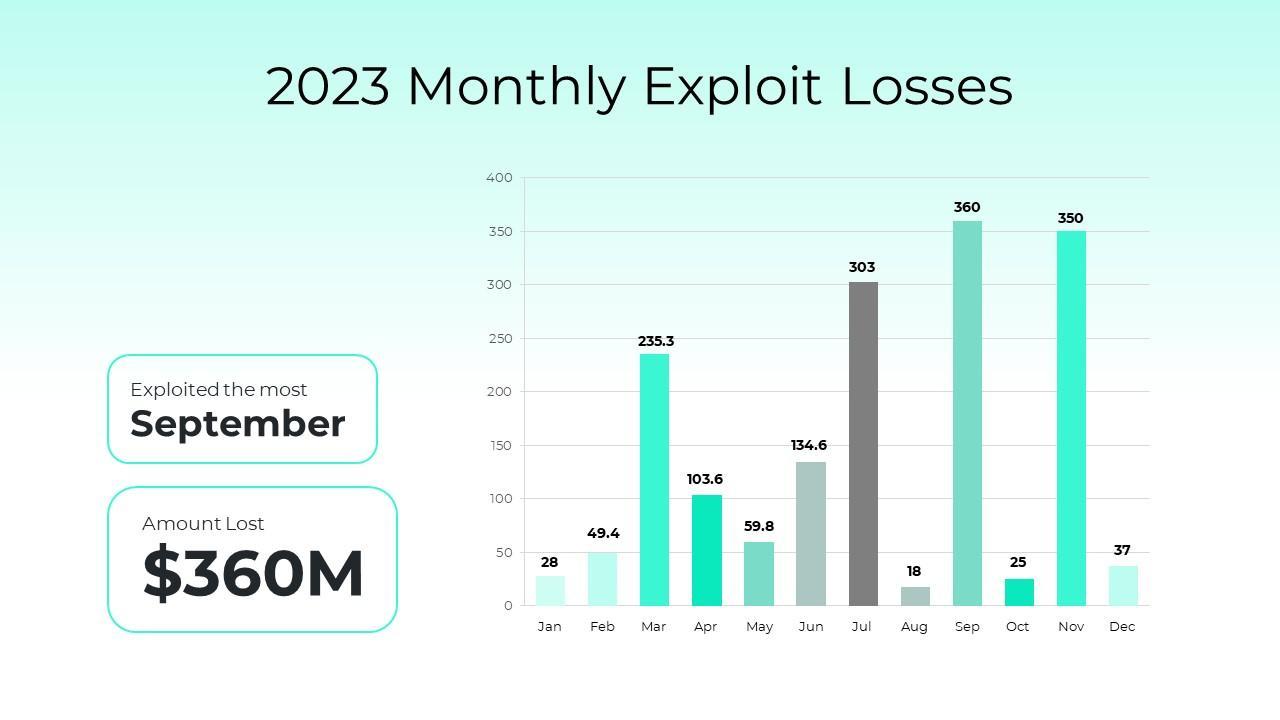

Même si les pertes totales ont considérablement diminué en 2023, les exploits très médiatisés ont continué à avoir un impact significatif. La perte de 200 millions de dollars subie par Mixin Network en septembre, ainsi que les pertes de 197 millions de dollars subies par Euler Finance en mars et les pertes de 126.36 millions de dollars subies par Multichain en juillet, mettent en évidence les dangers persistants qui pèsent sur les ponts et DeFi protocoles.

Un examen plus détaillé des pertes mensuelles montre une tendance intéressante. Même si des pertes importantes ont été enregistrées en septembre, novembre et juillet, une baisse notable a été constatée en octobre et décembre, ce qui suggère que la sensibilisation à la sécurité et la mise en œuvre de mesures de protection solides deviennent de plus en plus importantes.

Instantané 2023 des vulnérabilités de sécurité Web3

Quitter les arnaques :

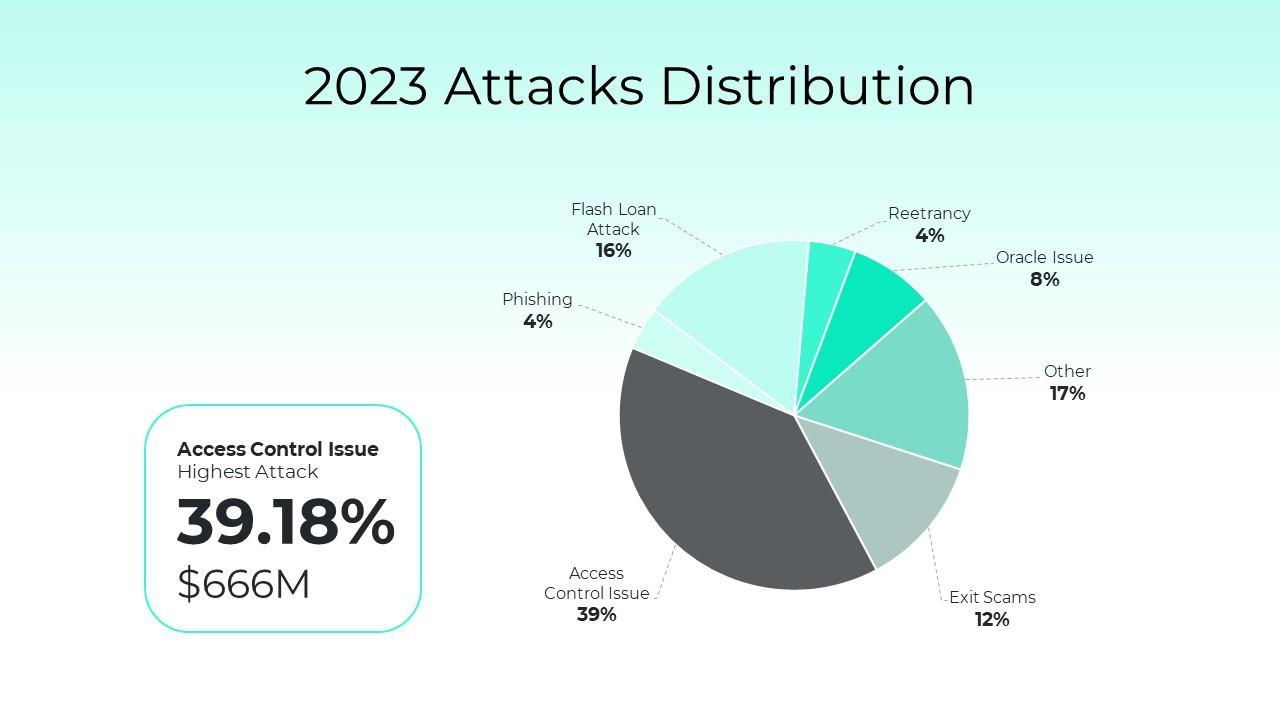

Parmi toutes les agressions, les escroqueries à la sortie représentaient 12.24 %, avec 276 incidents entraînant une perte de 208 millions de dollars. Exemples marquants d’entreprises qui promettaient des bénéfices substantiels mais qui ont brusquement disparu avec l’argent des investisseurs.

Précautions de sécurité:

1. Enquêter en profondeur sur les projets et les équipes, s'assurer qu'ils ont fait leurs preuves et classer les projets selon des évaluations de sécurité transparentes fournies par des entreprises fiables.

2. Variez votre portefeuille d'investissement et soyez prudent lorsque vous envisagez des projets offrant des rendements déraisonnablement élevés.

Problèmes avec le contrôle d'accès :

39.18 % des agressions présentaient des problèmes de contrôle d'accès, et 29 de ces incidents ont entraîné une perte importante de 666 millions de dollars. Les exemples importants incluent des susceptibilités qui ont été exploitées dans Multichain, Poloniex et Atomic Wallet.

Précautions de sécurité:

Adhérez au principe du moindre privilège, mettez en place des procédures d’authentification et d’autorisation fortes et mettez souvent à jour les autorisations d’accès. En outre, offrez au personnel une formation régulière en matière de sécurité, en particulier ceux disposant de privilèges élevés, et mettez en place des systèmes de surveillance approfondis pour identifier et traiter rapidement toute activité suspecte dans les applications et l'infrastructure.

Phishing:

Les cas de phishing représentaient 3.98 % des attaques, et 13 de ces incidents ont coûté 67.6 millions de dollars de pertes. Les attaquants ont utilisé diverses stratégies de phishing en constante évolution, comme le montre l'attaque AlphaPo du groupe Lazarus.

Précautions de sécurité:

Les attaques frontales ont augmenté dans le domaine du Web3 en raison d'initiatives qui sous-estiment la sécurité frontale. Il est essentiel de faire Web3 tests d'intrusion pour détecter les failles et les vulnérabilités du système que les pirates pourraient exploiter. Faites de l’éducation des utilisateurs une priorité absolue, encouragez l’utilisation de l’authentification multifacteur (MFA) et des portefeuilles matériels, et utilisez la surveillance des domaines et la vérification des e-mails.

Attaques utilisant des prêts Flash :

16.12 % des agressions étaient des attaques de prêt flash, avec 37 occurrences entraînant une perte de 274 millions de dollars. Des attaques de précision en matière de prêts flash ont été lancées contre Yearn Finance, KyberSwap et Euler Finance.

Précautions de sécurité:

Réduisez les dangers associés aux prêts flash en mettant en place des limitations telles que des délais et des montants minimum d'emprunt. En augmentant les dépenses des attaquants, la facturation de l’utilisation de prêts flash peut avoir un effet dissuasif sur le recours à des attaques hostiles.

Réentrée :

4.35 % des attaques ont été causées par des vulnérabilités de réentrée, et 15 de ces événements ont entraîné une perte de 74 millions de dollars. Les implications d’une petite faille produisant des pertes importantes ont été mises en lumière par le problème Vyper et l’attaque Exactly Protocol.

Précautions de sécurité:

1. Suivez strictement le modèle contrôle-effet-interaction : assurez-vous que toutes les vérifications et validations pertinentes sont effectuées avant de continuer. Vous ne devez apporter des changements d’état et interagir avec des entités externes qu’une fois que vous avez réussi ces tests.

2. Mettez en pratique la protection complète contre la réentrée : utilisez-la pour chaque fonction du contrat qui implique des procédures sensibles.

Problèmes avec Oracle :

7.88 % des attaques ont été causées par des problèmes Oracle, et 7 de ces cas ont entraîné une perte de 134 millions de dollars. Le hack BonqDAO a montré comment modifier les prix des jetons en utilisant les faiblesses d'Oracle.

Précautions de sécurité:

1. Les projections de prix ne doivent pas être faites sur des marchés peu liquides.

2. Déterminez si la liquidité du jeton est suffisante pour garantir l’intégration de la plateforme avant de penser à un plan oracle de prix particulier.

3. Incorporez le prix moyen pondéré dans le temps (TWAP) pour augmenter le coût de la manipulation pour l'attaquant.

Vulnérabilités supplémentaires

16.47 % des agressions ont été commises à l'aide d'autres vulnérabilités, et 76 de ces événements ont entraîné une perte de 280 millions de dollars. De nombreuses vulnérabilités Web2 et la violation de la base de données Mixin ont démontré le large éventail de problèmes de sécurité rencontrés dans le domaine Web3.

Top 10 des hacks 2023 : résumé

Les dix principaux piratages de 2023, qui ont représenté environ 70 % des dommages de l’année (environ 1.2 milliard de dollars), ont identifié une faiblesse commune : les problèmes de contrôle d’accès, notamment ceux impliquant le vol de clés privées. La majorité de ces violations se sont produites au cours de la seconde partie de l’année ; trois agressions importantes ont eu lieu en novembre.

Notamment, le groupe Lazarus a été impliqué dans de nombreuses violations qui ont entraîné la perte de fonds via des compromissions de portefeuilles chauds. Mixin Network, Euler Finance, Multichain, Poloniex, BonqDAO, Atomic Wallet, HECO Bridge, Curve, Vyper, AlphaPo et CoinEx faisaient partie des protocoles exploités.

Conclusion:

À la fin de l’année, les pertes globales de 2023 sont inférieures à celles de 2022. Mais la concentration des dégâts dans les 10 principales attaques souligne l’importance d’une meilleure protection. En raison du large éventail de vulnérabilités, la protection de l’espace Web3 nécessite une stratégie à multiples facettes.

Il est impossible de surestimer l’importance d’audits approfondis et d’une connaissance accrue des tests d’intrusion Web3, en particulier au vu des nouvelles techniques d’infiltration telles que celles utilisées lors des assauts du groupe Lazarus. Il est fortement recommandé aux utilisateurs et aux parties prenantes de donner la priorité aux plates-formes et aux services qui répondent à la fois aux exigences fonctionnelles et aux normes de sécurité les plus élevées afin d'ouvrir la voie à un avenir Web3 sûr.

Cliquez ici pour voir le rapport en direct de l'équipe d'experts de Salus.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://thenewscrypto.com/web3-security-report-2023-key-findings-revealed/

- :est

- $UP

- 10

- 12

- 13

- 15%

- 2022

- 2023

- 26%

- 29

- 35%

- 36

- 7

- a

- A Propos

- brusquement

- accès

- Selon

- comptabilisés

- à travers

- activité

- ajout

- propos

- avances

- à opposer à

- Tous

- Bien que

- parmi

- an

- selon une analyse de l’Université de Princeton

- et les

- et infrastructure

- tous

- applications

- SONT

- Arena

- autour

- AS

- agression

- évaluations

- associé

- At

- atomique

- attaquer

- Attaques

- audits

- Authentification

- autorisation

- moyen

- BE

- car

- devenir

- before

- Améliorée

- Milliards

- Emprunt

- tous les deux

- violation

- infractions

- PONT

- ponts

- vaste

- Apporté

- la performance des entreprises

- mais

- by

- causé

- prudence

- Modifications

- en changeant

- recharge

- Contrôles

- Coinex

- Commun

- Communautés

- Sociétés

- Complété

- complet

- concentration

- considérant

- constant

- constamment

- a continué

- contrat

- des bactéries

- Prix

- pourriez

- critique

- courbe

- cyber-attaques

- des dommages

- dangers

- Base de données

- Décembre

- Refuser

- diminué

- demandes

- démontré

- détail

- Déterminer

- développé

- différent

- problèmes

- do

- domaine

- fait

- véritable

- Éducation

- encourager

- fin

- durable

- s'engager

- assez

- entités

- notamment

- essential

- Euler Finances

- Chaque

- exactement

- Exposant

- Sortie

- expert

- de santé

- Exploiter

- Exploités

- exploits

- les

- externe

- finance

- Trouvez

- résultats

- Flash

- prêts flash

- défaut

- défauts

- concentré

- suivre

- Pour

- fonction

- fonctionnel

- fonds

- avenir

- Réservation de groupe

- guarantir

- entaille

- les pirates

- hacks

- ait eu

- arrivé

- Matériel

- Portefeuilles de quincaillerie

- Vous avez

- Haute

- haut profil

- le plus élevé

- Souligner

- Faits saillants

- très

- HOT

- Portefeuille chaud

- Comment

- How To

- HTTPS

- identifié

- identifier

- if

- Impact

- la mise en oeuvre

- implications

- important

- impossible

- in

- en profondeur

- comprendre

- intégrer

- increased

- croissant

- Infrastructure

- les initiatives

- l'intégration

- intéressant

- développement

- enquête

- un investissement

- portefeuille d'investissement

- impliqué

- impliquant

- aide

- vous aider à faire face aux problèmes qui vous perturbent

- IT

- Juillet

- ACTIVITES

- clés

- spécialisées

- échange de kybers

- gros

- lancé

- Lazare

- Groupe Lazarus

- au

- moins

- à effet de levier

- lumière

- comme

- limites

- limites

- Liquidité

- peu

- le travail

- prêt

- Prêts

- perte

- pertes

- Lot

- LES PLANTES

- maintenir

- Majorité

- a prendre une

- Fabrication

- Manipulation

- de nombreuses

- Mars

- Marchés

- Mai..

- Découvrez

- MFA

- million

- minimum

- Mixin

- Réseau Mixin

- modèle

- de l'argent

- Stack monitoring

- mensuel

- PLUS

- multichaîne

- multiforme

- une nécessité

- réseau et

- Nouveauté

- Novembre

- octobre

- of

- code

- souvent

- on

- une fois

- en cours

- uniquement

- oracle

- de commander

- Autre

- global

- partie

- particulier

- particulièrement

- Patron de Couture

- paver

- pénétration

- autorisations

- personnel

- phishing

- PHP

- Place

- plans

- plateforme

- Plateformes

- Platon

- Intelligence des données Platon

- PlatonDonnées

- poloniex

- portefeuille

- pratique

- La précision

- prix

- Tarifs

- principe

- Prioriser

- priorité

- Privé

- Clés privées

- privilège

- privilèges

- d'ouvrabilité

- procédures

- produire

- bénéfices

- projections

- projets

- important

- promis

- L'utilisation de sélénite dans un espace est un excellent moyen de neutraliser l'énergie instable ou négative.

- protection

- protocole

- protocoles

- proven

- fournir

- à condition de

- mettre

- Putting

- vite.

- augmenter

- gamme

- Classement

- recommandé

- record

- Standard

- pertinent

- fiable

- rapport

- Rapport 2023

- a besoin

- un article

- la résilience

- résultat

- résultant

- Retours

- Révélé

- des

- scie

- les escroqueries

- Deuxièmement

- secteur

- sécurité

- Sensibilisation à la sécurité

- sur le lien

- sensible

- Septembre

- besoin

- Services

- set

- Partager

- décalage

- devrait

- montré

- Spectacles

- importance

- significative

- Space

- Spectre

- parties prenantes

- Normes

- Région

- les stratégies

- de Marketing

- STRONG

- Ces

- Avec succès

- tel

- souffert

- sûr

- soupçonneux

- SVG

- combustion propre

- Système

- prise

- équipe

- équipes

- techniques

- Dix

- Essais

- tests

- que

- qui

- Le

- vol

- Là.

- Ces

- l'ont

- En pensant

- this

- ceux

- trois

- fiable

- à

- ensemble

- jeton

- top

- Top 10

- Top dix

- Total

- suivre

- bilan

- Formation

- communication

- Mises à jour

- Utilisation

- utilisé

- d'utiliser

- Utilisateur

- utilisateurs

- en utilisant

- utiliser

- variété

- Entreprises

- Vérification

- via

- Voir

- vulnérabilités

- Vyper

- Wallet

- Portefeuilles

- était

- Façon..

- faiblesse

- Web2

- Web3

- Communauté Web3

- Espace Web3

- ont été

- quand

- qui

- tout en

- large

- Large gamme

- comprenant

- an

- Aspirer

- Vous n'avez

- Votre

- zéphyrnet