Temps de lecture : 3 minutes

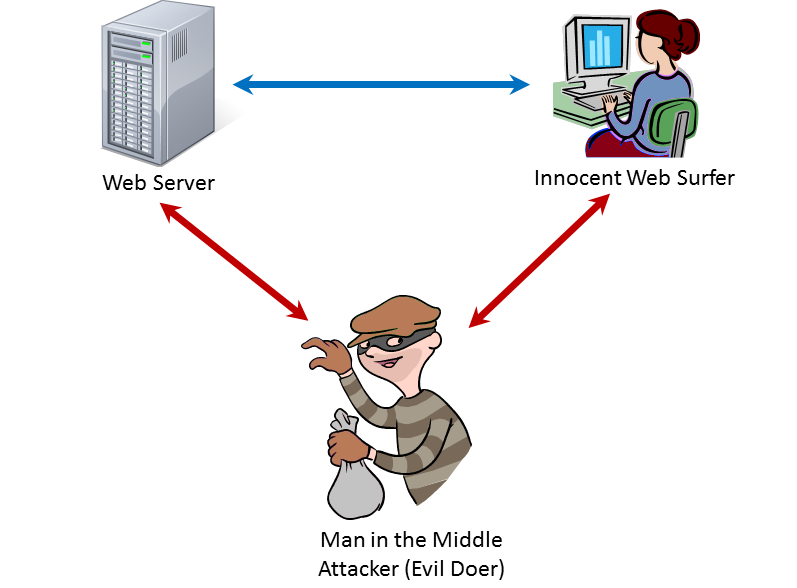

Quand tu étais enfant, en supposant que tu as vraiment grandi, as-tu déjà joué au jeu «Man in the Middle»? C'est là que deux joueurs jouent un jeu de rattrapage avec une grosse balle, mais ils doivent le lancer par-dessus la tête d'un troisième joueur au milieu. Le joueur au milieu gagne la partie s'il peut intercepter le ballon.

Quand tu étais enfant, en supposant que tu as vraiment grandi, as-tu déjà joué au jeu «Man in the Middle»? C'est là que deux joueurs jouent un jeu de rattrapage avec une grosse balle, mais ils doivent le lancer par-dessus la tête d'un troisième joueur au milieu. Le joueur au milieu gagne la partie s'il peut intercepter le ballon.

Dans le domaine de la sécurité réseau, un "Homme au milieu de l'attaque»Fait référence à un hacker capable de s'insérer au milieu de la communication entre un système client et un système serveur. Il trompe le client en lui faisant croire qu'il est le serveur et le serveur en lui faisant croire qu'il est le client. Si le pirate réussit, il gagne et les cibles de l'attaque perdent. En fonction de la méchanceté de l'attaquant, il pourrait perdre beaucoup de temps.

Les attaques Man in the Middle (MIM) peuvent être utilisées pour surveiller le trafic réseau afin de voler des données précieuses ou des informations d'identification de sécurité telles que des identifiants et des mots de passe. Il peut être utilisé pour générer une attaque par déni de service qui ralentit ou interrompt la communication réseau. Il peut être utilisé pour rediriger un visiteur de site Web vers un faux site dans le cadre d'un stratagème criminel. Il peut être utilisé pour intercepter des fichiers et des e-mails. Il peut être utilisé pour infecter le client et le serveur avec un virus.

Par exemple, un utilisateur se rend sur le site Web de sa banque pour effectuer des opérations bancaires en ligne. Cependant, un homme dans l'attaque du milieu le redirige vers un faux site Web qui ressemble à celui de la banque. Le pirate informatique capture les informations de connexion et de compte de l'utilisateur. Il peut traiter les transactions de l'utilisateur afin qu'il ne sache pas que quelque chose ne va pas, jusqu'à ce qu'il trouve son compte pillé plus tard par le pirate informatique.

La communication Web est une préoccupation particulière car le protocole de transfert hypertexte (HTTP) utilise des messages texte ASCII transférés de manière asynchrone. HTTP n'établit pas une connexion continue requise pour la sécurité. Avec http, il est relativement simple pour un hacker d'intercepter, lire et modifier les messages. Avant qu'Internet puisse être commercialisé en 1994, il fallait trouver un moyen de créer des connexions sécurisées avec des messages cryptés.

Netscape a créé de cette façon avec le protocole SSL (Secure Socket Layer) qui fonctionne en conjonction avec HTTP pour fournir des connexions sécurisées et cryptées sur Internet. Je ne fournirais jamais d'informations personnelles sur un site Web à moins de voir https sur la ligne d'adresse! Cependant, la stratégie de chiffrement utilisée par SSL peut laisser une ouverture pour une attaque MIM. Le navigateur envoie un message au serveur Web pour démarrer le processus et le serveur répond avec les informations pour créer la connexion sécurisée dans un fichier appelé certificat. Il comprend une valeur appelée «clé» dont le navigateur a besoin pour crypter ses messages pour le serveur. Si un pirate informatique peut créer un processus MIM, il peut remplacer sa propre clé par celle du serveur Web. Il peut ensuite lire et modifier les messages du navigateur. Il peut faire la même chose avec les messages du serveur.

Maintenant, voici la partie vraiment effrayante. Les didacticiels sur la création d'un MIM sont partout sur Internet, y compris les vidéos YouTube. Si cela ne suffit pas, il existe des outils disponibles sur le Web qui automatiseront et simplifieront le processus de création d'un MIM. Comment les pouvoirs en place peuvent-ils permettre que cela se produise? Outre une petite chose appelée le premier amendement, il existe des utilisations légitimes du MIM. Les entreprises sont autorisées à surveiller l'utilisation des ressources de l'entreprise par les employés. Ils utilisent MIM pour observer ce que font les employés et lire leurs e-mails. Cela semble un peu effrayant, mais les employés abusent souvent de leurs privilèges et les employeurs ont le droit de savoir.

Heureusement, une autre fonctionnalité a été intégrée pour SSL pour faire face à ce problème. Un certificat SSL comprend un champ pour une «signature». La signature est le nom d'une partie qui a vérifié que le certificat provient du site avec lequel il tente de communiquer. Un processus MIM peut toujours réussir si le certificat a été révoqué ou est «auto-signé». Un certificat auto-signé est signé par le site lui-même.

Cependant, si le certificat est signé par une tierce partie appelée autorité de certification (CA), le navigateur a l'assurance que le certificat est bien émis au propriétaire du site.

Problème résolu? En partie, mais il y a encore une chose à considérer.

Il existe différents niveaux d'assurance fournis par une autorité de certification. Pour les transactions importantes, en particulier transactions financières, vous voulez que les utilisateurs de votre site soient assurés que vous êtes une opération continue légitime. Pour cela, vous devez obtenir un Validation améliorée (EV) SSL le plus haut niveau d'assurance fourni.

Avec EV de Comodo, vous et tous les visiteurs d'un site Web pouvez garder un œil sur «l'homme du milieu» !.

COMMENCER L'ESSAI GRATUIT OBTENEZ GRATUITEMENT VOTRE SCORECARD DE SÉCURITÉ INSTANTANÉE

- blockchain

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- CyberSécurité Comodo

- département de la Sécurité intérieure

- portefeuilles numériques

- e-commerce

- pare-feu

- Kaspersky

- malware

- Mcafee

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- la sécurité d'un site web

- zéphyrnet