Temps de lecture: 6 minutes

Alors que de nouvelles chaînes de blocs continuent de se lancer, les ponts inter-chaînes deviennent plus indispensables que jamais pour améliorer l'interopérabilité entre les écosystèmes de chaînes de blocs.

Cela dit, la nouvelle innovation prépare également la surface pour un grand nombre de vecteurs d'attaque. Selon Chainalysis, Hacks de ponts croisés représentent à eux seuls jusqu'à 69 % des fonds volés en 2022.

Il y a eu 13 Pont à chaînes croisées

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>attaques de pont inter-chaînes dans les deux sens, 2022 étant l'année avec le plus majorité.

Cet article donne un aperçu concis de tous les événements de piratage inter-chaînes de 2022 pour une meilleure clarté sur le sécurité des ponts trans-chaînes à l'époque d'aujourd'hui.

Comment les ponts inter-chaînes permettent-ils l'interopérabilité des actifs cryptographiques ?

Comprenons le fonctionnement d'un Pont à chaînes croisées

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>pont inter-chaînes à travers un exemple.

Un utilisateur possède des actifs sur le réseau Ethereum mais doit les utiliser sur Polygon. Il cherche immédiatement un échange centralisé comme Coinbase ou Binance et convertit ses avoirs ETH en MATIC à utiliser sur Polygon.

Maintenant, il veut que le jeton MATIC restant soit reconverti en ETH. Il devra donc recommencer le même processus.

Fait intéressant, les ponts inter-chaînes simplifient le processus et offrent un moyen plus simple de transférer des actifs dans les deux sens entre différents réseaux de chaînes de blocs.

Comment fait-elle cela?

La plupart des ponts inter-chaînes fonctionnent sur le modèle lock-and-mint pour assurer l'interopérabilité.

Le même scénario dans lequel l'utilisateur souhaite utiliser des jetons ETH sur le réseau Polygon. Voyons comment il peut le faire grâce à un Pont à chaînes croisées

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>pont inter-chaînes.

- L'utilisateur peut envoyer le jeton ETH à une adresse spécifique sur la chaîne Ethereum et payer les frais de transaction.

- Les jetons ETH sont verrouillés dans un contrat intelligent par le validateur ou détenus par un service de garde.

- Désormais, les jetons MATIC de valeur égale aux jetons ETH verrouillés sont frappés sur la chaîne Polygon (c'est-à-dire la chaîne de destination)

- L'utilisateur reçoit le jeton MATIC dans son portefeuille et il peut l'utiliser pour effectuer des transactions

Que se passe-t-il si l'utilisateur souhaite récupérer son jeton ETH ?

C'est là que la « combustion des jetons » entre en scène.

- L'utilisateur peut envoyer son jeton MATIC restant dans le portefeuille à une adresse spécifique dans la chaîne Polygon.

- Ces jetons MATIC sont brûlés de telle sorte que les fonds ne peuvent pas être réutilisés

- Les contrats intelligents ou le service de garde libèrent le jeton ETH et les créditent dans le portefeuille de l'utilisateur.

En réalité, les ponts inter-chaînes fonctionnent en enveloppant des jetons à utiliser d'une blockchain à une autre.

Si un utilisateur souhaite utiliser Bitcoin dans le réseau Ethereum, les ponts inter-chaînes convertissent le BTC dans la blockchain Bitcoin en Bitcoin enveloppé (wBTC) sur la blockchain Ethereum.

En regardant cela, nous pouvons facilement dire qu'il existe des complexités considérables en tant que source, et la blockchain de destination utilise deux contrats intelligents différents. Et par conséquent, les problèmes de part et d'autre mettent en danger les fonds de l'utilisateur.

Les ponts peuvent être de deux types : fiables et sans confiance

En gros, le type de pont détermine qui détient le pouvoir sur les fonds.

Des ponts de confiance sont gérés par des entités centrales qui conservent les fonds transférés via des ponts.

Ponts sans confiance fonctionnent sur des contrats intelligents et des algorithmes, et le contrat intelligent lui-même initie chaque action. Ainsi, de cette façon, les utilisateurs ont le contrôle de leurs actifs.

Perturbations ayant conduit à des ruptures de pont inter-chaînes

Des enregistrements récents de piratages de 2021-22 montrent clairement que les ponts DeFi sont les cibles les plus recherchées par les attaquants.

Retracer les piratages qui se sont produits depuis la fondation des ponts inter-chaînes

Comme dit précédemment, 2022 contribue à la majorité des hacks et regardons ce qui n'a pas fonctionné dans tous ces hacks.

BSC (non audité)

"2 millions de jetons BNB d'une valeur de 586 millions de dollars volés au hub de jetons BSC."

Hub de jetons BSC est un pont Binance reliant l'ancienne chaîne Binance Beacon et la chaîne BNB. L'attaquant, en montrant de fausses preuves de dépôt sur la chaîne Binance Beacon, a frappé 2M BNB depuis le pont BNB.

Le pirate a exploité la faille du pont Binance qui vérifiait les preuves et empruntait 1 million de BNB chacun à partir de deux transactions.

L'attaquant a ensuite utilisé le fonds emprunté comme garantie sur le protocole Venus de la plate-forme de prêt BSC, et la liquidité a été instantanément transférée vers d'autres réseaux de blockchain.

Attaque nomade

"Le pont Nomad est tombé dans une attaque sauvage, perdant 190 millions de dollars de liquidités"

Nomad s'est avéré être un hack sans autorisation auquel n'importe qui pouvait participer et exploiter. Suite à la mise à niveau de routine du contrat, le contrat Replica a été initialisé avec un bogue.

La fonction process () est responsable de l'exécution des messages inter-chaînes et a une exigence interne pour valider la racine merkle pour le traitement des messages.

Profitant du bug de codage, l'exploiteur a pu appeler directement la fonction process() sans avoir à "prouver" leur validité.

Le bogue dans le code a validé la valeur 'messages' de 0 (invalide, selon la logique héritée) comme 'prouvée'. Ainsi, cela signifiait que tout appel process() était approuvé comme valide, conduisant à l'exploitation des fonds du pont.

De nombreux pirates ont saisi l'occasion de piller de l'argent massif grâce à un simple copier/coller du même appel de fonction process() via Etherscan.

Pont de l'harmonie

"Harmony a pris la route difficile en perdant plus de 100 millions de dollars à cause d'un compromis de clé privée"

Le pont Harmony a été sécurisé par 2 des 5 multisig, où le vecteur d'attaque a réussi à accéder à deux adresses.

Le pirate a utilisé l'adresse compromise qui était nécessaire pour passer toute transaction et a finalement pris 100 millions de dollars entre les mains du pont.

Peu de gens soupçonnent que la compromission de la clé privée peut être due au fait que le pirate a accès aux serveurs qui exécutent ces portefeuilles chauds.

Réseau Ronin (non audité)

"Le plus grand des piratages cryptographiques - Ronin exploite pour ~ 624 millions de dollars"

Ronin était une chaîne latérale Ethereum qui travaillait sur le modèle de preuve d'autorité avec neuf validateurs pour approuver les transactions.

L'approbation de cinq validateurs sur neuf est requise pour approuver les transactions de dépôt et de retrait. De ce nombre, quatre validateurs sont des membres de l'équipe interne, et une seule signature supplémentaire est nécessaire pour autoriser les transactions.

En plus de compromettre les quatre nœuds de validation internes, le pirate a également eu accès à cette cinquième signature, drainant les fonds du contrat de pont Ronin.

Malheureusement, l'attaque a été identifiée après presque une semaine.

Compteur.io (Non audité)

"4.4 millions de dollars prélevés sur Meter.io en raison d'une attaque de pont"

Meter.io, un fork de ChainBridge de chainSafe, a été lancé avec un changement de méthode de dépôt par le gestionnaire ERC20.

Les divergences dans la méthode de dépôt ont été exploitées par le pirate informatique, qui pille des fonds en envoyant un montant arbitraire dans le données d'appel.

Wormhole

"Incident de trou de ver avec le pirate informatique rapportant 326 millions de dollars dans le processus"

Wormhole, un pont Solana, a été manipulé pour croire que 120 XNUMX ETH ont été déposés sur Ethereum, ce qui a permis au pirate de créer des actifs enveloppés équivalents sur Solana.

Les pirates ont profité des lacunes du 'Solana_program::sysvar::instructions' et du 'Solana_program' qui ne vérifiaient pas correctement l'adresse. En utilisant cela, l'attaquant a fourni une adresse contenant seulement 0.1 ETH et a produit un faux « jeu de signatures » pour frapper frauduleusement 120 XNUMX ETH enveloppés sur Solana.

Qbridge (Non audité)

"Qbridge sous l'objectif pour un exploit de 80 millions de dollars"

Qubit permet la collatéralisation inter-chaînes des actifs entre Ethereum et BSC.

L'erreur logique dans le bogue a rendu xETH disponible sur BSC sans dépôt ETH sur Ethereum. Cela a obligé les pirates à acquérir des prêts collatéraux sur Qubit alors qu'ils n'avaient aucun dépôt bloqué dans le contrat Ethereum.

Quelques éclaircissements sur la sécurité des ponts inter-chaînes

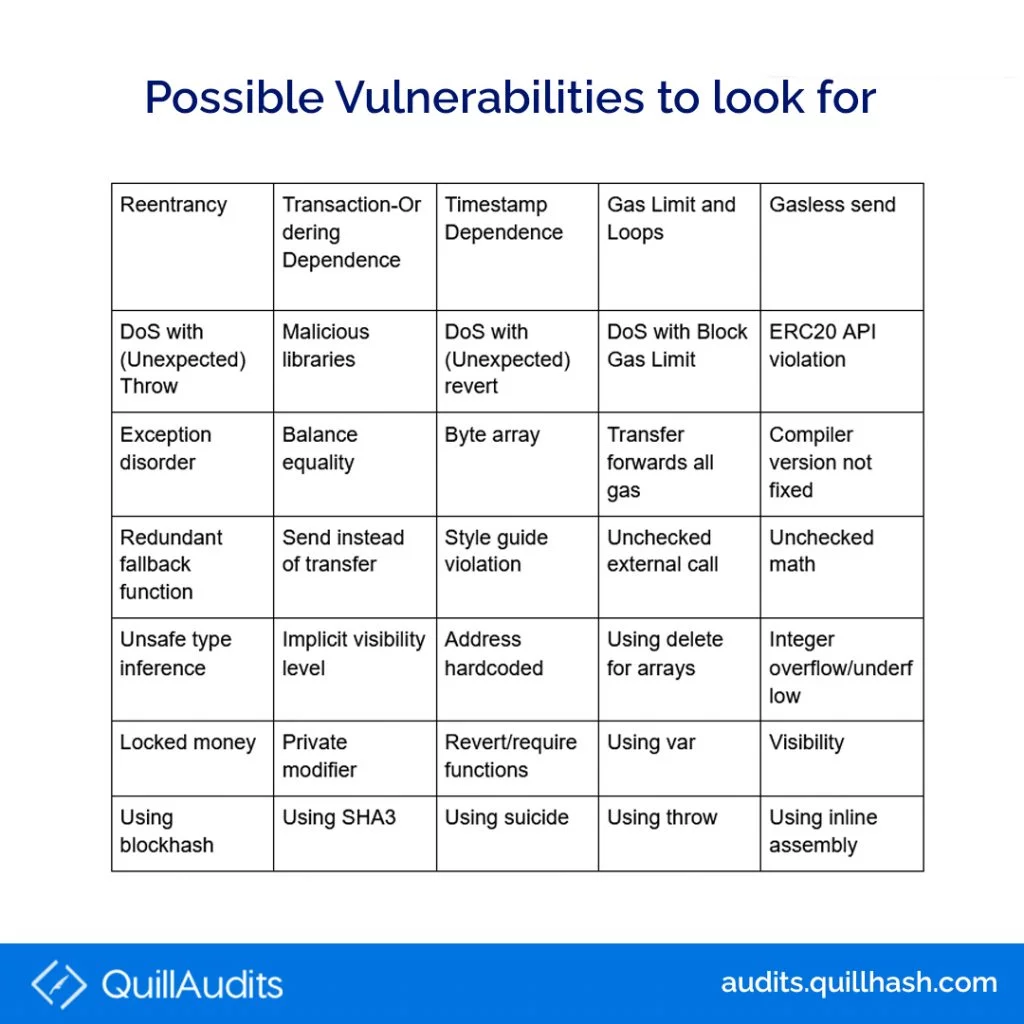

Outre les mesures de sécurité intégrées à la conception du protocole, la réalisation d'audits approfondis et réguliers minimise la surface de risque des attaques. Pionnier de QuillAudits en tant que Cabinet d'audit de rang 1 avec une bonne réputation mondiale pour la sécurisation des projets.

10 Vues

- Bitcoin

- blockchain

- conformité de la blockchain

- conférence blockchain

- coinbase

- cognitif

- Consensus

- conférence cryptographique

- extraction de crypto

- crypto-monnaie

- Décentralisé

- DeFi

- Actifs numériques

- Ethereum

- machine learning

- jeton non fongible

- Platon

- platon ai

- Intelligence des données Platon

- Platoblockchain

- PlatonDonnées

- jeu de platogamie

- Polygone

- la preuve de la participation

- Quillhasch

- tendances

- W3

- zéphyrnet