- Une attaque Sybil est une attaque malveillante qui cible l’ensemble du réseau cryptographique et crée des comptes en double se faisant passer pour de vrais utilisateurs.

- Une attaque directe est souvent simple et commence par une seule note au sein du réseau cryptographique usurpant ou dupliquant d’autres nœuds.

- Deux aspects critiques rendent l’attaque Subil lourde. La première est qu’un pirate informatique peut le lancer depuis l’intérieur ou l’extérieur du réseau cryptographique.

À l’ère numérique, tout est contrefait, c’est-à-dire une copie légèrement moins chère ou qui n’a pas la qualité adéquate de l’original. La duplication ou le mimétisme sont souvent une réponse à la montée de la demande. Dans le domaine des crypto-monnaies, la duplication est courante car les actifs numériques diffèrent légèrement les uns des autres. Cela peut être en termes de marque, de mécanisme ou même de titre. Malheureusement, les pirates informatiques et les escrocs ont pris l’art de la duplication et l’ont utilisé pour contourner les normes de sécurité définies dans la sécurité Blockchain. Avec le récent soulèvement de l’écosystème cryptographique en Afrique, les pirates informatiques cherchent à profiter de l’augmentation du nombre d’utilisateurs. L'attaque Sybil est une attaque de duplication critique qui se produit souvent et prend en charge d'autres vulnérabilités de sécurité de la blockchain.

Qu'est-ce qu'une attaque Sybil

La technologie blockchain et les réseaux cryptographiques ont transformé le monde technologique. A l’heure où nous entrons dans la nouvelle ère, certains souhaitent profiter des actifs numériques sans passer par le processus attendu. Depuis son concept initial, la principale fonctionnalité de la sécurité blockchain a été de freiner toute altération des données. Cependant, les fraudeurs cryptographiques ont modifié leur façon de penser et ont utilisé leur créativité pour créer de nouvelles attaques cryptographiques. L’attaque de Sybil est le résultat d’une telle ingéniosité.

Lisez aussi Comment résoudre le trilemme de la blockchain grâce au sharding

Une attaque Sybil est une attaque malveillante qui cible l’ensemble du réseau cryptographique et crée des comptes en double se faisant passer pour de vrais utilisateurs. Cela pose généralement plusieurs problèmes, notamment lorsque le mécanisme de consensus est requis pour achever le processus de validation.

Une attaque Sybil compromet la sécurité de la blockchain et du réseau cryptographique en prenant lentement le contrôle du Web et des actifs numériques via de faux nœuds. [Photo/DCXLearn]

Le mot Sybil vient du livre « Sybil » de la célèbre écrivaine Flora Rheta Schreiber. Le personnage principal de ce livre est Sybil Dorsett, une jeune femme qui souffre d'un trouble dissociatif de l'identité (TDI). Le DID est un trouble et un phénomène psychologique qui permet aux individus d'avoir des identités différentes.

C’est le mécanisme précis utilisé par un cyber-hacker. Un cyber-hacker peut s’emparer de l’intégralité d’un réseau blockchain en créant plusieurs identités, et les mécanismes derrière le réseau cryptographique penseront qu’il y a 30 nœuds. En réalité, il peut s’agir d’un ou deux nœuds.

L’objectif principal de cette attaque est de contourner la sécurité de la blockchain. Tirer parti des utilisateurs légitimes en usurpant leur identité et en utilisant les informations d’identification de leur compte pour les actifs numériques.

Une attaque Sybil permet à un pirate informatique de créer un compte avec un score de réputation élevé. Cela donne l’impression que l’individu a validé plusieurs blocs au sein du réseau cryptographique. Si le système blockchain le constate, il attribuera à l'utilisateur un nouveau partenariat à valider, et le cycle se répétera.

Comment fonctionne Sybil

Semblable à la planification d’un projet ou à la formulation d’une stratégie, les pirates cryptographiques suivent un plan étape par étape pour exécuter l’attaque Sybil. Sybil crée généralement plus d'un personnage. Cela signifie que chaque compte doit paraître légitime et nécessitera donc l'usurpation d'identité d'un utilisateur légitime. Pour y parvenir, les pirates ont tendance à trouver des moyens d’acquérir des informations d’identification telles que des adresses e-mail et des mots de passe et ciblent principalement les citoyens inconscients qui renoncent innocemment à ces informations vitales.

La prochaine étape d'une attaque Sybil consiste à dupliquer le compte acquis. Cette étape est communément appelée phishing et elle a des conséquences terrifiantes. Ce qu’il est important de noter, c’est ce qui fait un Sybi ; L'attaque impitoyable est son incorporation d'attaques supplémentaires. Dans son processus, il nécessite le mécanisme de attaques de phishing pour dupliquer les utilisateurs grâce à des informations d'identification volées.

Dans la plupart des cas, le duplicata créé est quasiment identique au compte réel. Une fois que les fonds sont tous définis et fonctionnels, le pirate informatique trouve un réseau de cryptographie cible qui peut présenter diverses failles dans la sécurité de sa blockchain et intégrer les utilisateurs contrefaits.

Selon les experts en sécurité, mener une attaque Sybil n’est pas irréaliste. Une fois que les utilisateurs en double passent inaperçus auprès du système de sécurité de la blockchain, le pirate informatique est généralement libre de faire ce qu’il veut.

Pourquoi l’attaque de Sybil est-elle menaçante

Deux aspects critiques rendent l’attaque Subil lourde. La première est qu’un pirate informatique peut le lancer depuis l’intérieur ou l’extérieur du réseau cryptographique. Plus communément appelée attaque directe ou indirecte.

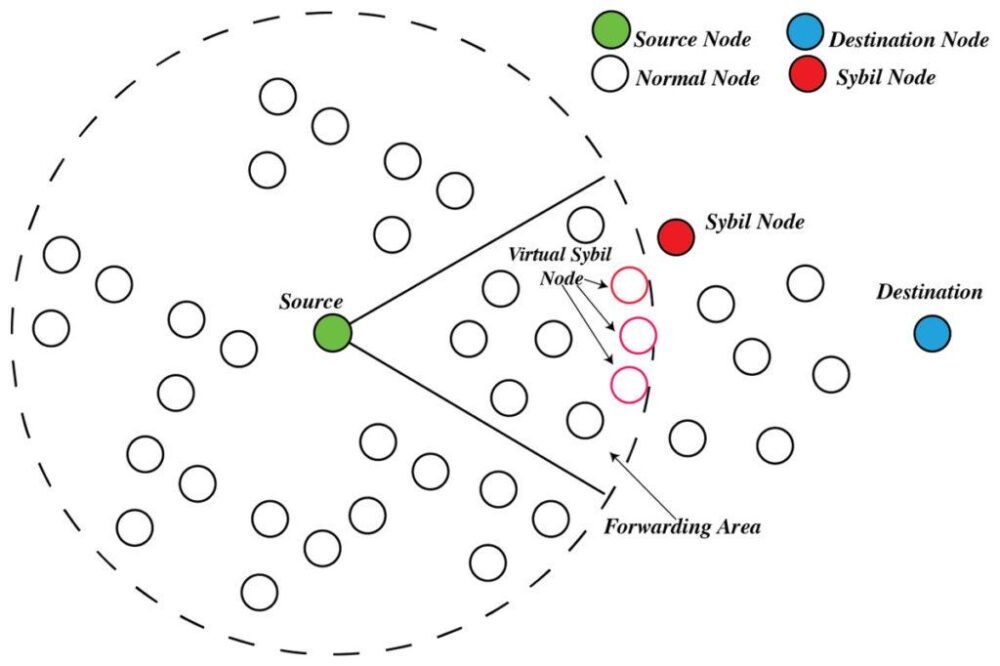

Une attaque directe est souvent simple et commence par une seule note au sein du réseau cryptographique usurpant ou dupliquant d’autres nœuds. Ici, le cyber-hacker s'assure que le nœud réel interagit avec tous les autres nœuds. Une fois que les mesures de sécurité de la blockchain ne sont pas remarquées, les nœuds existants ont tendance à communiquer avec les nœuds Sybil (nœuds en double), influençant et augmentant directement leur authenticité.

L'attaque indirecte implique l'attaque Sybil lancée par un nœud réel au sein du réseau cryptographique. Le pirate informatique accède à un utilisateur légitime et démarre le processus de duplication en son nom.

Le deuxième aspect qui rend les attaques de Sybil encombrantes est sa capacité à intégrer d’autres attaques. Son processus même implique d’incorporer le mécanisme d’une attaque de phishing. En plus du nombre de faux nœuds au sein du réseau cryptographique qui dépasse le nombre de nœuds réels, l'attaquant peut lancer une attaque à 51 %. Ainsi, un crypto hacker aura le contrôle complet du réseau blockchain en utilisant un ou deux nœuds.

Prévenir l'attaque

Tout n’est pas vain, car la sécurité de la blockchain a considérablement progressé au fil des années. Il envisage la possibilité de formes nouvelles et plus sophistiquées de violations de données. Une attaque Sybil réussie est intimidante, d’autant plus qu’elle implique généralement de prendre le contrôle d’un réseau cryptographique et d’accéder à la plupart des actifs numériques. C’est étonnamment facile à éviter.

Lisez aussi Vulnérabilités de sécurité NFT qui affligent le marché NFT.

Voici quelques lignes directrices :

- Mécanisme de consensus – Dans ce scénario, il est crucial de déterminer le mécanisme de consensus utilisé avant de participer à un réseau de crypto-monnaie. L’outil de preuve de participation rend intentionnellement diverses attaques impossibles à réaliser. De même, une attaque Sybil nécessitera d’abord de dépenser des cryptomonnaies avant d’acquérir le statut de validateur. Il faudra une grosse somme d’argent pour mener à bien une telle attaque.

- Utiliser l'authentification à deux facteurs: Plusieurs organisations proposent des authentifications à deux facteurs. Cela empêche dans un premier temps la deuxième phase d'une attaque Sybil d'acquérir des informations d'identification. Un MFA 2 rend difficile l'accès du pirate informatique, car même si le mot de passe est compromis, il nécessitera toujours un code supplémentaire, envoyé par SMS ou par e-mail.

- Portefeuille froid - s'assurer que vous disposez d'un portefeuille matériel/froid garantit la sécurité de l'accès à vos actifs numériques sur Internet. Si un attaquant accède à votre compte, il ne pourra pas accéder à vos actifs numériques.

- Validation d'identité – Identifier si un utilisateur est ou non celui qu'il prétend empêcher de manière significative les attaques Sybil en révélant la vraie nature des faux utilisateurs. Malheureusement, cette méthode nécessitera l’incorporation d’un système central pour régir l’identité des individus. Cette méthode est la plus précieuse et la plus controversée car elle va explicitement à l’encontre de ce que représentent la blockchain et la crypto ; décentralisation.

Conclusion

L'attaque Sybil finira par devenir obsolète en raison de l'intégration du mécanisme de preuve de participation, car de nombreuses plateformes d'échange de crypto-monnaie sont en train de passer ou de passer au PoS. Bien qu'il existe des mesures de sécurité blockchain qui empêchent les attaques Syblin, une telle attaque est toujours possible. Rester informé sur la manière de l’éviter est crucial pour la prévenir.

- Bitcoin

- blockchain

- blockchain et web3

- attaques de chaînes de blocs

- conformité de la blockchain

- conférence blockchain

- Blockchain sécurité

- coinbase

- cognitif

- Consensus

- Crypto

- adoption de la cryptographie en afrique

- conférence cryptographique

- extraction de crypto

- crypto-monnaie

- Décentralisé

- DeFi

- Actifs numériques

- Ethereum

- machine learning

- nouvelles

- jeton non fongible

- Platon

- platon ai

- Intelligence des données Platon

- PlatonDonnées

- jeu de platogamie

- Polygone

- la preuve de la participation

- attaque de Sybille

- W3

- Web 3 Afrique

- zéphyrnet