Lorsque le dénonciateur Edward Snowden communiquait avec Glenn Greenwald en 2013 au sujet des événements à la NSA, l'un des outils qu'il a utilisés pour se protéger était Tails. Mais c'était il y a longtemps. Snowden aime-t-il toujours Tails? Voici ce qu'il avait à dire à ce sujet dans ce tweet du 13 décembre 2017:

QUEUES (@Tails_live, https://t.co/Re3LzE4WdO) est le plus accessible pour les gens normaux qui cherchent à «torifier» le trafic non-navigateur, et une introduction douce à Linux (qui sera toujours une expérience d'apprentissage). Vous pouvez le démarrer à partir d'une clé USB sans écraser votre système d'exploitation quotidien. https://t.co/eHqYarXFjZ

- Edward Snowden (@Snowden) 13 décembre 2017

Même si vous ne comprenez pas exactement de quoi il parle (encore), cette chose Tails est importante. Continuez à lire pour savoir ce que c'est et pourquoi il est devenu si populaire.

Qu'est-ce que Tails, et pourquoi les fans de confidentialité l'adorent?

Tails est un système d'exploitation informatique unique. Il est conçu pour vous aider à utiliser Internet de manière anonyme et à contourner la censure. Tails est un système en direct (système d'exploitation en direct) qui s'exécute à partir d'une clé USB ou d'un DVD. Il vous permet de vous connecter à Internet à l'aide de pratiquement n'importe quel ordinateur sans laisser de trace de vos activités une fois que vous avez terminé.

Encore mieux, Tails est un logiciel gratuit que n'importe qui peut installer et utiliser quand et où la confidentialité et l'anonymat sont importants.

Qu'est-ce qui rend Tails plus sûr que les autres systèmes d'exploitation?

Parce que Tails a été conçu dès le départ pour assurer la confidentialité et l'anonymat, il diffère des autres systèmes d'exploitation dans plusieurs domaines:

- Tails oblige toutes les connexions Internet à passer par le Tor réseau. Tor est un réseau distribué mondial qui empêche les gens de regarder votre connexion réseau de savoir quels sites Web vous visitez tout en empêchant ces sites Web de connaître votre emplacement physique. Pour plus de détails sur la façon dont cela fonctionne, visitez le page officielle À propos de Tor.

- Tails se connecte au matériel d'un ordinateur mais n'utilise pas le système d'exploitation ou les lecteurs de disque. Cela signifie qu'il n'y a pas d'enregistrement permanent de vos activités sur cet ordinateur. Une fois que vous retirez la clé USB ou le DVD Tails et redémarrez l'ordinateur, il n'y aura aucun moyen de dire que Tails y a été utilisé.

- Tails est livré avec une technologie de cryptage de pointe. De PGP ainsi que OTR Prise en charge de communications sécurisées, utilisation automatique de HTTPS lors de la visite de sites Web, possibilité de crypter les fichiers sur votre clé USB ou DVD, Tails vous a couvert.

Avec toutes ces fonctionnalités de confidentialité et d'anonymat réunies dans un emballage que vous pouvez littéralement transporter dans votre poche, il est facile de comprendre pourquoi les fans de confidentialité aiment Tails.

Tout cela sonne bien, mais vous vous demandez peut-être encore: "Est-ce que Tails est sûr à utiliser?" Tails est beaucoup plus sûr que le système d'exploitation typique, mais il n'est pas infaillible. Les méchants peuvent contourner les protections intégrées à Tails de différentes manières. Voici une explication détaillée de Tails ' limitations de sécurité.

Regardez la vidéo suivante pour une introduction plus détaillée à Tails:

L'un des avantages de Tails est que vous pouvez créer votre propre clé USB ou DVD Tails et l'essayer par vous-même. Et comme il s'agit d'un logiciel gratuit, il ne vous en coûtera que la clé USB ou le DVD sur lequel vous l'installez.

Dans les prochaines sections, nous parlerons du processus de création et de configuration d'un système Tails à l'aide d'une clé USB. Nous ne vous guiderons pas étape par étape, car les détails dépendent du type d'ordinateur à partir duquel vous installez et du support sur lequel vous allez installer.

Nous vous encourageons à créer votre propre système Tails en suivant les instructions sur le Téléchargez et installez Tails page qui s'applique à votre situation.

Une fois que nous aurons terminé, vous pourrez voir par vous-même comment Tails et son logiciel inclus fonctionnent.

Nous allons:

- Téléchargez et vérifiez Tails

- Installer Tails sur une clé USB

- Configurer Tails & Tor

Téléchargement et vérification de Tails

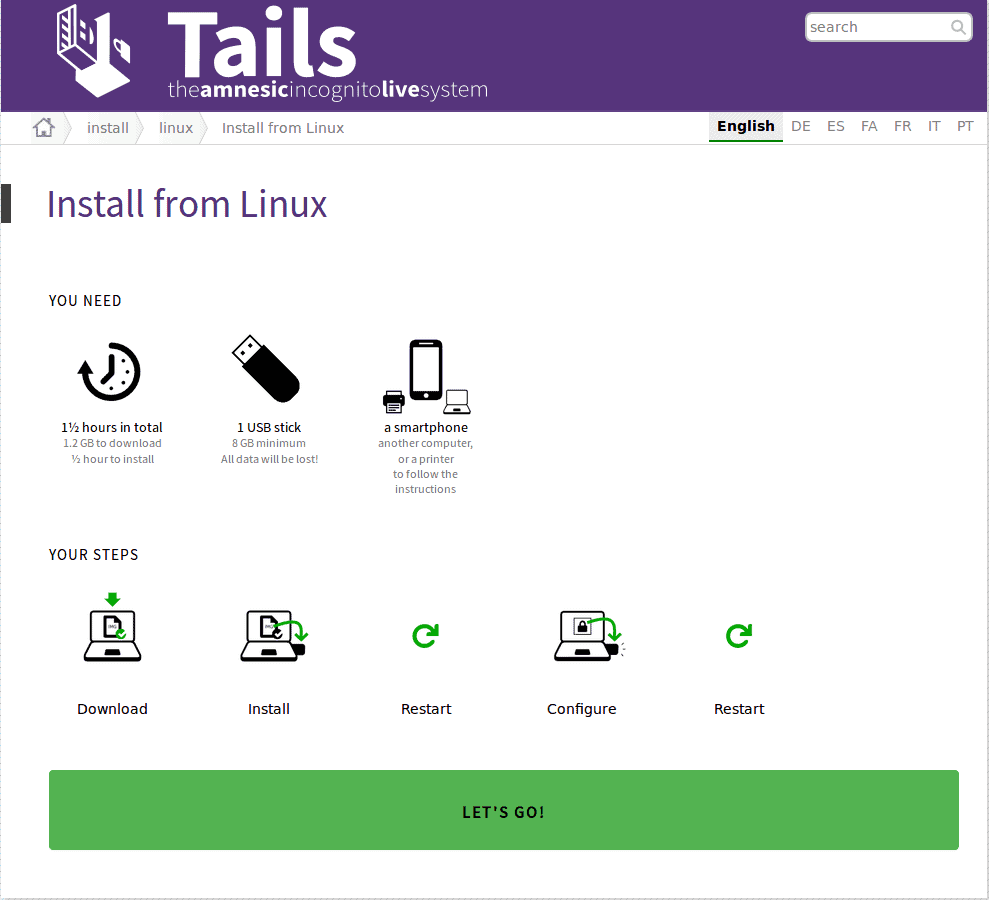

Nous avons utilisé un ordinateur exécutant Linux pour créer notre système Tails. En cliquant sur les options de la page Télécharger et installer les queues, nous sommes arrivés ici:

Une fois que nous étions prêts, nous avons cliqué sur le gros bouton vert «Let's Go», ce qui nous a conduit aux instructions détaillées. À partir de maintenant, il s'agissait simplement de suivre les instructions détaillées fournies par l'équipe Tails.

Nous avons téléchargé l'image USB de Tails, puis l'avons vérifiée à l'aide de l'extension de navigateur Tails Verification. La vérification de votre téléchargement est d'une importance vitale. Cela vous dira si votre téléchargement est en quelque sorte corrompu.

Les téléchargements sont parfois incomplets ou une partie du téléchargement peut ne pas être identique à 100% à l'original. Et parfois, les pirates brisent la sécurité d'un site Web et remplacent l'original par une version piratée. La vérification de votre téléchargement détectera l'un de ces problèmes pour vous.

Une fois que nous avons eu une version vérifiée de l'image USB Tails sur notre ordinateur, nous avons suivi les instructions pour l'installer sur la clé USB.

Installation et exécution de Tails sur une clé USB

L'installation de Tails pourrait exagérer un peu les choses ici. Tout ce que nous devons vraiment faire, c'est copier l'image USB Tails vérifiée sur votre clé USB. Les instructions vous diront exactement comment procéder pour l'ordinateur que vous utilisez pour installer Tails.

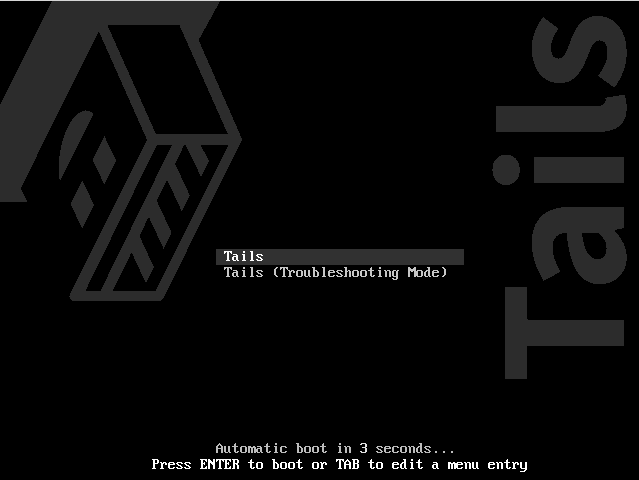

Exécuter Tails pour la première fois peut en fait être plus difficile que de le télécharger et de l'installer. En effet, la plupart des ordinateurs ne sont pas configurés pour fonctionner à partir d'une clé USB.

Nous avons eu ce problème et avons dû passer un peu de temps à trouver comment configurer correctement notre ordinateur. le Tails ne démarre pas du tout guide de dépannage nous a aidés à résoudre ce problème.

Configuration de Tails

Il n'y a pas beaucoup de configuration à faire avec Tails au départ. Lorsque vous démarrez Tails, vous voyez un écran qui ressemble à celui-ci:

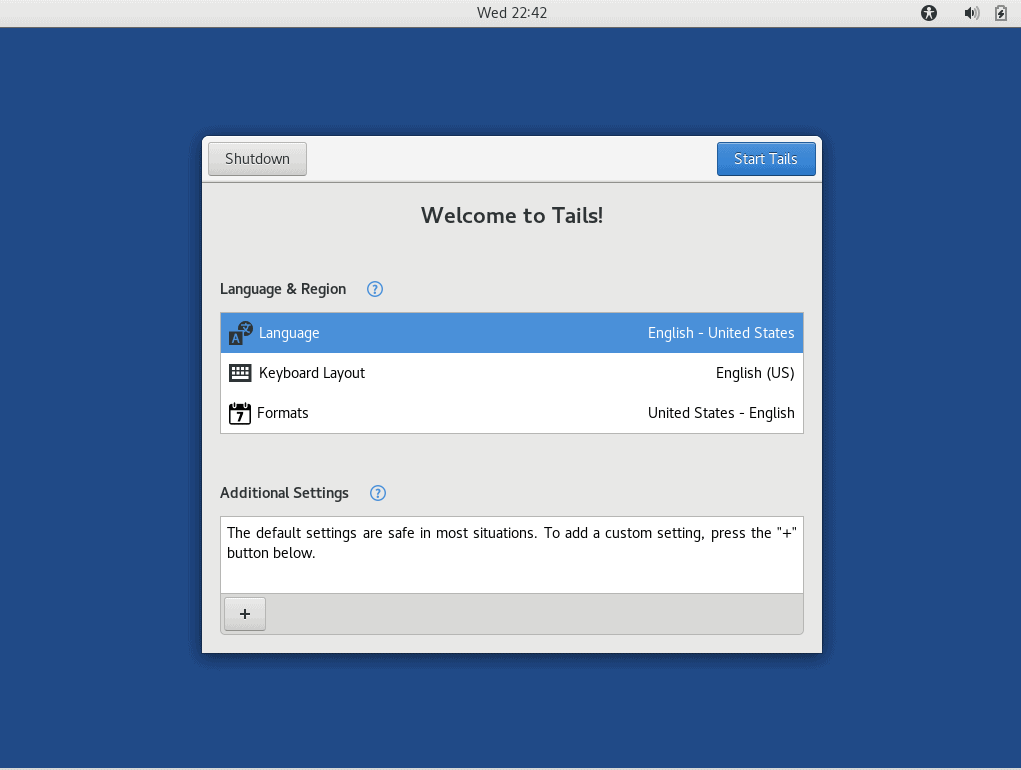

Après avoir appuyé sur Entrée (ou plusieurs secondes sans entrée), l'écran Tails Greeter apparaît:

Ici, vous dites à Tails Langue que vous souhaitez utiliser, le Disposition des touches (Keyboard Layout) , et le Formats à utiliser pour des choses comme la date et l'heure.

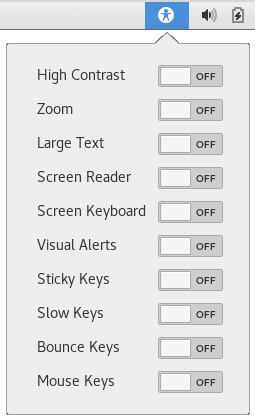

De plus, vous pouvez activer une gamme complète d'options d'accessibilité à partir du menu Accès universel:

REMARQUE: L'équipe Tails a configuré Tails pour qu'il soit le plus sûr possible par défaut. Si vous devez vous écarter des valeurs par défaut, la section Paramètres supplémentaires du Greeter est l'endroit où vous apportez ces modifications. Nous vous recommandons d'éviter de faire des modifications ici, si possible.

Une fois que vous avez terminé de configurer les choses dans Greeter, vous cliquez sur le Démarrer Tails .

Une introduction rapide au bureau Tails

Tails utilise le GNOME Interface utilisateur graphique. GNOME est utilisé dans plusieurs versions de Linux et est l'une des interfaces utilisateur les plus populaires. Dans Tails, le bureau GNOME ressemble à ceci:

La barre de navigation supérieure contient les deux menus principaux de Tails, ainsi qu'un groupe d'icônes avec diverses fonctions. Voici un bref résumé de ce que vous trouverez dans cette barre de navigation, de gauche à droite:

- Les Applications Le menu vous donne des raccourcis vers le logiciel préinstallé sur Tails, ainsi que certains utilitaires de configuration du bureau. Vous trouverez ici toutes les applications de base dont vous avez besoin pour faire avancer les choses, ainsi que des éléments spécialisés liés aux fonctionnalités de confidentialité et d'anonymat de Tails.

- Les Des endroits Le menu contient des raccourcis vers les dossiers du système, ainsi que tout support de stockage comme les lecteurs de disque qui peuvent être connectés.

- Les Calendrier et notifications apparaissent ensemble en haut au centre de la fenêtre.

- Les Applet OpenPGP vient ensuite. Vous l'utiliserez pour crypter et décrypter du texte pour une plus grande confidentialité.

- Les Icône d'état Tor ressemble à un oignon, et vous pouvez cliquer dessus pour voir ce que sait Open Tails Circuits.

- Nous avons parlé de la Icône d'accès universel et retournez dans la section Configuring Tails.

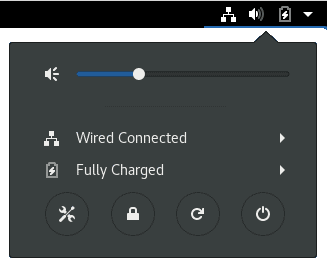

- Les menu Système contient des informations sur votre connexion réseau, l'état de la batterie de l'ordinateur et d'autres paramètres.

Connexion de Tails à votre réseau et à Internet

Tails n'a que peu d'utilité s'il n'est pas connecté à Internet. Mais avant de pouvoir se connecter à Internet, Tails doit se connecter à votre réseau. Vous pouvez voir l'état de votre connexion au réseau local dans le menu Système:

Nous n'avons eu aucun problème pour connecter Tails à notre réseau local. Une fois que nous l'avons fait, il s'est automatiquement connecté au réseau Tor et, par conséquent, à Internet.

Vous pouvez rapidement voir si vous êtes connecté au réseau Tor en regardant l'icône d'état Tor dans la barre de navigation supérieure.

Si Tails est connecté au réseau Tor, l'icône d'état Tor ressemble à ceci:

Si Tails n'est pas connecté au réseau Tor, l'icône d'état Tor ressemble à ceci:

Bien que nous n'ayons eu aucun problème, la connexion de Tails à Internet ne se déroule pas toujours aussi bien. Si vous rencontrez des problèmes, la documentation de Tails contient des instructions détaillées sur se connecter à Internet de manière anonyme.

Le navigateur Tor

Le navigateur Tor est basé sur le navigateur Firefox populaire. Mais il a été fortement modifié, en gardant à l'esprit votre confidentialité et votre anonymat. Les développeurs ont supprimé des services comme JavaScript et les cookies qui peuvent être utilisés pour vaincre l'anonymat fourni par le réseau Tor. Cela rend le navigateur Tor plus sûr pour vous, mais vous pouvez constater que certains sites Web ne fonctionnent pas correctement sans ces services. Vous pouvez en apprendre davantage sur les différences au Tor Browser .

Outils Tails pour la confidentialité

Le réseau Tor et le navigateur vous offrent l'anonymat lorsque vous utilisez Internet. Mais l'anonymat ne garantit pas la confidentialité. Jetons un coup d'œil à quelques-uns des outils de cryptage les plus utiles que Tails vous offre pour améliorer votre confidentialité.

Pourquoi vous avez aussi besoin de chiffrement

Cela peut être déroutant, alors regardons un exemple. Disons que je veux envoyer un message à ma femme, Ruth. Je n'utilise pas d'application cryptée pour le créer, donc le message commence en texte brut. Avant que le message ne quitte mon ordinateur, Tor l'enveloppe dans trois couches de cryptage. C'est une partie essentielle de comment Tor fonctionne.

Alors que mon message passe à travers le réseau, Tor retire les couches de cryptage. Lorsque mon message quitte le mode de sortie de Tor et atteint sa destination, toutes les couches de cryptage ajoutées par Tor ont disparu. Ce que Tor a fait, c'est qu'il est impossible de retracer mon message sur l'ordinateur dont il est issu. Cela fournit l'anonymat.

Mais qu'en est-il du contenu de mon message? Le contenu est maintenant dans le même état qu'il est entré dans le réseau Tor. Depuis que j'ai envoyé un message en texte brut sur le réseau, un message en texte brut sort du réseau.

Cela pourrait être bien, mais cela pourrait être désastreux. En cas de doute, il est préférable d'être en sécurité et d'utiliser les outils de cryptage fournis par Tails. De cette façon, vos messages et données ne peuvent être lus que par les personnes censées les lire. Même s'ils étaient en mesure d'intercepter vos messages en cours de route, tout snoop verrait serait du charabia incompréhensible.

Assurer la sécurité de vos communications

Tails vous offre plusieurs façons de protéger vos communications des regards indiscrets.

Chiffrement, déchiffrement et vérification des messages avec l'applet OpenPGP

Si vous souhaitez une confidentialité maximale, vous devez utiliser l'applet OpenPGP. Le chiffrement et le déchiffrement des messages sont plus risqués si vous le faites dans le navigateur Web. Pour utiliser l'applet, vous pouvez composer votre message dans un éditeur de texte, puis utiliser l'applet pour le crypter. De même, vous pouvez recevoir un message crypté et l'importer dans l'applet avant de le décrypter.

L'utilisation d'OpenPGP peut être laborieuse. Si vous envoyez beaucoup de messages cryptés par e-mail, Thunderbird, un programme de messagerie pré-installé sur Tails, pourrait être une meilleure option qu'OpenPGP. Si vous souhaitez emprunter cette voie, vous pouvez trouver plus d'informations sur Thunderbird Aide .

Discuter en toute sécurité avec Pidgin Instant Messenger et OTR Encryption

Pidgin Instant Messenger est une application de chat qui peut se connecter simultanément à plusieurs systèmes de chat différents. Lorsqu'il est combiné avec la messagerie OTR (Off-the-Record), vous obtenez un cryptage et plus encore. Si vous voulez pouvoir discuter en toute sécurité tout en utilisant Tails, obtenez tous les détails sur le Discuter avec Pidgin .

Garder vos données en sécurité

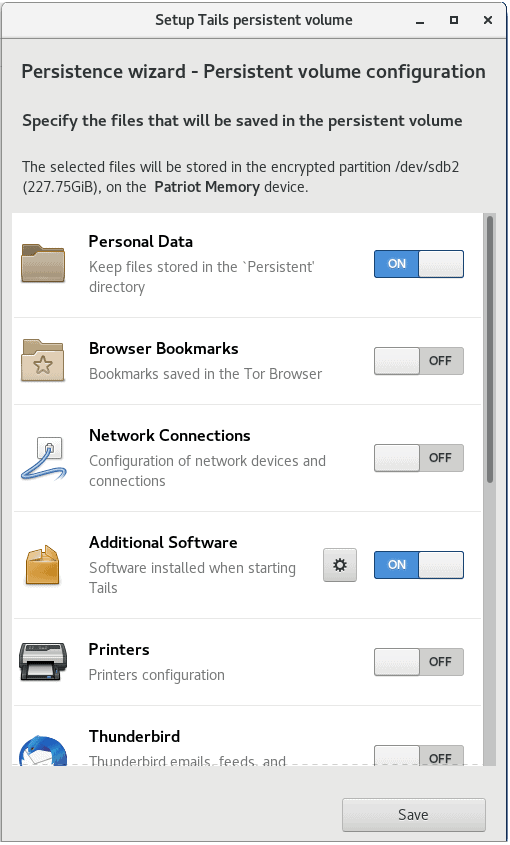

Normalement, Tails stocke uniquement les données jusqu'à ce que vous arrêtiez. Mais si vous exécutez Tails sur une clé USB avec un espace supplémentaire disponible, vous pouvez créer une zone de stockage persistant sur la clé USB pour conserver les données à long terme.

La création d'une zone de stockage persistant présente des avantages et des inconvénients, et l'équipe Tails déconseille de le faire dans la plupart des cas. Néanmoins, si vous avez besoin de stocker des données en toute sécurité ou d'ajouter des applications supplémentaires au-delà de celles qui sont préinstallées, c'est votre meilleure option.

Avantages et inconvénients de l'utilisation d'un stockage persistant avec Tails

| Avantages | Inconvénients |

| Vous permet de stocker des données cryptées sur la clé USB Tails | Le volume persistant est visible par toute personne ayant accès à la clé USB. |

| Vous pouvez installer des applications supplémentaires | L'installation d'applications autres que celles par défaut peut briser la sécurité de Tails |

| Vous pouvez modifier la configuration des applications | La modification des configurations des applications par défaut peut affaiblir l'anonymat |

| Vous pouvez ouvrir le stockage persistant à partir d'autres systèmes d'exploitation | L'accès au stockage permanent à partir d'autres systèmes d'exploitation peut compromettre la sécurité |

Pour minimiser davantage les risques d'utilisation du stockage persistant, vous devez spécifier exactement les types de fichiers que Tails peut y stocker.

Si vous voulez toujours aller de l'avant après avoir examiné les avantages et les inconvénients, vous voudrez vous diriger vers le Persistance cryptée page pour des instructions détaillées.

Gérer les mots de passe

L'une des meilleures utilisations du stockage persistant est de garder une trace de tous vos mots de passe. L'utilisation d'un mot de passe fort et différent pour chaque site Web et application qui en a besoin est indispensable, mais il est presque impossible de les suivre sans aide informatisée.

Pour résoudre ce problème, Tails est fourni avec KeePassX, un gestionnaire de mots de passe de qualité ouverte. Vous pouvez l'utiliser pour garder une trace de tous vos mots de passe tout en ayant seulement besoin de vous souvenir du mot de passe unique qui déverrouille cette application.

Tails et crypto-monnaies forment une grande équipe

Si vous êtes intéressé par les crypto-monnaies et connaissez échanges de chiffrement, vous voulez certainement vérifier Tails. Sa confidentialité et son anonymat en font un endroit plus sûr pour conserver vos portefeuilles de crypto-monnaie qu'un ordinateur standard. Tails comprend un Portefeuille Bitcoin dans son logiciel pré-installé.

Prise en charge Bitcoin intégrée avec le portefeuille Electrum

Le portefeuille Electrum Bitcoin est livré en standard avec Tails. Avec seulement un peu de travail, vous pouvez transférer vos clés Bitcoin dans Electrum. Une fois que vous l'avez fait, vos clés seront plus sûres et vos transactions Bitcoin gagneront l'anonymat du réseau Tor. Pour en savoir plus sur le portefeuille Electrum Bitcoin, visitez le Page d'accueil Electrum.

Qu'en est-il de l'utilisation de Monero avec Tails?

Monero est une crypto-monnaie sécurisée, privée et introuvable. Cela fait de Tails un endroit naturel pour ranger votre Monero. Si vous souhaitez conserver votre Monero sur Tails, vous devrez configurer un stockage persistant sur votre clé USB Tails. C'est parce que Tails n'a pas de portefeuille préinstallé pour Monero comme pour Bitcoin.

Voici les instructions de configuration Stockage persistant. Une fois que vous avez cette configuration, voici les instructions pour installer le Portefeuille Monero sur Tails.

Si vous voulez la sécurité ultime pour votre Monero, vous le stockerez dans un portefeuille froid. Tails est un outil idéal pour créer un tel portefeuille. Tails ne laisse rien sur un ordinateur qui pourrait aider un méchant à accéder à votre portefeuille froid ou même à savoir qu'il existe. Et en utilisant Tails, vous créerez votre portefeuille froid sur un système plus sûr.

Consultez ce lien si vous souhaitez créer un Portefeuille froid Monero utilisant Tails.

Tails est-il toujours la meilleure solution pour la confidentialité et l'anonymat?

Bien que Tails soit un excellent système d'exploitation pour la confidentialité, ce n'est pas le seul disponible, ni même le meilleur pour chaque situation. En particulier, les personnes intéressées par la confidentialité et l'anonymat en ligne utilisent souvent Whixix or Qubes.

Alors, quel est le meilleur? Comme d'habitude, la réponse est «cela dépend». Voyons comment chacun se compare à Tails.

Whonix est-il meilleur que Tails?

Whonix fonctionne généralement comme deux machines virtuelles VirtualBox. Vous effectuez votre travail sur une seule machine virtuelle (la station de travail). L'autre (la passerelle) gère toutes les connexions entre la station de travail et Internet en les passant par le réseau Tor.

Cette conception signifie que tout ordinateur capable d'exécuter VirtualBox devrait pouvoir exécuter Whonix. Cela facilite l'installation de Whonix, mais cette conception a de grandes implications en termes de sécurité.

Lorsque vous exécutez Tails à partir d'une clé USB ou d'un DVD, il s'agit du seul système d'exploitation exécuté sur l'ordinateur. Pour exécuter Whonix, vous devez également avoir le système d'exploitation hôte en cours d'exécution. Vous pouvez facilement basculer entre le poste de travail Whonix privé et anonyme et l'ordinateur hôte.

Bien que cela soit pratique, il est trop facile de faire quelque chose dans l'hôte alors que vous devriez le faire dans Whonix et vice versa. Pire encore, Whonix ne peut pas forcer les communications entre l'hôte et Internet à passer par Tor. Si vous vous trompez et faites quelque chose que vous ne devriez pas faire chez l'hôte, vous avez perdu votre anonymat.

Bien que Whonix présente certains avantages, nous pensons que Tails est une meilleure solution de confidentialité que Whonix.

Qubes est-il meilleur que Tails?

À certains égards, Qubes ressemble plus à Tails qu'à Whonix. En effet, lorsque vous exécutez Qubes, c'est le seul système d'exploitation exécuté sur l'ordinateur. C'est intrinsèquement plus sûr que l'approche Whonix car il n'y a aucun moyen de sortir accidentellement de «l'extérieur» de l'environnement Qubes sécurisé.

Qubes contient ses propres machines virtuelles avec différents niveaux de confiance pour l'exécution des applications. Les machines virtuelles sont complètement isolées les unes des autres par Qubes. Cela limite les dommages qu'une mauvaise application (comme un logiciel espion ou un virus) peut faire en confinant ces dommages à une machine virtuelle.

Qubes lui-même ne fournit aucun véritable anonymat. Pour résoudre ce problème, les gens courent parfois Whonix à l'intérieur de Qubes.

Un gros inconvénient des Qubes (avec ou sans Whonix) est qu'il n'en existe pas de version Live USB. Cela signifie que lorsque vous utilisez Qubes, il en restera probablement des traces sur l'ordinateur hôte une fois la session terminée.

Comme pour Whonix, bien que Qubes présente certains avantages, nous pensons que Tails est globalement une meilleure solution.

Tails vous convient-il?

Que Tails soit le «bon» système d'exploitation pour vous dépend de ce que vous prévoyez d'en faire. Vous ne voulez probablement pas l'utiliser comme système d'exploitation principal. Les fonctionnalités qui en font un si bon outil de confidentialité peuvent le rendre maladroit pour une utilisation à temps plein. L'installation de votre logiciel préféré peut être compliquée et peut briser la protection de la confidentialité offerte par Tails. Faire passer toutes vos connexions à Internet via le réseau Tor ralentira votre navigation.

Mais il existe de nombreuses situations où Tails est extrêmement utile pour toute personne concernée par la confidentialité et l'anonymat en ligne:

- Cela vous dérange-t-il que les FAI et les sites Web regardent ce que vous faites en ligne et vendent ces informations à des spécialistes du marketing ou les remettent à des agences d'espionnage? Si c'est le cas, l'utilisation de Tails peut les empêcher de découvrir quoi que ce soit d'utile à votre sujet.

- Avez-vous déjà eu vos données personnelles volées sur des sites Web mal protégés par des pirates? L'utilisation de Tails peut minimiser la quantité de données que les sites possèdent sur vous. Ils ne peuvent pas perdre ce qu'ils n'ont pas.

- Avez-vous besoin de visiter des sites Web sensibles que votre gouvernement ne veut pas que vous voyiez? Avec Tails, vous pouvez contourner anonymement les blocs qu'ils ont mis en place pour vous arrêter.

- Votre gouvernement a-t-il un système comme la Chine, où tout ce que vous faites en ligne est surveillé et utilisé pour décider si vous êtes un bon citoyen ou non? Vous pouvez utiliser Tails pour faire de manière anonyme les choses que le gouvernement n'aime pas.

- Voulez-vous garder vos crypto-monnaies en sécurité? Garder vos portefeuilles de crypto-monnaie sur une clé USB Tails ajoute des couches de protection à vos cryptos.

En bref, pratiquement tous ceux qui lisent ceci peuvent penser à des situations où ils pourraient utiliser la confidentialité et l'anonymat que Tails peut vous donner. Nous pensons que c'est un excellent outil, tant que vous vous souvenez que rien n'est sûr à 100%. Vérifiez Page d'avertissements Tails pour être sûr que vous comprenez les limites, essayez Tails.

Et au cas où vous vous demanderiez pourquoi ils appellent cette chose "Tails", le nom est un acronyme. Il signifie «Le système Amnesic Incognito Live». Maintenant tu sais.

- 7

- accès

- accessibilité

- activités

- Supplémentaire

- Tous

- l'anonymat

- appli

- Application

- applications

- Réservé

- autour

- L'art

- LES MEILLEURS

- Bit

- Bitcoin

- transactions bitcoin

- Bitcoin Wallet

- navigateur

- Appelez-nous

- cas

- Censure

- Change

- Chine

- portefeuille froid

- Communications

- ordinateurs

- Connexions

- contenu

- La création

- cryptocurrencies

- crypto-monnaie

- cypherpunks

- données

- affaire

- Conception

- mobiles

- DID

- éditeur

- chiffrement

- Environment

- Sortie

- Fonctionnalités:

- fin

- Firefox

- Prénom

- première fois

- Test d'anglais

- logiciel libre

- plein

- Bien

- Gouvernement

- l'

- Vert

- Réservation de groupe

- guide

- les pirates

- Matériel

- front

- ici

- Accueil

- Comment

- How To

- HTTPS

- ICON

- image

- d'information

- Internet

- IT

- JavaScript

- saut

- en gardant

- clés

- conduisant

- APPRENTISSAGE

- apprentissage

- LED

- LINK

- linux

- locales

- emplacement

- Location

- love

- Fabrication

- Médias

- messagerie

- Messager

- Monero

- Mozilla

- Navigation

- réseau et

- de mise en réseau

- en ligne

- la vie privée en ligne

- ouvert

- d'exploitation

- le système d'exploitation

- systèmes d'exploitation

- Option

- Options

- Autre

- Mot de Passe

- mots de passe

- Personnes

- données à caractère personnel

- joueur

- Populaire

- Press

- la confidentialité

- Privé

- Programme

- protéger

- protection

- qualité

- gamme

- en cours

- ressource

- Itinéraire

- Courir

- pour le running

- des

- pour écran

- sécurité

- vendre

- Services

- set

- mise

- Shorts

- Sites

- So

- Logiciels

- Space

- passer

- Spot

- Normes

- Commencer

- Région

- Statut

- volé

- storage

- Boutique

- STORES

- Support

- combustion propre

- Système

- parlant

- Technologie

- fiable

- top

- Tor

- circulation

- Transactions

- La confiance

- Tweet

- Universel

- us

- usb

- Vérification

- Vidéo

- Salle de conférence virtuelle

- machine virtuelle

- virus

- le volume

- Wallet

- Portefeuilles

- Montres

- web

- navigateur web

- Site Web

- sites Internet

- WHO

- Wikipédia

- gagner

- Activités principales

- vos contrats

- partout dans le monde

- Youtube

![Les 5 meilleurs sites de paris sportifs Bitcoin [2023] (analysés et approuvés) Les 5 meilleurs sites de paris sportifs Bitcoin [2023] (analysés et approuvés)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25 meilleurs services d'hébergement Web [2020] - Bitcoin accepté 25 meilleurs services d'hébergement Web [2020] - Bitcoin Accepted PlatoBlockchain Data Intelligence. Recherche verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)

![Guide du débutant sur Monero - Qu'est-ce que XMR ? [Mise à jour 2023] Guide du débutant sur Monero - Qu'est-ce que XMR ? [Mise à jour 2023]](https://platoblockchain.com/wp-content/uploads/2023/12/a-beginners-guide-to-monero-what-is-xmr-updated-2023-300x168.png)

![Comment abréger Bitcoin - Un guide simple [2022] Comment court-circuiter Bitcoin - Un guide simple [2022] PlatoBlockchain Data Intelligence. Recherche verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2022/01/ftxexchange-300x147.jpg)

![Quelle distribution Linux est la meilleure pour la confidentialité? Nous avons fait la recherche [Guide] Quelle distribution Linux est la meilleure pour la confidentialité ? Nous avons effectué la recherche [Guide] PlatoBlockchain Data Intelligence. Recherche verticale. Aï.](https://platoblockchain.com/wp-content/uploads/2021/05/which-linux-distro-is-best-for-privacy-weve-done-the-research-guide-300x168.png)