Eh bien, nous ne nous attendions pas à cela!

Notre iPhone 6+ bien-aimé, maintenant âgé de près de huit ans mais en parfait état comme neuf jusqu'à un récent UDI (incident de démontage involontaire, également connu sous le nom de vélo prang, qui a brisé l'écran mais a laissé l'appareil fonctionner correctement autrement), n'a reçu aucune mise à jour de sécurité d'Apple depuis près d'un an.

La dernière mise à jour que nous avons reçue était de retour le 2021-09-23, lorsque nous avons mis à jour vers iOS 12.5.5.

Chaque mise à jour ultérieure pour iOS et iPadOS 15 a naturellement renforcé notre hypothèse selon laquelle Apple avait abandonné la prise en charge d'iOS 12 pour toujours, et nous avons donc relégué l'ancien iPhone en arrière-plan, uniquement comme appareil d'urgence pour les cartes ou les appels téléphoniques sur la route.

(Nous avons pensé qu'il était peu probable qu'un autre crash détruise davantage l'écran, cela semblait donc un compromis utile.)

Mais nous venons de remarquer que Apple a finalement décidé de mettre à jour iOS 12 à nouveau.

Cette nouvelle mise à jour s'applique aux modèles suivants : iPhone 5s, iPhone 6, iPhone 6 Plus, iPad Air, iPad mini 2, iPad mini 3 et iPod touch 6e génération. (Avant la sortie d'iOS 13.1 et d'iPadOS 13.1, les iPhones et les iPads utilisaient le même système d'exploitation, appelé iOS pour les deux appareils.)

Nous n'avons pas reçu d'e-mail d'avis de sécurité d'Apple, mais un lecteur d'alerte Naked Security qui sait que nous avons toujours cet ancien iPhone 6+ nous en a informé Bulletin de sécurité Apple HT213428. (Merci!)

En termes simples, Apple a publié un correctif pour CVE-2022-32893, qui est l'un des deux mystérieux bugs zero-day qui ont reçu des correctifs d'urgence sur la plupart des autres plates-formes Apple plus tôt en août 2022 :

Implantation de logiciels malveillants

Comme vous le verrez dans l'article juste au-dessus, il y avait un bug d'exécution de code à distance WebKit, CVE-2022-32893, au moyen duquel un jailbreaker, un colporteur de logiciels espions ou un cybercriminel sournois pouvait vous attirer vers un site Web piégé et implantez des logiciels malveillants sur votre appareil, même si vous n’avez fait que jeter un coup d’œil à une page ou un document d’apparence innocente.

Ensuite, il y avait un deuxième bogue dans le noyau, CVE-2022-32894, par lequel ledit logiciel malveillant pouvait étendre ses tentacules au-delà de l'application qu'il venait de compromettre (comme un navigateur ou une visionneuse de documents), et prendre le contrôle des entrailles de l'exploitation système lui-même, permettant ainsi au logiciel malveillant d'espionner, de modifier ou même d'installer d'autres applications, en contournant les contrôles de sécurité très vantés et notoirement stricts d'Apple.

Alors, voici la bonne nouvelle : iOS 12 n'est pas vulnérable à la CVE-2022-32894 au niveau du noyau, ce qui évite presque certainement le risque de compromission totale du système d'exploitation lui-même.

Mais voici la mauvaise nouvelle : iOS 12 est vulnérable au bogue WebKit CVE-2022-32893, de sorte que les applications individuelles de votre téléphone risquent d'être compromises.

Nous supposons qu'Apple a dû rencontrer au moins des utilisateurs de haut niveau (ou à haut risque, ou les deux) de téléphones plus anciens qui ont été compromis de cette manière, et a décidé de mettre en place une protection pour tout le monde par mesure de précaution particulière.

Le danger de WebKit

N'oubliez pas que les bogues WebKit existent, en gros, au niveau de la couche logicielle sous Safari, de sorte que le propre navigateur Safari d'Apple n'est pas la seule application à risque de cette vulnérabilité.

Tous les navigateurs sur iOS, même Firefox, Edge, Chrome, etc., utilisent WebKit (c'est une exigence d'Apple si vous souhaitez que votre application soit intégrée à l'App Store).

Et toute application qui affiche du contenu Web à des fins autres que la navigation générale, comme dans ses pages d'aide, ses Qui sommes-nous l’écran, ou même dans un « mini-navigateur » intégré, est également menacé car il utilisera WebKit en cachette.

En d'autres termes, simplement "éviter Safari" et s'en tenir à un navigateur tiers n'est pas une solution de contournement appropriée dans ce cas.

Que faire?

On sait désormais que l’absence de mise à jour pour iOS 12 lors de la sortie des derniers correctifs d’urgence pour les iPhones les plus récents n’était pas due au fait qu’iOS était déjà sécurisé.

C'était simplement dû au fait qu'une mise à jour n'était pas encore disponible.

Donc, étant donné que nous savons maintenant qu'iOS 12 is en danger, et que les exploits contre CVE-2022-32893 sont utilisés dans la vie réelle, et qu'un correctif est disponible…

…alors c'est une question urgente de Corrigez tôt/corrigez souvent !

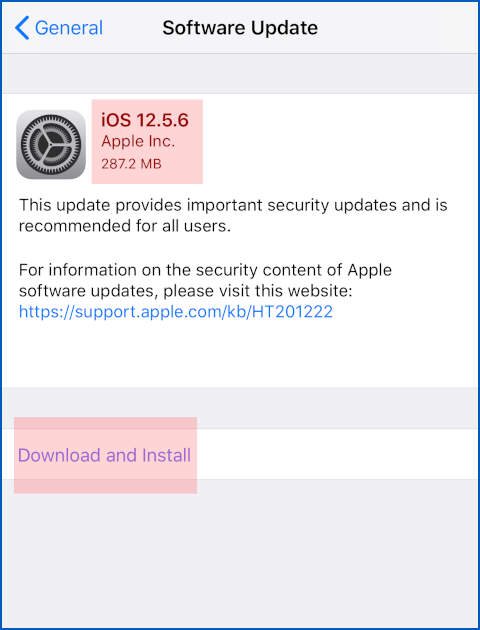

Cliquez sur Paramètres > Général > Mise à jour du logiciel, et vérifiez que vous avez iOS 12.5.6.

Si vous n'avez pas encore reçu la mise à jour automatiquement, appuyez sur Télécharger et installer pour commencer le processus tout de suite:

Vous recherchez iOS 12.5.6.

Utilisez Télécharger et Installer si nécessaire.

- Apple

- blockchain

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- CVE-2022-32893

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- iOS

- Kaspersky

- malware

- Mcafee

- Sécurité nue

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- spyware

- VPN

- webkit

- la sécurité d'un site web

- zéphyrnet

- Zero Day

![S3 Ep90 : Chrome 0-day à nouveau, True Cybercrime et un contournement 2FA [Podcast + Transcript] S3 Ep90 : Chrome 0-day à nouveau, True Cybercrime et un contournement 2FA [Podcast + Transcript] PlatoBlockchain Data Intelligence. Recherche verticale. Aï.](https://platoblockchain.com/wp-content/uploads/2022/07/ns-1200-logo-podcast-300x157.png)