Temps de lecture : 4 minutesLa plupart des gens connaissent désormais les ransomwares, certainement ceux qui lisent régulièrement la section du blog Comodo et des publications similaires. Pour ceux qui ne le font pas, le ransomware est une attaque par laquelle l'attaquant crypte tous les fichiers sur l'ordinateur ou le serveur d'une victime, les rendant complètement inutilisables. L'attaquant demande alors des frais, une rançon généralement en Bitcoins, pour décrypter les fichiers. La beauté de l'attaque du point de vue du criminel est qu'il n'y a presque jamais de solution pour la victime une fois le cryptage effectué. Aucun antivirus, aucune aide d'experts techniques, aucune force de police et aucune quantité de pleurs ne peuvent jamais récupérer ces fichiers pour vous. Vous devez avoir la clé de déchiffrement ou dire adieu à vos fichiers.

En regardant le canon impitoyable de cette arme, de nombreuses victimes de haut niveau trouvent qu'elles n'ont pas d'autre choix que de payer les frais. Ils ont besoin de ces fichiers pour continuer leurs activités ou pour fournir leurs services à la société, et ils ne peuvent se permettre aucun temps d'arrêt. Les hôpitaux, les services gouvernementaux, les associations caritatives, les universités, les tribunaux de première instance et les bureaux de presse ne sont que quelques exemples des grandes institutions qui ont cédé et payé la rançon.

Les rançongiciels se propagent généralement dans le formulaire d'un programme cheval de Troie. Ce sont des programmes qui vous font croire qu'il s'agit d'un programme normal lorsque vous les installez, mais qui sont en fait un exécutable malveillant qui crypte vos disques. Chaque morceau de ransomware a sa propre façon unique d'infecter la machine cible, et chacun utilise plusieurs niveaux d'obscurcissement pour éviter la détection. Ce blog est une plongée en profondeur de l'un des principaux ingénieurs de Comodo dans le fonctionnement interne d'un tel morceau de ransomware - WONSYS.

Qu'est-ce que WONSYS Ransomware?

Wonsys est une souche de malware qui est soit obscurcie par un logiciel de cryptage, soit compressée dans un fichier comme UPX, ASPROTECT ou VMPROTECT. L'exécutable réel, wonsys.exe, est enfoui profondément dans un autre programme, apparemment innocent, c'est donc l'un de ces chevaux de Troie que nous avons mentionnés plus tôt. Il s'agit d'une méthode couramment utilisée par un criminel pour l'aider à éviter d'être détecté par antivirus en vente au détail.

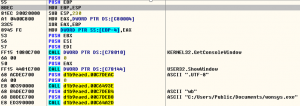

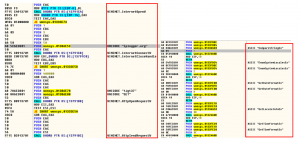

Le malware se dépose sur l'ordinateur cible et s'exécute à l'aide de l'API SHELL32, ShellExecuteW:

Une fois que le rançongiciel est exécuté par l'utilisateur, il crée une clé «RunOnce» dans le registre:

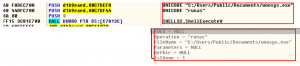

Il compte également tous les lecteurs sur la machine cible afin de pouvoir les chiffrer tous:

Wonsys crée ensuite une «liste de destruction» des processus dont il a besoin pour arrêter. Ce sont des programmes qui, s'ils étaient laissés en cours d'exécution, pourraient potentiellement empêcher Wonsys d'infecter l'ensemble du système. Plus précisément, ce sont des programmes comme Word, PowerPoint, Notepad, Thunderbird qui peuvent «verrouiller» les fichiers et ainsi empêcher leur cryptage. Après avoir fermé ces programmes, Wonsys supprime également le cliché instantané des fichiers afin que l'utilisateur ne puisse pas les restaurer:

La fenêtre d'invite de commande est ouverte via COMSPEC dans le dossier system32 avec des privilèges d'administrateur:![]()

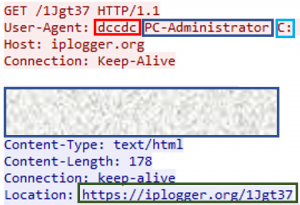

L'attaquant collecte également la date, le format de l'heure, le nom du système et les informations locales à l'aide des fonctions API et envoie une requête ping au site iplogger.org, collectant ainsi des informations détaillées sur la machine.

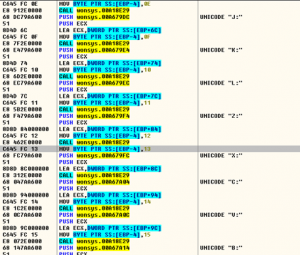

Wonsys dispose désormais de toutes les informations dont il a besoin. La capture d'écran ci-dessous montre que 'dccdc' est l'extension qu'il ajoutera à tous les noms de fichiers après le cryptage, 'PC-Administrator' est le nom de l'ordinateur et le lecteur 'C:' est le lecteur qu'il infectera:

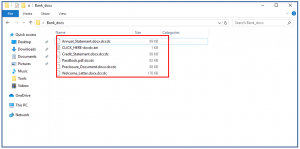

Enfin, les WONSYS ransomware libère sa charge utile, chiffrant tous les fichiers sur la machine. Tous les fichiers sont laissés avec l'extension '.dccdc' à part un seul fichier non chiffré que l'utilisateur peut ouvrir - 'CLICK_HERE-dccdc.txt':

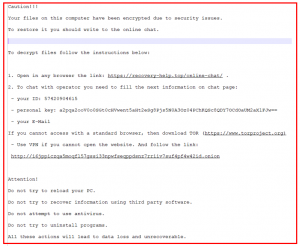

Ce fichier .txt est la façon dont l'attaquant indique à la victime quoi faire ensuite. Chaque machine infectée reçoit son propre ID et sa propre clé personnelle. La note indique à l'utilisateur de visiter une page Web où il aura besoin de ces informations pour se connecter à un service de chat:

La note essaie de donner l'impression que le chat est un service convivial avec un opérateur aimable qui les aidera à récupérer leurs fichiers. En réalité, le chat est l'endroit où le pirate demande leur paiement en Bitcoin ou bien les fichiers de la victime sont perdus à jamais.

Scanner de logiciels malveillants de site Web

Logiciel de protection contre les ransomwares

Le poste WONSYS - Anatomie d'une attaque de ransomware apparaît en premier sur Actualités et informations sur la sécurité Internet de Comodo.

- a

- Tous

- montant

- selon une analyse de l’Université de Princeton

- anatomie

- Une autre

- antivirus

- A PART

- api

- Beauté

- ci-dessous

- Bitcoin

- Block

- blog

- la performance des entreprises

- le choix

- fermeture

- Collecte

- Commun

- complètement

- ordinateur

- continuer

- pourriez

- Cours

- engendrent

- crée des

- Criminel

- Pleurs

- profond

- demandes

- détaillé

- Détection

- Commande

- down

- les temps d'arrêt

- motivation

- chacun

- chiffrement

- Les ingénieurs

- exemples

- de santé

- Prénom

- toujours

- le format

- de

- fonctions

- Gouvernement

- pirate

- aider

- Cheval

- les hôpitaux

- Comment

- HTTPS

- info

- d'information

- installer

- les établissements privés

- Internet

- Internet Security

- IT

- lui-même

- ACTIVITES

- conduisant

- niveaux

- click

- majeur

- Fabrication

- malware

- mentionné

- Besoins

- nouvelles

- next

- Ordinaire

- bureaux

- ouvert

- opérateur

- propre

- emballé

- payé

- Payer

- Paiement

- Personnes

- personnel

- pièce

- Point

- Point de vue

- Police

- les process

- Produits

- Programme

- Programmes

- protection

- fournir

- publications

- Ransom

- ransomware

- Attaque de ransomware

- Réalité

- Récupérer

- Courir

- pour le running

- sécurité

- service

- Services

- plusieurs

- Shadow

- similaires

- unique

- site

- So

- Société

- Logiciels

- sur mesure

- spécifiquement

- propagation

- combustion propre

- Target

- Technique

- raconte

- Les

- En pensant

- Avec

- fiable

- Trojan

- unique

- Universités

- d'habitude

- victimes

- Voir

- web

- Quoi

- WHO

- Votre