डेवलपर्स उन उपकरणों के माध्यम से तेजी से हमले में हैं, जिनका उपयोग वे सहयोग करने और कोड बनाने के लिए करते हैं - जैसे कि डॉकर, कुबेरनेट्स और स्लैक - साइबर अपराधियों और राष्ट्र-राज्य अभिनेताओं का लक्ष्य उस मूल्यवान सॉफ़्टवेयर तक पहुंच बनाना है जो डेवलपर्स हर दिन काम करते हैं।

उदाहरण के लिए, 18 सितंबर को एक हमलावर ने दावा किया कि उसने चोरी किए गए स्लैक क्रेडेंशियल्स का उपयोग करके 90 से अधिक वीडियो को एक्सेस करने और कॉपी करने के लिए उपयोग किया है ग्रैंड थेफ्ट ऑटो 6 . का प्रारंभिक विकास, टेक-टू इंटरएक्टिव के रॉकस्टार गेम्स का एक लोकप्रिय गेम। और एक हफ्ते पहले, सुरक्षा फर्म ट्रेंड माइक्रो ने पाया कि हमलावर व्यवस्थित रूप से खोज रहे थे और गलत तरीके से कॉन्फ़िगर किए गए डॉकटर कंटेनरों से समझौता करने का प्रयास कर रहे थे।

गिटलैब के एक कर्मचारी सुरक्षा इंजीनियर मार्क लवलेस कहते हैं, न तो हमले में सॉफ्टवेयर प्रोग्राम में कमजोरियां शामिल हैं, लेकिन डेवलपर्स की ओर से सुरक्षा गलतियां या गलत कॉन्फ़िगरेशन असामान्य नहीं हैं, जो अक्सर अपने हमले की सतह क्षेत्र को सुरक्षित करने के लिए आवश्यक देखभाल करने में विफल रहते हैं। DevOps प्लेटफॉर्म प्रदाता।

"बहुत से डेवलपर्स खुद को लक्ष्य के रूप में नहीं समझते हैं क्योंकि वे सोच रहे हैं कि तैयार कोड, अंतिम परिणाम, वही है जो हमलावरों के पीछे जा रहे हैं," वे कहते हैं। "डेवलपर्स अक्सर सुरक्षा जोखिम उठाते हैं - जैसे कि घर पर परीक्षण वातावरण स्थापित करना या सभी सुरक्षा नियंत्रणों को हटाना - ताकि वे बाद में सुरक्षा जोड़ने के इरादे से नई चीजों को आज़मा सकें।"

वह कहते हैं, "दुर्भाग्य से, वे आदतें दोहराई जाती हैं और संस्कृति बन जाती हैं।"

सॉफ्टवेयर आपूर्ति श्रृंखला के खिलाफ हमले - और डेवलपर्स जो सॉफ्टवेयर का उत्पादन और तैनाती करते हैं - पिछले दो वर्षों में तेजी से बढ़े हैं। उदाहरण के लिए, 2021 में, डेवलपर्स के सॉफ़्टवेयर से समझौता करने के उद्देश्य से किए गए हमले - और डेवलपर्स द्वारा व्यापक रूप से उपयोग किए जाने वाले ओपन सोर्स घटकों - में 650% की वृद्धि हुई, "के अनुसार"2021 "सॉफ्टवेयर आपूर्ति श्रृंखला" की स्थितिसॉफ्टवेयर सुरक्षा फर्म सोनाटाइप द्वारा प्रकाशित रिपोर्ट।

साइट में डेवलपर पाइपलाइन और सहयोग

कुल मिलाकर, सुरक्षा विशेषज्ञों का कहना है कि निरंतर एकीकरण और निरंतर परिनियोजन वातावरण (CI/CD) की तेज गति जो DevOps-शैली दृष्टिकोण की नींव बनाती है, महत्वपूर्ण जोखिम पैदा करती है, क्योंकि उन्हें अक्सर नज़रअंदाज़ कर दिया जाता है जब कड़ी सुरक्षा को लागू करने की बात आती है।

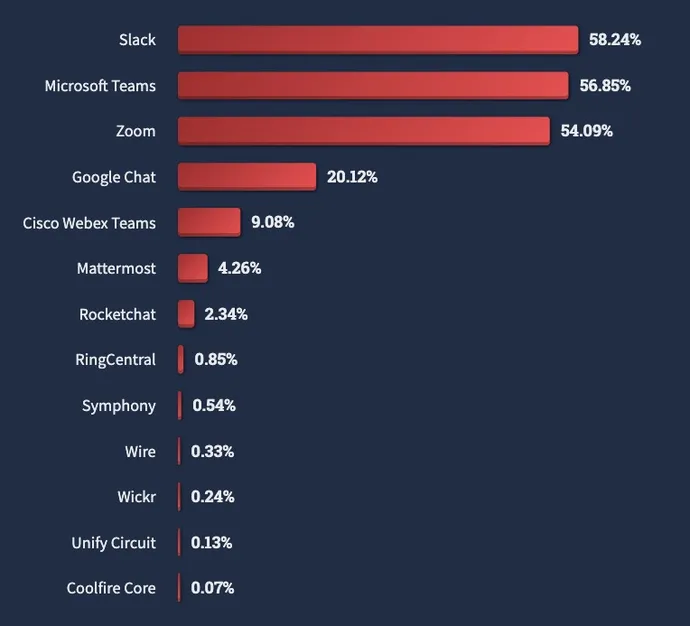

यह डेवलपर्स द्वारा अधिक कुशल पाइपलाइन बनाने के प्रयासों में उपयोग किए जाने वाले विभिन्न उपकरणों को प्रभावित करता है। उदाहरण के लिए, स्लैक, पेशेवर डेवलपर्स के बीच उपयोग में आने वाला सबसे लोकप्रिय सिंक्रोनस सहयोग उपकरण है, जिसके अनुसार Microsoft टीम और ज़ूम दूसरे और तीसरे स्थान पर आते हैं। 2022 StackOverflow डेवलपर सर्वेक्षण. इसके अलावा, दो-तिहाई से अधिक डेवलपर्स डॉकर का उपयोग करते हैं और एक अन्य तिमाही विकास के दौरान कुबेरनेट्स का उपयोग करते हैं, सर्वेक्षण में पाया गया।

स्लैक जैसे उपकरणों का उल्लंघन "बुरा" हो सकता है, क्योंकि ऐसे उपकरण अक्सर महत्वपूर्ण कार्य करते हैं और आमतौर पर केवल परिधि सुरक्षा होती है, मैथ्यू हॉजसन, सीईओ और मैसेजिंग-प्लेटफ़ॉर्म एलिमेंट के कोफ़ाउंडर ने डार्क रीडिंग को भेजे एक बयान में कहा।

"स्लैक एंड-टू-एंड एन्क्रिप्टेड नहीं है, इसलिए यह हमलावर की तरह है जो कंपनी के ज्ञान के पूरे शरीर तक पहुंच रखता है," उन्होंने कहा। "एक असली लोमड़ी-इन-द-हेनहाउस स्थिति।"

मिसकॉन्फिग से परे: डेवलपर्स के लिए अन्य सुरक्षा संकट

साइबर अटैकर्स, यह ध्यान दिया जाना चाहिए, जब डेवलपर्स के बाद जाने की बात आती है तो केवल गलत कॉन्फ़िगरेशन या ढीली सुरक्षा की जांच न करें। उदाहरण के लिए, 2021 में, खतरे वाले समूह की स्लैक तक पहुंच के माध्यम से लॉगिन टोकन की ग्रे-मार्केट खरीदारी ने खेल की दिग्गज इलेक्ट्रॉनिक आर्ट्स का उल्लंघन किया, जिससे साइबर अपराधियों को फर्म से लगभग 800GB स्रोत कोड और डेटा की प्रतिलिपि बनाने की अनुमति मिली। और डॉकर छवियों की 2020 की जांच में पाया गया कि नवीनतम बिल्ड के आधे से अधिक महत्वपूर्ण कमजोरियां हैं जो कंटेनरों के आधार पर किसी भी एप्लिकेशन या सेवा को जोखिम में डालती हैं।

फ़िशिंग और सोशल इंजीनियरिंग भी इस क्षेत्र में विपत्तियां हैं। इस सप्ताह, दो DevOps सेवाओं का उपयोग करने वाले डेवलपर्स - CircleCI और GitHub - थे फ़िशिंग हमलों के साथ लक्षित.

और, इस बात का कोई सबूत नहीं है कि रॉकस्टार गेम्स को निशाना बनाने वाले हमलावरों ने स्लैक में एक भेद्यता का फायदा उठाया - केवल कथित हमलावर के दावे। इसके बजाय, सोशल इंजीनियरिंग सुरक्षा उपायों को दरकिनार करने की संभावना थी, एक स्लैक प्रवक्ता ने एक बयान में कहा।

प्रवक्ता ने कहा, "पहचान और डिवाइस प्रबंधन, डेटा सुरक्षा, और सूचना प्रशासन में उद्यम-ग्रेड सुरक्षा उपयोगकर्ताओं के सहयोग और स्लैक में काम करने के हर पहलू में बनाई गई है।" सामान्य और परिष्कृत, और स्लैक अनुशंसा करता है कि सभी ग्राहक सुरक्षा जागरूकता प्रशिक्षण सहित सामाजिक इंजीनियरिंग हमलों के खिलाफ अपने नेटवर्क की सुरक्षा के लिए मजबूत सुरक्षा उपायों का अभ्यास करें।"

धीमी सुरक्षा सुधार, अभी और काम करना है

हालाँकि, डेवलपर्स ने सुरक्षा को धीरे-धीरे स्वीकार किया है क्योंकि एप्लिकेशन सुरक्षा पेशेवर बेहतर नियंत्रण के लिए कहते हैं। कई डेवलपर "रहस्य" लीक करना जारी रखें - पासवर्ड और एपीआई कुंजी सहित - कोड में रिपॉजिटरी में धकेल दिया गया। इस प्रकार, विकास टीमों को न केवल अपने कोड की रक्षा करने और अविश्वसनीय घटकों के आयात को रोकने पर ध्यान केंद्रित करना चाहिए, बल्कि यह भी सुनिश्चित करना चाहिए कि उनकी पाइपलाइनों की महत्वपूर्ण क्षमताओं से समझौता नहीं किया जाए, GitLab के लवलेस कहते हैं।

"पूरा शून्य-विश्वास वाला हिस्सा, जो आम तौर पर लोगों और इस तरह की चीजों की पहचान करने के बारे में है, वही सिद्धांत भी होने चाहिए जो आपके कोड पर लागू होने चाहिए," वे कहते हैं। "तो कोड पर भरोसा मत करो; इसे जांचना होगा। ऐसे लोगों या प्रक्रियाओं का होना जो सबसे खराब मानती हैं - मैं इस पर स्वचालित रूप से भरोसा नहीं करने जा रहा हूं - खासकर जब कोड कुछ महत्वपूर्ण कर रहा हो, जैसे कि एक प्रोजेक्ट बनाना।

इसके अलावा, कई डेवलपर्स अभी भी प्रमाणीकरण को मजबूत करने के लिए बुनियादी उपायों का उपयोग नहीं करते हैं, जैसे कि मल्टीफ़ैक्टर प्रमाणीकरण (एमएफए) का उपयोग करना। हालांकि बदलाव हो रहे हैं। तेजी से, विभिन्न ओपन सोर्स सॉफ्टवेयर पैकेज इकोसिस्टम सभी शुरू हो गए हैं यह आवश्यक है कि प्रमुख परियोजनाएं बहु-कारक प्रमाणीकरण को अपनाएं.

लवलेस का कहना है कि ध्यान केंद्रित करने के लिए उपकरणों के संदर्भ में, नवीनतम प्रमुख उल्लंघनों के कारण स्लैक ने ध्यान आकर्षित किया है, लेकिन डेवलपर्स को अपने सभी उपकरणों में सुरक्षा नियंत्रण के आधारभूत स्तर के लिए प्रयास करना चाहिए।

"वहाँ उतार और प्रवाह हैं, लेकिन यह हमलावरों के लिए काम करता है," वे कहते हैं। "एक हमलावर के रूप में, विभिन्न रंगों के सभी प्रकार के टोपी पहनने के मेरे अनुभव से बोलते हुए, आप सबसे आसान तरीका ढूंढते हैं, इसलिए यदि कोई दूसरा रास्ता आसान हो जाता है, तो आप कहते हैं, 'मैं पहले कोशिश करूँगा।'"

GitLab ने इस फॉलो-द-लीडर व्यवहार को अपने बग बाउंटी प्रोग्राम, लवलेस नोट्स में देखा है।

"हम देखते हैं कि जब लोग बग भेजते हैं, तो अचानक कुछ - एक नई तकनीक - लोकप्रिय हो जाएगी, और उस तकनीक के परिणामस्वरूप पूरी तरह से सबमिशन आ जाएगा," वे कहते हैं। "वे निश्चित रूप से लहरों में आते हैं।"