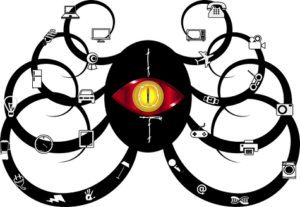

कंपनियां और उनके क्लाउड प्रदाता अक्सर अपने सिस्टम और सेवाओं में कमजोरियों को खुला छोड़ देते हैं, जिससे हमलावरों को महत्वपूर्ण डेटा तक पहुंच प्राप्त करने का आसान रास्ता मिल जाता है।

प्रमुख क्लाउड सेवाओं से एकत्र किए गए और 13 सितंबर को जारी किए गए डेटा के ओर्का सुरक्षा विश्लेषण के अनुसार, हमलावरों को संवेदनशील डेटा तक पहुंच प्राप्त करने के लिए औसतन केवल तीन चरणों की आवश्यकता होती है, तथाकथित "क्राउन ज्वेल्स", जो सबसे अधिक बार शुरू होता है - में 78% मामले - ज्ञात भेद्यता के शोषण के साथ।

ओर्का सिक्योरिटी के सीईओ और सह-संस्थापक एवी शुआ का कहना है कि हालांकि ज्यादातर सुरक्षा चर्चा कंपनियों द्वारा क्लाउड संसाधनों के गलत कॉन्फ़िगरेशन पर केंद्रित रही है, लेकिन क्लाउड प्रदाता अक्सर कमजोरियों को दूर करने में धीमे रहे हैं।

"कुंजी मूल कारणों को ठीक करना है, जो प्रारंभिक वेक्टर है, और उन कदमों की संख्या को बढ़ाना है जो हमलावर को उठाने की ज़रूरत है," वे कहते हैं। "उचित सुरक्षा नियंत्रण यह सुनिश्चित कर सकता है कि भले ही कोई प्रारंभिक हमला वेक्टर हो, फिर भी आप क्राउन ज्वेल्स तक पहुंचने में सक्षम नहीं हैं।"

RSI रिपोर्ट में डेटा का विश्लेषण किया गया ओर्का की सुरक्षा अनुसंधान टीम "AWS, Azure और Google क्लाउड पर अरबों क्लाउड परिसंपत्तियों" के डेटा का उपयोग कर रही है, जिसे कंपनी के ग्राहक नियमित रूप से स्कैन करते हैं। डेटा में क्लाउड वर्कलोड और कॉन्फ़िगरेशन डेटा, पर्यावरण डेटा और 2022 की पहली छमाही में एकत्र की गई संपत्तियों की जानकारी शामिल थी।

अप्रकाशित कमजोरियाँ अधिकांश बादल जोखिम का कारण बनती हैं

विश्लेषण ने क्लाउड-नेटिव आर्किटेक्चर के साथ कुछ मुख्य समस्याओं की पहचान की। औसतन, 11% क्लाउड प्रदाताओं और उनके ग्राहकों की क्लाउड परिसंपत्तियों को "उपेक्षित" माना गया, जिसे पिछले 180 दिनों में पैच नहीं किए जाने के रूप में परिभाषित किया गया है। कंटेनर और वर्चुअल मशीनें, जो इस तरह के बुनियादी ढांचे के सबसे आम घटक हैं, 89% से अधिक उपेक्षित क्लाउड संपत्तियों के लिए जिम्मेदार हैं।

शुआ कहते हैं, "साझा जिम्मेदारी मॉडल के दोनों पक्षों में सुधार की गुंजाइश है।" "आलोचकों ने हमेशा घर के ग्राहक पक्ष पर ध्यान केंद्रित किया है [पैचिंग के लिए], लेकिन पिछले कुछ वर्षों में, क्लाउड-प्रदाता की ओर से कुछ मुद्दे सामने आए हैं जिन्हें समय पर ठीक नहीं किया गया है।"

वास्तव में, कमजोरियों को ठीक करना सबसे गंभीर समस्या हो सकती है, क्योंकि औसत कंटेनर, छवि और वर्चुअल मशीन में कम से कम 50 ज्ञात कमजोरियां थीं। ओर्का ने रिपोर्ट में कहा कि लगभग तीन-चौथाई - 78% - हमले ज्ञात भेद्यता के शोषण से शुरू होते हैं। इसके अलावा, सभी कंपनियों के दसवें हिस्से के पास कम से कम 10 साल पुरानी भेद्यता वाले सॉफ़्टवेयर का उपयोग करने वाली क्लाउड संपत्ति है।

फिर भी रिपोर्ट में पाया गया कि कमजोरियों के कारण सुरक्षा ऋण सभी परिसंपत्तियों में समान रूप से वितरित नहीं है। दो-तिहाई से अधिक - 68% - Log4j कमजोरियाँ वर्चुअल मशीनों में पाई गईं। हालाँकि, केवल 5% वर्कलोड परिसंपत्तियों में अभी भी कम से कम एक Log4j कमजोरियाँ हैं, और उनमें से केवल 10.5% को इंटरनेट से लक्षित किया जा सकता है।

ग्राहक-पक्ष के मुद्दे

एक और बड़ी समस्या यह है कि एक तिहाई कंपनियों के पास क्लाउड प्रदाता के साथ रूट खाता है जो मल्टीफैक्टर प्रमाणीकरण (एमएफए) द्वारा संरक्षित नहीं है। ओर्का के आंकड़ों के अनुसार, अट्ठाईस प्रतिशत कंपनियों ने कम से कम एक विशेषाधिकार प्राप्त उपयोगकर्ता खाते के लिए एमएफए को अक्षम कर दिया है। एमएफए की अतिरिक्त सुरक्षा प्रदान करने में विफल रहने से सिस्टम और सेवाएँ क्रूर-बल के हमलों और पासवर्ड छिड़काव के लिए खुली रह जाती हैं।

ओर्का ने अपनी रिपोर्ट में कहा कि 33% कंपनियों में रूट खातों के लिए एमएफए सुरक्षा की कमी के अलावा, 12% कंपनियों के पास कम से कम एक कमजोर या लीक पासवर्ड के साथ इंटरनेट-सुलभ कार्यभार है।

शुआ का कहना है कि कंपनियों को अपने संगठन में (विशेषकर विशेषाधिकार प्राप्त खातों के लिए) एमएफए लागू करने, कमजोरियों का तेजी से आकलन करने और उन्हें ठीक करने और हमलावरों को धीमा करने के तरीके खोजने पर ध्यान देना चाहिए।

वे कहते हैं, "मुख्य बात मूल कारणों को ठीक करना है, जो प्रारंभिक वेक्टर है, और हमलावर द्वारा उठाए जाने वाले कदमों की संख्या बढ़ाना है।" "उचित सुरक्षा नियंत्रण यह सुनिश्चित कर सकता है कि भले ही हमलावर को शुरुआती हमले में सफलता मिल जाए, फिर भी वे क्राउन ज्वेल्स तक पहुंचने में सक्षम नहीं हैं।"

उन्होंने आगे कहा, कुल मिलाकर, क्लाउड प्रदाताओं और उनके व्यावसायिक ग्राहकों दोनों के पास सुरक्षा संबंधी समस्याएं हैं जिन्हें पहचानने और ठीक करने की आवश्यकता है, और दोनों को उन मुद्दों को अधिक कुशलता से बंद करने के तरीके खोजने की जरूरत है; क्लाउड इंफ्रास्ट्रक्चर के सभी पहलुओं में दृश्यता और लगातार सुरक्षा नियंत्रण महत्वपूर्ण है।

शुआ कहते हैं, "ऐसा नहीं है कि उनकी दीवारें पर्याप्त ऊंची नहीं हैं।" "ऐसा है कि वे पूरे महल को कवर नहीं कर रहे हैं।"