ईएसईटी अनुसंधान

घुसपैठ के वैक्टर बंद होने से साइबर अपराधियों को पुराने हमले के रास्ते फिर से देखने के लिए मजबूर होना पड़ता है, लेकिन अपने पीड़ितों पर हमला करने के नए तरीकों की तलाश करने के लिए भी मजबूर होना पड़ता है।

12 सितम्बर 2023

1 की पहली छमाही में सेक्सटॉर्शन ईमेल और अन्य टेक्स्ट-आधारित धमकियों में भारी वृद्धि हुई है और सवाल यह है कि क्यों। क्या अपराधी सिर्फ आलसी हैं? क्या वे अपनी छुट्टी के दिनों में आसानी से पैसा कमाने की कोशिश कर रहे हैं? या क्या यह किसी बड़ी चीज़ का हिस्सा है, जिसमें संभावित रूप से जेनरेटिव एआई शामिल है?

और यह केवल इसमें देखे गए रुझानों की सतह को खरोंच रहा है नवीनतम ईएसईटी खतरे की रिपोर्ट, इस एपिसोड का फोकस। एक अन्य घुसपैठ वेक्टर जिस पर साइबर अपराधियों का ध्यान बढ़ा है, वह एमएस एसक्यूएल सर्वर था जिसे क्रूर बल के हमलों में नए सिरे से वृद्धि का सामना करना पड़ा।

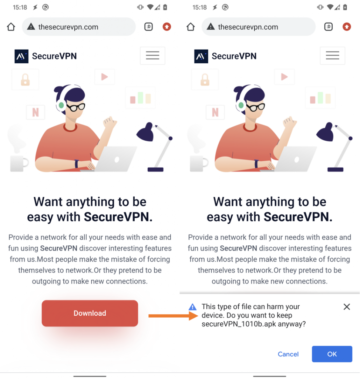

ओह, और आइए दुर्भावनापूर्ण एंड्रॉइड ऐप्स के रूप में प्रकट होने वाली सूदखोरी की आपराधिक प्रथा को न भूलें। भूमध्य रेखा के आसपास और दक्षिणी गोलार्ध के देशों में पीड़ितों की तलाश में, साइबर अपराधी पीड़ितों पर अल्पकालिक ऋणों पर अत्यधिक ब्याज दरों का भुगतान करने के लिए दबाव डालने और धमकी देने की कोशिश करते हैं - जो कभी-कभी, वे प्रदान भी नहीं करते हैं।

फिर भी, 1 की पहली छमाही में यह सब बुरा नहीं था। एक अच्छी खबर यह थी कि कुख्यात इमोटेट बॉटनेट ने बहुत कम गतिविधि दिखाई, मार्च में केवल कुछ छोटे और आश्चर्यजनक रूप से अप्रभावी स्पैम अभियान चलाए। उनके ख़त्म होने के बाद यह शांत हो गया। जिस चीज़ ने शोधकर्ताओं का ध्यान खींचा वह डिबगिंग आउटपुट से मिलती-जुलती एक नई कार्यक्षमता थी। इससे उन अफवाहों को बल मिलता है कि इमोटेट को - कम से कम आंशिक रूप से - एक अन्य खतरे वाले समूह को बेच दिया गया है जो इस बात को लेकर अनिश्चित है कि चीजें कैसे काम करती हैं।

रेडलाइन स्टीलर के संबंध में एक और सकारात्मक कहानी आई। अपराधियों द्वारा पीड़ित की जानकारी चुराने और अन्य मैलवेयर वितरित करने के लिए उपयोग किए जाने वाले इस कुख्यात मैलवेयर-ए-ए-सर्विस (MaaS) को फ्लेयर सिस्टम में ESET शोधकर्ताओं और उनके दोस्तों द्वारा बाधित कर दिया गया है। व्यवधान ने सहयोगियों के लिए रेडलाइन नियंत्रण पैनल चलाने के लिए आवश्यक GitHub रिपॉजिटरी की एक श्रृंखला को नष्ट कर दिया। चूँकि कोई बैकअप चैनल नहीं था, MaS के पीछे के ऑपरेटरों को अपनी "सेवा" चलाने के लिए एक अलग मार्ग खोजना होगा।

उन सभी विषयों और ईएसईटी थ्रेट रिपोर्ट से अधिक के लिए, ईएसईटी रिसर्च पॉडकास्ट का नवीनतम एपिसोड सुनें, जिसे आर्य गोरेत्स्की द्वारा होस्ट किया गया है। इस बार, उन्होंने अपने प्रश्न रिपोर्ट के लेखकों में से एक, सुरक्षा जागरूकता विशेषज्ञ ओन्ड्रेज कुबोवी से पूछेč.

H1 2023 की पूरी रिपोर्ट के लिए, जिसमें अन्य विषय भी शामिल हैं जैसे कि क्रिप्टोकरेंसी खतरों में बदलाव, दुर्भावनापूर्ण OneNote फ़ाइलें, पहला दोहरा आपूर्ति-श्रृंखला हमला - लाजर समूह के सौजन्य से - या रैंसमवेयर दृश्य में नवीनतम विकास, यहां क्लिक करे.

चर्चा की:

- सेक्सटॉर्शन और टेक्स्ट-आधारित धमकियाँ 1:46

- MS SQL सर्वर पर क्रूर बल के हमले 7:10

- एंड्रॉइड ऐप्स पर सूदखोरी 9:20

- इमोटेट गतिविधि 13:25

- रेडलाइन चोरीकर्ता व्यवधान 16:45

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. ऑटोमोटिव/ईवीएस, कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- प्लेटोहेल्थ। बायोटेक और क्लिनिकल परीक्षण इंटेलिजेंस। यहां पहुंचें।

- चार्टप्राइम. चार्टप्राइम के साथ अपने ट्रेडिंग गेम को उन्नत करें। यहां पहुंचें।

- BlockOffsets. पर्यावरणीय ऑफसेट स्वामित्व का आधुनिकीकरण। यहां पहुंचें।

- स्रोत: https://www.welivesecurity.com/en/podcasts/eset-research-podcast-sextortion-digital-usury-sql-brute-force/

- :हैस

- :है

- :नहीं

- 1

- 13

- 16

- 2023

- 32

- 7

- 77

- 9

- a

- गतिविधि

- सहयोगी कंपनियों

- बाद

- AI

- सब

- भी

- और

- एंड्रॉयड

- अन्य

- प्रदर्शित होने

- क्षुधा

- हैं

- चारों ओर

- AS

- At

- आक्रमण

- आक्रमण

- ध्यान

- लेखकों

- रास्ते

- जागरूकता

- बैकअप

- बुरा

- किया गया

- पीछे

- बड़ा

- botnet

- जानवर बल

- लेकिन

- by

- आया

- अभियान

- वर्ग

- पकड़ा

- श्रृंखला

- परिवर्तन

- चैनल

- नियंत्रण

- देशों

- अपराधी

- अपराधियों

- cryptocurrency

- साइबर अपराधी

- दिन

- उद्धार

- के घटनाक्रम

- विभिन्न

- डिजिटल

- निर्देशित

- बाधित

- विघटन

- dont

- डबल

- नीचे

- दौरान

- कमाना

- आसान

- ईमेल

- प्रकरण

- ईएसईटी अनुसंधान

- और भी

- कुछ

- फ़ाइलें

- खोज

- प्रथम

- चमक

- फोकस

- के लिए

- सेना

- प्रपत्र

- मित्रों

- से

- पूर्ण

- पूरी रिपोर्ट

- कार्यक्षमता

- उत्पादक

- जनरेटिव एआई

- GitHub

- अच्छा

- समूह

- था

- है

- he

- उसके

- मेजबानी

- कैसे

- HTTPS

- शिकार

- in

- सहित

- बढ़ना

- वृद्धि हुई

- करें-

- ब्याज

- ब्याज दर

- में

- शामिल

- IT

- केवल

- ताज़ा

- नवीनतम घटनाक्रम

- लाजास्र्स

- लाजर समूह

- कम से कम

- थोड़ा

- ऋण

- देखिए

- मैलवेयर

- मालवेयर-एज़-ए-सर्विस (MaaS)

- मार्च

- विशाल

- अधिकतम-चौड़ाई

- नाबालिग

- धन

- अधिक

- MS

- आवश्यक

- नया

- समाचार

- नहीं

- कुख्यात

- of

- बंद

- पुराना

- on

- ONE

- केवल

- ऑपरेटरों

- or

- अन्य

- उत्पादन

- के ऊपर

- पैनलों

- भाग

- का भुगतान

- पीडीएफ

- टुकड़ा

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- पॉडकास्ट

- सकारात्मक

- संभावित

- अभ्यास

- दबाव

- प्रदान करना

- प्रश्न

- प्रशन

- Ransomware

- दरें

- के बारे में

- बाकी है

- नवीकृत

- रिपोर्ट

- अनुसंधान

- शोधकर्ताओं

- मिलता - जुलता

- मार्ग

- अफवाहें

- रन

- दौड़ना

- दृश्य

- सुरक्षा

- सुरक्षा जागरूकता

- देखा

- सर्वर

- लघु अवधि

- पता चला

- बेचा

- कुछ

- दक्षिण

- स्पैम

- विशेषज्ञ

- कहानी

- ऐसा

- सतह

- सिस्टम

- कि

- RSI

- लेकिन हाल ही

- वहाँ।

- वे

- चीज़ें

- इसका

- उन

- धमकी

- खतरे की रिपोर्ट

- धमकाना

- धमकी

- पहर

- सेवा मेरे

- ले गया

- विषय

- रुझान

- कोशिश

- की कोशिश कर रहा

- प्रयुक्त

- शिकार

- था

- तरीके

- चला गया

- थे

- क्या

- कौन कौन से

- क्यों

- मर्जी

- काम

- जेफिरनेट