फ़ायरफ़ॉक्स का नवीनतम एक-हर-चार-सप्ताह सुरक्षा अद्यतन बाहर है, जो लोकप्रिय वैकल्पिक ब्राउज़र को संस्करण में ला रहा है 107.0, या विस्तारित समर्थन रिलीज़ (ESR) 102.5 अगर आप हर महीने नई फीचर रिलीज नहीं करना चाहते हैं।

(जैसा कि हमने पहले बताया है, ईएसआर संस्करण संख्या आपको बताती है कि आपके पास कौन सी सुविधा सेट है, साथ ही उसके बाद से कितनी बार सुरक्षा अद्यतन हुए हैं, जिसे आप इस महीने 102 + 5 = 107 पर ध्यान देकर पुनः प्राप्त कर सकते हैं।)

सौभाग्य से, इस बार कोई शून्य-दिन का पैच नहीं है - सभी फिक्स-सूची पर भेद्यता बाहरी शोधकर्ताओं द्वारा या तो जिम्मेदारी से खुलासा किया गया था, या Mozilla की अपनी बग हंटिंग टीम और टूल्स द्वारा पाया गया था।

फ़ॉन्ट उलझाव

उच्चतम गंभीरता स्तर है हाई, जो सात अलग-अलग बगों पर लागू होता है, जिनमें से चार मेमोरी कुप्रबंधन दोष हैं जो प्रोग्राम क्रैश का कारण बन सकते हैं, जिनमें शामिल हैं CVE-2022-45407, जिसका एक हमलावर फॉन्ट फ़ाइल लोड करके फायदा उठा सकता है।

फ़ॉन्ट फ़ाइल उपयोग से संबंधित अधिकांश बग इस तथ्य के कारण होते हैं कि फ़ॉन्ट फ़ाइलें जटिल बाइनरी डेटा संरचनाएं होती हैं, और ऐसे कई भिन्न फ़ाइल स्वरूप होते हैं जिनका उत्पादों द्वारा समर्थन किए जाने की अपेक्षा की जाती है।

इसका मतलब यह है कि फ़ॉन्ट से संबंधित भेद्यता में आमतौर पर ब्राउज़र में जानबूझकर फंसी हुई फ़ॉन्ट फ़ाइल को फीड करना शामिल होता है ताकि इसे संसाधित करने की कोशिश में गलत हो जाए।

लेकिन यह बग अलग है, क्योंकि एक हमलावर क्रैश को ट्रिगर करने के लिए वैध, सही ढंग से बनाई गई फ़ॉन्ट फ़ाइल का उपयोग कर सकता है।

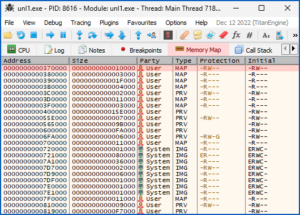

बग को सामग्री से नहीं बल्कि समय से ट्रिगर किया जा सकता है: जब निष्पादन के अलग-अलग बैकग्राउंड थ्रेड्स द्वारा एक ही समय में दो या दो से अधिक फोंट लोड किए जाते हैं, तो ब्राउज़र उन फोंट को मिला सकता है जो इसे संसाधित कर रहा है, संभावित रूप से फॉन्ट ए से डेटा चंक एक्स डाल रहा है। फॉन्ट बी से डेटा चंक वाई के लिए आवंटित स्थान और इस तरह मेमोरी को दूषित करना।

मोज़िला इसे एक के रूप में वर्णित करता है "संभावित रूप से शोषक दुर्घटना", हालांकि ऐसा कोई सुझाव नहीं है कि कोई भी, अकेले एक हमलावर को, अभी तक यह पता लगा लिया है कि इस तरह के शोषण का निर्माण कैसे किया जाए।

फ़ुलस्क्रीन को हानिकारक माना जाता है

कम से कम हमारी राय में सबसे दिलचस्प बग है CVE-2022-45404, संक्षेप में बस एक के रूप में वर्णित है "फुलस्क्रीन नोटिफिकेशन बायपास".

यदि आप सोच रहे हैं कि इस प्रकार का एक बग गंभीरता के स्तर को क्यों उचित ठहराएगा हाई, ऐसा इसलिए है क्योंकि स्क्रीन पर प्रत्येक पिक्सेल पर एक ऐसी ब्राउज़र विंडो को नियंत्रण दिया जाता है जो अविश्वसनीय HTML, CSS और JavaScript द्वारा पॉप्युलेट और नियंत्रित होती है...

…किसी भी विश्वासघाती वेबसाइट संचालक के लिए आश्चर्यजनक रूप से उपयोगी होगा।

हमने तथाकथित के बारे में पहले लिखा है ब्राउज़र-में-ब्राउज़र, या BitB, हमले, जहां साइबर अपराधी एक ब्राउज़र पॉपअप बनाते हैं जो एक ऑपरेटिंग सिस्टम विंडो के रंगरूप से मेल खाता है, इस प्रकार आपको सिस्टम द्वारा सुरक्षा हस्तक्षेप के रूप में पास करके पासवर्ड प्रॉम्प्ट जैसी किसी चीज़ पर भरोसा करने का एक विश्वसनीय तरीका प्रदान करता है। अपने आप:

BitB ट्रिक्स को स्पॉट करने का एक तरीका यह है कि आप ब्राउज़र की अपनी विंडो से पॉपअप को खींचने का प्रयास करें, जिसके बारे में आप निश्चित नहीं हैं।

यदि पॉपअप ब्राउज़र के अंदर ही रहता है, तो आप इसे स्क्रीन पर अपने स्थान पर नहीं ले जा सकते हैं, तो यह स्पष्ट रूप से सिस्टम द्वारा उत्पन्न वास्तविक पॉपअप के बजाय उस वेब पेज का हिस्सा है जिसे आप देख रहे हैं। अपने आप।

लेकिन अगर बाहरी सामग्री का कोई वेब पेज बिना किसी चेतावनी के स्वचालित रूप से पूरे डिस्प्ले को अपने आप में ले सकता है, तो आप बहुत अच्छी तरह से महसूस नहीं कर सकते हैं आप जो कुछ भी देखते हैं उस पर भरोसा नहीं किया जा सकता है, चाहे वह कितना भी वास्तविक क्यों न दिखे।

उदाहरण के लिए, डरपोक बदमाश नकली ब्राउज़र विंडो के अंदर एक नकली ऑपरेटिंग सिस्टम पॉपअप पेंट कर सकते हैं, ताकि आप वास्तव में "सिस्टम" डायलॉग को स्क्रीन पर कहीं भी खींच सकें और खुद को समझा सकें कि यह असली सौदा था।

या बदमाश जानबूझकर नवीनतम सचित्र पृष्ठभूमि प्रदर्शित कर सकते हैं (उनमें से एक जो तुम देखते हो वह पसंद है? इमेज) विंडोज द्वारा लॉगिन स्क्रीन के लिए चुना गया है, इस प्रकार दृश्य परिचितता का एक उपाय प्रदान करता है, और इस तरह आपको यह सोचने में मदद करता है कि आपने अनजाने में स्क्रीन को लॉक कर दिया था और वापस अंदर जाने के लिए पुन: प्रमाणित करने की आवश्यकता थी।

हमने जानबूझकर अन्यथा अप्रयुक्त लेकिन खोजने में आसान मैप किया है PrtSc स्क्रीन को तुरंत लॉक करने के लिए हमारे लिनक्स लैपटॉप पर कुंजी, इसे एक आसान के रूप में पुनर्व्याख्या करते हुएस्क्रीन को सुरक्षित रखें के बजाय बटन स्क्रीन प्रिंट. इसका मतलब यह है कि जब भी हम चलते हैं या मुड़ते हैं, तो हम हर बार थंब-टैप से कंप्यूटर को मज़बूती से और तेज़ी से लॉक कर सकते हैं, चाहे कितनी भी देर हो जाए। हम इसे अनजाने में बहुत बार दबाते नहीं हैं, लेकिन यह समय-समय पर होता है।

क्या करना है?

जांचें कि आप अप टू डेट हैं, जो लैपटॉप या डेस्कटॉप कंप्यूटर पर एक साधारण मामला है: मदद > Firefox के बारे में (या Apple मेनू > About) काम करेगा, एक संवाद पॉप अप करेगा जो आपको बताता है कि आप वर्तमान हैं या नहीं, और यदि कोई नया संस्करण है जिसे आपने अभी तक डाउनलोड नहीं किया है तो नवीनतम संस्करण प्राप्त करने की पेशकश करेंगे।

मोबाइल उपकरणों पर, आपके द्वारा उपयोग किए जाने वाले सॉफ़्टवेयर मार्केटप्लेस के लिए ऐप से जांचें (उदाहरण के लिए गूगल प्ले Android पर और एप्पल app स्टोर आईओएस पर) अपडेट के लिए।

(लिनक्स और बीएसडी पर, आपके पास फ़ायरफ़ॉक्स बिल्ड हो सकता है जो आपके डिस्ट्रो द्वारा प्रदान किया जाता है; यदि ऐसा है, तो नवीनतम संस्करण के लिए अपने डिस्ट्रो मेंटेनर से संपर्क करें।)

याद रखें, भले ही आपने स्वचालित अपडेट चालू किया हो और यह आमतौर पर मज़बूती से काम करता हो, फिर भी यह जाँचने योग्य है, यह देखते हुए कि यह सुनिश्चित करने में केवल कुछ सेकंड लगते हैं कि कुछ भी गलत नहीं हुआ और आखिरकार आपको असुरक्षित छोड़ दिया।

- blockchain

- कॉइनजीनियस

- क्रिप्टोकुरेंसी वॉलेट्स

- क्रिप्टोकरंसीज

- साइबर सुरक्षा

- साइबर अपराधी

- साइबर सुरक्षा

- घर की भूमि सुरक्षा का विभाग

- डिजिटल पर्स

- Firefox

- फ़ायरवॉल

- Kaspersky

- मैलवेयर

- McAfee

- मोज़िला

- नग्न सुरक्षा

- नेक्सब्लॉक

- पैच

- प्लेटो

- प्लेटो एआई

- प्लेटो डेटा इंटेलिजेंस

- प्लेटो गेम

- प्लेटोडाटा

- प्लेटोगेमिंग

- वीपीएन

- भेद्यता

- वेबसाइट सुरक्षा

- जेफिरनेट