पढ़ने का समय: 4 मिनट

पढ़ने का समय: 4 मिनट

यदि आप एक मैलवेयर विश्लेषक से सबसे खतरनाक और नापाक ट्रोजन का नाम पूछते हैं, तो Emotet निश्चित रूप से सूची में मौजूद होगा। नेशनल के अनुसार साइबर सुरक्षा और संचार एकीकरण केंद्र, ट्रोजन "राज्य, स्थानीय, आदिवासी और क्षेत्रीय सरकारों और निजी और सार्वजनिक क्षेत्रों को प्रभावित करने वाले सबसे महंगा और विनाशकारी मैलवेयर के बीच जारी है"। चालाक और डरपोक, यह बड़े पैमाने पर दुनिया भर में फैला हुआ है। कोमोडो एंटीमलवेयर सुविधाओं द्वारा इमोटेट के नए विशाल 4-दिवसीय हमले को रोक दिया गया था।

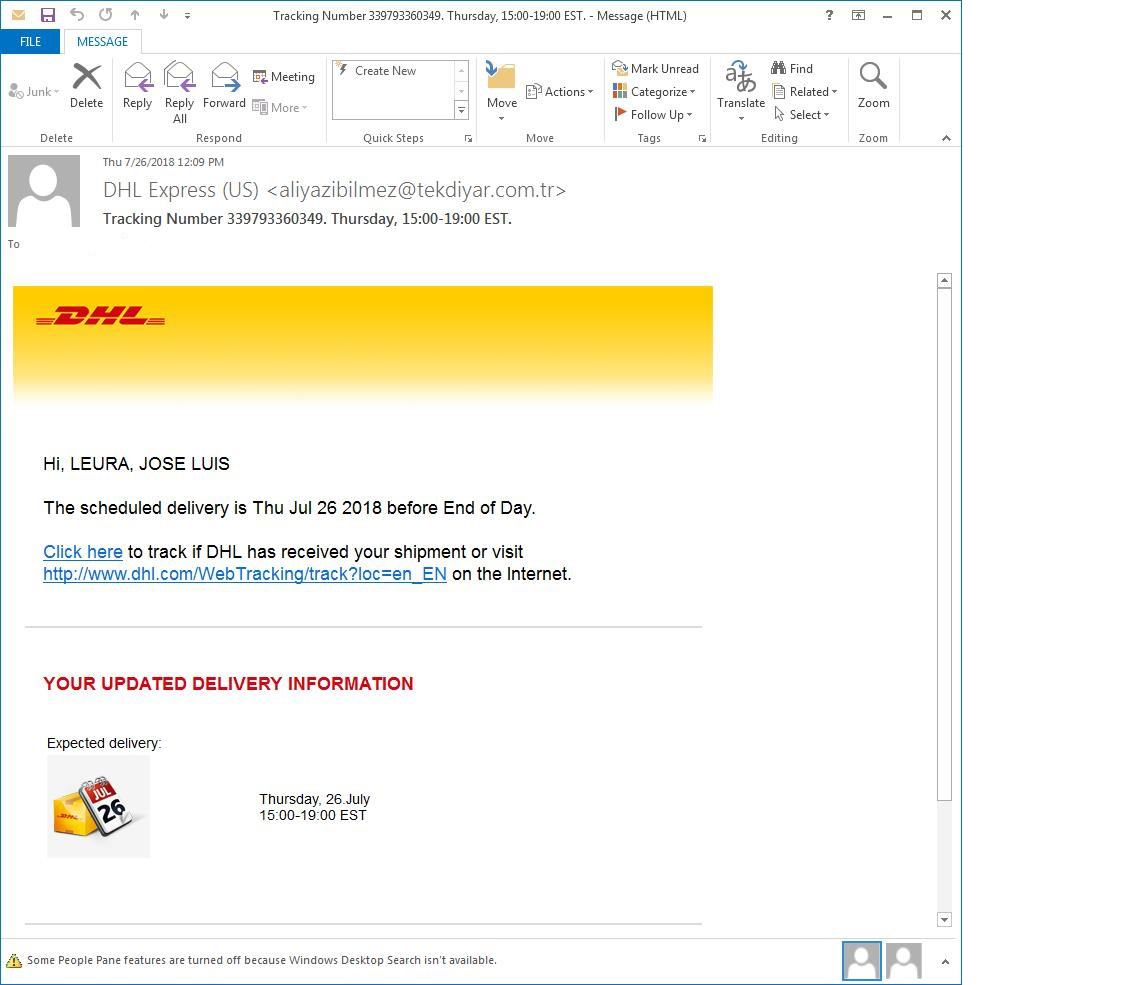

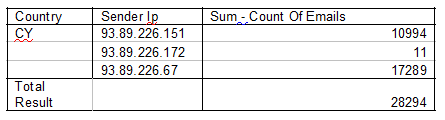

हमला 28,294 उपयोगकर्ताओं को भेजे गए फ़िशिंग ईमेल के साथ शुरू हुआ।

जैसा कि आप देख सकते हैं, ईमेल डीएचएल शिपमेंट और डिलीवरी संदेश की नकल करता है। प्रसिद्ध ब्रांड नाम उपयोगकर्ताओं में विश्वास को प्रेरित करने के लिए एक उपकरण के रूप में कार्य करता है। जिज्ञासा कारक भी अपनी भूमिका निभाता है, इसलिए संभावना यह है कि शिकार व्यक्ति ईमेल में लिंक पर क्लिक करेगा बिना बहुत कुछ सोचे। और जिस क्षण एक पीड़ित लिंक पर क्लिक करता है, हमलावरों का काला जादू खेलने के लिए आता है।

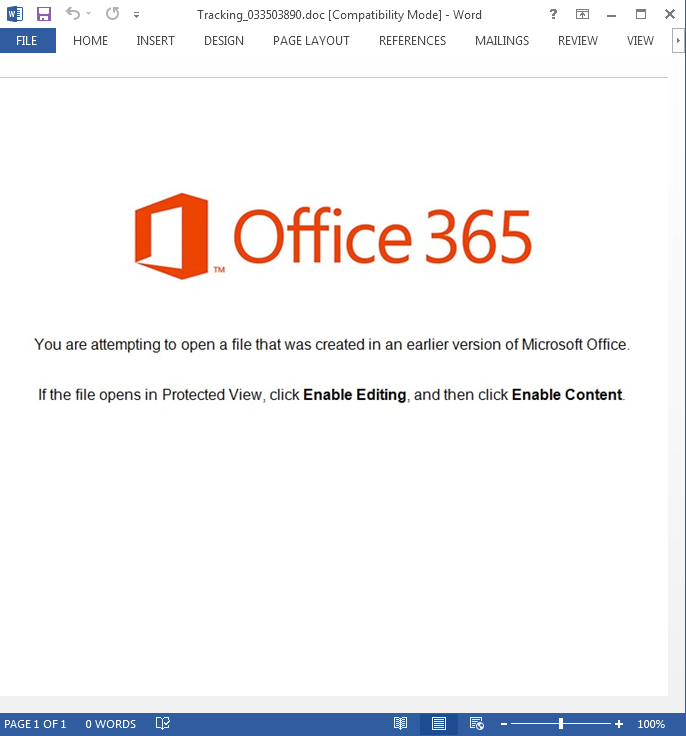

लिंक पर क्लिक करने से वर्ड फाइल डाउनलोड होती है। बेशक, वर्ड फ़ाइल का किसी भी डिलीवरी से कोई लेना-देना नहीं है - सिवाय मालवेयर की डिलीवरी के। इसमें दुर्भावनापूर्ण मैक्रो कोड होता है। जैसा कि आजकल माइक्रोसॉफ्ट अपने उत्पादों में डिफ़ॉल्ट रूप से मैक्रोज़ चलाना बंद कर देता है, हमलावरों को उपयोगकर्ताओं को एक पुराने संस्करण को चलाने की आवश्यकता होती है। इसीलिए जब कोई पीड़ित फ़ाइल खोलने का प्रयास करता है, तो निम्न बैनर दिखाई देता है।

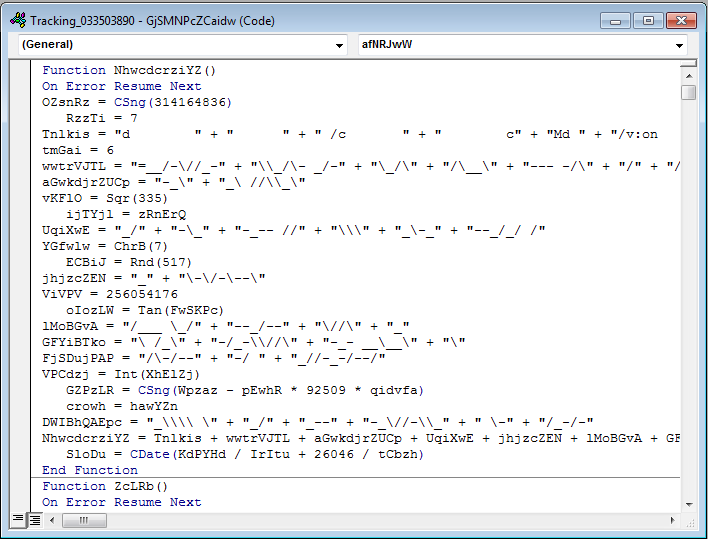

यदि कोई उपयोगकर्ता हमलावरों के अनुरोध का पालन करता है, तो मैक्रो स्क्रिप्ट अपने मिशन पर आता है - cmd.exe के निष्पादन के लिए एक अस्पष्ट शेल कोड का पुनर्निर्माण

Obfuscated कोड के पुनर्निर्माण के बाद, cmd.exe ने PowerShell लॉन्च किया, और PowerShell ने सूची से किसी भी उपलब्ध URL से एक बाइनरी डाउनलोड और निष्पादित करने का प्रयास किया:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

लेखन के समय, केवल अंतिम में एक बाइनरी होता है, 984.exe।

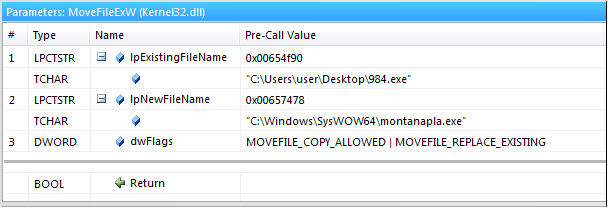

द्विआधारी, जैसा कि आप अनुमान लगा सकते हैं, का एक नमूना है इमोट बैंकर ट्रोजन.

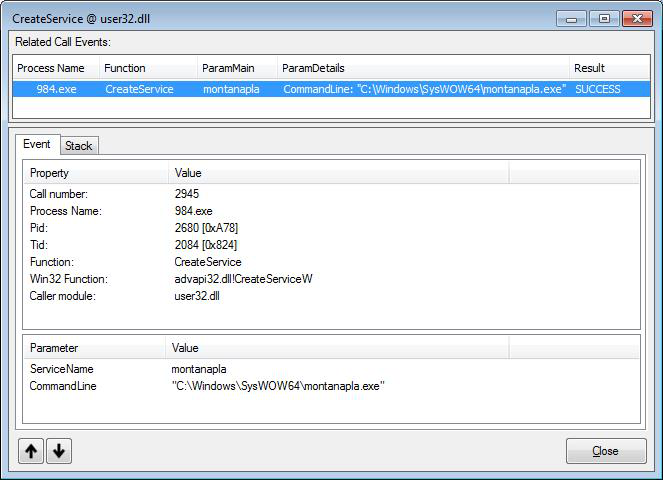

एक बार निष्पादित होने के बाद, बाइनरी खुद को C: WindowsSysWOW64montanapla.exe पर रखता है।

उसके बाद, यह मोंटानपला नामक एक सेवा बनाता है जो यह सुनिश्चित करता है कि हर स्टार्टअप के साथ दुर्भावनापूर्ण प्रक्रिया शुरू होगी।

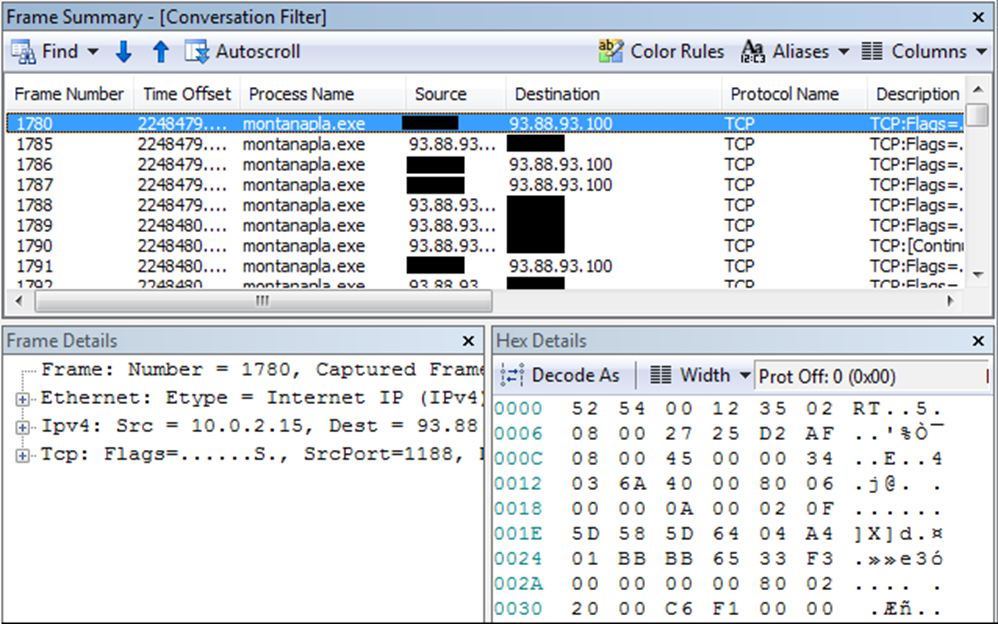

इसके अलावा, यह कमांड एंड कंट्रोल सर्वर (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) के साथ जुड़कर हमलावरों को नए पीड़ित के बारे में सूचित करने का प्रयास करता है। फिर मैलवेयर हमलावरों के आदेशों की प्रतीक्षा करता है।

अब Command & Control सर्वर के साथ गुप्त रिमोट कनेक्शन स्थापित है। इमोटेट प्रतीक्षा कर रहा है, हमलावरों से किसी भी कमांड को निष्पादित करने के लिए तैयार है। आमतौर पर, यह संक्रमित मशीन पर निजी डेटा को बाहर कर देता है; बैंकिंग की जानकारी प्राथमिकता है। लेकिन वह सब नहीं है। Emotet का उपयोग कई अन्य को वितरित करने के साधन के रूप में भी किया जाता है मैलवेयर के प्रकार संक्रमित मशीनों के लिए। इस प्रकार इमोटेट के साथ संक्रमित करना पीड़ितों के कंप्यूटर से विभिन्न मैलवेयर के साथ अंतहीन समझौता करने की श्रृंखला की पहली कड़ी बन सकता है।

लेकिन Emotet केवल एक पीसी से समझौता करने से संतुष्ट नहीं है। यह नेटवर्क में अन्य मेजबानों को संक्रमित करने की कोशिश करता है। इसके अलावा, Emotet में एंटीमैलवेयर टूल्स को छिपाने और बायपास करने की मजबूत क्षमता है। बहुरूपी होने के कारण, यह हस्ताक्षर आधारित पहचान से बचता है antiviruses। इसके अलावा, एमोटेट एक वर्चुअल मशीन वातावरण का पता लगाने में सक्षम है और झूठे संकेतक पैदा करने के साथ खुद को छिपाने के लिए। यह सब एक सुरक्षा सॉफ्टवेयर के लिए एक कठिन अखरोट बनाता है।

"इस मामले में, हमने दूरगामी निहितार्थ के साथ एक बहुत खतरनाक हमले का सामना किया", कॉमोडो थ्रेट रिसर्च लैब्स के प्रमुख फतिह ओरहान कहते हैं। “जाहिर है, इस तरह के विशाल हमलों का उद्देश्य अधिक से अधिक उपयोगकर्ताओं को संक्रमित करना है लेकिन यह केवल हिमशैल का एक सिरा है।

इमोटेट के साथ पीड़ितों को संक्रमित करना विनाशकारी प्रक्रिया को ट्रिगर करता है। सबसे पहले, यह नेटवर्क में अन्य होस्ट को संक्रमित करता है। दूसरा, यह अन्य प्रकार के मैलवेयर को डाउनलोड करता है, इसलिए समझौता किए गए पीसी की संक्रमण प्रक्रिया अंतहीन हो जाती है और तेजी से बढ़ती है। इस बड़े हमले को रोककर, कोमोडो ने इस चालाक मैलवेयर से हजारों उपयोगकर्ताओं की रक्षा की और हमलावरों की हत्या श्रृंखला को काट दिया। यह मामला एक और पुष्टि है कि हमारे ग्राहक सबसे खतरनाक और शक्तिशाली हमलों से भी सुरक्षित हैं।

कोमोडो के साथ सुरक्षित रहें!

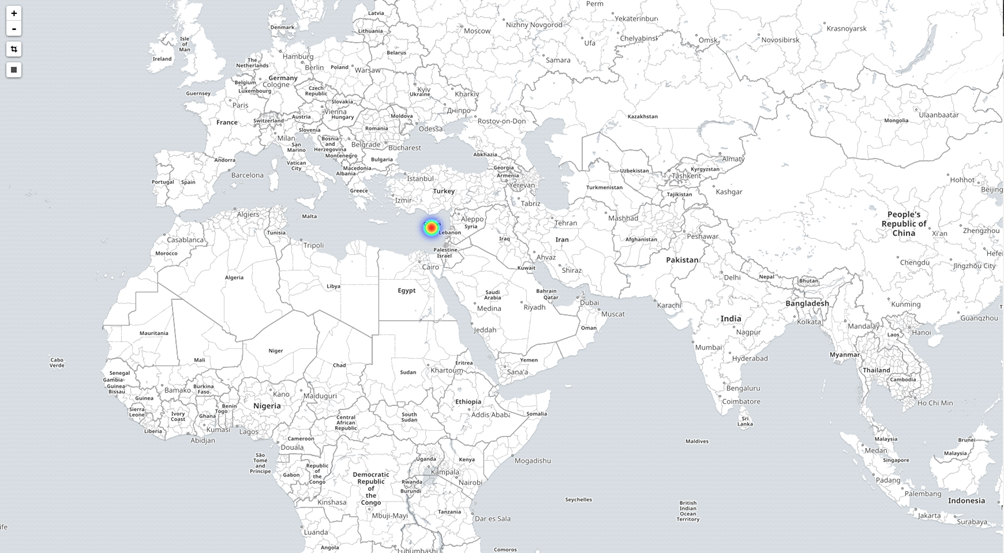

हमले में इस्तेमाल किए गए हीटमैप और आईपी

हमला तीन साइप्रस स्थित आईपी और डोमेन @ tekdiyar.com.tr से किया गया था। यह 23 जुलाई, 2018 को 14:17:55 यूटीसी पर शुरू हुआ और 27 जुलाई, 2018 को 01:06:00 पर समाप्त हुआ।

हमलावरों ने 28.294 फ़िशिंग ईमेल भेजे।

संबंधित संसाधन:

सर्वश्रेष्ठ एंटीवायरस सॉफ्टवेयर

निशुल्क आजमाइश शुरु करें मुफ़्त के लिए अपनी सुरक्षा स्कोर प्राप्त करें

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोब्लॉकचैन। Web3 मेटावर्स इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- स्रोत: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- क्षमताओं

- योग्य

- About

- अनुसार

- इसके अलावा

- प्रभावित करने वाले

- सब

- के बीच में

- विश्लेषक

- और

- एंटीवायरस

- चारों ओर

- आक्रमण

- आक्रमण

- उपलब्ध

- बैंकर

- बैंकिंग

- बैनर

- बन

- हो जाता है

- शुरू किया

- जा रहा है

- काली

- ब्लॉग

- ब्रांड

- मामला

- केंद्र

- श्रृंखला

- संभावना

- कोड

- COM

- संचार

- छेड़छाड़ की गई

- समझौता

- कंप्यूटर

- जुडिये

- संबंध

- शामिल हैं

- नियंत्रण

- कोर्स

- बनाता है

- जिज्ञासा

- ग्राहक

- कट गया

- साइबर

- साइबर सुरक्षा

- खतरनाक

- तिथि

- चूक

- निश्चित रूप से

- उद्धार

- प्रसव

- खोज

- भयानक

- डोमेन

- डाउनलोड

- डाउनलोड

- ईमेल

- ईमेल

- अनंत

- सुनिश्चित

- वातावरण

- स्थापित

- और भी

- कार्यक्रम

- प्रत्येक

- सिवाय

- निष्पादित

- निष्पादन

- तेजी

- का सामना करना पड़ा

- प्रसिद्ध

- दूरगामी

- पट्टिका

- प्रथम

- निम्नलिखित

- मुक्त

- से

- सृजन

- मिल

- सरकारों

- उगता है

- कठिन

- सिर

- छिपाना

- हाई

- HTTPS

- अत्यधिक

- in

- संकेतक

- करें-

- प्रेरित

- तुरंत

- एकीकरण

- IP

- IT

- खुद

- जुलाई

- जुलाई 23

- लैब्स

- पिछली बार

- लांच

- शुरूआत

- LINK

- सूची

- स्थानीय

- लंबा

- लॉट

- मशीन

- मशीनें

- मैक्रो

- मैक्रोज़

- जादू

- बनाता है

- मैलवेयर

- बहुत

- विशाल

- बड़े पैमाने पर

- अधिकतम-चौड़ाई

- साधन

- message

- माइक्रोसॉफ्ट

- मिशन

- पल

- अधिक

- अधिकांश

- नाम

- नामांकित

- राष्ट्रीय

- आवश्यकता

- नेटवर्क

- नया

- ONE

- खुला

- अन्य

- PC

- पीसी

- फ़िशिंग

- PHP

- गंतव्य

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- प्ले

- संभव

- शक्तिशाली

- PowerShell का

- वर्तमान

- प्राथमिकता

- निजी

- प्रक्रिया

- उत्पाद

- संरक्षित

- सार्वजनिक

- तैयार

- दूरस्थ

- का अनुरोध

- अनुसंधान

- उपयुक्त संसाधन चुनें

- भूमिका

- दौड़ना

- संतुष्ट

- से संतुष्ट

- स्कोरकार्ड

- दूसरा

- सुरक्षित

- सुरक्षा

- सर्वर

- कार्य करता है

- सेवा

- खोल

- डरपोक

- So

- सॉफ्टवेयर

- विस्तार

- शुरू

- स्टार्टअप

- राज्य

- रोक

- मजबूत

- ऐसा

- लक्षित

- RSI

- दुनिया

- विचारधारा

- हजारों

- धमकी

- तीन

- पहर

- टाइप

- सेवा मेरे

- साधन

- उपकरण

- ट्रोजन

- ट्रस्ट

- प्रकार

- यूआरएल

- उपयोगकर्ता

- उपयोगकर्ताओं

- आमतौर पर

- यूटीसी

- विभिन्न

- संस्करण

- शिकार

- शिकार

- वास्तविक

- आभासी मशीन

- इंतज़ार कर रही

- मर्जी

- बिना

- शब्द

- विश्व

- लिख रहे हैं

- आप

- आपका

- जेफिरनेट