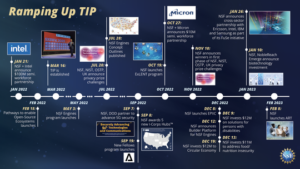

पिछले महीने नेटवर्किंग और सूचना प्रौद्योगिकी अनुसंधान और विकास (NITRD) कार्यक्रम ने वाशिंगटन डीसी में अपनी 30 वीं वर्षगांठ मनाई थी आप पूरी घटना का पुनर्कथन पढ़ सकते हैं यहाँ उत्पन्न करें. कंप्यूटिंग अनुसंधान समुदाय पर संघीय निवेश के प्रभाव को उजागर करने के प्रयास में, इस कार्यक्रम में पांच पैनल शामिल थे, जिसमें प्रतिभागियों ने पिछले एक दशक में क्षेत्र में प्रमुख उपलब्धियों और भविष्य की दिशाओं पर चर्चा की। प्रत्येक पैनल कंप्यूटर अनुसंधान के एक महत्वपूर्ण उपक्षेत्र पर केंद्रित है: स्केल, नेटवर्किंग और सुरक्षा, आर्टिफिशियल इंटेलिजेंस / मशीन लर्निंग, गोपनीयता और इंटरनेट ऑफ थिंग्स और सामाजिक रूप से जिम्मेदार कंप्यूटिंग पर कंप्यूटिंग।

गोपनीयता न केवल कंप्यूटिंग अनुसंधान समुदाय के बीच, बल्कि शिक्षा और उद्योग दोनों में सभी विषयों में बातचीत का एक बड़ा विषय बन गया है। बड़े पैमाने के डेटासेट की उपलब्धता से उत्पन्न होने वाले प्रतिकूल गोपनीयता प्रभावों को द्वारा गुणा किया जा रहा है इंटरकनेक्टेड सेंसर, डिवाइस और एक्चुएटर्स जो इंटरनेट ऑफ थिंग्स (IoT) बनाते हैं। द्वारा संचालित चार्ल्स ("चक") रोमाइन (एनआईएसटी) और क्षेत्र विशेषज्ञ एड फेल्टन (प्रिंसटन), मार्क ग्रोमन (ग्रोमन कंसल्टिंग), कतेरीना मेगास (एनआईएसटी), और सुनू पार्क (कॉर्नेल) की विशेषता है। पैनल 4: गोपनीयता और IoT प्रभावी नीति समाधान प्राप्त करने में मदद करने के लिए डेटा उपयोग और गोपनीयता और संभावित अनुसंधान लक्ष्यों के बीच ट्रेडऑफ़ जैसे महत्वपूर्ण विषयों पर चर्चा करते हैं।

रोमाइन ने सभी पैनलों में एक सामान्य सूत्र को उजागर करके शुरू किया: "संघीय वित्त पोषण निवेश के माध्यम से प्रदान किए गए लाभों और असाधारण क्षमताओं दोनों के बारे में बोलना, साथ ही संबंधित जोखिमों के साथ।" IoT अलग नहीं है, यह लोगों को दुर्गम जानकारी तक पहुँच प्रदान करता है, आपके व्यक्तिगत स्वाद के लिए सफल विज्ञापन अभियानों और दर्जी की तकनीक को सक्षम बनाता है, लेकिन यह उपयोगकर्ता की गोपनीयता को भी खतरे में डालता है।

जैसा कि मेगास ने बताया, "हम इस प्रयास को पूरा करने का पूरा कारण इसलिए हैं क्योंकि हम वास्तव में IoT को मान्यता प्राप्त देखना चाहते हैं और समाज को लाभ प्राप्त करना है।" उसने संभावित लाभों और आईओटी में डेटा साझा करने में सक्षम होने के महत्व को साझा किया। IoT में उपकरणों का एक "अभूतपूर्व" पैमाना है जिसका उपयोग डेटासेट में समस्याओं की पहचान करने, व्यक्तियों और समाज के लिए उच्च प्रभाव क्षमता वाली चीजों को सीखने, आर्टिफिशियल इंटेलिजेंस तकनीकों को प्रशिक्षित करने और छोटी नवीन कंपनियों को अपने उपकरणों का परीक्षण करने में सक्षम बनाने के लिए किया जा सकता है। रोमाइन ने पैनलिस्टों से पूछा कि IoT और सूचना साझा करने के इस संदर्भ में वास्तव में संबद्ध गोपनीयता जोखिम क्या हैं।

ग्रोमन ने पहले गोपनीयता और IoT के बीच परस्पर क्रिया की व्याख्या करते हुए उत्तर दिया। IoT का गोपनीयता पक्ष एकत्रित किए जा रहे बड़े सेट के भीतर डेटा का एक सबसेट है, जो लोगों के बारे में या उससे संबंधित है। क्या लोगों को पता है कि उनके बारे में डेटा इकट्ठा किया जा रहा है? क्या कोई इंटरफ़ेस है जहां आप डिवाइस के साथ बातचीत कर सकते हैं, सीख सकते हैं कि यह क्या एकत्र कर रहा है या इसे बदल सकता है? क्या लोग समझते हैं कि कौन सी जानकारी एकत्र की जा रही है या डिवाइस या कंपनी द्वारा एकत्र किए जा रहे डेटा से क्या निष्कर्ष निकाले जा रहे हैं? मौद्रिक प्रोत्साहन संरचना और कई कंपनियों की "विशाल" राशि के कारण, जो इस तरह के डेटा को भुनाने के लिए खड़ी होती हैं, ग्रोमन ने लोगों से समाधान के लिए नीति की ओर रुख करने का आग्रह किया।

"यहां लक्ष्य लाभ को अधिकतम करना और नुकसान को कम करना है। हमारे पास इस देश में कोई नीति, कानूनी या नियामक ढांचा नहीं है जो वहां पहुंचने के लिए प्रोत्साहन पैदा करता है" - मार्क ग्रोमन

ग्रोमन के रुख का विरोध करते हुए, रोमिन ने पैनल से तकनीकी समाधान की संभावना के बारे में पूछा।

फेल्टन ने सुझाव दिया कि हम सांख्यिकीय सूचना नियंत्रण को बेहतर ढंग से समझने और लागू करने की कोशिश करके शुरुआत करें और ऐसे उपकरण बनाएं जो लोगों को अपने डेटा के साथ बातचीत करने और नकारात्मक प्रभावों को कम करने की अनुमति दें। पार्क, जिसकी क्रिप्टोग्राफ़िक गोपनीयता उपकरणों में विशेष रुचि है, ने कई तरीकों का नाम दिया है, जो क्रिप्टोग्राफी इस संबंध में मदद कर सकता है।

"क्रिप्टोग्राफी उन प्रणालियों के निर्माण के लिए टूलकिट प्रदान करती है जिनमें सूचना प्रवाह के विन्यास होते हैं और पहुंच पर अधिक परिष्कृत नियंत्रण शामिल होते हैं"। - सुनू पार्क

उपकरणों में से एक शून्य-ज्ञान प्रमाण हो सकता है, जो अन्य पहलुओं को संस्थाओं से गुप्त रखते हुए डेटा के आंशिक साझाकरण की अनुमति देता है। उसने बार में जाने के लिए बाउंसर चेकिंग आईडी का उदाहरण दिया - शून्य-ज्ञान प्रमाण के माध्यम से आप यह साबित कर सकते हैं कि आप अपना पता या जन्मदिन भी आईडी पर सूचीबद्ध किए बिना 21 वर्ष के हैं।

पार्क ने आगाह किया कि जबकि क्रिप्टोग्राफी "एक बड़ा समाधान स्थान प्रदान करती है जिसका उपयोग हम गोपनीयता बनाने के लिए कर सकते हैं" यह इस सवाल का जवाब नहीं देता है कि हमें इन उपकरणों का उपयोग करके किस प्रकार की चीजों का निर्माण करना चाहिए, या हम किस प्रकार की जानकारी को साझा करने के लिए उपयुक्त या वांछनीय मानते हैं। यह एक ऐसी चीज है जिस पर हमें एक समाज के रूप में काम करना है और यह नीति का विषय है।

अंत में, पैनलिस्टों से पूछा गया कि लोगों को परवाह क्यों करनी चाहिए। क्या होगा अगर उनके पास छिपाने के लिए कुछ नहीं है? भीड़ से हंसते हुए, फेल्टन ने मजाक में कहा कि हर किसी के पास छिपाने के लिए कुछ है। अधिक गंभीर नोट में, उन्होंने डेटा प्रोफाइलिंग में संभावित नुकसान को उजागर करना जारी रखा।

"बाहर के लोग एक व्यापक मॉडल का निर्माण कर रहे हैं कि आप कौन हैं और आप क्या करने की संभावना रखते हैं।" — एड फेल्टेन

पहले से ही एक भयानक विचार, ये धारणाएं गलत हो सकती हैं और कभी-कभी भविष्य में अवसरों और "कार्रवाई की स्वतंत्रता" को सीमित कर देती हैं। ग्रोमन ने पैनल की चर्चा के दौरान एक और सामान्य सूत्र की ओर इशारा किया - यह महसूस करने का महत्व कि कुछ समुदायों पर असमान रूप से प्रभाव पड़ रहा है। कुछ डेटा को निजी रखने के लिए दांव अधिक हो सकते हैं चाहे वह यौन अभिविन्यास, लिंग, नस्ल, या दुर्व्यवहार करने वाली महिलाओं या बच्चों के लिए हो।

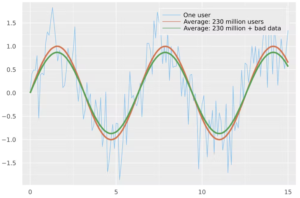

प्रश्नोत्तर के दौरान, पैनल 3 के पूर्व वक्ता, बेन ज़ोर्न ने एआई को प्रशिक्षित करने के लिए उपयोग किए जा रहे डेटा के लाभों के बारे में बताया। उन्होंने पूछा कि एआई को प्रशिक्षित करने के लिए इस्तेमाल किए जा रहे डेटासेट के माध्यम से निजी जानकारी लीक होने के बारे में क्या किया जा सकता है।

फेल्टन ने बताया कि जब तक आप जानबूझकर सूचना के प्रवाह को रोकने के लिए एक कठोर विधि का उपयोग नहीं कर रहे हैं, तब तक सूचना प्रवाहित होने वाली है। यही कारण है कि ट्रिकल-डाउन प्रभाव को नियंत्रित करने के लिए गोपनीयता-संरक्षण मशीन सीखने और इंटरफेस जैसी चीजों के कठोर और सिद्ध तरीकों के निर्माण पर ध्यान देना बहुत महत्वपूर्ण है।

मेगास ने इसे पूरी तरह से सारांशित किया, कि अंत में हम सभी को प्रशिक्षित नहीं कर सकते हैं, लेकिन हम लोगों को एक ऐसा ढांचा प्रदान कर सकते हैं जो उन्हें जोखिम के बारे में सोचने में सक्षम बनाता है और उन्हें अपने डेटा पर अधिक नियंत्रण देने के लिए उपकरण प्रदान करता है। आप पूरी रिकॉर्डिंग पर देख सकते हैं सीसीसी वेब पेज या पर एनआईटीआरडी का यूट्यूब चैनल.

श्रृंखला के अंतिम ब्लॉग की तलाश में रहें, पैनल 5: हाउ टेक्नोलॉजी कैन बेनिफिट सोसाइटी: ब्रॉडिंग पर्सपेक्टिव्स इन फंडामेंटल रिसर्च।