शोधकर्ताओं ने हगिंग फेस एआई प्लेटफॉर्म पर 100 से अधिक दुर्भावनापूर्ण मशीन लर्निंग (एमएल) मॉडल का पता लगाया है जो हमलावरों को उपयोगकर्ता मशीनों पर दुर्भावनापूर्ण कोड इंजेक्ट करने में सक्षम बना सकता है।

हालाँकि हगिंग फेस सुरक्षा उपायों को लागू करता है, लेकिन निष्कर्ष सार्वजनिक रूप से उपलब्ध मॉडलों को "हथियार बनाने" के बढ़ते जोखिम को उजागर करते हैं क्योंकि वे हमलावरों के लिए एक पिछला दरवाजा बना सकते हैं।

जेफ्रॉग सिक्योरिटी रिसर्च के निष्कर्ष एक चल रहे अध्ययन का हिस्सा हैं, जिसमें यह विश्लेषण किया जाएगा कि कैसे हैकर्स उपयोगकर्ताओं पर हमला करने के लिए एमएल का उपयोग कर सकते हैं।

हानिकारक सामग्री

एक लेख के अनुसार कम्प्यूटिंग, शोधकर्ताओं ने हगिंग फेस एआई प्लेटफॉर्म पर होस्ट किए गए मॉडल, जैसे कि पायटोरच और टेन्सरफ्लो केरस की जांच करने के लिए एक उन्नत स्कैनिंग प्रणाली विकसित की।

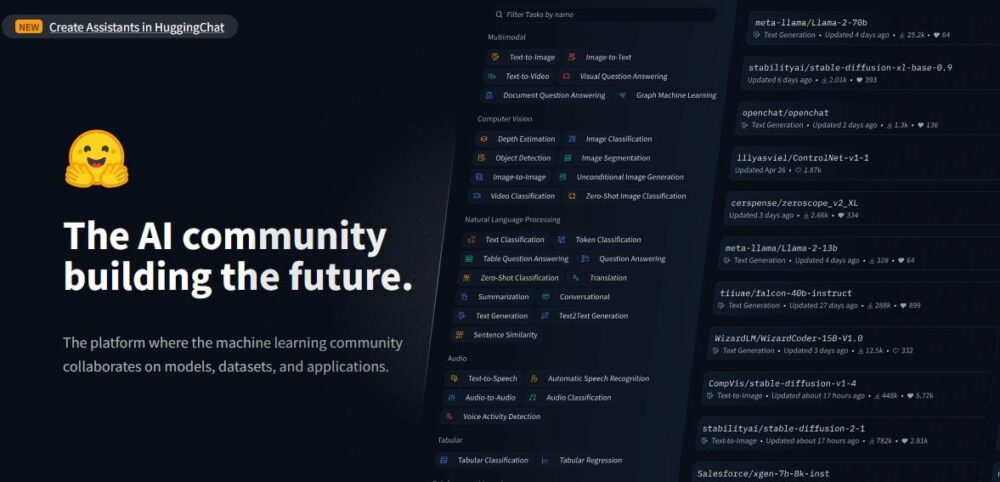

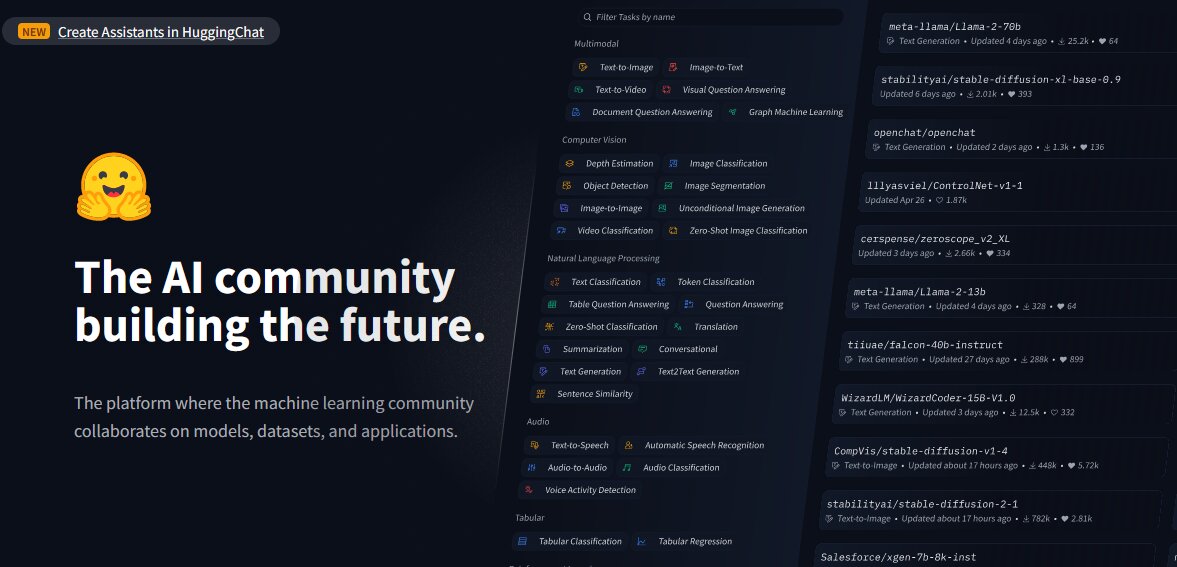

हगिंग फेस एआई मॉडल, डेटासेट और एप्लिकेशन साझा करने के लिए विकसित एक मंच है। मॉडलों का विश्लेषण करने पर, शोधकर्ताओं ने "प्रतीत होता है कि अहानिकर मॉडल के भीतर" हानिकारक पेलोड की खोज की।

यह इस तथ्य के बावजूद है कि हगिंग फेस मैलवेयर और अचार स्कैनिंग जैसे सुरक्षा उपाय करता है। हालाँकि, प्लेटफ़ॉर्म उन मॉडलों के डाउनलोड को प्रतिबंधित नहीं करता है जो संभावित रूप से हानिकारक हो सकते हैं और सार्वजनिक रूप से उपलब्ध होने में भी सक्षम बनाता है एआई मॉडल उपयोगकर्ताओं द्वारा दुर्व्यवहार और हथियार बनाया जाना।

प्लेटफ़ॉर्म और मौजूदा मॉडलों की जांच करने पर, JFrog के सुरक्षा शोधकर्ताओं ने दुर्भावनापूर्ण कार्यक्षमता वाले लगभग 100 AI मॉडल की खोज की, उनके अनुसार रिपोर्ट.

रिपोर्ट बताती है कि इनमें से कुछ मॉडल उपयोगकर्ताओं की मशीनों पर कोड निष्पादित करने में सक्षम हैं, "जिससे हमलावरों के लिए लगातार पिछला दरवाजा तैयार होता है।"

शोधकर्ताओं ने यह भी संकेत दिया कि इस तरह के निष्कर्ष झूठी सकारात्मकताओं को बाहर करते हैं। उन्होंने कहा, ये प्लेटफॉर्म पर दुर्भावनापूर्ण मॉडलों की व्यापकता का सटीक प्रतिनिधित्व हैं।

यह भी पढ़ें: ईवी बाजार में मंदी के बाद ऐप्पल ने कार टीम को एआई पर पुनर्निर्देशित किया

उदाहरण

जेफ्रॉग की रिपोर्ट के अनुसार, "खतरनाक" मामलों में से एक में शामिल है पायटॉर्च नमूना। मॉडल को कथित तौर पर "बॉलर423" नामक उपयोगकर्ता द्वारा अपलोड किया गया था, जिसे बाद में हगिंग फेस प्लेटफॉर्म से हटा दिया गया था।

मॉडल की आगे जांच करने पर, शोधकर्ताओं ने देखा कि इसमें एक दुर्भावनापूर्ण पेलोड था, जो इसे एक निर्दिष्ट होस्ट (210.117.212.93) पर रिवर्स शेल स्थापित करने में सक्षम बनाता था।

जेफ्रॉग के वरिष्ठ सुरक्षा शोधकर्ता डेविड कोहेन ने कहा: “(यह) विशेष रूप से अधिक घुसपैठिया है संभावित रूप से दुर्भावनापूर्ण, क्योंकि यह एक बाहरी सर्वर से सीधा संबंध स्थापित करता है, जो केवल भेद्यता के प्रदर्शन के बजाय संभावित सुरक्षा खतरे का संकेत देता है, ”उन्होंने लिखा।

यह पारंपरिक पहचान विधियों को प्रभावी ढंग से दरकिनार करते हुए, मॉडल फ़ाइल को लोड करने पर मनमाने कोड को निष्पादित करने के लिए "पायथन के अचार मॉड्यूल की '_reduce_' विधि का लाभ उठाता है।"

शोधकर्ताओं ने यह भी माना कि एक ही पेलोड अलग-अलग आईपी पते के लिए कनेक्शन बना रहा था, "यह सुझाव देता है कि ऑपरेटर दुर्भावनापूर्ण हैकर्स के बजाय शोधकर्ता हो सकते हैं।"

एक जगाने वाली फोन

जेफ्रॉग टीम ने कहा कि ये निष्कर्ष हगिंग फेस के लिए एक चेतावनी है, जिससे पता चलता है कि इसका प्लेटफॉर्म हेरफेर और संभावित खतरों से ग्रस्त है।

"ये घटनाएं हगिंग फेस रिपॉजिटरी और कागल जैसे अन्य लोकप्रिय रिपॉजिटरी के सामने चल रहे खतरों की मार्मिक याद दिलाती हैं, जो एआई/एमएल इंजीनियरों के लिए चुनौतियां पैदा करने के अलावा, इन संसाधनों का उपयोग करने वाले संगठनों की गोपनीयता और सुरक्षा से समझौता कर सकती हैं।" शोधकर्त्ता।

यह आता है साइबर सुरक्षा को खतरा है दुनिया भर में एआई उपकरणों के प्रसार के कारण इनकी संख्या बढ़ रही है और बुरे कलाकार दुर्भावनापूर्ण इरादों के लिए इनका दुरुपयोग कर रहे हैं। हैकर्स फ़िशिंग हमलों को आगे बढ़ाने और लोगों को बरगलाने के लिए भी AI का उपयोग कर रहे हैं।

हालाँकि, जेफ्रॉग टीम ने अन्य खोजें कीं।

शोधकर्ताओं के लिए एक खेल का मैदान

शोधकर्ताओं ने यह भी नोट किया गले लगना यह शोधकर्ताओं के लिए एक खेल के मैदान के रूप में विकसित हुआ है "जो उभरते खतरों का मुकाबला करना चाहते हैं, जैसा कि इसके सुरक्षा उपायों को दरकिनार करने के लिए विभिन्न प्रकार की रणनीति द्वारा प्रदर्शित किया गया है।"

उदाहरण के लिए, "बॉलर423" द्वारा अपलोड किए गए पेलोड ने क्रेओनेट (कोरिया रिसर्च एनवायरनमेंट ओपन नेटवर्क) से संबंधित आईपी एड्रेस रेंज के लिए एक रिवर्स शेल कनेक्शन शुरू किया।

के अनुसार डार्क रीडिंगक्रेओनेट दक्षिण कोरिया में उन्नत अनुसंधान और शैक्षिक गतिविधियों का समर्थन करने वाला एक हाई-स्पीड नेटवर्क है; "इसलिए, यह संभव है कि एआई शोधकर्ता या अभ्यासकर्ता इस मॉडल के पीछे रहे हों।"

कोहेन ने कहा, "हम देख सकते हैं कि अधिकांश 'दुर्भावनापूर्ण' पेलोड वास्तव में वैध उद्देश्यों के लिए कोड निष्पादन प्राप्त करने के लिए शोधकर्ताओं और/या बग बाउंटी द्वारा किए गए प्रयास हैं।"

हालांकि, वैध उद्देश्यों के बावजूद, जेफ्रॉग टीम ने चेतावनी दी कि शोधकर्ताओं द्वारा अपनाई गई रणनीतियाँ स्पष्ट रूप से प्रदर्शित करती हैं कि हगिंग फेस जैसे प्लेटफ़ॉर्म आपूर्ति-श्रृंखला हमलों के लिए खुले हैं। टीम के अनुसार, इन्हें एआई या एमएल इंजीनियरों जैसे विशिष्ट जनसांख्यिकी पर ध्यान केंद्रित करने के लिए अनुकूलित किया जा सकता है।

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- प्लेटोहेल्थ। बायोटेक और क्लिनिकल परीक्षण इंटेलिजेंस। यहां पहुंचें।

- स्रोत: https://metanews.com/over-100-malicious-code-execution-models-on-hugging-face-backdoors-users-devices/

- :हैस

- :है

- :नहीं

- 100

- 210

- 212

- 7

- 9

- a

- About

- अनुसार

- सही

- गतिविधियों

- अभिनेताओं

- वास्तव में

- इसके अलावा

- पता

- पतों

- उन्नत

- उन्नत

- AI

- एआई मॉडल

- ऐ मंच

- ऐ / एमएल

- भी

- an

- विश्लेषण करें

- का विश्लेषण

- और

- अनुप्रयोगों

- मनमाना

- हैं

- ऐरे

- लेख

- AS

- आक्रमण

- आक्रमण

- प्रयास

- उपलब्ध

- पिछले दरवाजे

- बुरा

- BE

- किया गया

- पीछे

- अंतर्गत आता है

- इनाम

- दोष

- बग बक्षीस

- by

- उपमार्ग

- कॉल

- कर सकते हैं

- सक्षम

- कार

- मामलों

- चुनौतियों

- स्पष्ट रूप से

- CO

- कोड

- कोहेन

- का मुकाबला

- आता है

- समझौता

- कंप्यूटिंग

- संबंध

- कनेक्शन

- निहित

- परम्परागत

- सका

- बनाना

- बनाना

- अनुकूलित

- डेटासेट

- डेविड

- जनसांख्यिकी

- दिखाना

- साबित

- के बावजूद

- खोज

- विकसित

- विभिन्न

- प्रत्यक्ष

- की खोज

- कई

- कर देता है

- डाउनलोड

- शैक्षिक

- प्रभावी रूप से

- कस्र्न पत्थर

- कार्यरत

- सक्षम

- सक्षम बनाता है

- समर्थकारी

- इंजीनियर्स

- वातावरण

- स्थापित करना

- स्थापित करता

- विकसित

- जांच

- निष्पादित

- को क्रियान्वित

- निष्पादन

- मौजूदा

- बाहरी

- चेहरा

- का सामना करना पड़

- तथ्य

- असत्य

- पट्टिका

- निष्कर्ष

- फोकस

- के लिए

- प्रपत्र

- से

- शह

- कार्यक्षमता

- आगे

- मिल

- बढ़ रहा है

- हैकर्स

- हानिकारक

- है

- he

- हाई

- हाइलाइट

- मेजबान

- मेजबानी

- कैसे

- तथापि

- HTTPS

- पहचान

- औजार

- in

- बढ़ना

- संकेत दिया

- इंगित करता है

- यह दर्शाता है

- शुरू

- इंजेक्षन

- उदाहरण

- इरादे

- में

- दखल

- शामिल

- IP

- आईपी एड्रेस

- आईपी पतों

- IT

- आईटी इस

- जेपीजी

- keras

- कोरिया

- सीख रहा हूँ

- वैध

- leverages

- पसंद

- लोड हो रहा है

- मशीन

- यंत्र अधिगम

- मशीनें

- बनाया गया

- दुर्भावनापूर्ण

- मैलवेयर

- जोड़ - तोड़

- बाजार

- अधिकतम-चौड़ाई

- मई..

- उपायों

- mers

- तरीका

- तरीकों

- ML

- आदर्श

- मॉडल

- अधिक

- अधिकांश

- नेटवर्क

- विशेष रूप से

- विख्यात

- of

- on

- ONE

- चल रहे

- पर

- खुला

- खुला नेटवर्क

- ऑपरेटरों

- or

- संगठनों

- अन्य

- आउट

- के ऊपर

- भाग

- स्टाफ़

- फ़िशिंग

- फ़िशिंग हमले

- मंच

- प्लेटफार्म

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- खेल का मैदान

- लोकप्रिय

- संभव

- संभावित

- संभावित

- प्रसार

- एकांत

- गोपनीयता और सुरक्षा

- सार्वजनिक रूप से

- प्रयोजनों

- pytorch

- रेंज

- बल्कि

- पढ़ना

- मान्यता प्राप्त

- रिपोर्ट

- कथित तौर पर

- प्रतिनिधित्व

- अनुसंधान

- शोधकर्ता

- शोधकर्ताओं

- उपयुक्त संसाधन चुनें

- रोकना

- उल्टा

- जोखिम

- कहा

- वही

- स्कैनिंग

- सुरक्षा

- सुरक्षा उपाय

- देखना

- मालूम होता है

- वरिष्ठ

- सेवा

- सर्वर

- बांटने

- खोल

- दिखा

- दक्षिण

- दक्षिण कोरिया

- विशिष्ट

- विनिर्दिष्ट

- रणनीतियों

- अध्ययन

- इसके बाद

- ऐसा

- सहायक

- प्रणाली

- युक्ति

- टीम

- tensorflow

- से

- कि

- RSI

- लेकिन हाल ही

- उन

- इन

- वे

- धमकी

- धमकी

- सेवा मेरे

- उपकरण

- चाल

- अपलोड की गई

- के ऊपर

- उपयोग

- उपयोगकर्ता

- उपयोगकर्ताओं

- का उपयोग

- उपयोग

- भेद्यता

- आगाह

- था

- कौन कौन से

- इच्छा

- साथ में

- विश्व

- लिखा था

- जेफिरनेट