पढ़ने का समय: 3 मिनट

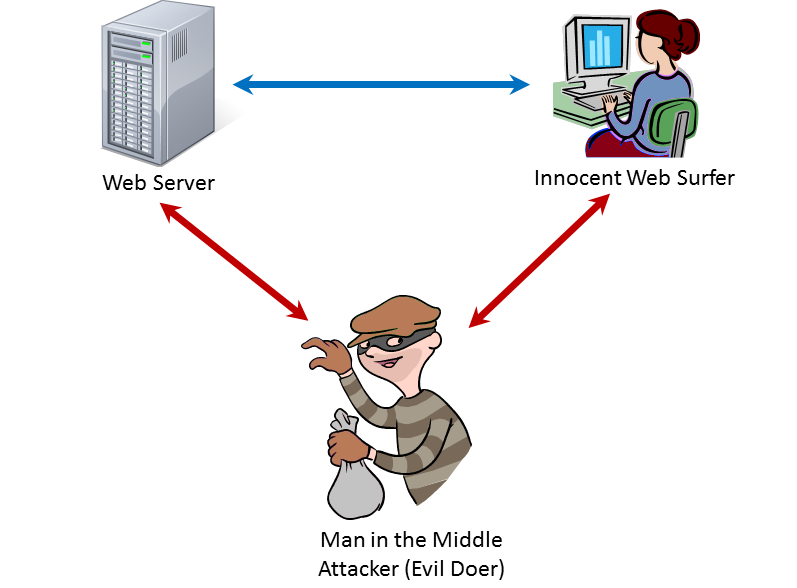

जब आप एक बच्चे थे, यह मानते हुए कि आप वास्तव में बड़े हो गए हैं, तो क्या आपने कभी "मैन इन द मिडिल" गेम खेला है? यहीं पर दो खिलाड़ी बड़ी गेंद के साथ कैच का खेल खेलते हैं, लेकिन उन्हें बीच में ही किसी तीसरे खिलाड़ी के सिर के ऊपर से फेंकना होता है। यदि वे गेंद को रोक सकते हैं तो मध्य में खिलाड़ी खेल जीतता है।

जब आप एक बच्चे थे, यह मानते हुए कि आप वास्तव में बड़े हो गए हैं, तो क्या आपने कभी "मैन इन द मिडिल" गेम खेला है? यहीं पर दो खिलाड़ी बड़ी गेंद के साथ कैच का खेल खेलते हैं, लेकिन उन्हें बीच में ही किसी तीसरे खिलाड़ी के सिर के ऊपर से फेंकना होता है। यदि वे गेंद को रोक सकते हैं तो मध्य में खिलाड़ी खेल जीतता है।

नेटवर्क सुरक्षा में, "मैन इन द मिडिल अटैक“एक हैकर को संदर्भित करता है जो क्लाइंट सिस्टम और सर्वर सिस्टम के बीच संचार के बीच खुद को सम्मिलित करने में सक्षम है। वह क्लाइंट को यह सोचकर चकरा देता है कि वह सर्वर है और वह सोचता है कि वह क्लाइंट है। यदि हैकर सफल होता है तो वह जीत जाता है और हमले के लक्ष्य हार जाते हैं। हमलावर कितना नापाक है, इसके आधार पर वे बड़ा समय गंवा सकते थे।

मैन इन द मिडल (MIM) हमलों का उपयोग मूल्यवान डेटा या सुरक्षा क्रेडेंशियल जैसे कि आईडी और पासवर्ड चुराने के लिए नेटवर्क ट्रैफिक की निगरानी के लिए किया जा सकता है। इसका उपयोग सेवा हमले से इनकार करने के लिए किया जा सकता है जो नेटवर्क संचार को धीमा या बंद कर देता है। यह एक आपराधिक योजना के एक भाग के रूप में एक फर्जी साइट पर एक वेब साइट आगंतुक को पुनर्निर्देशित करने के लिए इस्तेमाल किया जा सकता है। इसका उपयोग फ़ाइलों और ईमेल को इंटरसेप्ट करने के लिए किया जा सकता है। इसका उपयोग क्लाइंट और सर्वर को वायरस से संक्रमित करने के लिए किया जा सकता है।

उदाहरण के लिए, एक उपयोगकर्ता कुछ ऑनलाइन बैंकिंग करने के लिए अपने बैंक की वेब साइट पर जाता है। हालाँकि, बीच के हमले में एक व्यक्ति उसे एक फर्जी वेब साइट पर पुनर्निर्देशित करता है जो बैंक की तरह ही दिखता है। हैकर उपयोगकर्ता की लॉगिन और खाता जानकारी को कैप्चर करता है। वह उपयोगकर्ता के लेन-देन को संसाधित कर सकता है, ताकि उन्हें पता न चले कि कुछ भी गलत है, जब तक कि उन्हें हैकर द्वारा बाद में छापे गए अपने खाते का पता नहीं चलता।

वेब संचार एक विशेष चिंता का विषय है क्योंकि हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल (HTTP) ASCII पाठ संदेशों को अतुल्यकालिक रूप से हस्तांतरित करता है। HTTP सुरक्षा के लिए आवश्यक निरंतर कनेक्शन स्थापित नहीं करता है। Http के साथ, किसी हैकर के लिए संदेशों को रोकना, पढ़ना और संशोधित करना अपेक्षाकृत सरल है। इससे पहले कि 1994 में इंटरनेट का व्यवसायीकरण किया जा सके, एन्क्रिप्टेड संदेशों के साथ सुरक्षित कनेक्शन बनाने का एक तरीका होना चाहिए।

नेटस्केप ने सिक्योर सॉकेट लेयर (एसएसएल) प्रोटोकॉल के साथ इस तरह से बनाया जो इंटरनेट पर सुरक्षित, एन्क्रिप्टेड कनेक्शन प्रदान करने के लिए HTTP के साथ मिलकर काम करता है। जब तक मैं एड्रेस लाइन पर https नहीं देख लेता, मैं कभी भी किसी वेब साइट पर व्यक्तिगत जानकारी प्रदान नहीं करता! हालाँकि, एन्क्रिप्शन रणनीति द्वारा उपयोग किया जाता है एसएसएल एक एमआईएम हमले के लिए एक उद्घाटन छोड़ सकते हैं। ब्राउज़र प्रक्रिया शुरू करने के लिए वेब सर्वर को एक संदेश भेजता है और सर्वर एक प्रमाण पत्र नामक फ़ाइल में सुरक्षित कनेक्शन बनाने के लिए जानकारी के साथ प्रतिक्रिया करता है। इसमें एक "कुंजी" नामक मान शामिल होता है जिसे ब्राउज़र को सर्वर के लिए अपने संदेशों को एन्क्रिप्ट करने की आवश्यकता होती है। यदि कोई हैकर एक एमआईएम प्रक्रिया बना सकता है, तो वह वेब सर्वर के लिए अपनी स्वयं की कुंजी को स्थानापन्न कर सकता है। यह तब ब्राउज़र के संदेशों को पढ़ और संपादित कर सकता है। यह सर्वर के संदेशों के साथ भी ऐसा कर सकता है।

अब, यहाँ वास्तव में डरावना हिस्सा है। YouTube वीडियो सहित इंटरनेट पर MIM बनाने के लिए सभी ट्यूटोरियल हैं। यदि वह पर्याप्त नहीं है, तो वेब पर ऐसे उपकरण उपलब्ध हैं जो एमआईएम बनाने की प्रक्रिया को स्वचालित और सरल बनाएंगे। ऐसी शक्तियां कैसे हो सकती हैं जो होने दे सकती हैं? पहले संशोधन नामक एक छोटी सी बात के अलावा, एमआईएम के लिए वैध उपयोग हैं। कंपनियों को कंपनी संसाधनों के कर्मचारी उपयोग की निगरानी करने की अनुमति है। वे MIM का उपयोग यह देखने के लिए करते हैं कि कर्मचारी क्या कर रहे हैं और उनके ईमेल पढ़ने के लिए। थोड़ा डरावना लगता है, लेकिन कर्मचारी अक्सर अपने विशेषाधिकार का दुरुपयोग करते हैं और नियोक्ताओं को जानने का अधिकार है।

सौभाग्य से, एक और सुविधा में बनाया गया था एसएसएल इस समस्या से निपटने के लिए। SSL प्रमाणपत्र में "हस्ताक्षर" के लिए एक फ़ील्ड शामिल है। हस्ताक्षर एक पार्टी का नाम है जिसने यह सत्यापित किया है कि जिस साइट से यह संचार करने का प्रयास कर रहा है, उससे प्रमाण पत्र उत्पन्न होता है। MIM प्रक्रिया अभी भी सफल हो सकती है यदि प्रमाणपत्र निरस्त कर दिया गया है या "स्वयं हस्ताक्षरित" है। एक स्व-हस्ताक्षरित प्रमाण पत्र साइट द्वारा ही हस्ताक्षरित है।

हालाँकि, यदि प्रमाणपत्र को किसी 3 पार्टी द्वारा प्रमाण पत्र प्राधिकरण (CA) द्वारा हस्ताक्षरित किया जाता है, तो ब्राउज़र को आश्वासन दिया जाता है कि प्रमाणपत्र वास्तव में साइट के मालिक को जारी किया गया है।

समस्या सुलझ गयी? आंशिक रूप से, लेकिन विचार करने के लिए एक और बात है।

सीए द्वारा प्रदान किए गए आश्वासन के विभिन्न स्तर हैं। विशेष रूप से महत्वपूर्ण लेनदेन के लिए वित्तीय लेन - देन, आप चाहते हैं कि आपकी साइट के उपयोगकर्ता यह आश्वासन दें कि आप एक वैध चल रहे ऑपरेशन हैं। उस तक, आपको एक प्राप्त करना चाहिए बढ़ी हुई मान्यता (ईवी) एसएसएल आश्वासन के उच्चतम स्तर प्रदान करता है।

कोमोडो से ईवी के साथ, आप और वेब साइट के सभी आगंतुक "मैन इन द मिडिल" के लिए नज़र रख सकते हैं।

निशुल्क आजमाइश शुरु करें मुफ़्त के लिए अपनी सुरक्षा स्कोर प्राप्त करें

- blockchain

- कॉइनजीनियस

- क्रिप्टोकुरेंसी वॉलेट्स

- क्रिप्टोकरंसीज

- साइबर सुरक्षा

- साइबर अपराधी

- साइबर सुरक्षा

- साइबर सुरक्षा कोमोडो

- घर की भूमि सुरक्षा का विभाग

- डिजिटल पर्स

- ई - कॉमर्स

- फ़ायरवॉल

- Kaspersky

- मैलवेयर

- McAfee

- नेक्सब्लॉक

- प्लेटो

- प्लेटो एआई

- प्लेटो डेटा इंटेलिजेंस

- प्लेटो गेम

- प्लेटोडाटा

- प्लेटोगेमिंग

- वीपीएन

- वेबसाइट सुरक्षा

- जेफिरनेट