परिष्कृत रिमोट एक्सेस ट्रोजन, सिल्वरआरएटी के पीछे के समूह के पास तुर्की और सीरिया दोनों से संबंध हैं और समझौता किए गए विंडोज सिस्टम और एंड्रॉइड डिवाइसों पर नियंत्रण की अनुमति देने के लिए टूल का एक अद्यतन संस्करण जारी करने की योजना है।

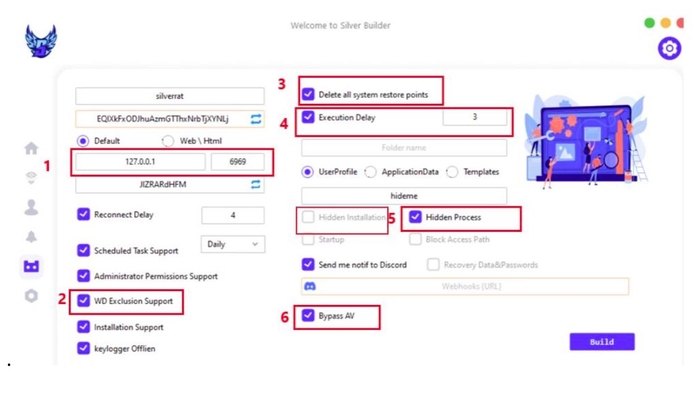

3 जनवरी को प्रकाशित एक खतरे के विश्लेषण के अनुसार, सिल्वरआरएटी v1 - जो वर्तमान में केवल विंडोज सिस्टम पर काम करता है - कीलॉगिंग और रैंसमवेयर हमलों के लिए मैलवेयर के निर्माण की अनुमति देता है, और इसमें सिस्टम पुनर्स्थापना बिंदुओं को हटाने की क्षमता जैसी विनाशकारी विशेषताएं शामिल हैं, शोधकर्ताओं ने सिंगापुर स्थित साइफिरमा उनके विश्लेषण में कहा गया है.

सिल्वरआरएटी बिल्डर विभिन्न सुविधाओं की अनुमति देता है

साइफिरमा के विश्लेषण के अनुसार, सिल्वरआरएटी दर्शाता है कि क्षेत्र के साइबर अपराधी समूह अधिक परिष्कृत होते जा रहे हैं। सिल्वरआरएटी का पहला संस्करण, जिसका स्रोत कोड अक्टूबर में अज्ञात अभिनेताओं द्वारा लीक किया गया था, में एक बिल्डर शामिल है जो उपयोगकर्ता को विशिष्ट सुविधाओं के साथ रिमोट एक्सेस ट्रोजन बनाने की अनुमति देता है।

साइफिरमा के विश्लेषण के अनुसार, अधिक दिलचस्प विशेषताओं में कमांड और नियंत्रण के लिए आईपी एड्रेस या वेबपेज का उपयोग करना, एंटीवायरस सॉफ़्टवेयर के लिए बाईपास, सिस्टम पुनर्स्थापना बिंदुओं को मिटाने की क्षमता और पेलोड के विलंबित निष्पादन शामिल हैं।

साइफिरमा के विश्लेषण के अनुसार, कम से कम दो खतरे वाले अभिनेता - एक "डेंजरस सिल्वर" हैंडल का उपयोग कर रहा है और दूसरा "मॉन्स्टर्मक" का उपयोग कर रहा है - सिल्वरआरएटी और पिछले प्रोग्राम, एस500 आरएटी दोनों के पीछे के डेवलपर हैं। हैकर्स टेलीग्राम पर और ऑनलाइन मंचों के माध्यम से काम करते हैं जहां वे मैलवेयर-ए-ए-सर्विस बेचते हैं, अन्य डेवलपर्स से क्रैक किए गए आरएटी वितरित करते हैं, और कई अन्य सेवाएं प्रदान करते हैं। इसके अलावा, उनका एनोनिमस अरेबिक नाम से एक ब्लॉग और वेबसाइट भी है।

साइफिरमा के खतरे के शोधकर्ता राजहंस पटेल कहते हैं, "सिल्वरआरएटी का प्रबंधन दो लोग कर रहे हैं।" "हम डेवलपर्स में से एक के फोटोग्राफिक सबूत इकट्ठा करने में सक्षम हैं।"

मंचों से प्रारंभ

मैलवेयर के पीछे का समूह, जिसे एनोनिमस अरेबिक कहा जाता है, मध्य पूर्वी मंचों पर सक्रिय है, जैसे तुर्कहैकटीम, 1877, और कम से कम एक रूसी मंच।

साइफिरमा रिसर्च टीम के एक खतरा शोधकर्ता कौशिक पाल कहते हैं, सिल्वरआरएटी के विकास के अलावा, समूह के डेवलपर्स मांग पर वितरित डिनायल-ऑफ-सर्विस (डीडीओएस) हमलों की पेशकश करते हैं।

वे कहते हैं, ''हमने नवंबर 2023 के अंत से एनोनिमस अरेबिक की कुछ गतिविधि देखी है।'' "वे बड़ी संस्थाओं पर डीडीओएस हमले करने के लिए टेलीग्राम पर विज्ञापित एक बॉटनेट का उपयोग करने के लिए जाने जाते हैं जिसे 'बॉसनेट' के नाम से जाना जाता है।"

जबकि मध्य पूर्व के खतरे के परिदृश्य में ईरान और इज़राइल में राज्य-संचालित और राज्य-प्रायोजित हैकिंग समूहों का वर्चस्व रहा है, एनोनिमस अरबी जैसे घरेलू समूह साइबर अपराध बाजारों पर हावी रहे हैं। सिल्वरआरएटी जैसे उपकरणों का चल रहा विकास क्षेत्र में भूमिगत बाजारों की गतिशील प्रकृति को उजागर करता है।

ट्रोजन के निर्माण के लिए सिल्वरआरएटी डैशबोर्ड। स्रोत: साइफिरमा

मैनेज्ड डिटेक्शन एंड रिस्पांस फर्म क्रिटिकल स्टार्ट में साइबर खतरा खुफिया अनुसंधान विश्लेषक सारा जोन्स का कहना है कि मध्य पूर्व में हैकिंग समूह काफी विविध हैं, जिन्होंने चेतावनी दी है कि व्यक्तिगत हैकिंग समूह लगातार विकसित हो रहे हैं और उनकी विशेषताओं को सामान्य बनाना समस्याग्रस्त हो सकता है।

वह कहती हैं, ''मध्य पूर्व के समूहों के बीच तकनीकी परिष्कार का स्तर बहुत भिन्न होता है।'' "कुछ राज्य समर्थित अभिनेताओं के पास उन्नत क्षमताएं हैं, जबकि अन्य सरल उपकरणों और तकनीकों पर भरोसा करते हैं।"

गेम हैक्स के माध्यम से एक प्रवेश द्वार

साइफिरमा के शोधकर्ताओं द्वारा एकत्र किए गए डेटा के अनुसार, अज्ञात अरबी समूह के पहचाने गए सदस्यों में से कम से कम एक पूर्व गेम हैकर है, जिसमें एक हैकर की फेसबुक प्रोफ़ाइल, यूट्यूब चैनल और सोशल-मीडिया पोस्ट शामिल हैं - एक व्यक्ति। वह सीरिया के दमिश्क में रहता है और किशोरावस्था में ही उसने हैकिंग शुरू कर दी थी, जिसकी उम्र 20 साल के आसपास थी।

युवा हैकर्स की प्रोफाइल, जो गेम के लिए कारनामे ढूंढने से बचते हैं, मध्य पूर्व में हैकिंग समुदाय से आगे निकल जाते हैं। किशोरों द्वारा गेमिंग हैक बनाकर या गेम सिस्टम के खिलाफ सेवा से इनकार करने वाले हमले शुरू करके अपने हैकिंग करियर की शुरुआत करना एक चलन बन गया है। एरियन कुरताज, के एक सदस्य लैप्सस $ समूह, एक Minecraft हैकर के रूप में शुरू हुआ और बाद में Microsoft, Nvidia और गेम निर्माता रॉकस्टार जैसे हैकिंग लक्ष्यों की ओर बढ़ गया।

"हम सिल्वरआरएटी के डेवलपर के साथ एक समान प्रवृत्ति देख सकते हैं," साइफिरमा के एक खतरा शोधकर्ता राजहंस पटेल कहते हैं, खतरे के विश्लेषण में जोड़ते हुए: "डेवलपर की पिछली पोस्ट की समीक्षा करने से विभिन्न प्रथम-व्यक्ति शूटर (एफपीएस) गेम की पेशकश के इतिहास का पता चलता है। हैक्स और मॉड्स।”

यूएस डिपार्टमेंट ऑफ होमलैंड सिक्योरिटी के साइबर सेफ्टी रिव्यू बोर्ड (सीएसआरबी), जो प्रमुख हैक्स का पोस्टमार्टम विश्लेषण करता है, ने किशोर हैकर्स से लेकर साइबर क्रिमिनल उद्यमों तक जारी पाइपलाइन को अस्तित्वगत खतरे के रूप में पहचाना है। सीएसआरबी ने पाया कि किशोरों को साइबर अपराध से दूर करने के लिए सरकारों और निजी संगठनों को समग्र कार्यक्रम चलाने चाहिए। लैप्सस$ समूह की सफलता का इसका विश्लेषण "दुनिया की कुछ सबसे अच्छी तरह से संसाधन वाली और अच्छी तरह से सुरक्षित कंपनियों" पर हमला करने में।

क्रिटिकल स्टार्ट के जोन्स का कहना है कि फिर भी युवा प्रोग्रामर और प्रौद्योगिकी-प्रेमी किशोर अक्सर साइबर अपराधियों में शामिल होने के अन्य रास्ते भी ढूंढ लेते हैं।

वह कहती हैं, "किसी भी जनसंख्या समूह की तरह, हैकर्स भी अलग-अलग प्रेरणा, कौशल और दृष्टिकोण वाले विविध व्यक्ति होते हैं।" "हालांकि कुछ हैकर गेम हैक के साथ शुरुआत कर सकते हैं और अधिक गंभीर टूल और तकनीकों की ओर बढ़ सकते हैं, हम अक्सर पाते हैं कि साइबर अपराधी कमजोर साइबर सुरक्षा वाले उद्योगों और देशों को निशाना बनाते हैं।"

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- प्लेटोहेल्थ। बायोटेक और क्लिनिकल परीक्षण इंटेलिजेंस। यहां पहुंचें।

- स्रोत: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :हैस

- :है

- :कहाँ

- 2023

- 7

- a

- क्षमता

- योग्य

- पहुँच

- अनुसार

- सक्रिय

- गतिविधि

- अभिनेताओं

- जोड़ने

- इसके अलावा

- पता

- उन्नत

- के खिलाफ

- अनुमति देना

- की अनुमति देता है

- के बीच में

- an

- विश्लेषण

- विश्लेषक

- और

- एंड्रॉयड

- गुमनाम

- एंटीवायरस

- कोई

- दृष्टिकोण

- अरबी

- हैं

- AS

- At

- हमला

- आक्रमण

- दूर

- BE

- बन

- बनने

- किया गया

- पीछे

- जा रहा है

- ब्लॉग

- मंडल

- के छात्रों

- botnet

- निर्माता

- इमारत

- by

- बुलाया

- कर सकते हैं

- क्षमताओं

- कॅरिअर

- चैनल

- विशेषताएँ

- कोड

- समुदाय

- कंपनियों

- छेड़छाड़ की गई

- आचरण

- आयोजित

- होते हैं

- निरंतर

- निर्माण

- जारी रखने के

- जारी रखने के लिए

- नियंत्रण

- देशों

- फटा

- बनाना

- महत्वपूर्ण

- सीएसआरबी

- वर्तमान में

- कट गया

- साइबर

- cybercrime

- साइबर अपराधी

- साइबर अपराधी

- खतरा

- खतरनाक

- डैशबोर्ड

- तिथि

- DDoS

- विलंबित

- मांग

- विभाग

- घर की भूमि सुरक्षा का विभाग

- खोज

- डेवलपर

- डेवलपर्स

- विकास

- डिवाइस

- बांटो

- वितरित

- कई

- हावी

- बोलबाला

- करार दिया

- गतिशील

- शीघ्र

- पूर्व

- पूर्वी

- भी

- उद्यम

- संस्थाओं

- सबूत

- उद्विकासी

- निष्पादन

- अस्तित्व

- कारनामे

- फेसबुक

- विशेषताएं

- खोज

- खोज

- फर्म

- प्रथम

- के लिए

- पूर्व

- मंच

- मंचों

- पाया

- एफपीएस

- से

- खेल

- Games

- जुआ

- प्रवेश द्वार

- इकट्ठा

- इकट्ठा

- सरकारों

- बहुत

- समूह

- समूह की

- हैकर

- हैकर्स

- हैकिंग

- हैक्स

- संभालना

- है

- he

- हाइलाइट

- उसके

- इतिहास

- समग्र

- मातृभूमि

- होमलैंड सुरक्षा

- HTTPS

- पहचान

- की छवि

- in

- शामिल

- शामिल

- सहित

- व्यक्ति

- व्यक्तियों

- उद्योगों

- बुद्धि

- दिलचस्प

- में

- IP

- आईपी एड्रेस

- ईरान

- इजराइल

- जॉन

- जोंस

- जेपीजी

- जानने वाला

- परिदृश्य

- बड़ा

- देर से

- बाद में

- शुरू करने

- कम से कम

- स्तर

- पसंद

- लिंक

- लाइव्स

- प्रमुख

- निर्माता

- मैलवेयर

- आदमी

- कामयाब

- प्रबंध

- Markets

- मई..

- सदस्य

- सदस्य

- माइक्रोसॉफ्ट

- मध्यम

- मध्य पूर्व

- Minecraft

- अधिक

- अधिकांश

- मंशा

- चाल

- ले जाया गया

- प्रकृति

- नवंबर

- Nvidia

- अक्टूबर

- of

- प्रस्ताव

- की पेशकश

- अक्सर

- on

- ONE

- चल रहे

- ऑनलाइन

- केवल

- संचालित

- or

- संगठनों

- अन्य

- अन्य

- आउट

- के ऊपर

- पीडीएफ

- स्टाफ़

- पाइपलाइन

- जगह

- योजनाओं

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- अंक

- आबादी

- अधिकारी

- पोस्ट

- पिछला

- निजी

- समस्यात्मक

- प्रोफाइल

- कार्यक्रम

- प्रोग्रामर्स

- प्रोग्राम्स

- प्रकाशित

- रखना

- बिल्कुल

- Ransomware

- रैंसमवेयर अटैक

- आरएटी

- अनुप्रेषित

- क्षेत्र

- और

- भरोसा करना

- दूरस्थ

- सुदूर अभिगम

- अनुसंधान

- शोधकर्ता

- शोधकर्ताओं

- प्रतिक्रिया

- बहाल

- पता चलता है

- की समीक्षा

- की समीक्षा

- रॉकस्टार

- रूसी

- s

- सुरक्षा

- कहते हैं

- दूसरा

- सुरक्षा

- देखना

- बेचना

- गंभीर

- सेवाएँ

- वह

- शूटर

- चाहिए

- दिखाता है

- चांदी

- समान

- सरल

- के बाद से

- कौशल

- सॉफ्टवेयर

- कुछ

- परिष्कृत

- मिलावट

- स्रोत

- स्रोत कोड

- विशिष्ट

- प्रारंभ

- शुरू

- शुरुआत में

- सफलता

- ऐसा

- सीरिया

- प्रणाली

- सिस्टम

- लक्ष्य

- लक्ष्य

- टीम

- तकनीकी

- तकनीक

- किशोर

- किशोरों

- Telegram

- करते हैं

- कि

- RSI

- दुनिया

- लेकिन हाल ही

- वहाँ।

- वे

- धमकी

- खतरों के खिलाड़ी

- यहाँ

- सेवा मेरे

- साधन

- उपकरण

- अतिक्रमण

- प्रवृत्ति

- ट्रोजन

- तुर्की

- दो

- भूमिगत

- अज्ञात

- अद्यतन

- us

- उपयोगकर्ता

- का उपयोग

- v1

- विभिन्न

- विविधता

- विभिन्न

- संस्करण

- था

- तरीके

- we

- कमजोर

- वेबसाइट

- कुंआ

- कौन कौन से

- जब

- कौन

- किसका

- खिड़कियां

- साथ में

- कार्य

- विश्व

- युवा

- यूट्यूब

- जेफिरनेट