Az internet egy kaotikus médium – a csomagok általában egyenletesen elosztott forráskészletről áramlanak különféle célhelyekre.

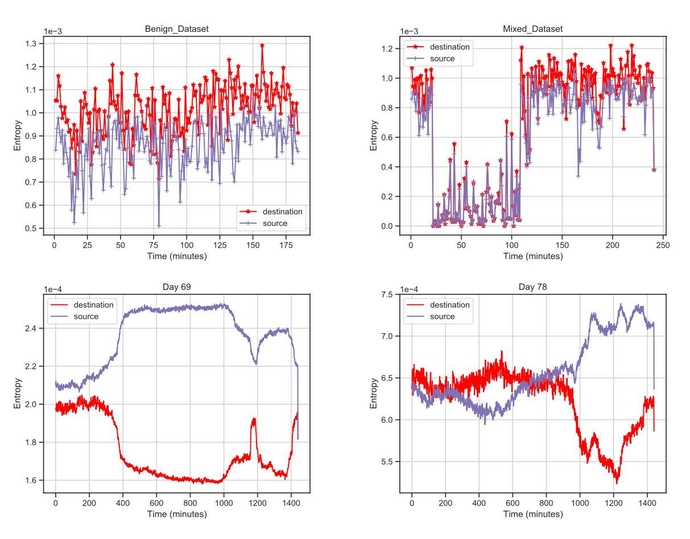

Egy elosztott szolgáltatásmegtagadási (DDoS) támadás során azonban a káosz hirtelen rendezettebbé válik: nagyszámú eszköz küld hálózati csomagokat korlátozott számú címre rövid időn belül. Az internet entrópiájában bekövetkezett ilyen szokatlan változások elemzésével a Pacific Northwest National Laboratory (PNNL) kutatócsoportja azt mondta, hogy azonosítja a DDoS támadások 99%-át átlagosan mindössze 2%-os téves pozitív aránnyal. Módszerüket összehasonlították egy 10 szabványos algoritmussal, amelyek azonosították csak A támadások átlagosan 52%-a, legjobb esetben pedig a támadások 62%-a.

Omer Subasi, a PNNL informatikusa és szerzője szerint az algoritmus – amelyet a kutatók „DDoS-támadás-észlelésnek az általános entrópia differenciálelemzésével” vagy DoDGE-nek neveztek – pontosabb és kevésbé hajlamos a támadások hamis azonosítására, mint más intézkedések. a témában bemutatott dolgozatról IEEE Nemzetközi Kiberbiztonsági és Kiberbiztonsági Konferencia.

„Normál körülmények között a küldők és a vevők felől érkező forgalom viszonylag jól eloszlik, és ez az entrópia szintje meglehetősen stabil marad” – mondja. „Támadási forgatókönyvek esetén azonban egyensúlyhiányt észlelünk a küldők és a fogadók között. Ha számszerűsítjük, hogyan változik ez az idő múlásával és a változás mértéke, képesek vagyunk azonosítani a folyamatban lévő támadásokat.”

Míg a zsarolóvírusok és az üzleti e-mail-kompromisszum (BEC) támadások általában a biztonsági csoportok legnagyobb figyelmét, a DDoS támadások továbbra is a leghatékonyabbak a vállalkozások számára. Az elmúlt négy évben a DDoS-támadások tették ki a vállalatok által jelentett biztonsági incidensek legnagyobb részét a Verizon éves „Adatsértési vizsgálatok jelentése. "

A jobb észlelési módszerek segíthetik a vállalkozásokat abban, hogy gyorsabban reagáljanak a támadásokra, és jobb ellenintézkedéseket alkalmazzanak – mondja Allen West, az Akamai kutatója.

„Az, hogy megbizonyosodhatunk arról, hogy jelenleg zajlik-e DDoS támadás, lehetővé teszi a védők számára, hogy magabiztosan telepítsenek célzott védelmi mechanizmusokat, például precíz forgalomszűrést és egyéb DDoS-specifikus védelmi szolgáltatásokat” – mondja. "Ez arra is felhatalmazza a célszervezetet, hogy több, titkosszolgálati szempontból értékes információt gyűjtsön az incidensről, ami lehetővé teszi számukra, hogy következtessenek a támadások forrására vagy okára."

Az internetes káosz normális

A szolgáltatásmegtagadási (DoS) támadások észlelésének legáltalánosabb módja egy küszöb létrehozása. - a legnagyobb sávszélesség vagy csomagszám, amely felett a forgalom megugrása támadásnak minősül. A PNNL-kutatás ehelyett a hálózati forgalom entrópiáját méri, különös tekintettel arra, hogyan változik az entrópia két mértéke: A célpontnál egy adott erőforrás iránti kérelmek nőnek DDoS támadás során, ami kisebb entrópiához vezet, miközben a források száma nő, ami növeli az entrópiát. .

Az idő múlásával bekövetkezett apró változásokat vizsgálva a kutatók különbséget tettek a törvényes forgalom – az úgynevezett „flash események” – és a tényleges támadások között, mondja Kevin Barker, a PNNL vezető kutatója.

„Csak a meglévő munkák egy része próbálja meg kezelni ezt a differenciálási problémát” – mondja. "Az alternatív megoldások vagy küszöbértékeket használnak, vagy ML/AI-alapúak, amelyek nagy adatmennyiséget igényelnek, és költséges képzést és átképzést igényelnek az alkalmazkodáshoz."

Az Akamai's West szerint az a képesség, hogy gyorsan különbséget tudjunk tenni a valódi támadás és a jogszerű forgalom, például egy híresemény vagy vírusos tartalom miatti megugrása között, elengedhetetlen a válasz meghatározásához.

"DDoS támadás esetén a rosszindulatú forgalom azonosítására és blokkolására irányuló erőfeszítések a legális forgalom megtartása mellett a fő prioritás lesz" - mondja West. „A „flash események” esetében azonban különböző lépéseket lehet tenni ennek a terhelésnek a lehető legkegyelmesebb kezeléséhez anélkül, hogy agresszívebb intézkedéseket tennénk.”

A hamis pozitívumok még mindig esnek

A DDoS támadások entrópia alapú észlelése jelentősen javul a küszöb alapú módszerekkel, a kutatók szerint viszonylag kis arányban osztályozzák a jogos tartalmat (ezt hamis pozitívnak nevezik). A technika minden esetben 7%-nál kevesebb téves pozitív eredményt mutatott, és 2 valós adathalmaz átlagában kevesebb, mint 10%.

Ám ahhoz, hogy a való világban hasznosak legyenek, az ilyen technikáknak nullához közelítő hamis pozitív arányt kell mutatniuk – mondja Patrick Donahue, a Cloudflare termékért felelős alelnöke.

"Az évek során olyan kutatási technikákat publikáltak, amelyek jól működnek a laboratórium szűken meghatározott paraméterei között, de nem hatékonyak vagy nem skálázhatók" - mondja. „Például az ügyfelek valós világban tolerálható hamis pozitív arányok és a nagyarányú észleléshez szükséges mintavételi gyakoriságok gyakran lényegesen eltérnek a laboratóriumban elfogadhatótól.”

A PNNL kutatói hangsúlyozzák, hogy algoritmusaik adaptívak, így a téves pozitív esetek aránya minimálisra csökkenthető, ha feláldoznak némi pontosságot a támadások észlelésében. Sőt, valós forgatókönyvekben további adatok használhatók az alapalgoritmus kiegészítésére.

Mivel számítási szempontból viszonylag könnyű, a DoDGE algoritmus előnyökkel járhat az 5G hálózatok rugalmas infrastruktúrájának kiépítésében, ami várhatóan jelentősen megnöveli a csatlakoztatott eszközök számát – mondta a PNNL Barker a laboratórium közleményében.

„Mivel sokkal több eszköz és rendszer csatlakozik az internethez, a korábbinál sokkal több lehetőség nyílik a rendszerek rosszindulatú megtámadására” – mondta Barker. „És nap mint nap egyre több eszköz, például otthoni biztonsági rendszerek, érzékelők, sőt tudományos műszerek kerülnek a hálózatokra. Mindent meg kell tennünk, hogy megállítsuk ezeket a támadásokat.”

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Autóipar / elektromos járművek, Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- BlockOffsets. A környezetvédelmi ellentételezési tulajdon korszerűsítése. Hozzáférés itt.

- Forrás: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :is

- 10

- 2%

- 5G

- 7

- a

- képesség

- Képes

- Rólunk

- felett

- elfogadható

- Szerint

- pontos

- át

- cselekvések

- tényleges

- alkalmazkodni

- hozzáadott

- További

- cím

- címek

- agresszív

- algoritmus

- algoritmusok

- Minden termék

- lehetővé

- lehetővé teszi, hogy

- Is

- alternatív

- an

- elemzés

- elemzése

- és a

- Közlemény

- évi

- megjelenik

- megközelítés

- közeledik

- VANNAK

- AS

- At

- támadás

- Támadások

- figyelem

- szerző

- átlagos

- Sávszélesség

- alapvető

- BE

- BEC

- válik

- előtt

- mögött

- hogy

- Előnyök

- Jobb

- között

- Blokk

- fellendítésére

- fellendítése

- mindkét

- megsértése

- Épület

- üzleti

- üzleti e-mail kompromisszum

- vállalkozások

- de

- by

- TUD

- esetek

- okozott

- változik

- Változások

- Káosz

- táblázatok

- körülmények

- CloudFlare

- Közös

- Companies

- képest

- kompromisszum

- számítógép

- Konferencia

- magabiztosan

- megerősít

- összefüggő

- figyelembe vett

- tartalom

- drága

- tudott

- teremt

- kritikai

- Jelenleg

- Ügyfelek

- cyber

- kiberbiztonság

- dátum

- adatkészletek

- adatkészletek

- nap

- DDoS

- DDoS támadás

- Védők

- Védelem

- meghatározott

- Fok

- telepíteni

- úticél

- kimutatására

- Érzékelés

- meghatározó

- Eszközök

- különbözik

- különbség

- különböző

- különbséget

- differenciált

- Megkülönböztetés

- megosztott

- do

- DOS

- szinkronizált

- két

- alatt

- Hatékony

- erőfeszítések

- bármelyik

- felhatalmazza

- Még

- esemény

- események

- Minden

- minden nap

- minden

- példa

- létező

- várható

- meglehetősen

- hamis

- szűrő

- Vaku

- áramlási

- összpontosítás

- A

- négy

- KERET

- ból ből

- gyűjt

- legnagyobb

- Csoport

- Csoportok

- növekszik

- kellett

- fogantyú

- Legyen

- he

- segít

- Kezdőlap

- Hogyan

- azonban

- HTTPS

- azonosított

- azonosítani

- kiegyensúlyozatlanság

- hatásos

- in

- incidens

- Növelje

- információ

- Infrastruktúra

- helyette

- eszközök

- Intelligencia

- Nemzetközi

- Internet

- Laboratóriumi vizsgálatok eredményei

- IT

- jpg

- tartás

- ismert

- labor

- laboratórium

- nagy

- vezető

- vezetékek

- balra

- jogos

- kevesebb

- szint

- könnyűsúlyú

- mint

- Korlátozott

- kiszámításának

- keres

- Fő

- sok

- jelentősen

- max-width

- Lehet..

- intézkedések

- mechanizmusok

- közepes

- módszer

- mód

- több

- Ráadásul

- a legtöbb

- nemzeti

- Szükség

- hálózat

- hálózati forgalom

- hálózatok

- hír

- normális

- szám

- of

- gyakran

- on

- folyamatban lévő

- csak

- Lehetőségek

- or

- szervezet

- Más

- felett

- Csendes-óceán

- csomagok

- Papír

- paraméterek

- múlt

- patrick

- perspektíva

- Hely

- Plató

- Platón adatintelligencia

- PlatoData

- pont

- Nézőpont

- pozitív

- lehetséges

- pontos

- Pontosság

- bemutatott

- elnök

- Fő

- prioritás

- Probléma

- Termékek

- védelem

- közzétett

- tesz

- gyorsan

- ransomware

- Arány

- Az árak

- igazi

- való Világ

- ok

- viszonylag

- maradványok

- Számolt

- kéri

- szükség

- kötelező

- kutatás

- kutató

- kutatók

- rugalmas

- forrás

- Reagálni

- válasz

- jobb

- s

- feláldozása

- Mondott

- azt mondja,

- Skála

- forgatókönyv

- forgatókönyvek

- tudományos

- Tudós

- biztonság

- látott

- küld

- érzékelők

- Szolgáltatások

- készlet

- Szettek

- Megosztás

- előadás

- jelentősen

- kicsi

- So

- Futball

- Megoldások

- néhány

- forrás

- Források

- különleges

- kifejezetten

- stabil

- standard

- meghatározott

- Még mindig

- megáll

- feszültség

- ilyen

- túlfeszültség

- túlfeszültség

- Systems

- meghozott

- bevétel

- cél

- célzott

- technikák

- mint

- hogy

- A

- The Source

- azok

- Őket

- Ott.

- Ezek

- ők

- ezt

- küszöb

- idő

- nak nek

- felső

- téma

- forgalom

- Képzések

- igaz

- kettő

- képtelen

- alatt

- használ

- használt

- Értékes

- fajta

- Ve

- Verizon

- keresztül

- vice

- Alelnök

- Megnézem

- vírusos

- vírus tartalom

- we

- JÓL

- Nyugati

- vajon

- ami

- míg

- lesz

- val vel

- nélkül

- Munka

- világ

- év

- zephyrnet

- nulla