A fejlesztőket egyre gyakrabban érik támadások az együttműködéshez és a kódkészítéshez használt eszközök – például a Docker, a Kubernetes és a Slack – révén, mivel a kiberbűnözők és a nemzetállami szereplők célja, hogy hozzáférjenek az értékes szoftverekhez, amelyeken a fejlesztők nap mint nap dolgoznak.

Például egy támadó szeptember 18-án azt állította, hogy ellopott Slack hitelesítő adatait használta több mint 90 videó eléréséhez és másolásához. a Grand Theft Auto 6 korai fejlesztése, a Take-Two Interactive Rockstar Games népszerű játéka. Egy héttel korábban pedig a Trend Micro biztonsági cég felfedezte, hogy a támadók szisztematikusan keresték és megpróbálták feltörni a rosszul konfigurált Docker-tárolókat.

Egyik támadás sem tartalmazta a szoftverprogramok sebezhetőségét, de a biztonsági tévedések vagy a hibás konfiguráció nem ritka a fejlesztők részéről, akik gyakran nem tesznek eleget a támadási felületük védelméhez, mondja Mark Loveless, a GitLab biztonsági mérnöke. DevOps platform szolgáltató.

„Sok fejlesztő nem tartja magát célpontnak, mert azt gondolja, hogy a kész kód, a végeredmény az, amit a támadók keresnek” – mondja. „A fejlesztők gyakran vállalnak biztonsági kockázatokat – például otthoni tesztkörnyezetet állítanak fel vagy az összes biztonsági vezérlőt eltávolítják –, hogy új dolgokat próbálhassanak ki, azzal a szándékkal, hogy később biztonságot növeljenek.”

Hozzáteszi: „Sajnos ezek a szokások megismétlődnek és kultúrává válnak.”

A szoftverellátási lánc – és a szoftvereket előállító és telepítő fejlesztők – elleni támadások gyorsan növekedtek az elmúlt két évben. 2021-ben például 650%-kal nőtt a fejlesztői szoftverek – és a fejlesztők által széles körben használt nyílt forráskódú komponensek – veszélyeztetését célzó támadások száma.2021 A „Szoftverellátási lánc” állapota” jelentés, amelyet a Sonatype szoftverbiztonsági cég adott ki.

Fejlesztői csővezetékek és együttműködés a látnivalókban

Összességében a biztonsági szakértők azt állítják, hogy a DevOps-stílusú megközelítések alapját képező folyamatos integrációs és folyamatos telepítési környezetek (CI/CD) gyors üteme jelentős kockázatokat rejt magában, mert gyakran figyelmen kívül hagyják őket amikor a megerősített biztonság megvalósításáról van szó.

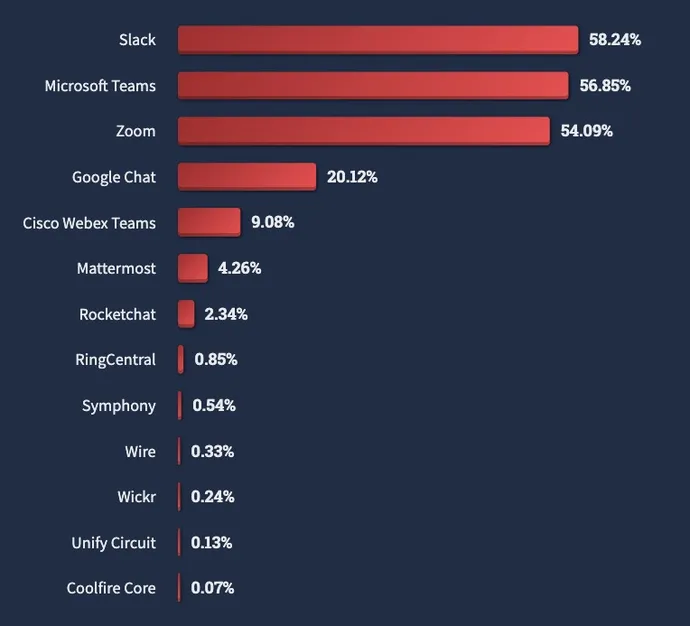

Ez számos olyan eszközt érint, amelyet a fejlesztők használnak a hatékonyabb csővezetékek létrehozására tett erőfeszítéseik során. A Slack például a legnépszerűbb szinkron együttműködési eszköz a professzionális fejlesztők körében, a Microsoft Teams és a Zoom pedig a második és harmadik helyen áll. a 2022-es StackOverflow fejlesztői felmérés. Ráadásul a fejlesztők több mint kétharmada a Dockert, másik negyede pedig a Kuberneteset használja a fejlesztés során – derült ki a felmérésből.

Az olyan eszközök megsértése, mint a Slack, „csúnya” lehet, mivel az ilyen eszközök gyakran kritikus funkciókat látnak el, és általában csak peremvédelmi védelemmel rendelkeznek – mondta Matthew Hodgson, az üzenetküldő platform Element vezérigazgatója és társalapítója a Dark Readingnek küldött nyilatkozatában.

„A Slack nincs végpontokig titkosítva, tehát olyan, mintha a támadó hozzáférne a vállalat teljes tudásanyagához” – mondta. "Igazi róka a tyúkólban helyzet."

Beyond Misconfigs: Egyéb biztonsági problémák a fejlesztők számára

Meg kell jegyezni, hogy a kibertámadások nem csak a hibás konfigurációkat vagy a laza biztonságot vizsgálják, amikor a fejlesztők után kell nézniük. 2021-ben például egy fenyegetettségi csoport hozzáférhet a Slackhoz a bejelentkezési token szürkepiaci vásárlása Az Electronic Arts játékóriás megsértéséhez vezetett, lehetővé téve a kiberbűnözőknek, hogy közel 800 GB forráskódot és adatot másoljanak a cégtől. A Docker-képekkel kapcsolatos 2020-as vizsgálat pedig ezt találta a legújabb buildek több mint fele olyan kritikus biztonsági rések vannak, amelyek a tárolókon alapuló bármely alkalmazást vagy szolgáltatást veszélyeztetik.

Az adathalászat és a közösségi manipuláció szintén csapások az ágazatban. Éppen ezen a héten két DevOps szolgáltatást – CircleCI-t és GitHubot – használó fejlesztők voltak adathalász támadások célpontjai.

És nincs bizonyíték arra, hogy a Rockstar Games-t megcélzó támadók kihasználták a Slack egy sebezhetőségét – csak az állítólagos támadó állításai. Ehelyett a szociális manipuláció valószínűleg a biztonsági intézkedések megkerülésének módja volt, mondta a Slack szóvivője közleményében.

"A vállalati szintű biztonság az identitás- és eszközkezelésen, az adatvédelemen és az információkezelésen minden szempontból beépül a felhasználók együttműködésének és munkavégzésének minden aspektusába a Slackban" - mondta a szóvivő, hozzátéve: "Ezek a [szociális tervezési] taktikák egyre inkább érvényesülnek. elterjedt és kifinomult, és a Slack azt javasolja minden ügyfelének, hogy alkalmazzanak erős biztonsági intézkedéseket, hogy megvédjék hálózatukat a social engineering támadásoktól, ideértve a biztonsági tudatosság képzését is.”

Lassú biztonsági fejlesztések, még több munka

A fejlesztők azonban csak lassan fogadták el a biztonságot, mivel az alkalmazásbiztonsági szakemberek jobb vezérlést követelnek. Sok fejlesztő továbbra is kiszivárogtatja a „titkokat” – beleértve a jelszavakat és az API-kulcsokat – a lerakatoknak továbbított kódban. Ezért a fejlesztőcsapatoknak nem csak a kódjuk védelmére és a nem megbízható összetevők importálásának megakadályozására kell összpontosítaniuk, hanem arra is, hogy ne sérüljenek csővezetékeik kritikus képességei, mondja a GitLab Loveless.

„Az egész zéró bizalom rész, amely jellemzően az emberek azonosításáról és hasonló dolgokról szól, ugyanazoknak az elveknek kell vonatkozniuk a kódra is” – mondja. – Tehát ne bízzon a kódban; ellenőrizni kell. Olyan emberek vagy folyamatok vannak a helyükön, amelyek a legrosszabbat feltételezik – nem fogok automatikusan megbízni benne –, különösen akkor, ha a kód valami kritikus feladatot végez, például egy projektet épít fel.”

Ezenkívül sok fejlesztő még mindig nem alkalmaz alapvető intézkedéseket a hitelesítés megerősítésére, például a többtényezős hitelesítést (MFA). Azonban változások vannak folyamatban. A különféle nyílt forráskódú szoftvercsomagok ökoszisztémái egyre inkább beindultak megköveteli, hogy a nagy projektek alkalmazzák a többtényezős hitelesítést.

A fókuszálandó eszközök tekintetében a Slack felkeltette a figyelmet a legújabb jelentős jogsértések miatt, de a fejlesztőknek törekedniük kell egy alapszintű biztonsági ellenőrzésre minden eszközükön, mondja Loveless.

„Vannak apályok és áradások, de a támadók számára ez működik” – mondja. „A legkülönfélébb színű kalapok viselésével kapcsolatos tapasztalataim alapján, támadóként a legegyszerűbb utat keresi, tehát ha egy másik út könnyebbé válik, akkor azt mondja, hogy először azt fogom kipróbálni.

A GitLab a saját hibajavító programjaiban, a Loveless jegyzeteiben látta ezt a vezérkövető magatartást.

„Látjuk, amikor az emberek hibákat küldenek be, hirtelen valami – egy új technika – népszerűvé válik, és az ebből a technikából származó beadványok egész sora érkezik majd be” – mondja. – Határozottan hullámokban jönnek.