Mostanában a gáz volt a forró téma a hírekben. A kriptomédiában, az Ethereum bányász díjáról volt szó. A mainstream médiában a jó, régimódi benzinről volt szó, beleértve annak rövid távú hiányát a keleti parton, köszönöm egy állítólagos DarkSide ransomware támadásnak a Colonial Pipeline rendszer ellen, amely a keleti part dízel-, benzin- és repülőgép-üzemanyag-ellátásának 45%-át biztosítja.

A zsarolóprogramok esetében általában tipikus ciklusismétlődést tapasztalunk: Kezdetben a hangsúly a támadáson, a kiváltó okon, a kiesésen és a szervezetek által a jövőbeni támadások elkerülése érdekében megtehető lépéseken van. Ezután a hangsúly gyakran a kriptovaluták felé fordul, és hogyan segíti elő a ransomware támadások észlelt anonimitása a ransomware támadások számát, és több kiberbűnözőket ösztönöz a játékba.

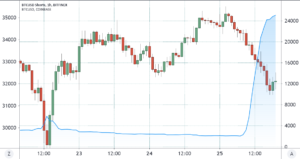

Ha azonban a kiberbiztonsági támadások makroképeit nézzük, láthatunk néhány felbukkanó trendet. Például a kibertámadásokból származó veszteségek nőtt 50%-a 2018 és 2020 között, a globális veszteségek pedig több mint 1 billió dollárt tesznek ki. Ez egy megkerülhetetlen következtetés, amely a kihasználható biztonsági rések elterjedtségéről beszél.

Kapcsolódó: Jelentés a kriptocsere-hackekről 2011–2020

A kiberbűnözés növekedését az is ösztönzi, hogy a sötét weben könnyen megtalálhatók kész, készen kapható rosszindulatú programok azok számára, akik nem rendelkeznek megfelelő tudással, de továbbra is szeretnének profitálni a nem biztosított szervezetek által kínált ingyenes pénzszerzési lehetőségekből. . Fontos, hogy maguk a bűnözők is folyamatosan fejlesztették stratégiájukat, hogy elkerüljék a védekező biztonsági taktikákat, technikákat és eljárásokat (TTP), hogy biztosítsák, hogy továbbra is nyereségesek legyenek. Ha a kriptovaluta már nem lenne életképes fizetési lehetőség, a támadók szinte biztos, hogy más fizetési megközelítést választanak. Az a gondolat, hogy kriptográfia nélkül egyszerűen abbahagyják ezeknek a szervezeteknek a támadását, dacol a hiszékenységgel.

Ezeknek az eseményeknek a „kiváltó oka”, ha úgy tetszik, nem a bűnözők jutalmazására használt fizetési mód, hanem a biztonsági rések, amelyek lehetővé tették számukra, hogy megsértsék a vállalkozást, és nyilvánvalóan az a tény, hogy vannak bűnözők, akik elkövetik ezeket. bűncselekmények.

A ransomware felkapása mellett (és a DarkSide támadáson belül) ezt látjuk, hogy ez folyamatosan változik modus operandi igazolták. A zsarolóprogramok korai napjaiban viszonylag szelet és száraz volt: a kibertámadó utat talál a vállalatba – leggyakrabban egy social engineering támadáson keresztül, például egy adathalász e-mailen vagy egy nem biztonságos távoli asztali protokollon –, és titkosítja az áldozat fájljait. Az áldozat vagy elektronikus átutalással vagy titkosítással fizeti a váltságdíjat, és a legtöbb esetben megkapja a visszafejtő kulcsot, amely általában (de nem mindig) dekódolja a fájlokat. Egy másik alternatíva az, hogy az áldozat úgy dönt, hogy nem fizet, és vagy visszaállítja a fájljait egy biztonsági másolatból, vagy egyszerűen elfogadja az adatok elvesztését.

A kibertámadás taktikája

2019 végén több vállalat készült tartalék stratégiával a fenyegetésekkel szemben, és megtagadták a fizetést. A zsarolóprogramok szereplői, mint például a Maze ransomware csoport, megjelentek, fejlődtek és taktikát váltottak. Elkezdték kiszűrni az adatokat és kicsikarni áldozataikat: „Fizessen, különben nyilvánosan is közzétesszük az öntől ellopott érzékeny adatokat.” Ez nagymértékben megnövelte a zsarolóprogramok támadásainak költségeit, gyakorlatilag a vállalati problémából értesítési eseménysé változott, ami adatfeltárást, még több jogi tanácsadást és nyilvános ellenőrzést igényel, miközben bizonyítja a támadó eltökéltségét, hogy megtalálja a fizetési akadályokat. (A DarkSide, amelyről azt feltételezik, hogy a Colonial Pipeline támadás mögött álló csoport volt, egy zsaroló csoport.) Egy másik tendencia, ahogyan a fenti jelentés is idézi, az áldozatok fokozott megcélzása, olyanok megtalálása, akik képesek magasabb dollárösszegeket fizetni. , valamint azok, akiknek olyan adatai vannak, amelyeket nem szívesen látnának nyilvánosan megosztva.

A kibertámadók mindaddig fejlesztik taktikájukat, amíg van valaki vagy valamilyen szervezet, akit megtámadnak; a hackelés kezdete óta ezt teszik. A kriptográfia és még a számítógépes bûnözés elõtt éjszakánként készpénzt dobtunk egy táskába, és elektronikus átutalásokat is végeztünk a bûnözõknek történõ névtelen kifizetések érdekében. Folyamatosan keresni fogják a fizetési módokat, és a kriptográfia előnyei – a pénzügyi szabadság, a cenzúrával szembeni ellenállás, a magánélet védelme és az egyén biztonsága – messze meghaladják a kriptográfia vonzerejének árnyoldalát a bűnözők számára, akiknek a kényelmét vonzónak találhatják. A kriptográfia elrontása nem szünteti meg a bűncselekményt.

Lehet, hogy nehéz, sőt (valószínűleg) lehetetlen a vállalat minden biztonsági rését betömni. Ám túl gyakran kihagyják a biztonsági alapvetéseket, például a rendszeres javításokat és a biztonságtudatossági tréningeket, amelyek jelentősen csökkentik a zsarolóvírusok kockázatát. Tartsuk szemünket a célon – a vállalkozáson – és ne a nyereményen – a kriptográfiai eszközön. Vagy lehet, hogy ezután a fiatot hibáztatjuk az összes többi pénzügyi bűncselekményért.

Ez a cikk nem tartalmaz befektetési tanácsokat és javaslatokat. Minden befektetési és kereskedési lépés kockázattal jár, és az olvasóknak a saját döntésük meghozatalakor saját kutatásokat kell végezniük.

Az itt kifejtett nézetek, gondolatok és vélemények önmagában a szerzők, és nem feltétlenül tükrözik, vagy képviselik a Cointelegraph nézeteit és véleményét.

Michael Perklin a ShapeShift információbiztonsági igazgatója, ahol felügyeli az összes termék-, szolgáltatás- és vállalatbiztonsági gyakorlatot, miközben biztosítja, hogy azok megfeleljenek vagy meghaladják az iparág legjobb gyakorlatait. Több mint egy évtizedes tapasztalattal rendelkezik a blokklánc és a kriptográfia terén, és egy csapatot vezet, amely biztosítja a legjobb biztonsági gyakorlatok alkalmazását, mind a kiberbiztonsági, mind a blokklánc-specifikus módszerek alkalmazásával. Perklin a CryptoCurrency Certification Consortium (C4) elnöke, több iparági fórumon is dolgozott, és társszerzője a CryptoCurrency Security Standard (CCSS) szabványnak, amelyet több száz globális szervezet használ.

Forrás: https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- tanács

- Minden termék

- amp

- névtelenség

- körül

- cikkben

- elérhetőség

- mentés

- bbc

- BEST

- legjobb gyakorlatok

- blockchain

- megsértése

- esetek

- Készpénz

- Okoz

- Cenzúra

- Tanúsítvány

- fő

- információbiztonsági vezető

- Cointelegraph

- vállalat

- folytatódik

- kiadások

- Bűncselekmény

- Crimes

- bűnözők

- crypto

- titkos csere

- cryptocurrency

- cyberattacks

- a számítógépes bűnözés

- kiberbűnözők

- Kiberbiztonság

- Sötét web

- dátum

- felfedezés

- Dollár

- Korai

- Mérnöki

- Vállalkozás

- vállalati biztonság

- Ethereum

- esemény

- események

- csere

- Exploit

- szem

- Fallout

- Fiat

- pénzügyi

- leletek

- Összpontosít

- szabadság

- Üzemanyag

- alapjai

- jövő

- játék

- rés

- GAS

- Globális

- jó

- Csoport

- hacker

- hack

- itt

- Hogyan

- HTTPS

- Több száz

- Beleértve

- Növelje

- ipar

- információ

- információ biztonság

- beruházás

- IT

- Kulcs

- Jogi

- Hosszú

- Macro

- főáram

- mainstream média

- Gyártás

- malware

- McAfee

- Média

- mozog

- hír

- bejelentés

- Tiszt

- Vélemények

- opció

- Opciók

- Más

- Foltozás

- Fizet

- fizetés

- kifizetések

- Adathalászat

- kép

- tengely

- be

- elnök

- magánélet

- Adatvédelem és biztonság

- Termékek

- Nyereség

- nyilvános

- közzétesz

- Váltságdíj

- ransomware

- Ransomware támadás

- Ransomware támadások

- olvasók

- csökkenteni

- jelentést

- kutatás

- Kockázat

- biztonság

- alakváltás

- megosztott

- So

- Közösség

- Szociális tervezés

- stóla

- kínálat

- rendszer

- taktika

- cél

- fenyegetések

- Kereskedés

- Képzések

- trend

- Trends

- sérülékenységek

- háló

- WHO

- Huzal

- belül