A Krakennek, mint minden népszerű szolgáltatásnak, vannak olyan ügyfelei, akiket olyan csalók céloznak meg, akik megpróbál adathalász e-mailek küldéséhez @kraken.com e-mail címekről. Soha nem láthatja ezt a hamisított e-mailt, mert az olyan levelezőszolgáltatóknak, mint a Gmail, vissza kell utasítaniuk, mert a szervereik észreveszik, hogy a csaló levelei nem Krakentől érkeznek. A színfalak mögött az elfogadó levelezőszervernek meg kell keresnie a gyakori DNS-rekordokat, hogy ellenőrizze, hogy az e-mail a megfelelő helyről érkezik-e (pl. SPF, DKIM, DMARC rekordok).

A Kraken Security Labs hisz a „bízz, de ellenőrizze”, és rendszeresen teszteli a Kraken e-mail biztonsági ellenőrzéseinek hatékonyságát. Az egyik ilyen teszt során azt tapasztaltuk, hogy több levelezőszolgáltató nem hajt végre egyszerű ellenőrzéseket, és ezáltal felhasználóikat (és potenciálisan ügyfeleinket) az adathalászat kockázatának teszik ki: A yahoo.com és az aol.com felhasználókat az e-mailek kézbesítése fenyegette. a beérkezett üzenetek mappájába olyan népszerű helyek nem létező aldomainjeiről, mint pl admin@verylegitemails.verizon.com.

A Kraken Security Labs 8. október 2020-án jelentette ezt a problémát a Verizon Media-nak (akinek az aol.com és a yahoo.com tulajdonosa volt). Sajnos a problémát alacsony súlyosságúnak minősítették, és beadásunkat az alacsony hatás miatt lezártuk. Azóta azonban úgy tűnik, hogy mindkét e-mail rendszerben fejlesztéseket hajtottak végre, amelyek az alább leírt problémák egy részét kijavították.

Mindig megvédheti magát adathalász csalásokat keresve. Érdemes megfontolni az e-mail szolgáltatás átváltását is a gmail.com vagy a protonmail.com címre, ha jelenleg az aol.com vagy a yahoo.com webhelyet használja. Ha saját domainjét üzemelteti, győződjön meg arról, hogy DMARC-, SPF- és DKIM-rekordjai naprakészek, hogy korlátozzák a csalók számára a domain használatát.

At Kraken Security Labs, küldetésünk az oktat és a képessé kriptovaluta-tulajdonosok azzal a tudással, amelyre szükségük van vagyonuk védelméhez és pénzeszközeik biztonságos felhasználásához, ahogy jónak látják. Ebben a cikkben további technikai részleteket fog megtudni erről az e-mail-hamisítási technikáról, arról, hogyan védjük domainjeinket, és milyen lépéseket tehet biztonsága érdekében.

Műszaki információk

A hamisítás egykor a támadások elburjánzott formája volt, mindössze tíz évvel ezelőtt. Az e-mail szervereknek nem volt hatékony módja a feladók ellenőrzésére. A hamisított feladóval küldött levelek sikerességi aránya magasabb, mivel sok felhasználó nem veszi észre, hogy ez a mező hamisítható. Egy felismerhető domainről (például mail@kraken.com) érkező üzenetek a tekintély és a biztonság illúzióját kelthetik, különösen, ha egy ismeretlen címhez hasonlítjuk. mail@example-strange-domain.xyz. Szerencsére manapság a legtöbb levelezési szolgáltató jelentős mértékben ellenőrzi a hamisítást. Az olyan szabványok, mint a DMARC, formalizált technikákat tartalmaznak, amelyek sokkal nehezebbé teszik a hamisítást.

A levelezés biztonsága

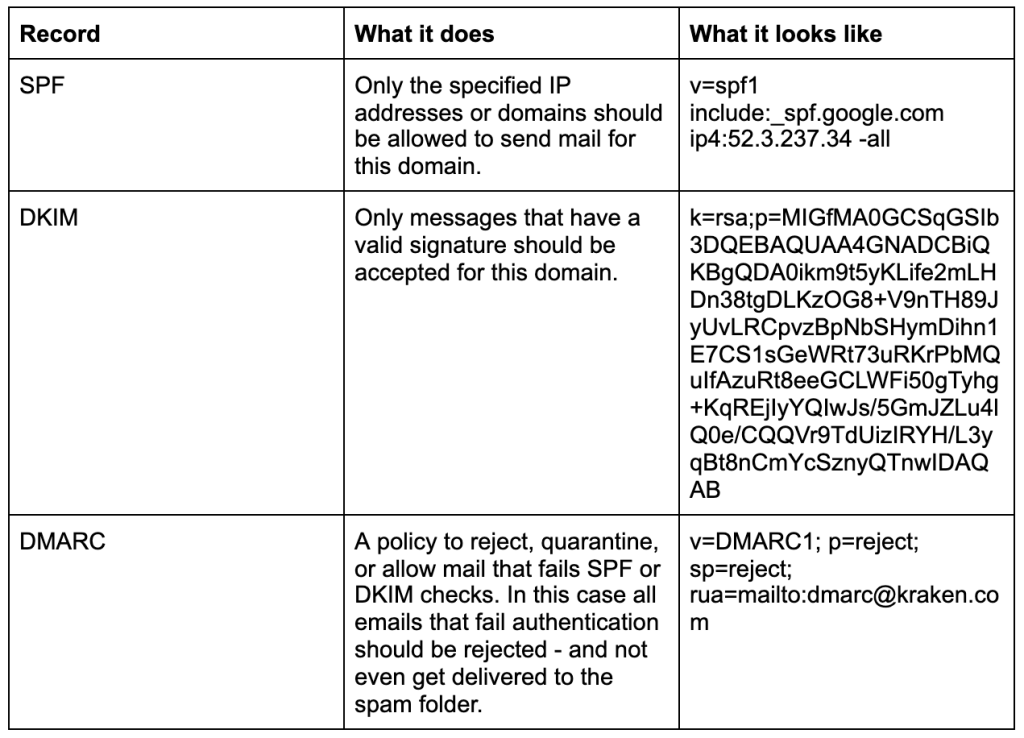

Az e-mailek biztonsága összetettebb, mint amit itt tárgyalunk, de a jelenlegi bevált módszerek a hamisítás megelőzésére az SPF-, DMARC- és DKIM-rekordokra összpontosítanak. Amikor egy levelezőszerver levelet kap, néhány DNS-keresést végez a levél tartományában, hogy ellenőrizze ezeket a rekordokat.

Mindegyik e-mail szerver másként kezeli ezeket az ellenőrzéseket. Például a Gmail minden olyan e-mailt, amely nem felel meg az SPF-ellenőrzésen, egy ijesztőnek tűnő figyelmeztető szalaggal látja el, amely óvatosságra ösztönzi a felhasználókat (bár ezeket az üzeneteket technikailag soha nem kellett volna elfogadnia a levelezőszervernek), és minden olyan e-mailt, amely nem felel meg a DMARC-ellenőrzésnek, és „elutasítási” politikát egyáltalán nem fogadunk el.

Más levelezési szolgáltatók drasztikusan eltérő eljárásokkal rendelkezhetnek, mindegyik saját szabadalmaztatott algoritmussal. Például egyes szolgáltatók úgy döntenek, hogy teljesen blokkolják az e-maileket, mások a „szemét” postafiókba küldik, megint mások a beérkező leveleket figyelmeztetéssel.

Kísérletezés ingyenes levelezési szolgáltatókkal

Számunkra aggaszt a különböző szolgáltatók közötti következetlen végrehajtás, ezért további teszteket végeztünk. Megkíséreltünk hamisított e-maileket küldeni egy zárolt domainről a legnépszerűbb ingyenes e-mail szolgáltatóknak, és nyomon követtük viselkedésüket.

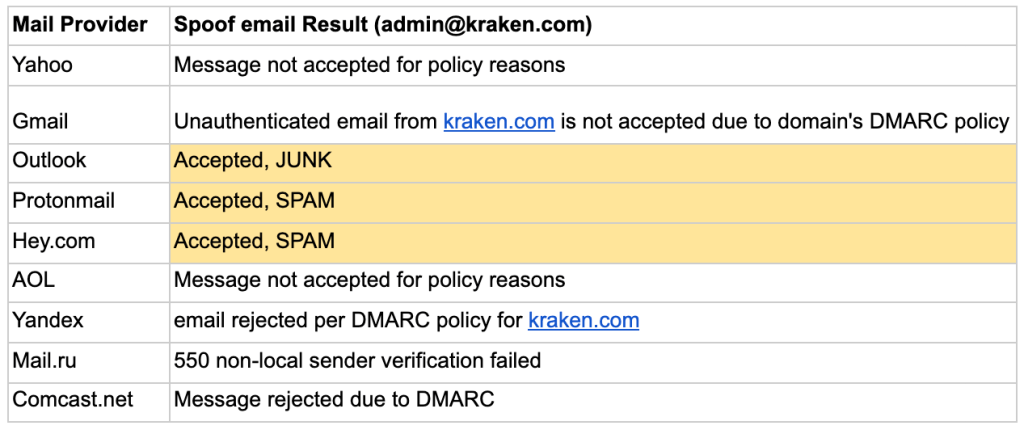

1. próba – Hamisítás admin@kraken.com (biztonságos alapdomain)

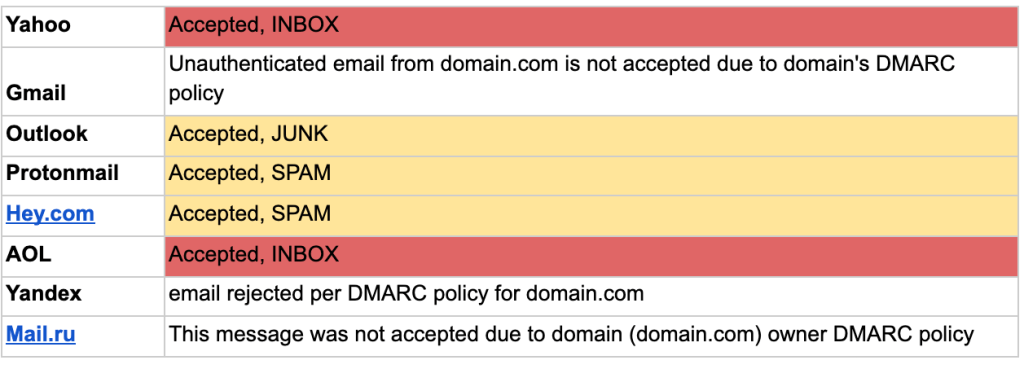

Hamisított e-mailt küldtünk egy érvényes hardfail SPF rekorddal, érvényes DMARC rekorddal és konfigurálva DKIM-választóval rendelkező domainről.

Várakozás: A leveleket a rendszer elutasítja, mert nem engedélyezett IP-címről származik, és nem rendelkezik DKIM-aláírással.

Itt nincs nagy meglepetés, bár ha üzenetet küldenek a levélszemétnek vagy spamnek, akkor elméletileg még mindig becsaphatják a felhasználókat, ha azt feltételezik, hogy ez tévedés.

2. próba – Hamisítás admin@fakedomain.kraken.com (egy nem létező aldomain)

Hamisított e-mailt küldtünk egy nem létező aldomain domainről. Nincsenek rekordok ehhez a gazdagépnévhez.

Várakozás: A leveleket a rendszer elutasítja, mert a gazdagépnév nem létezik, vagy nincs benne rekord (nincs A-rekord, nincs SPF- vagy DKIM-rekord). Ezenkívül a DMARC-házirend „elutasításra” lett állítva, így minden olyan e-mailt, amelyet nem tud SPF/DKIM hitelesíteni, el kell utasítani.

Meglepő módon a Yahoo.com és az AOL.com levelezőszerverei elfogadták ezt a nyilvánvalóan hamisított üzenetet, és az áldozat postafiókjába helyezték. Ez különösen aggasztó, mert ez azt jelenti, hogy a támadónak egyszerűen fel kell adnia egy aldomaint, hogy levelei elfogadásra kerüljenek, és hogy legitimnek tűnjön az ilyen platformok felhasználói számára (pl. admin@emails.chase.com).

Az AOL.com és a Yahoo.com akkoriban a Verizon Media tulajdonában volt, ezért 8. október 2020-án jelentettük nekik ezt a problémát. A Verizon Media lezárta a problémát, mint a hatókörön kívül eső és informális. A Kraken Security Labs megismételte az AOL és a Yahoo felhasználók adathalászat elleni védelmének fontosságát, de ezeknek a problémáknak a megoldásáról további tájékoztatást nem nyújtottak be.

Azóta úgy tűnik, hogy fejlesztéseket hajtottak végre: az e-maileket a DMARC-irányelvnek megfelelően elutasítják, és jobb díjkorlátozást vezettek be.

Továbbra is azzal érvelünk, hogy a Yahoo és a Verizon e-mail-felhasználói nagyobb kockázatnak vannak kitéve, mivel más szolgáltatók lényegesen jobban figyelmeztetik felhasználóikat, ha az e-maileket nem lehet hitelesíteni (mint ahogyan akkor is, ha egyáltalán nem használ DMARC/DKIM/SPF).

Elvitelre

A domaintulajdonosok minden erőfeszítése ellenére az e-mail szolgáltatók nem mindig szűrik az e-maileket a várt módon. A @yahoo.com és @aol.com e-mail-címmel rendelkező felhasználók nagyobb kockázatnak voltak kitéve, hogy hamis üzeneteket kapjanak, még akkor is, ha ezeket az üzeneteket ezek a szolgáltatók könnyen észlelték és kiszűrhették. Bár a viselkedés javult, továbbra is azt javasoljuk, hogy váltson nagyobb érzékenységű e-maileket egy olyan szolgáltatóra, amely jobban szűri, például a Gmail vagy a Protonmail.

Ha e-mail szervert használ, győződjön meg róla, hogy a DMARC, DKIM és SPF e-mail DNS rekordjai mindig naprakészek, és rendszeresen ellenőrizze, hogy az e-mail vezérlői működnek-e.

Forrás: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algoritmus

- Minden termék

- között

- körül

- cikkben

- Eszközök

- a színfalak mögött

- BEST

- legjobb gyakorlatok

- üldözés

- Ellenőrzések

- zárt

- érkező

- Közös

- közlés

- cryptocurrency

- Jelenlegi

- DID

- felfedezett

- dns

- domainek

- Hatékony

- megfelelő

- forma

- Ingyenes

- alapok

- itt

- Hogyan

- HTTPS

- Hatás

- IP

- IP-cím

- kérdések

- IT

- tudás

- Kraken

- Labs

- TANUL

- lookup

- fontos

- Média

- Küldetés

- Más

- Adathalászat

- Platformok

- politika

- Népszerű

- védelme

- nyilvántartások

- Kockázat

- futás

- futás

- Csalók

- Képernyő

- biztonság

- készlet

- Egyszerű

- So

- spam

- szabványok

- siker

- Systems

- Műszaki

- Tesztelés

- tesztek

- idő

- felső

- us

- Felhasználók

- gyártók

- WHO

- jehu

- év