Olvasási idő: 5 jegyzőkönyv

Olvasási idő: 5 jegyzőkönyv

A kriptobányászat napjaink aranylázává vált, és a kiberbűnözőket is lefoglalja. Egyre ravaszabb trükköket találnak ki, hogy megfertőzzék a felhasználók gépeit, és kriptovalutát bányásztassanak a támadók hasznára. A Comodo szakemberei által a közelmúltban észlelt kiberbűnözés feltűnően illusztrálja ezt a folyamatot. A felhasználók megfertőzésére szerte a világon a támadók a legális alkalmazástelepítőt, a replikált szervert és… nos, ne ugorjunk előre, hanem menjünk végig az egész támadási láncon az elejétől a végéig.

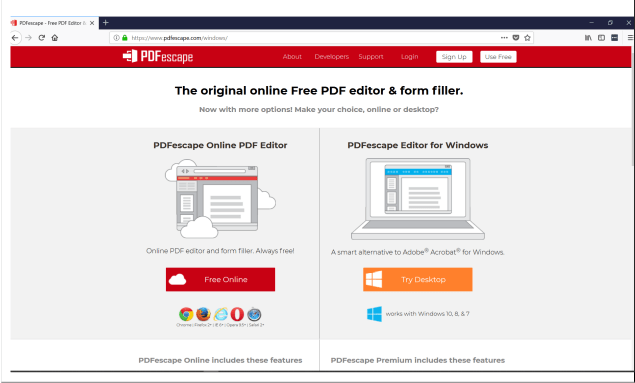

Itt van a PDFescape szoftver. Sokan használják .PDF fájlok szerkesztésére, megjegyzésekkel ellátva vagy űrlapok kitöltésére. Nagy valószínűséggel Ön is ezt vagy hasonló szoftvert használt.

Természetesen jogos és biztonságos… legalábbis egészen a közelmúltig így volt, amikor egy számítógépes bûnözõnek eszébe jutott egy rosszindulatú programok terjesztésére való felhasználás.

De ami különösen érdekes, a rosszindulatú hackerek nem csak a PDFescape-et próbálták utánozni. Tovább mentek, és úgy döntöttek, hogy létrehozzák a gonosz klónját.

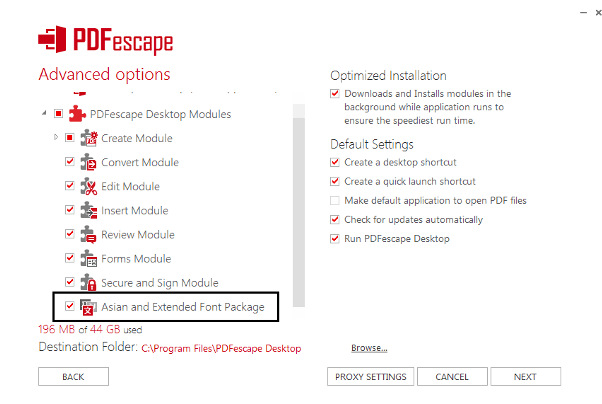

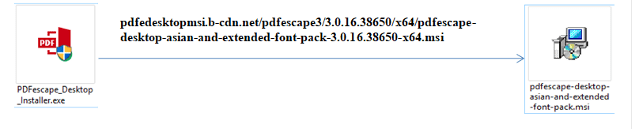

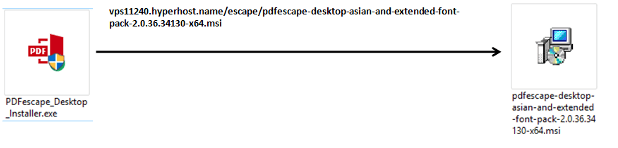

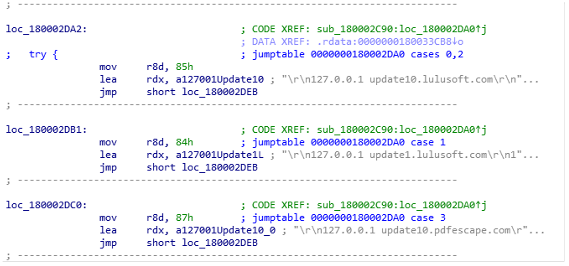

Gondoljunk csak a támadás hatókörére: az elkövetők az irányításuk alatt álló szerveren hozták létre újra a szoftverpartner infrastruktúráját. Ezután átmásolták az összes MSI-fájlt (Windows-hoz telepítőcsomag-fájl), és elhelyezték azokat a szerveren. A klónozott szoftver pontos másolata volt az eredetinek… egy apró részlet kivételével: a támadók visszafordították és módosították az egyik MSI-fájlt, egy ázsiai betűkészlet-csomagot. És hozzáadta a rosszindulatú rakományt, amely néhány kódot tartalmaz.

Ez a fekete mágia a PDFescape eredeti telepítőjét rosszindulatúvá változtatja.

Ez a módosított telepítő átirányítja a felhasználókat a rosszindulatú webhelyre, és letölti a rakományt a rejtett fájllal.

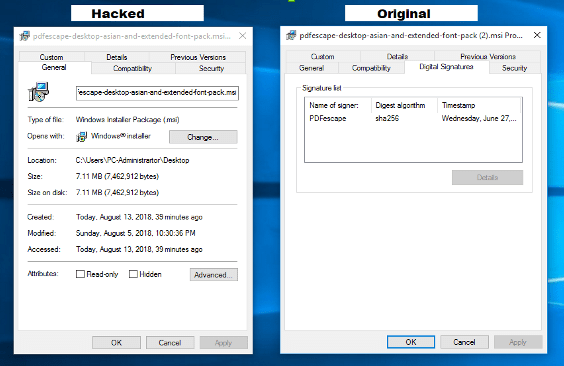

Amint láthatja, a feltört telepítőnek nincs eredeti digitális aláírása:

De pontosan hogyan árt ez a rosszindulatú program? Lássuk.

Dinamikus elemzés

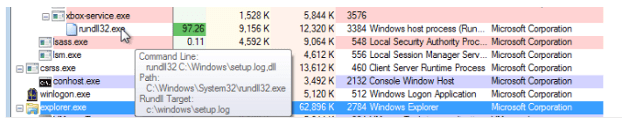

Amikor egy áldozat letölti ezt a pdfescape-desktop-Asian-and-extended-font-packet, a rosszindulatú xbox-service.exe bináris fájl a Windows system32 mappájába kerül, és a run32dll segítségével végrehajtja a rosszindulatú DLL-t. A setup.log néven álcázott rosszindulatú DLL a Windows mappában rejtőzik.

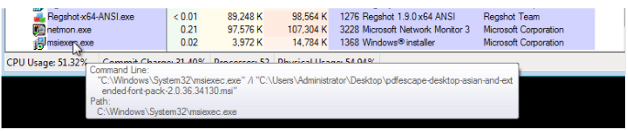

Íme a folyamat menete.

A pdfescape-desktop-Asian-and-extended-font-pack.msi fájlt a com telepítette

mand line "C:\WindowsSystem32msiexec.exe” /i

Ezután a telepítő leesik xbox-service.exe a system32 mappában.

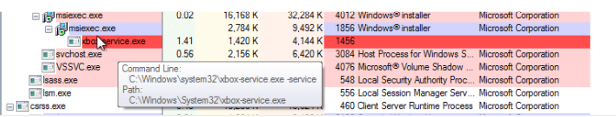

A leesett xbox-service.exe szolgáltatásként kezd működni:

Ezután rosszindulatú DLL-t futtat a rundll32 alatt setup.log néven a parancssor használatával:

rundll32 C:WindowsSystem32setup.log.dll

Statikus elemzés

A módosított MSI rosszindulatú DLL fájlt tartalmaz. Ez a DLL viszont két végrehajtható fájlt tartalmaz az erőforrásokban.

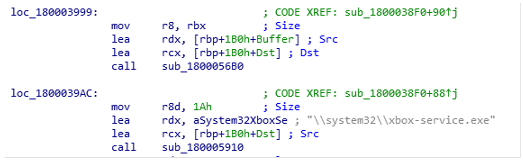

Így a DLL fájl rosszindulatú folyamatot futtat xbox-service.exe.

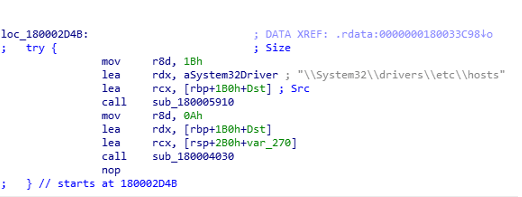

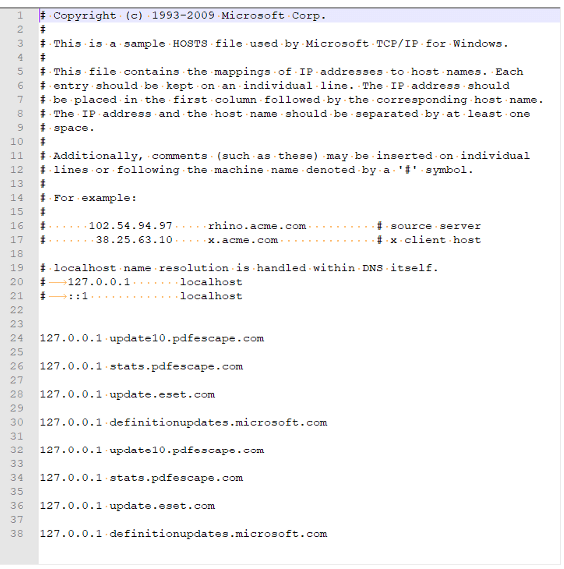

A DLL hasznos terhelés másik érdekessége, hogy a telepítési szakaszban megpróbálja módosítani a Windows HOSTS fájlt, hogy megakadályozza, hogy a fertőzött gép kommunikáljon a különféle PDF-hez kapcsolódó alkalmazások és biztonsági szoftverek frissítési kiszolgálóival. Így a rosszindulatú programok megpróbálják elkerülni az érintett gépek távoli tisztítását és helyreállítását.

A HOSTS fájl rosszindulatú DLL-lel módosult

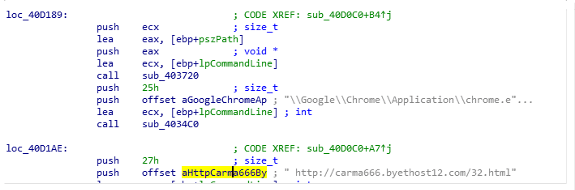

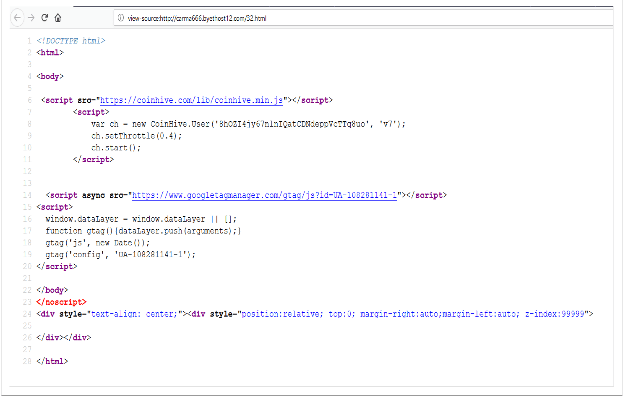

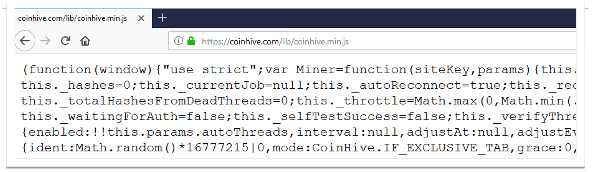

És végül a DLL-ben megtaláltuk a fő rosszat: a rosszindulatú böngészőszkriptet. A szkriptnek van egy beágyazott hivatkozása http://carma666.byethost12.com/32.html

Kövessük a linket, és nézzük meg, hová megy:

Amint most már világos, letölti a CoinHive nevű érmebányász JavaScriptjét, amellyel a rosszindulatú hackerek titkosan megfertőzik a gazdagépeket szerte a világon. További részleteket találsz róla a Comodo 1. I. negyedév és a Comodo 2. I. negyedév.

Szóval csak az volt a felhajtás, hogy megfertőzzék a felhasználókat egy kriptomerrel?! Igen ez így van. És ez segít annak tudatában, hogy nem szabad félvállról venni az ilyen rosszindulatú programokat.

„Amint azt már említettük Comodo 1. I. negyedév és a 2. második negyedévi globális veszélyjelentések, a cryptominers továbbra is az egyik legveszélyesebb fenyegetés a kiberbiztonság tér” – kommentálja Fatih Orhan, a Comodo Threat Research Labs vezetője. Vannak, akik a kriptobányászokat nem túl komoly fenyegetésnek tartják, mivel nem lopnak el információkat és nem titkosítják a felhasználók fájljait, de ez a hiba a valóságban nagyon költséges lehet számukra. A kriptobányászok kifinomult rosszindulatú szoftverekké válnak, amelyek összeomlhatják a felhasználói rendszereket, vagy befoghatják a fertőzött vállalat összes informatikai erőforrását, és csak a kiberbűnözők számára kriptovaluta bányászására késztethetik őket. Így a kriptomer támadásból származó pénzügyi veszteségek ugyanolyan pusztítóak lehetnek, mint a többi malware típusok. A kriptobányászok továbbra is egyre körülményesebbek lesznek, miközben veszélyes képességeik növekednek. Az elemzőink által észlelt módosított telepítővel kapcsolatos történet pedig ennek egyértelmű bizonyítéka.

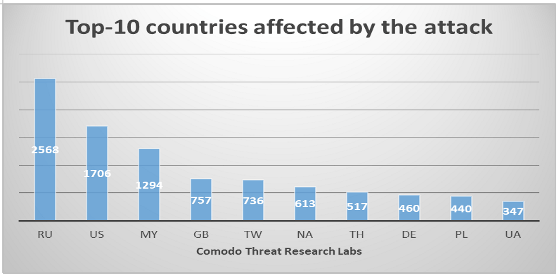

A Comodo statisztikái szerint ez a rosszindulatú fájl 12 810 felhasználót ért el a világ 100 országában. Az alábbiakban felsoroljuk a tíz leginkább érintett országot.

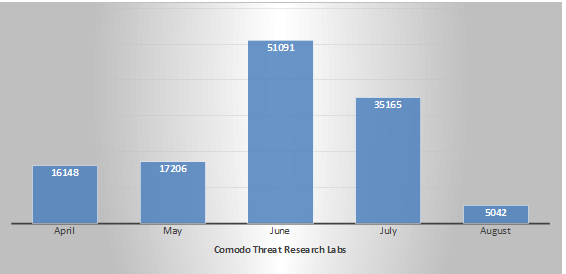

Általában 2018 áprilisa és augusztusa között a Comodo szakemberei 146,309 XNUMX JavaScript-alapú érmebányászt észleltek egyedi SHA-val.

Éljen biztonságban a Comodóval!

Kapcsolódó források:

Hogyan javíthatja vállalata kiberbiztonsági felkészültségét

Miért teszi veszélybe a hálózatát a rosszindulatú programokkal szembeni védekező megközelítéssel?

A kiberbiztonsági szolgáltató felvételének hét előnye

Webhely biztonsági mentése

Webhely állapota

Webhely-ellenőrző

Webhely biztonsági ellenőrzés

INGYENES PRÓBA INDÍTÁSA INGYEN SZEREZZE MEG AZONNALI BIZTONSÁGI EREDMÉNYKÁRTYÁT

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://blog.comodo.com/pc-security/cryptomining-executed-through-legitimate-software/

- 100

- 2018

- 7

- a

- képességek

- Rólunk

- erről

- hozzáadott

- előnyei

- előre

- Minden termék

- elemzés

- Az elemzők

- és a

- Alkalmazás

- megközelítés

- alkalmazások

- április

- körül

- ázsiai

- megjelenés

- támadás

- Augusztus

- mert

- válik

- Kezdet

- lent

- Fekete

- Blog

- böngésző

- elfog

- lánc

- Takarításra

- világos

- kód

- hogyan

- Hozzászólások

- közlés

- Társaságé

- Fontolja

- tartalmaz

- folytatódik

- ellenőrzés

- országok

- Tanfolyam

- Crash

- teremt

- cryptocurrency

- cyber

- kiberbiztonság

- a számítógépes bűnözés

- kiberbűnözők

- Veszélyes

- határozott

- védekező

- részlet

- részletek

- észlelt

- pusztító

- digitális

- letöltések

- csökkent

- cseppek

- alatt

- dinamikus

- beágyazott

- Vállalkozás

- különösen

- esemény

- bizonyíték

- pontosan

- Kivéve

- végrehajtja

- filé

- Fájlok

- kitöltése

- Végül

- pénzügyi

- Találjon

- áramlási

- következik

- formák

- talált

- Ingyenes

- ból ből

- további

- általános

- kap

- Globális

- Goes

- Arany

- Növekvő

- csapkodott

- hackerek

- fej

- segít

- Rejtett

- nagyon

- Kölcsönzés

- Találat

- vendéglátó

- Hogyan

- How To

- HTML

- HTTPS

- ötlet

- javul

- in

- információ

- Infrastruktúra

- azonnali

- érdekes

- IT

- JavaScript

- ugrás

- Kedves

- Labs

- Valószínű

- vonal

- LINK

- veszteség

- gép

- gép

- mágia

- Fő

- csinál

- malware

- sok

- sok ember

- max-width

- említett

- bánja

- Bányászati

- hiba

- módosított

- módosítása

- több

- a legtöbb

- msi

- név

- Nevezett

- hálózat

- ONE

- eredeti

- Más

- Csomag

- csomag

- Emberek (People)

- PHP

- Plató

- Platón adatintelligencia

- PlatoData

- megakadályozása

- folyamat

- Nyereség

- elhelyezés

- Q1

- Q2

- Valóság

- új

- nemrég

- marad

- távoli

- válasz

- többszörözött

- kutatás

- Tudástár

- megszabadít

- Kockázat

- rohanás

- Biztonság

- hatálya

- scorecard

- biztonság

- biztonság

- lefoglalt

- Szerverek

- szolgáltatás

- felépítés

- hét

- hasonló

- kicsi

- So

- szoftver

- néhány

- kifinomult

- szakemberek

- terjedése

- terjedés

- Színpad

- kezdődik

- statisztika

- Történet

- Systems

- Vesz

- A

- a világ

- azok

- fenyegetés

- fenyegetések

- Keresztül

- idő

- nak nek

- FORDULAT

- Turning

- típusok

- alatt

- egyedi

- Frissítések

- us

- használ

- Felhasználók

- különféle

- Áldozat

- weboldal

- Mit

- Mi

- lesz

- ablakok

- Munka

- dolgozó

- világ

- te

- A te

- zephyrnet