Olvasási idő: 5 jegyzőkönyv

Olvasási idő: 5 jegyzőkönyv

A kiberbűnözők és a kiberbiztonsági harcosok közötti fegyverkezési verseny óriási sebességgel növekszik. A rosszindulatú programok szerzői azonnal reagálnak minden észlelt és semlegesített kártevőre új, kifinomultabb mintákkal, hogy megkerüljék a legújabb kártevőirtó termékeket. A GandCrab az ilyen új generációs rosszindulatú programok fényes képviselője.

Ennek a kifinomult, ravasz és folyamatosan változó ransomware-nek, amelyet először 2018 januárjában fedeztek fel, már négy verziója van, amelyek jelentősen különböznek egymástól. A kiberbűnözők folyamatosan új funkciókat adtak hozzá a keményebb titkosítás és az észlelés elkerülése érdekében. A Comodo rosszindulatú programelemzői által felfedezett legutóbbi mintában van valami teljesen új: Tiny Encryption Algorithm (TEA) segítségével elkerüli az észlelést.

A GandCrab elemzése nem egy adott új felfedezéseként hasznos malware, egyes kutatók a „zsarolóvírusok új királyának” nevezték. Világos példája annak, hogy a modern rosszindulatú programok hogyan alkalmazkodnak az új kiberbiztonsági környezethez. Tehát menjünk mélyebbre a GandCrab evolúciójába.

A történelem

GandCrab v1

A GandCrab első verziója, amelyet 2018 januárjában fedeztek fel, egyedi kulccsal titkosította a felhasználók fájljait, és váltságdíjat zsarolt ki DASH kriptovalutában. A verziót olyan exploit készleteken keresztül terjesztették, mint a RIG EK és a GrandSoft EK. A zsarolóprogram bemásolta magát a"%appdata%Microsoft" mappába, és beinjektáljuk a rendszerfolyamatba nslookup.exe.

Ez hozta létre a kezdeti kapcsolatot pv4bot.whatismyipaddress.com hogy megtudja a fertőzött gép nyilvános IP-címét, majd futtassa az nslookup folyamat a hálózathoz való csatlakozáshoz gandcrab.bit a.dnspod.com használatával ".bit" legfelső szintű domain.

Ez a verzió gyorsan elterjedt a kibertérben, de győzelme február végén megakadt: létrehoztak egy dekódolót, amelyet online helyeztek el, így az áldozatok váltságdíjat nem fizettek az elkövetőknek.

GandCrab v2

A kiberbűnözők nem sokáig maradtak a válasznál: egy hét alatt a GandCrab 2-es verziója került a felhasználók elé. Új titkosítási algoritmusa volt, ami használhatatlanná tette a visszafejtőt. A titkosított fájlok .CRAB kiterjesztésűek voltak, a keménykódolt tartományok pedig a következőre módosultak ransomware.bit és zonealarm.bit. Ezt a verziót márciusban spam e-mailekkel terjesztették.

GandCrab v3

A következő verzió áprilisban jelent meg azzal az új lehetőséggel, hogy az áldozatok asztali háttérképeit váltságdíjra változtatják. Az asztali számítógép és a váltságdíj-szalag közötti folyamatos váltás határozottan az volt, hogy nagyobb pszichológiai nyomást gyakoroljon az áldozatokra. Egy másik új szolgáltatás a RunOnce automatikus futtatási rendszerleíró kulcsa volt:

HKLMSZOFTVERMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Végül a Gandcrab v4 új, negyedik verziója júliusban számos jelentős frissítéssel jelentkezett, köztük egy új titkosítási algoritmussal. Amint azt a Comodo elemzője felfedezte, a kártevő immár Tiny Encryption Algorithm (TEA) segítségével elkerüli az észlelést – ez az egyik leggyorsabb és leghatékonyabb kriptográfiai algoritmus, amelyet David Wheeler és Roger Needham fejlesztett ki a szimmetrikus titkosítási alapon.

Ezenkívül minden titkosított fájl .KRAB kiterjesztéssel rendelkezik CRAB helyett.

Ezenkívül a kiberbűnözők megváltoztatták a zsarolóprogramok terjesztésének módját. Most hamis szoftvereket feltörő webhelyeken keresztül terjed. Amint a felhasználó letölti és lefuttat egy ilyen „töltelék” cracket, a zsarolóprogram a számítógépre kerül.

Íme egy példa egy ilyen hamis szoftver-törésre. Crack_Merging_Image_to_PDF.exe, a valóságban a GandCrab v4.

Nézzük meg részletesen, mi történik, ha egy felhasználó futtatja ezt a fájlt.

A motorháztető alatt

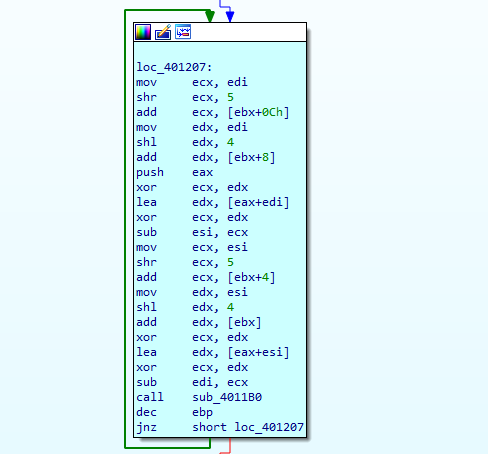

Mint fentebb említettük, a GandCrab ransomware erős és gyors TEA titkosítási algoritmust használ az észlelés elkerülése érdekében. A visszafejtési rutin funkció megkapja a GandCrab egyszerű fájlt.

A visszafejtés befejezése után az eredeti GandCrab v4 fájl leesik, és elindul, elindítva a gyilkos raidet.

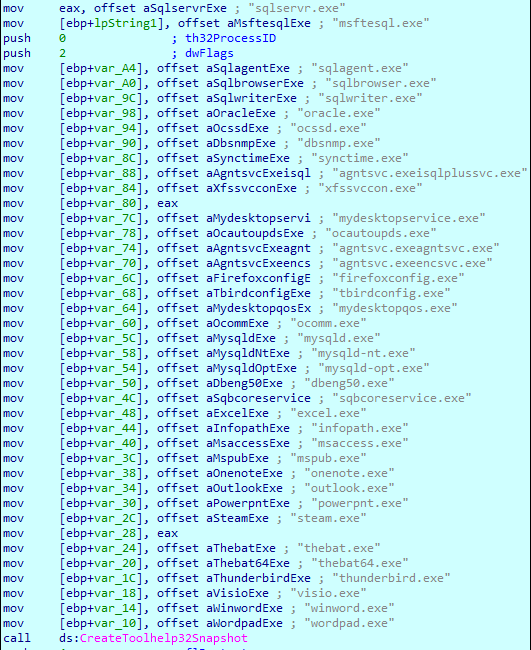

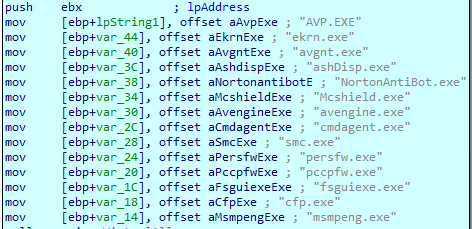

Először is, a ransomware ellenőrzi a következő folyamatok listáját a CreateToolhelp32Snapshot API-val, és leállítja bármelyik futását:

Ezután a ransomware ellenőrzi a billentyűzetkiosztást. Ha úgy tűnik, hogy orosz, a GandCrab azonnal leállítja a végrehajtást.

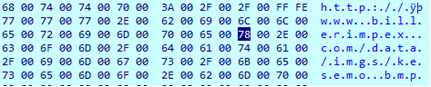

URL generálási folyamat

Lényeges, hogy a GandCrab egy specifikus véletlenszerű algoritmust használ az egyes gazdagépek URL-jének generálására. Ez az algoritmus a következő mintán alapul:

http://{host}/{value1}/{value2}/{filename}.{extension}

A rosszindulatú program következetesen létrehozza a minta minden elemét, ami egyedi URL-t eredményez.

A rosszindulatú program által létrehozott URL a jobb oldali oszlopban látható.

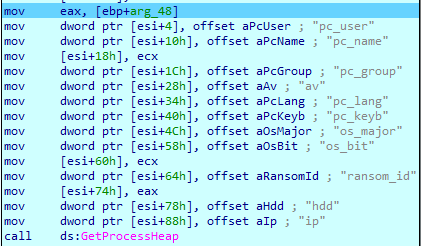

Információgyűjtés

A GandCrab a következő információkat gyűjti a fertőzött gépről:

Ezután ellenőrzi, hogy van-e egy víruskereső futás ...

… és összegyűjti az információkat a rendszerről. Ezt követően az összes összegyűjtött információt XOR-val titkosítja, és elküldi a Command-and-Control szervernek. Figyelemre méltó, hogy a titkosításhoz a „jopochlen” kulcssort használja, amely egy obszcén nyelv oroszul. Ez még egy egyértelmű jele a kártevő orosz eredetű származásának.

Kulcsgenerálás

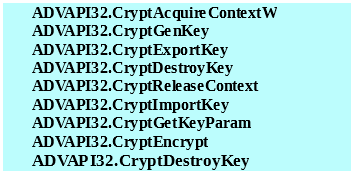

A zsarolóprogram privát és nyilvános kulcsokat generál a Microsoft Cryptographic Provider és a következő API-k segítségével:

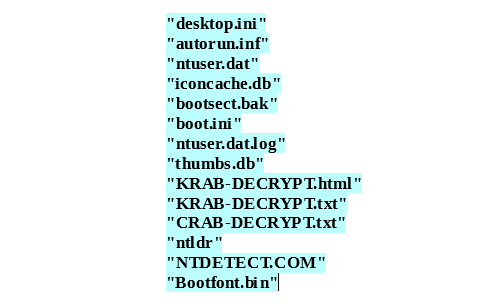

A titkosítási folyamat megkezdése előtt a rosszindulatú program ellenőriz néhány fájlt…

… és mappákat, hogy kihagyja őket a titkosítás során:

Ezek a fájlok és mappák szükségesek a ransomware megfelelő működéséhez. Ezt követően a GandCrab elkezdi titkosítani az áldozat fájljait.

A váltságdíjat

A váltságdíjat

Amikor a titkosítás véget ért, a GandCrab megnyit egy KRAB-DECRYPT.txt fájlt, amely a váltságdíj jegye:

Ha az áldozat követi az elkövetők utasításait, és felkeresi a TOR oldalát, megtalálja a váltságdíj szalagcímét a számlálóval:

A fizetési oldal részletes utasításokat tartalmaz a váltságdíj kifizetésére vonatkozóan.

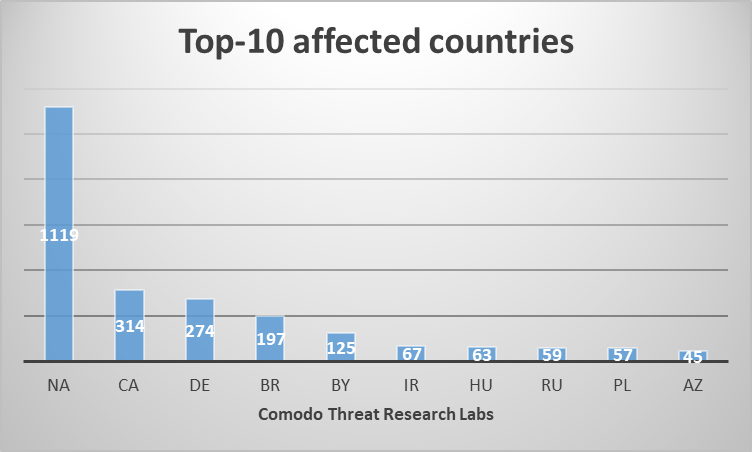

A Comodo kiberbiztonsági kutatócsoportja nyomon követte a GandCrab kommunikációs IP-címeit. Az alábbiakban felsoroljuk a tíz legjobb országot ebből az IP-listából.

A GandCrab világszerte elérte a felhasználókat. Íme a kártevő által leginkább érintett tíz ország listája.

„Elemzőinknek ez a megállapítása egyértelműen azt mutatja, hogy a rosszindulatú programok gyorsan változnak és fejlődnek a kiberbiztonsági szolgáltatók ellenintézkedéseihez való alkalmazkodásuk gyorsaságában” – kommentálja Fatih Orhan, a Comodo Threat Research Labs vezetője. „Nyilvánvalóan annak az időnek a küszöbén járunk, amikor a kiberbiztonság területén minden folyamat intenzíven katalizál. A rosszindulatú programok nemcsak mennyiségükben, hanem azonnali utánzási képességükben is gyorsan nőnek. Ban ben Comodo Cybersecurity 2018. első negyedévi fenyegetésjelentés, azt jósoltuk, hogy a ransomware leépítése csak az erők átcsoportosítása volt, és a közeljövőben frissített és bonyolultabb mintákkal kell szembenéznünk. A GandCrab megjelenése egyértelműen megerősíti és demonstrálja ezt a tendenciát. Így a kiberbiztonsági piacnak készen kell állnia arra, hogy szembenézzen a támadások közelgő hullámaival, amelyek vadonatúj ransomware-típusokkal vannak megtöltve.”

Éljen biztonságban a Comodóval!

Kapcsolódó források:

INGYENES PRÓBA INDÍTÁSA INGYEN SZEREZZE MEG AZONNALI BIZTONSÁGI EREDMÉNYKÁRTYÁT

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- képesség

- Rólunk

- felett

- hozzáadott

- mellett

- Után

- algoritmus

- algoritmusok

- Minden termék

- már

- elemző

- Az elemzők

- és a

- Másik

- válasz

- víruskereső

- api

- API-k

- április

- Támadások

- szerzők

- elkerülve

- zászló

- bázis

- alapján

- lent

- között

- Bit

- Blog

- hívott

- változik

- Változások

- változó

- ellenőrizze

- Ellenőrzések

- világos

- világosan

- Oszlop

- hogyan

- Hozzászólások

- közlés

- teljes

- bonyolult

- számítógép

- Csatlakozás

- kapcsolat

- állandó

- állandóan

- tartalom

- Számláló

- országok

- repedés

- készítette

- teremt

- kriptográfiai

- kiberbűnözők

- Kiberbiztonság

- cyberspace

- Gondolatjel

- David

- visszafejtése

- mélyebb

- minden bizonnyal

- bizonyítani

- asztali

- részletes

- részletek

- észlelt

- Érzékelés

- fejlett

- DID

- felfedezett

- megosztott

- dokumentumok

- domain

- domainek

- letöltések

- cseppek

- alatt

- minden

- él

- hatékony

- elemek

- e-mailek

- titkosított

- titkosítás

- hatalmas

- Környezet

- esemény

- mindenki

- evolúció

- példa

- végrehajtás

- Exploit

- kutatás

- kiterjesztés

- Arc

- hamisítvány

- GYORS

- leggyorsabb

- Funkció

- Jellemzők

- mező

- filé

- Fájlok

- Találjon

- megtalálása

- vezetéknév

- következő

- következik

- erők

- Negyedik

- Ingyenes

- A legfrissebb

- ból ből

- funkció

- jövő

- gyűjtése

- generál

- generál

- generáló

- generáció

- kap

- Go

- Goes

- jó

- Növekvő

- történik

- fej

- itt

- Találat

- Találat

- vendéglátó

- Hogyan

- How To

- HTTPS

- azonnal

- in

- Beleértve

- növekvő

- információ

- kezdetben

- azonnali

- helyette

- utasítás

- IP

- IT

- maga

- január

- július

- Kulcs

- kulcsok

- király

- Labs

- nyelv

- keresztnév

- elrendezés

- bérbeadása

- Lista

- rakodó

- Hosszú

- gép

- készült

- Gyártás

- malware

- március

- piacára

- max-width

- említett

- microsoft

- modern

- több

- elengedhetetlen

- hálózat

- Új

- Új funkciók

- következő

- ONE

- online

- nyit

- eredeti

- Más

- különös

- Mintás

- Fizet

- fizet

- fizetés

- PHP

- Egyszerű

- Plató

- Platón adatintelligencia

- PlatoData

- jósolt

- nyomás

- magán

- folyamat

- Folyamatok

- Termékek

- megfelelően

- ellátó

- nyilvános

- nyilvános kulcsok

- mennyiség

- Negyed

- gyorsan

- Futam

- véletlen

- Váltságdíj

- ransomware

- Reagál

- kész

- Valóság

- iktató hivatal

- reprezentatív

- kutatás

- kutatók

- Tudástár

- kapott

- megszabadít

- ruha

- futás

- futás

- orosz

- oroszok

- scorecard

- biztonság

- biztonság

- kellene

- <p></p>

- jelentős

- jelentősen

- weboldal

- Webhely (ek)

- So

- szoftver

- néhány

- valami

- kifinomult

- spam

- különleges

- sebesség

- terjedése

- Kezdve

- kezdődik

- tartózkodás

- megállt

- erős

- ilyen

- rendszer

- Tea

- csapat

- A

- az információ

- a világ

- azok

- dolog

- fenyegetés

- Keresztül

- egész

- idő

- nak nek

- felső szint

- felső szintű domain

- Tor

- tendencia

- típusok

- egyedi

- közelgő

- frissítve

- Frissítés

- URL

- használó

- Felhasználók

- hasznosítja

- fajta

- változat

- keresztül

- Áldozat

- áldozatok

- Warriors

- hullámok

- hét

- Mit

- lesz

- nélkül

- világ

- A te

- zephyrnet