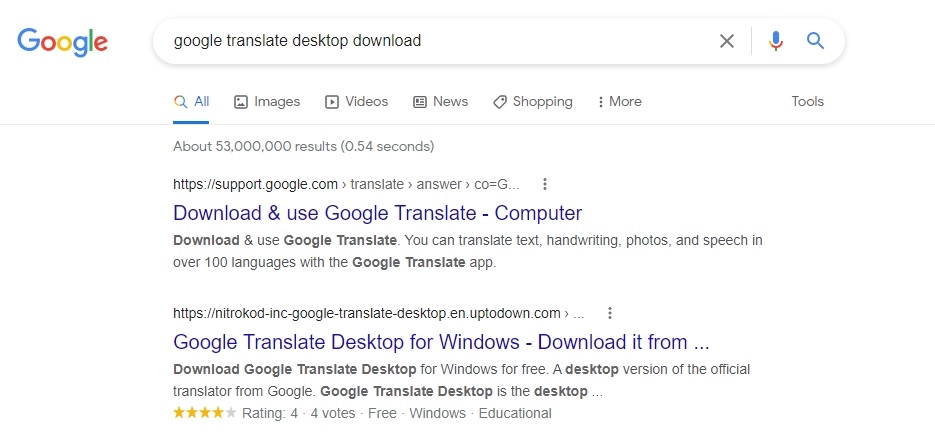

- A Nitrokod jelenleg a Google keresési eredményeinek tetején szerepel a népszerű alkalmazásoknál, köztük a Fordítónál

- A rosszindulatú program rosszindulatúan bányászza a Monero-t a felhasználók számítógépes erőforrásait felhasználva, visszaadva az egykor termékeny CoinHive-ot.

A Google-alkalmazásokat kereső felhasználókat célzó alattomos malware-kampány világszerte számítógépek ezreit fertőzte meg, hogy az adatvédelemre fókuszáló kriptomonero-t (XMR) bányászhassa.

Valószínűleg soha nem hallottál a Nitrokodról. Az izraeli székhelyű kiberhírszerző cég, a Check Point Research (CPR) a múlt hónapban bukkant rá a kártevőre.

egy vasárnapi beszámoló, a cég szerint a Nitrokod kezdetben ingyenes szoftvernek álcázza magát, és figyelemre méltó sikert ért el a Google keresési eredményeinek élén a „Google Fordító asztali letöltése” kifejezésre.

A cryptojacking néven is ismert bányászati kártevőket legalább 2017 óta használják a gyanútlan felhasználók gépeibe való beszivárgásra, amikor is a kriptográfia népszerűsége mellett azok előtérbe kerültek.

A CPR korábban az XMR-t is bányászó CoinHive nevű, jól ismert kriptográfiai kártevőt észlelt még az év novemberében. A CoinHive állítólag lop A végfelhasználó teljes CPU-erőforrásának 65%-a a tudtuk nélkül. Akadémikusok számított a rosszindulatú program havi 250,000 XNUMX dollárt termelt a csúcson, és ennek nagy része kevesebb, mint egy tucat személyhez jutott.

Ami a Nitrokodot illeti, a CPR úgy véli, hogy egy törökül beszélő entitás telepítette valamikor 2019-ben. Hét szakaszon keresztül működik, miközben halad az úton, hogy elkerülje a tipikus víruskereső programok és a rendszervédelem észlelését.

"A rosszindulatú program könnyen kidobható a legális alkalmazások Google keresési eredményei között található szoftverekből" - írta jelentésében a cég.

A Softpedia és az Uptodown a hamis alkalmazások két fő forrása. A Blockworks megkereste a Google-t, hogy többet megtudjon arról, hogyan szűri ki az ilyen típusú fenyegetéseket.

Az alkalmazás letöltése után a telepítő végrehajt egy késleltetett droppert, és minden újraindításkor folyamatosan frissíti magát. Az ötödik napon a késleltetett cseppentő kicsomagol egy titkosított fájlt.

A fájl ezután elindítja a Nitrokod utolsó szakaszát, amely meghatározza a feladatok ütemezését, a naplók törlését és kivételek hozzáadását a víruskereső tűzfalakhoz, miután 15 nap eltelt.

Végül a „powermanager.exe” kripto-bányász kártevőt titokban a fertőzött gépre dobják, és hozzálátnak a titkosítás létrehozásához a nyílt forráskódú Monero-alapú CPU-bányász XMRig segítségével (ugyanaz, amelyet a CoinHive használ).

"A kezdeti szoftvertelepítés után a támadók hetekig késleltették a fertőzési folyamatot, és törölték a nyomokat az eredeti telepítésből" - írta jelentésében a cég. "Ez lehetővé tette, hogy a kampány évekig sikeresen működjön a radar alatt."

A Nitrokoddal fertőzött gépek tisztításának részleteit a a CPR fenyegetésjelentésének vége.

Minden este megkapja a nap legfontosabb kriptográfiai híreit és betekintést a postaládájába. Iratkozzon fel a Blockworks ingyenes hírlevelére most.

- Bitcoin

- blockchain

- blokklánc megfelelőség

- blockchain konferencia

- Blockworks

- coinbase

- coingenius

- megegyezés

- kriptokonferencia

- kriptikus bányászat

- cryptocurrency

- Cryptocurrency bányászat

- Cryptojacking

- decentralizált

- Defi

- Digitális eszközök

- Oktatás

- Ethereum

- Google keresés

- Google Fordító

- gépi tanulás

- bányászat malware

- Monero

- nem helyettesíthető token

- Plató

- plato ai

- Platón adatintelligencia

- Platoblockchain

- PlatoData

- platogaming

- Poligon

- a tét igazolása

- W3

- XMR

- zephyrnet