TOKIÓ, 7. február 2024. – (JCN Newswire) – NEC Corporation (TSE: 6701) kifejlesztett egy technológiát, amely megerősíti az ellátási láncok biztonságát azáltal, hogy a végrehajtható fájlok bináris kódjából (1) észleli a szoftverek sebezhetőségét, anélkül, hogy forráskódra lenne szüksége. Ez a technológia automatizálja azon szoftverek statikus elemzésének egy részét, amelyekhez nem áll rendelkezésre forráskód, amit korábban szakértőknek kellett elvégezniük, ezáltal 40%-kal csökkentve a statikus elemzés idejét.

Háttér

Az elmúlt években a digitális átalakulás (DX) és a globalizáció miatt az ellátási láncok minden iparágban bővültek és összetettebbé váltak. Ilyen körülmények között egyre nagyobb aggodalomra ad okot az ellátási láncban bevezetett sebezhetőségeket és rosszindulatú funkciókat célzó kibertámadások, ami sürgetővé tette a szoftverek biztonságának biztosítását a teljes ellátási láncban. A kormányhivataloknak és a kritikus infrastruktúra-szolgáltatóknak különösen intézkedéseket kell tenniük annak megakadályozására, hogy hátsó ajtók és más rosszindulatú funkciók kerüljenek be termékeikbe és rendszereikbe, amikor a felülvizsgált törvényekkel és rendeletekkel összhangban vásárolnak és telepítenek termékeket és rendszereket. Ez az újonnan kifejlesztett technológia javítani fogja. Az NEC kockázatvadász szolgáltatása (2), amelyben a biztonsági szakértők (*3) biztonsági kockázatértékelést végeznek az ügyfél szoftvereivel és rendszereivel kapcsolatban, miközben figyelembe veszik az üzleti tevékenységükre gyakorolt hatást.

Technológiai áttekintés

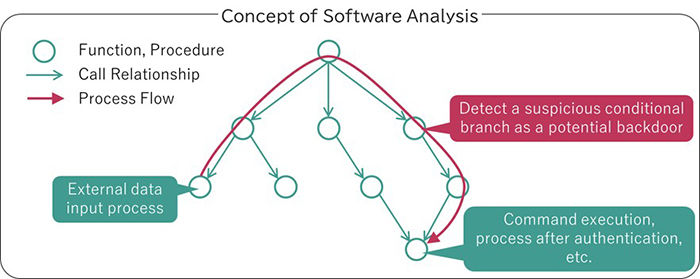

Míg a szoftver statikus elemzésére szolgáló általános technikák a forráskódot célozzák meg, ez a technika statikus elemzést végez a bináris kódon, amely a szoftver végrehajtható formája. Különösen azt követi nyomon, hogy a szoftveren belül mely folyamatok használnak külső adatokat, és észleli a gyanús megvalósításokat, amelyek olyan hátsó ajtók lehetnek, amelyek képesek befolyásolni az érzékeny folyamatok, például a parancsvégrehajtás vezérlését.

A technológia jellemzői

1. A forráskód nélküli szoftverek ellenőrizhetők

A múltban egyes szoftverekhez nem volt elérhető forráskód, és ilyen esetekben a szoftverek biztonságának ellenőrzésére szolgáló eszközök korlátozottak voltak, például a szakértők kézi ellenőrzése. Mivel ez a technológia képes ellenőrizni a bináris kódot, lehetőség nyílik olyan szoftverek biztonságának ellenőrzésére, amelyekhez nem áll rendelkezésre forráskód.

2. Kezeli az építési környezet (*4) szennyezésével kapcsolatos aggályokat

Korábban még akkor is nehéz volt észlelni a sérülékenységeket és rosszindulatú funkciókat, amelyeket az összeállítás során bevezettek, még akkor is, ha rendelkezésre állt a forráskód, például a házon belül fejlesztett szoftvereknél. Mivel ez a technológia ellenőrzi a bináris kódot annak felépítése után, lehetséges a biztonság ellenőrzése, beleértve az építési környezet által okozott problémákat is.

3. Lehetővé teszi az ellenőrzés minőségének egységességét

A múltban nehéz volt ellenőrizni a szoftvereket, különösen bináris formátumban, és az ellenőrzés minősége az ellenőr szakértelmétől függően változott. Ez a technológia automatizálja az ellenőrzési folyamat egy részét, így csökkenti a humánerőforrás-igényt és biztosít egy bizonyos szintű ellenőrzési minőséget. Lehetővé teszi továbbá, hogy bizonyítékokkal magyarázzák el a vállalat rendszereinek biztonságát harmadik feleknek, például szabályozó hatóságoknak és részvényeseknek. Ezenkívül az ellenőrzés egy részének automatizálása várhatóan 40%-kal csökkenti a statikus elemzéshez szükséges időt. A NEC célja, hogy ezt a technológiát a 2024-es pénzügyi év végére alkalmazza a kockázatvadász szolgáltatásokban. Ez fokozni fogja az ellátási láncban beszerzett és szállított szoftverek biztonsági ellenőrzését, hozzájárulva biztonságosabb és biztonságosabb rendszerek kiépítéséhez, valamint az ellátási lánc biztonságának erősítéséhez.

(1) Az adatok csak bináris 0-ban és 1-ben vannak kifejezve, hogy a számítógépek közvetlenül feldolgozhassák.

(2) Kockázatvadász szolgáltatás (csak japán szöveg)https://jpn.nec.com/cybersecurity/service/professional/risk_hunting/index.html

(3) Biztonsági szakértők (csak japán szöveg)https://jpn.nec.com/cybersecurity/advantage/specialist/profile2-2.html

(4) Olyan környezet, amely egy programozási nyelven írt forráskódot konvertál, és egy bináris kódban írt végrehajtható fájlt generál.Share

A NEC Corporationről

A NEC Corporation vezető szerepet tölt be az informatikai és hálózati technológiák integrációjában, miközben népszerűsíti a „Bizonyosabb világ megszervezése” márkajelzést. A NEC lehetővé teszi a vállalkozások és közösségek számára, hogy alkalmazkodjanak a társadalomban és a piacon végbemenő gyors változásokhoz, mivel biztosítja a biztonság, a biztonság, a méltányosság és a hatékonyság társadalmi értékeit egy fenntarthatóbb világ előmozdítása érdekében, ahol mindenkinek lehetősége van a benne rejlő lehetőségek kiaknázására. További információért látogasson el a NEC weboldalára a következő címen: https://www.nec.com.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://www.jcnnewswire.com/pressrelease/88888/3/

- :van

- :is

- :nem

- :ahol

- 1

- 2024

- 7

- a

- Rólunk

- összhangban

- alkalmazkodni

- címek

- Után

- ügynökségek

- célok

- Minden termék

- Is

- an

- elemzés

- és a

- alkalmaz

- VANNAK

- AS

- értékelések

- At

- Hatóság

- automaták

- Automatizálás

- elérhető

- Hátsóajtó

- BE

- egyre

- óta

- hogy

- mindkét

- márka

- fényesebb

- épít

- épült

- üzleti

- vállalkozások

- by

- TUD

- képes

- esetek

- okozott

- bizonyos

- lánc

- láncok

- esély

- Változások

- ellenőrizze

- körülmények

- kód

- Közösségek

- vállalat

- bonyolult

- számítógépek

- Vonatkozik

- aggodalmak

- Magatartás

- figyelembe véve

- építés

- hozzájáruló

- ellenőrzés

- VÁLLALAT

- kritikai

- Kritikus infrastruktúra

- cyberattacks

- dátum

- szállított

- attól

- kimutatására

- fejlett

- nehéz

- digitális

- digitális átalakítás

- közvetlenül

- csinált

- két

- alatt

- DX

- hatékonyság

- lehetővé teszi

- végén

- növelése

- biztosítása

- Környezet

- különösen

- megalapozott

- Még

- mindenki

- bizonyíték

- végrehajtás

- bővülő

- várható

- szakértők

- Magyarázza

- kifejezve

- külső

- méltányosság

- Február

- filé

- Fájlok

- A

- forma

- formátum

- ból ből

- Tele

- funkciók

- Továbbá

- általános

- generál

- globalizáció

- Kormány

- kormányzati szervek

- Növekvő

- kellett

- Legyen

- HTML

- HTTPS

- emberi

- Emberi erőforrások

- Vadászat

- kép

- Hatás

- megvalósítások

- in

- Beleértve

- iparágak

- befolyásoló

- információ

- Infrastruktúra

- telepítése

- integráció

- bele

- Bevezetett

- kérdés

- IT

- maga

- japán

- jcn

- jpg

- nyelv

- törvények

- Törvények és rendeletek

- vezető

- szint

- Korlátozott

- készült

- KÉSZÍT

- rosszindulatú

- kézikönyv

- piacára

- Lehet..

- eszközök

- intézkedések

- több

- Szükség

- hálózat

- újonnan

- Newswire

- számok

- of

- on

- csak

- Más

- rész

- különös

- fél

- múlt

- Előadja

- Hely

- Plató

- Platón adatintelligencia

- PlatoData

- lehetséges

- potenciális

- megakadályozása

- korábban

- problémák

- folyamat

- Folyamatok

- beszerzett

- Termékek

- Programozás

- kellene támogatnia,

- támogatása

- szolgáltatók

- biztosít

- világítás

- gyors

- el

- új

- csökkenteni

- csökkentő

- előírások

- szabályozók

- kötelező

- Tudástár

- Kockázat

- s

- biztonságosabb

- Biztonság

- biztonság

- biztonság

- érzékeny

- szolgáltatás

- Szolgáltatások

- Részvényesek

- óta

- jártasság

- So

- Közösség

- Társadalom

- szoftver

- néhány

- forrás

- forráskód

- szakemberek

- nyilatkozat

- statikus

- erősítő

- erősíti

- ilyen

- kínálat

- ellátási lánc

- Ellátási láncok

- gyanús

- fenntartható

- Systems

- Vesz

- bevétel

- cél

- célzás

- technika

- technikák

- Technologies

- Technológia

- szöveg

- hogy

- A

- azok

- Ott.

- ezáltal

- Ezek

- Harmadik

- harmadik felek

- ezt

- Keresztül

- egész

- Így

- idő

- nak nek

- pályák

- Átalakítás

- alatt

- sürgős

- használ

- Értékek

- változik

- Látogat

- sérülékenységek

- volt

- voltak

- amikor

- ami

- míg

- lesz

- val vel

- belül

- nélkül

- világ

- írott

- év

- zephyrnet