Olvasási idő: 4 jegyzőkönyv

Olvasási idő: 4 jegyzőkönyv

Ha megkér egy rosszindulatú programelemzőt, hogy nevezze meg a legveszélyesebb és legrosszabb trójaiakat, az Emotet biztosan jelen lesz a listán. A Nemzeti szerint Kiberbiztonság és Kommunikációs Integrációs Központ, a trójai „továbbra is a legköltségesebb és legpusztítóbb kártevők közé tartozik, amelyek az állami, helyi, törzsi és területi kormányokat, valamint a magán- és állami szektort érintik”. Ravasz és alattomos, masszívan elterjedt szerte a világon. Az Emotet új, hatalmas, 4 napos támadását a Comodo kártevőirtó létesítményei elfogták.

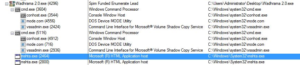

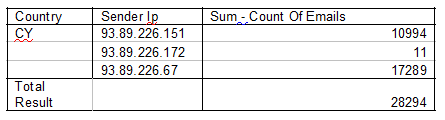

A támadás a 28,294 XNUMX felhasználónak küldött adathalász e-maillel kezdődött.

Amint láthatja, az e-mail a DHL szállítási és kézbesítési üzenetét imitálja. A híres márkanév eszközként szolgál a felhasználók bizalmának ébresztésére. A kíváncsiság faktor is szerepet játszik, így nagyon nagy az esélye, hogy az áldozat rákattint az e-mailben található linkre anélkül, hogy sokat gondolkodna. És abban a pillanatban, amikor az áldozat rákattint a linkre, a támadók fekete mágiája működésbe lép.

A hivatkozásra kattintva elindul a Word fájl letöltése. Természetesen a Word-fájlnak semmi köze a kézbesítéshez – kivéve a rosszindulatú programok kézbesítését. Rosszindulatú makrókódot tartalmaz. Mivel manapság a Microsoft alapértelmezés szerint kikapcsolja a makrók futtatását termékeiben, a támadóknak rá kell csalniuk a felhasználókat egy régebbi verzió futtatására. Ezért, amikor egy áldozat megpróbálja megnyitni a fájlt, a következő szalag jelenik meg.

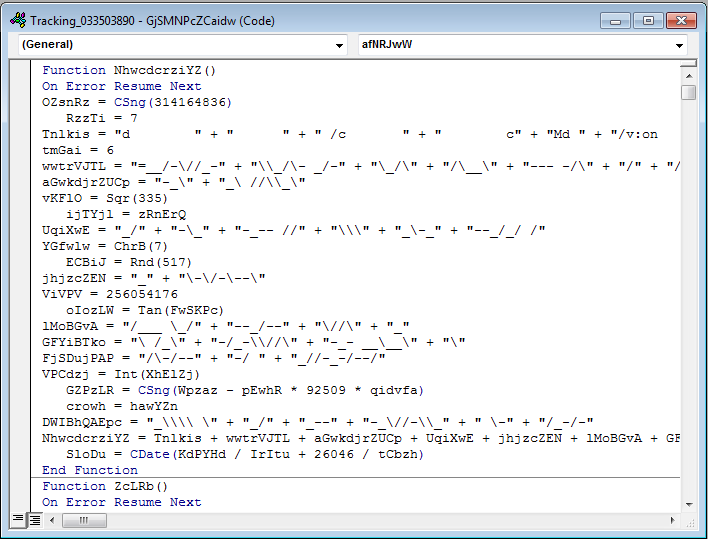

Ha egy felhasználó engedelmeskedik a támadók kérésének, a makró szkript eléri a küldetését – egy obfuszkált shell-kódot újjáépít a cmd.exe végrehajtásához.

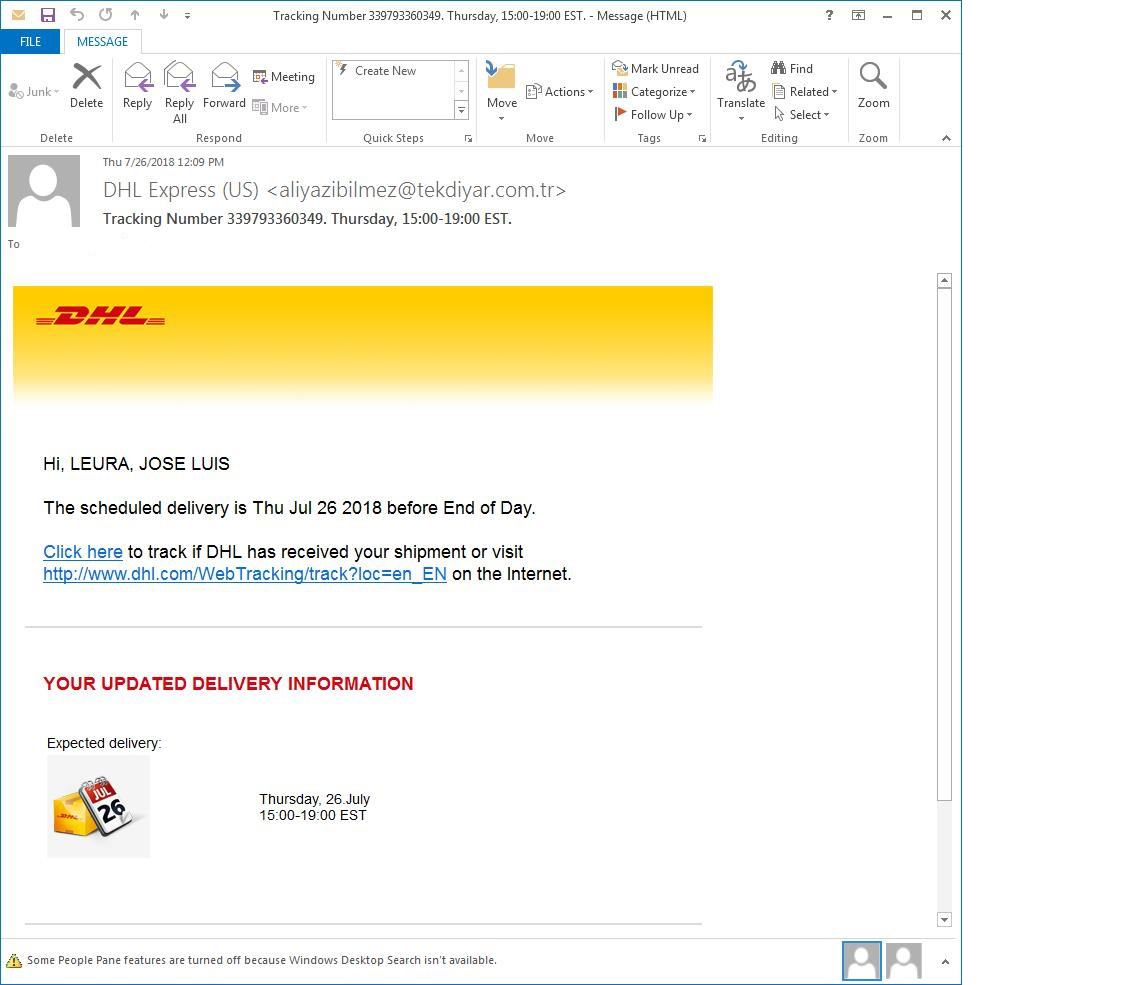

Az elhomályosított kód újraépítése után a cmd.exe elindítja a PowerShellt, és a PowerShell megpróbál letölteni és végrehajtani egy bináris fájlt a listán szereplő bármely elérhető URL-ről:

-http://deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

A cikk írásakor csak az utolsó tartalmazott bináris fájlt, a 984.exe fájlt.

A bináris, ahogy sejtheti, egy minta Emotet Banker trójai.

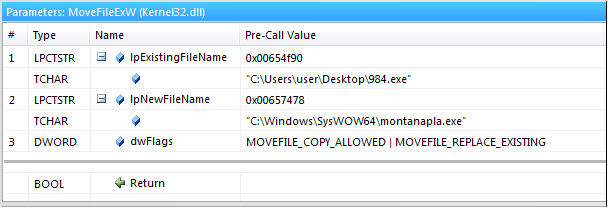

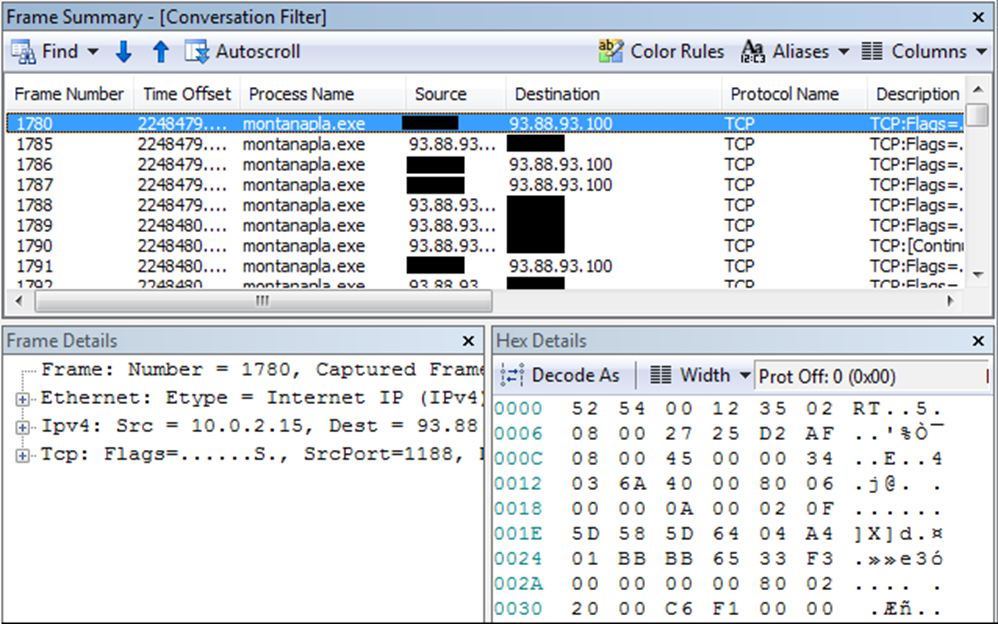

A végrehajtás után a bináris fájl a C:WindowsSysWOW64montanapla.exe fájlba helyezi magát.

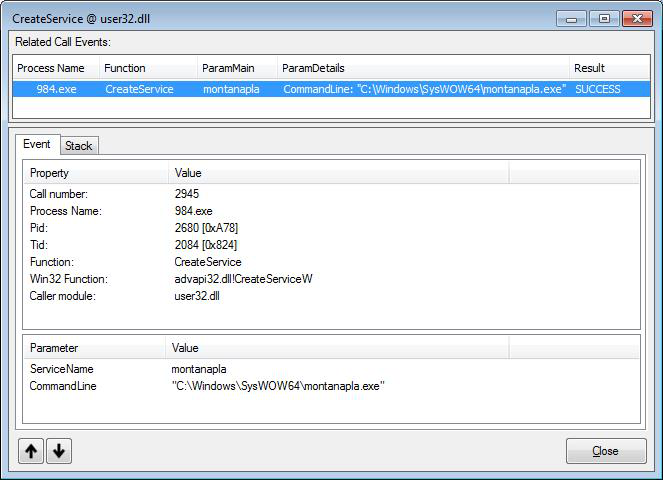

Ezt követően létrehoz egy montanapla nevű szolgáltatást, amely biztosítja, hogy a rosszindulatú folyamat minden indításkor elinduljon.

Továbbá megpróbál csatlakozni a Command&Control szerverekhez (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100), hogy tájékoztassa a támadókat az új áldozatról. Ezután a kártevő a támadók parancsaira vár.

Most létrejött a titkos távoli kapcsolat a Command&Control szerverrel. Emotet vár, készen áll a támadók bármely parancsának végrehajtására. Általában a fertőzött gépen lévő privát adatokat görénybe veszi; a banki információ prioritást élvez. De ez még nem minden. Az Emotet sok más szállítására is szolgál típusú rosszindulatú programok a fertőzött gépekre. Így az Emotettel való megfertőződés csak az első láncszem lehet az áldozat számítógépét különféle kártevőkkel való végtelenségig kompromittáló láncban.

De az Emotet nem elégszik meg azzal, hogy csak egy PC-t kockáztat. Megpróbálja megfertőzni a hálózat többi gazdagépét. Ezenkívül az Emotet erős képességekkel rendelkezik a kártevőirtó eszközök elrejtésére és megkerülésére. Mivel polimorf, elkerüli az aláírás alapú észlelést vírusellenes szerek. Ezenkívül az Emotet képes észlelni a virtuális gép környezetét, és hamis indikátorok generálásával álcázza magát. Mindez kemény dióvá teszi a biztonsági szoftvereket.

„Ebben az esetben egy nagyon veszélyes támadással kellett szembenéznünk, amelynek messzemenő következményei vannak” – mondja Fatih Orhan, a Comodo Threat Research Labs vezetője. „Nyilvánvalóan az ilyen hatalmas támadások célja a lehető legtöbb felhasználó megfertőzése, de ez csak a jéghegy csúcsa.

Az áldozatok Emotettel való megfertőzése csak elindítja a pusztító folyamatot. Először is megfertőzi a hálózat többi gazdagépét. Másodszor, más típusú rosszindulatú programokat tölt le, így a feltört számítógépek fertőzési folyamata végtelenné válik, és exponenciálisan növekszik. A hatalmas támadás leállításával a Comodo felhasználók tízezreit védte meg ettől a ravasz kártevőtől, és megszakította a támadók gyilkossági láncát. Ez az eset újabb megerősítése annak, hogy ügyfeleink a legveszélyesebb és legerősebb támadásokkal szemben is védettek.”

Éljen biztonságban a Comodóval!

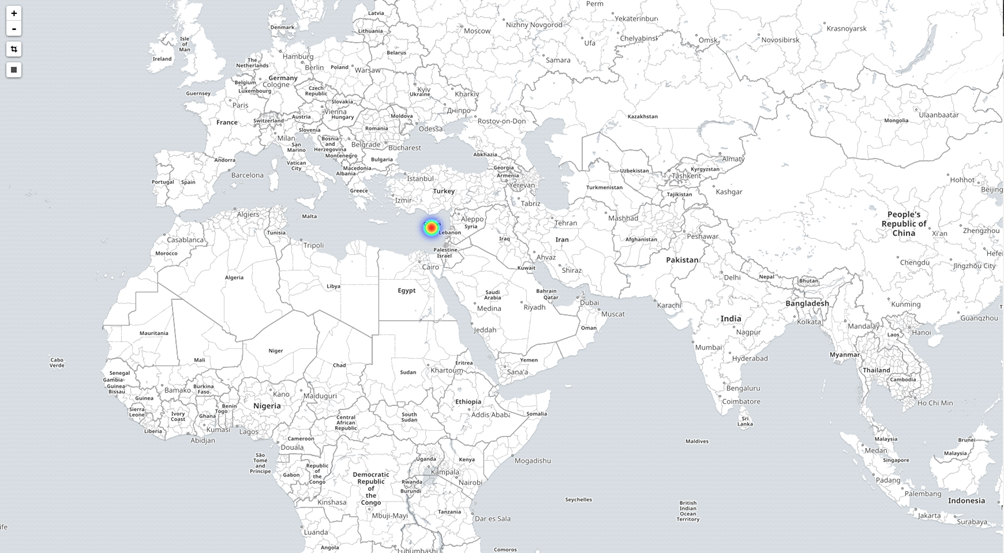

A támadásban használt hőtérkép és IP-címek

A támadást három ciprusi IP-címről és a @tekdiyar.com.tr domainről hajtották végre. 23. július 2018-án 14:17:55 UTC-kor kezdődött és 27. július 2018-én 01:06:00-kor ért véget.

A támadók 28.294 XNUMX adathalász e-mailt küldtek.

Kapcsolódó források:

INGYENES PRÓBA INDÍTÁSA INGYEN SZEREZZE MEG AZONNALI BIZTONSÁGI EREDMÉNYKÁRTYÁT

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- képességek

- Képes

- Rólunk

- Szerint

- mellett

- érintő

- Minden termék

- között

- elemző

- és a

- víruskereső

- körül

- támadás

- Támadások

- elérhető

- bankár

- Banking

- zászló

- válik

- válik

- kezdődött

- hogy

- Fekete

- Blog

- márka

- eset

- Központ

- lánc

- esély

- kód

- COM

- távközlés

- Veszélyeztetett

- veszélyeztetése

- számítógép

- Csatlakozás

- kapcsolat

- tartalmaz

- ellenőrzés

- Tanfolyam

- teremt

- kíváncsiság

- Ügyfelek

- vágás

- cyber

- kiberbiztonság

- Veszélyes

- dátum

- alapértelmezett

- minden bizonnyal

- szállít

- kézbesítés

- Érzékelés

- pusztító

- domain

- letöltés

- letöltések

- e-mailek

- Végtelen

- biztosítja

- Környezet

- megalapozott

- Még

- esemény

- Minden

- Kivéve

- kivégez

- végrehajtás

- exponenciálisan

- szembe

- híres

- messze nyúló

- filé

- vezetéknév

- következő

- Ingyenes

- ból ből

- generáló

- kap

- A kormányok

- növekszik

- Kemény

- fej

- elrejt

- Magas

- HTTPS

- óriási

- in

- mutatók

- információ

- inspirál

- azonnali

- integráció

- IP

- IT

- maga

- július

- július 23

- Labs

- keresztnév

- indít

- elindítja

- LINK

- Lista

- helyi

- Hosszú

- Sok

- gép

- gép

- Macro

- Makrók

- mágia

- KÉSZÍT

- malware

- sok

- tömeges

- masszívan

- max-width

- eszközök

- üzenet

- microsoft

- Küldetés

- pillanat

- több

- a legtöbb

- név

- Nevezett

- nemzeti

- Szükség

- hálózat

- Új

- ONE

- nyitva

- Más

- PC

- PC

- Adathalászat

- PHP

- Helyek

- Plató

- Platón adatintelligencia

- PlatoData

- játszani

- lehetséges

- erős

- PowerShell

- be

- prioritás

- magán

- folyamat

- Termékek

- védett

- nyilvános

- kész

- távoli

- kérni

- kutatás

- Tudástár

- Szerep

- futás

- elégedett

- elégedett valamivel

- scorecard

- Második

- biztonság

- biztonság

- Szerverek

- szolgálja

- szolgáltatás

- Héj

- Trükkös

- So

- szoftver

- terjedése

- kezdődött

- indítás

- Állami

- megállítás

- erős

- ilyen

- célzott

- A

- a világ

- Gondolkodás

- ezer

- fenyegetés

- három

- idő

- típus

- nak nek

- szerszám

- szerszámok

- trójai

- Bízzon

- típusok

- URL

- használó

- Felhasználók

- rendszerint

- UTC

- különféle

- változat

- Áldozat

- áldozatok

- Tényleges

- virtuális gép

- Várakozás

- lesz

- nélkül

- szó

- világ

- írás

- te

- A te

- zephyrnet