- A Sybil támadás egy rosszindulatú támadás, amely az egész kriptográfiai hálózatot célozza meg, és duplikált fiókokat hoz létre, hogy valódi felhasználóknak tűnjön.

- A közvetlen támadás gyakran egyszerű, és a kriptográfiai hálózaton belüli egyetlen megjegyzéssel kezdődik, amely más csomópontokat meghamisít vagy megkettőz.

- Két kritikus szempont teszi nehézkessé a Subil támadást. Az első az, hogy egy kriptohacker elindíthatja a kriptográfiai hálózaton belülről vagy kívülről.

A digitális korszakban mindennek van hamisítványa, valamivel olcsóbb másodpéldány, vagy hiányzik az eredeti megfelelő minősége. A megkettőzés vagy mimika gyakran válasz a kereslet növekedésére. A kriptovalutákban gyakori a sokszorosítás, mivel a digitális eszközök kissé eltérnek az egyiktől. Ez lehet márka, mechanizmus vagy akár cím is. Sajnos a kriptográfiai hackerek és csalók átvették a sokszorosítás művészetét, és arra használták, hogy megkerüljék a Blockchain biztonságában meghatározott biztonsági szabványokat. Az afrikai kripto-ökoszisztémában a közelmúltban kitört felkeléssel a kripta-hackerek azon vannak, hogy hasznot húzzanak a felhasználók számának növekedéséből. A Sybil támadás a kritikus duplikációs támadás, amely gyakran előfordul, és támogatja a blokklánc egyéb biztonsági réseit.

Mi az a Sybil támadás

A blokklánc technológia és a kriptográfiai hálózatok átalakították a technológiai világot. Ahogy belépünk az új korba, egyesek szeretnének profitálni a digitális eszközökből anélkül, hogy a várt folyamaton mennének keresztül. A debütáló hirdetés kezdeti koncepciója óta a blockchain biztonság elsődleges funkciója az adatok bármilyen változásának megfékezése. A titkosítással foglalkozó csalók azonban megváltoztatták gondolkodásmódjukat, és kreativitásukat kihasználva új kriptotámadásokat hoztak létre. Sybil támadása ilyen találékonyság eredménye.

Is, Olvassa el Hogyan lehet megoldani a blokklánc-trilemmát sharding segítségével

A Sybil támadás egy rosszindulatú támadás, amely az egész kriptográfiai hálózatot célozza meg, és duplikált fiókokat hoz létre, hogy valódi felhasználóknak tűnjön. Ez általában számos problémát vet fel, különösen akkor, ha az érvényesítési folyamat befejezéséhez konszenzusos mechanizmusra van szükség.

A Sybil támadás veszélyezteti a blokklánc biztonságát és a kriptográfiai hálózatot azáltal, hogy hamis csomópontokon keresztül lassan átveszi az uralmat a web és a digitális eszközök felett.[Photo/DCXLearn]

A Sybil szó egy jól ismert írónő, Flora Rheta Schreiber „Sybil” című könyvéből származik. A könyv főszereplője Sybil Dorsett, egy fiatal nő, aki disszociatív identitászavarban (DID) szenved. A DID egy pszichológiai rendellenesség és jelenség, amely lehetővé teszi, hogy az egyének különböző identitással rendelkezzenek.

Ez az a pontos mechanizmus, amelyet a kiberhacker alkalmaz. Egy kiberhacker több identitás létrehozásával átveheti az egész blokklánc-hálózatot, és a kriptográfiai hálózat mögötti mechanizmusok azt hiszik, hogy 30 csomópont van. Valójában egy vagy két csomópont lehet.

Ennek a támadásnak az elsődleges végső célja a blokklánc biztonságának megkerülése. A jogos felhasználók előnyének kiaknázása azáltal, hogy megszemélyesítik őket, és fiókjuk hitelesítő adatait digitális eszközökhöz használják fel.

A Sybil támadás lehetővé teszi a hacker számára, hogy jó hírnévvel rendelkező fiókot hozzon létre. Ebből úgy tűnik, hogy az egyén több blokkot is érvényesített a kriptográfiai hálózaton belül. Ha a blokklánc rendszer ezt észreveszi, új partnerséget rendel a felhasználóhoz az érvényesítéshez, és a ciklus megismétlődik.

Hogyan működik a Sybil?

A projekt tervezéséhez vagy a stratégia megfogalmazásához hasonlóan a kriptohackerek lépésről lépésre követik a Sybil támadás végrehajtását. Sybil általában egynél több személyiséget hoz létre. Ez azt jelenti, hogy minden fióknak legitimnek kell lennie, ezért jogos felhasználó megszemélyesítésére lesz szükség. Ennek elérése érdekében a hackerek hajlamosak megtalálni a módját a hitelesítő adatok, például az e-mail-címek és jelszavak megszerzésének, és főként olyan tudatlan állampolgárokat céloznak meg, akik ártatlanul lemondanak az ilyen létfontosságú információkról.

A Sybil támadás következő lépése a megszerzett fiók megkettőzése. Ezt a lépést általában adathalászatnak nevezik, és félelmetes következményekkel jár. Amit fontos megjegyezni, hogy mitől lesz egy Sybi; támadás könyörtelen a további támadások beépítése. Ennek folyamatában szükség van a mechanizmusra adathalász támadások duplikált felhasználók ellen ellopott igazolványokon keresztül.

A legtöbb esetben a létrehozott másolat szinte megegyezik a valódi fiókkal. Amint az alapok készen állnak és működőképesek, a kriptohacker talál egy cél kriptográfiai hálózatot, amelynek blokklánc-biztonságán belül különböző kiskapuk lehetnek, és beágyazza a hamisított felhasználókat.

Biztonsági szakértők szerint a Sybil-támadás végrehajtása nem irreális. Ha a duplikált felhasználókat a blokklánc biztonsági rendszer nem veszi észre, a kriptohacker általában szabadon megteheti, amit akar.

Miért fenyegető Sybil támadása?

Két kritikus szempont teszi nehézkessé a Subil támadást. Az első az, hogy egy kriptohacker elindíthatja a kriptográfiai hálózaton belülről vagy kívülről. Közvetlen vagy közvetett támadásként ismertebb.

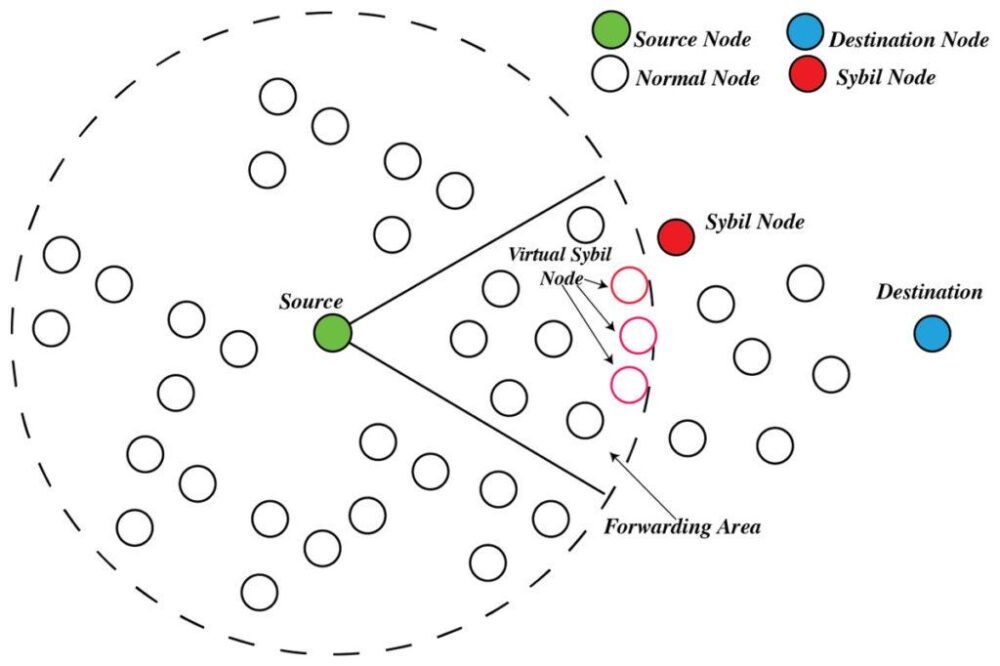

A közvetlen támadás gyakran egyszerű, és a kriptográfiai hálózaton belüli egyetlen megjegyzéssel kezdődik, amely más csomópontokat meghamisít vagy megkettőz. Itt a kiberhacker biztosítja, hogy a tényleges csomópont kölcsönhatásba lépjen az összes többi csomóponttal. Miután a blokklánc biztonsági intézkedései nem veszik észre, a meglévő csomópontok hajlamosak kommunikálni a Sybil csomópontokkal (duplikált csomópontokkal), közvetlenül befolyásolva és növelve azok hitelességét.

A közvetett támadás magában foglalja a Sybil támadást, amelyet a kriptográfiai hálózaton belüli tényleges csomópont kezdeményez. A kriptohacker hozzáfér egy legitim felhasználóhoz, és elindítja a többszörözési folyamatot a nevében.

A második szempont, amely a Sybil támadásait nehézkessé teszi, az az, hogy képes más támadásokat beépíteni. A folyamat magában foglalja az adathalász támadás mechanizmusának beépítését. Amellett, hogy a kriptográfiai hálózaton belüli hamis csomópontok száma felülírja a tényleges csomópontok számát, a támadó 51%-os támadást indíthat. Így egy kriptohacker egy vagy két csomópont használatával teljes mértékben felügyeli a blokklánc hálózatot.

A támadás megelőzése

Nem minden hiábavaló, hiszen a blokklánc biztonsága jelentősen fejlődött az évek során. Figyelembe veszi az adatszivárgás új és kifinomultabb formáinak lehetőségét. A Sybil sikeres támadása megfélemlítő, különösen azért, mert általában egy kriptográfiai hálózat átvételét és a legtöbb digitális eszköz elérését jelenti. Meglepően könnyű elkerülni.

Is, Olvassa el NFT Biztonsági sérülékenységek, amelyek az NFT piacteret sújtják.

Íme néhány irányelv:

- Konszenzus mechanizmus – Ebben a forgatókönyvben az alkalmazott konszenzusos mechanizmus meghatározása döntő fontosságú, mielőtt bármilyen kriptovaluta hálózatban részt vennénk. A Proof-of-Take eszköz szándékosan lehetetlenné teszi a különféle támadások végrehajtását. Hasonlóképpen, egy Sybil támadáshoz először kriptoérméket kell elkölteni, mielőtt megszerezné az érvényesítő státuszt. Egy ilyen támadás végrehajtásához nagy összegre lesz szükség.

- Kéttényezős hitelesítés használata: Több szervezet is kínál kéttényezős hitelesítést. Ez kezdetben megakadályozza, hogy a Sybil-támadás második fázisa hitelesítő adatokat szerezzen. A 2-es MFA megnehezíti a kriptohacker hozzáférését, mivel még ha a jelszó veszélybe kerül is, akkor is szükség lesz egy további kódra, amelyet akár szöveges üzenetben, akár e-mailben kell elküldeni.

- Hideg pénztárca - a hardver/hideg pénztárca garantálása garantálja digitális eszközei biztonságát az interneten való hozzáférés ellen. Ha egy támadó hozzáfér az Ön fiókjához, nem férhet hozzá digitális eszközeihez.

- Személyazonosság ellenőrzése – Annak azonosítása, hogy egy felhasználó az-e, akiről azt állítják, hogy jelentősen megakadályozza a Sybil támadásokat a hamis felhasználók valódi természetének feltárásával. Sajnos ehhez a módszerhez egy központi rendszer beépítésére lesz szükség az egyének identitásának szabályozására. Ez a módszer a legértékesebb és legvitatottabb, mivel kifejezetten szembemegy azzal, amit a blokklánc és a kriptográfia képvisel; decentralizálás.

Következtetés

A Sybil támadás idővel elavulttá válik a Proof-of-Stake mechanizmus integrálása miatt, mivel sok kriptocsere-platform vagy átáll, vagy átáll PoS-re. Bár léteznek blokklánc biztonsági intézkedések, amelyek megakadályozzák a Syblin támadásokat, egy ilyen támadás még mindig lehetséges. A megelőzésben kulcsfontosságú, hogy tájékozott maradjon arról, hogyan lehet elkerülni.

- Bitcoin

- blockchain

- blokklánc és web3

- blokklánc támadások

- blokklánc megfelelőség

- blockchain konferencia

- Blockchain biztonság

- coinbase

- coingenius

- megegyezés

- crypto

- kriptográfia elfogadása Afrikában

- kriptokonferencia

- kriptikus bányászat

- cryptocurrency

- decentralizált

- Defi

- Digitális eszközök

- Ethereum

- gépi tanulás

- hír

- nem helyettesíthető token

- Plató

- plato ai

- Platón adatintelligencia

- PlatoData

- platogaming

- Poligon

- a tét igazolása

- sybil támadás

- W3

- Web 3 Afrika

- zephyrnet