A kifinomult távoli hozzáférésű trójai, a SilverRAT mögött álló csoport Törökországgal és Szíriával is kapcsolatban áll, és azt tervezi, hogy kiadja az eszköz frissített verzióját, amely lehetővé teszi a kompromittált Windows-rendszerek és Android-eszközök feletti ellenőrzést.

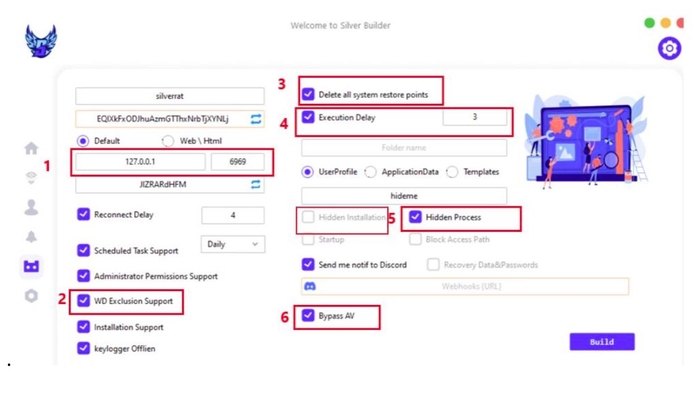

Egy január 3-án közzétett fenyegetéselemzés szerint a SilverRAT v1 – amely jelenleg csak Windows rendszereken működik – lehetővé teszi a kulcsnaplózáshoz és ransomware támadásokhoz szükséges rosszindulatú programok létrehozását, és olyan romboló funkciókat is tartalmaz, mint például a rendszer-visszaállítási pontok törlésének lehetősége. A szingapúri székhelyű Cyfirma – állapították meg elemzésükben.

A SilverRAT Builder különféle funkciókat tesz lehetővé

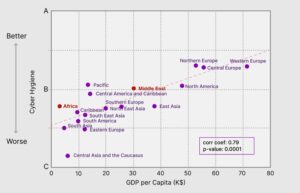

A SilverRAT azt mutatja, hogy a régió kiberbűnözői csoportjai egyre kifinomultabbak a Cyfirma elemzése szerint. A SilverRAT első verziója, amelynek forráskódját ismeretlen szereplők októberben szivárogtatták ki, egy olyan építőből áll, amely lehetővé teszi a felhasználó számára, hogy meghatározott funkciókkal rendelkező távoli hozzáférésű trójai programot hozzon létre.

A Cyfirma elemzése szerint az érdekesebb funkciók közé tartozik az IP-cím vagy a weboldal használata a vezérléshez, a víruskereső szoftverek megkerülése, a rendszer-visszaállítási pontok törlése, valamint a hasznos terhek késleltetett végrehajtása.

A Cyfirma elemzése szerint legalább két fenyegetés szereplője – az egyik a „Dangerous Silver” fogantyúval, a másik pedig a „Monstermc”-et használja – a SilverRAT és egy korábbi program, az S500 RAT fejlesztője. A hackerek a Telegramon és online fórumokon keresztül tevékenykednek, ahol rosszindulatú programokat árulnak szolgáltatásként, más fejlesztőktől származó feltört RAT-okat terjesztenek, és számos egyéb szolgáltatást kínálnak. Ezen kívül van egy Anonymous Arabic nevű blogjuk és weboldaluk.

„Két ember irányítja a SilverRAT-et” – mondja Rajhans Patel, a Cyfirma fenyegetéskutatója. „Fényképes bizonyítékokat gyűjtöttünk az egyik fejlesztőről.”

Kezdve a fórumokból

A rosszindulatú program mögött álló Anonymous Arabic csoport aktív közel-keleti fórumokon, mint például a Turkhackteam, 1877, és legalább egy orosz fórumon.

A SilverRAT fejlesztése mellett a csoport fejlesztői igény szerint elosztott szolgáltatásmegtagadási (DDoS) támadásokat is kínálnak – mondja Koushik Pal, a Cyfirma Research csapatának fenyegetéskutatója.

„2023 novembere óta figyeltünk meg bizonyos tevékenységet az Anonymous Arabic részéről” – mondja. „Ismert, hogy a Telegramon hirdetett „BossNet” nevű botnetet használnak nagy entitások elleni DDOS-támadások végrehajtására.

Míg a közel-keleti fenyegetettséget az iráni és izraeli állami és államilag támogatott hackercsoportok uralják, a hazai csoportok, például az Anonymous Arabic továbbra is uralják a kiberbűnözés piacát. Az olyan eszközök folyamatos fejlesztése, mint a SilverRAT, rávilágít a régió földalatti piacainak dinamikus jellegére.

A SilverRAT műszerfal trójaiak építéséhez. Forrás: Cyfirma

A Közel-Keleten a hackercsoportok meglehetősen változatosak – mondja Sarah Jones, a Critical Start menedzselt felderítési és reagálási cég kiberfenyegetésekkel foglalkozó intelligenciakutató elemzője, aki arra figyelmeztetett, hogy az egyes hackercsoportok folyamatosan fejlődnek, és jellemzőik általánosítása problémás lehet.

„A műszaki fejlettség szintje nagymértékben eltér a közel-keleti csoportok között” – mondja. "Egyes államilag támogatott szereplők fejlett képességekkel rendelkeznek, míg mások egyszerűbb eszközökre és technikákra támaszkodnak."

Átjáró a játék hackjein keresztül

A Cyfirma kutatói által összegyűjtött adatok szerint az Anonymous Arabic csoport azonosított tagjai közül legalább egy egykori játékhacker, beleértve az egyik hacker Facebook-profilját, YouTube-csatornáját és közösségi média bejegyzéseit. 20-as évei elején jár, a szíriai Damaszkuszban él, és tinédzserként kezdett hackelni.

Azon fiatal hackerek profilja, akik azon vágják a fogukat, hogy játékokat keresnek, túlmutat a Közel-Kelet hackerközösségén. A tinédzserek hackerkarrierjüket játékhackekkel vagy játékrendszerek elleni szolgáltatásmegtagadási támadásokkal kezdik, trendivé váltak. Arion Kurtaj, tagja a Lapsus$ csoport, Minecraft hackerként indult, majd később olyan hackelési célpontok felé lépett át, mint a Microsoft, az Nvidia és a játékgyártó Rockstar.

„Hasonló tendenciát láthatunk a SilverRAT fejlesztőjénél is” – mondja Rajhans Patel, a Cyfirma fenyegetettségkutatója, hozzátéve a fenyegetéselemzésben: „A fejlesztő korábbi posztjainak áttekintése feltárja a különféle FPS-játékok kínálatának történetét. hackek és modok.”

Az Amerikai Egyesült Államok Belbiztonsági Minisztériumának Kiberbiztonsági Felülvizsgáló Testülete (CSRB), amely a jelentősebb feltörések poszt mortem elemzését végzi, egzisztenciális veszélyként azonosította a fiatal hackerektől a kiberbűnözőkig terjedő folyamatos folyamatot. A CSRB megállapította, hogy a kormányoknak és a magánszervezeteknek holisztikus programokat kellene bevezetniük a fiatalkorúak kiberbűnözéstől való visszaszorítására. elemzése a Lapsus$ csoport sikeréről „a világ legtöbb erőforrással rendelkező és legvédettebb vállalatát” támadva.

A fiatal programozók és a technológiában jártas tinédzserek azonban gyakran más utat is találnak a kiberbûnözõk körébe – mondja a Critical Start Jones.

„A hackerek, mint minden népességcsoport, változatos egyének, változatos motivációkkal, készségekkel és megközelítésekkel” – mondja. "Bár egyes hackerek játékhackekkel kezdik, és komolyabb eszközökre és technikákra térnek át, gyakran azt tapasztaljuk, hogy a kiberbűnözők hajlamosak a gyengébb kibervédelemmel rendelkező iparágakat és országokat megcélozni."

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :van

- :is

- :ahol

- 2023

- 7

- a

- képesség

- Képes

- hozzáférés

- Szerint

- aktív

- tevékenység

- szereplők

- hozzáadásával

- mellett

- cím

- fejlett

- ellen

- lehetővé

- lehetővé teszi, hogy

- között

- an

- elemzés

- elemző

- és a

- android

- Névtelenül

- víruskereső

- bármilyen

- megközelít

- arab

- VANNAK

- AS

- At

- Támadó

- Támadások

- el

- BE

- válik

- egyre

- óta

- mögött

- hogy

- Blog

- bizottság

- mindkét

- botnet

- építész

- Épület

- by

- hívott

- TUD

- képességek

- karrier

- csatorna

- jellemzők

- kód

- közösség

- Companies

- Veszélyeztetett

- Magatartás

- magatartások

- áll

- állandóan

- konstrukció

- folytatódik

- folyamatos

- ellenőrzés

- országok

- repedt

- létrehozása

- kritikai

- CSRB

- Jelenleg

- vágás

- cyber

- a számítógépes bűnözés

- KIBERBŰNÖZŐ

- kiberbűnözők

- VESZÉLY

- Veszélyes

- műszerfal

- dátum

- DDoS

- Késik

- Kereslet

- osztály

- belbiztonsági osztály

- Érzékelés

- Fejlesztő

- fejlesztők

- Fejlesztés

- Eszközök

- terjeszteni

- megosztott

- számos

- dominálnak

- domináló

- szinkronizált

- dinamikus

- Korai

- Keleti

- keleti

- bármelyik

- Vállalatok

- Szervezetek

- bizonyíték

- fejlődik

- végrehajtás

- egzisztenciális

- hasznosítja

- Jellemzők

- Találjon

- megtalálása

- Cég

- vezetéknév

- A

- Korábbi

- Fórum

- fórumok

- talált

- FPS

- ból ből

- játék

- Games

- szerencsejáték

- gateway

- gyűjt

- összegyűjtött

- A kormányok

- nagymértékben

- Csoport

- Csoportok

- hacker

- hackerek

- hacker

- hack

- fogantyú

- Legyen

- he

- Kiemel

- övé

- történelem

- holisztikus

- haza

- Homeland Security

- HTTPS

- azonosított

- kép

- in

- tartalmaz

- magában foglalja a

- Beleértve

- egyéni

- egyének

- iparágak

- Intelligencia

- érdekes

- bele

- IP

- IP-cím

- Irán

- Izrael

- január

- jones

- jpg

- ismert

- táj

- nagy

- Késő

- a későbbiekben

- indítás

- legkevésbé

- szint

- mint

- linkek

- életek

- fontos

- készítő

- malware

- férfi

- sikerült

- kezelése

- piacok

- Lehet..

- tag

- Partnerek

- microsoft

- Középső

- Közel-Kelet

- Minecraft

- több

- a legtöbb

- motivációk

- mozog

- áthelyezve

- Természet

- november

- Nvidia

- október

- of

- ajánlat

- felajánlás

- gyakran

- on

- ONE

- folyamatban lévő

- online

- csak

- működik

- or

- szervezetek

- Más

- Egyéb

- ki

- felett

- Emberek (People)

- csővezeték

- Hely

- tervek

- Plató

- Platón adatintelligencia

- PlatoData

- pont

- népesség

- birtokol

- Hozzászólások

- előző

- magán

- problematikus

- profil

- Program

- programozók

- Programok

- közzétett

- tesz

- egészen

- ransomware

- Ransomware támadások

- PATKÁNY

- átirányítás

- vidék

- engedje

- támaszkodnak

- távoli

- távoli hozzáférés

- kutatás

- kutató

- kutatók

- válasz

- visszaad

- felfedi

- Kritika

- felülvizsgálata

- Rockstar

- orosz

- s

- Biztonság

- azt mondja,

- Második

- biztonság

- lát

- elad

- súlyos

- Szolgáltatások

- ő

- vadász

- kellene

- Műsorok

- Ezüst

- hasonló

- egyszerűbb

- óta

- készségek

- szoftver

- néhány

- kifinomult

- kifinomultság

- forrás

- forráskód

- különleges

- kezdet

- kezdődött

- Kezdve

- siker

- ilyen

- Szíria

- rendszer

- Systems

- cél

- célok

- csapat

- Műszaki

- technikák

- tizenéves

- tizenévesek

- Telegram

- Inkább

- hogy

- A

- a világ

- azok

- Ott.

- ők

- fenyegetés

- fenyegetés szereplői

- Keresztül

- nak nek

- szerszám

- szerszámok

- túllép

- tendencia

- trójai

- Törökország

- kettő

- földalatti

- ismeretlen

- frissítve

- us

- használó

- segítségével

- v1

- változatos

- fajta

- különféle

- változat

- volt

- módon

- we

- gyengébb

- weboldal

- JÓL

- ami

- míg

- WHO

- akinek

- ablakok

- val vel

- művek

- világ

- fiatal

- youtube

- zephyrnet