1Center for Quantum Optical Technologies, Center of New Technologies, University of Warsaw, Banacha 2c, 02-097 Warszawa, Lengyelország

2Varsói Egyetem Fizikai Kar, Pasteura 5, 02-093 Warszawa, Lengyelország

3ICFO – Institut de Ciencies Fotoniques, The Barcelona Institute of Science and Technology, 08860 Castelldefels, Spain

4Department of Mathematics, University of York, Heslington, York, YO10 5DD, United Kingdom

5ICREA-Institució Catalana de Recerca i Estudis Avançats, Lluis Companys 23, 08010 Barcelona, Spanyolország

Érdekesnek találja ezt a cikket, vagy szeretne megvitatni? Scite vagy hagyjon megjegyzést a SciRate-en.

Absztrakt

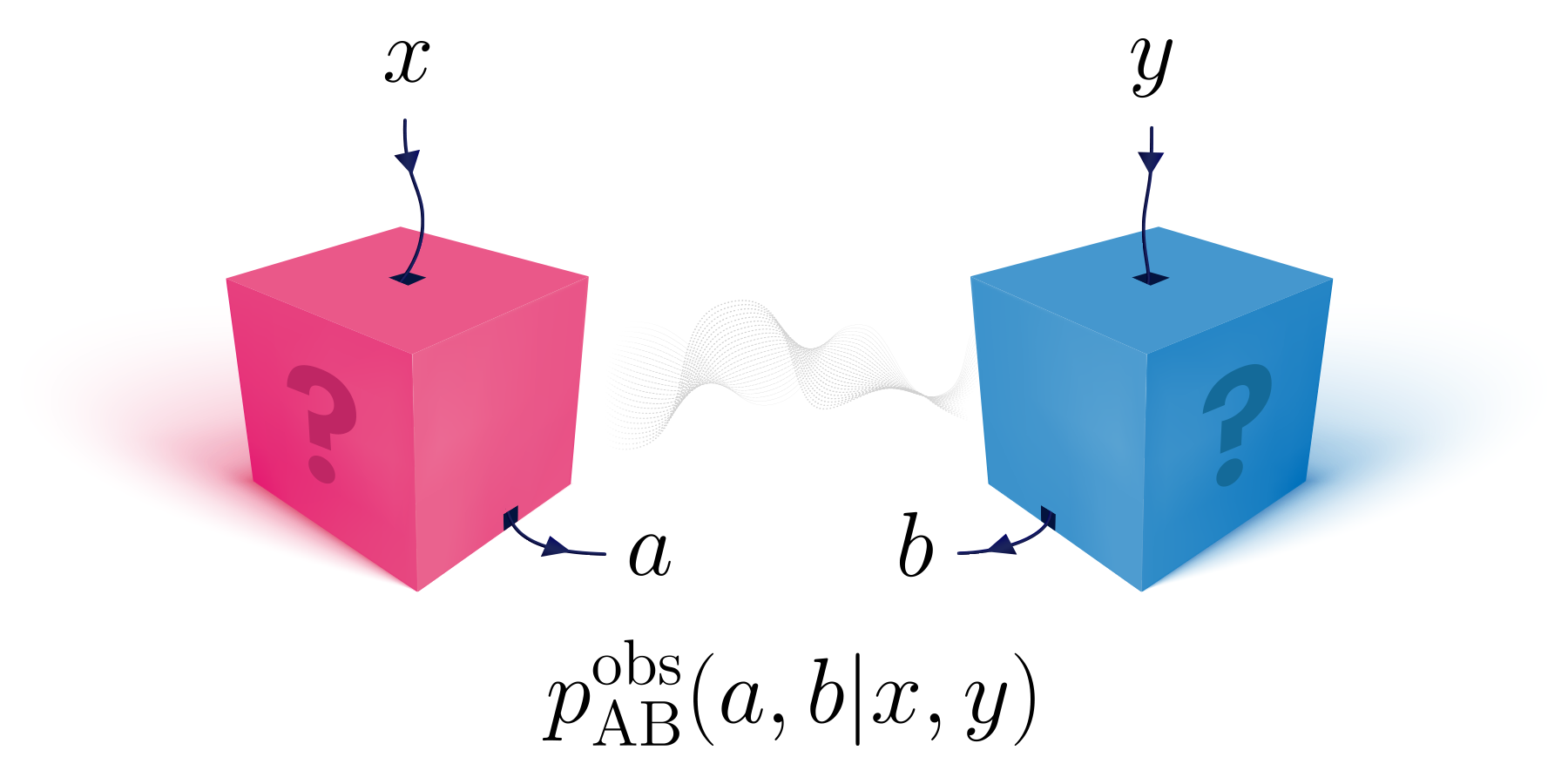

Az eszközfüggetlen keretrendszer a kvantumprotokollok legpragmatikusabb megközelítése, amely nem tesz bizalmat a megvalósításukban. Minden igényt igényel, kb. biztonság, amelyet a végső klasszikus adatok szintjén kell megvalósítani a végfelhasználók kezében. Ez nagy kihívást jelent a $textit{eszköz-független kvantumkulcs-eloszlás}$ (DIQKD) elérhető kulcsarányainak meghatározásában, de lehetőséget ad a lehallgatási támadások mérlegelésére is, amelyek abból fakadnak, hogy egy adott adatot csak egy rosszindulatú harmadik fél. Ebben a munkában ezt az utat tárjuk fel, és bemutatjuk a $textit{convex-combination attack}$ hatékony, könnyen használható technikát a felső korlátos DIQKD kulcsárfolyamokhoz. Lehetővé teszi a legkorszerűbb protokollok kulcsárai alsó határainak pontosságának ellenőrzését, akár egyirányú, akár kétirányú kommunikációról van szó. Segítségével különösen azt mutatjuk be, hogy a DIQKD protokollok robusztusságának jelenleg előre jelzett korlátai a kísérleti tökéletlenségekkel szemben, mint például a véges láthatóság vagy az észlelési hatékonyság, már nagyon közel állnak a végső elviselhető küszöbértékekhez.

Népszerű összefoglaló

► BibTeX adatok

► Referenciák

[1] Antonio Acín, Nicolas Brunner, Nicolas Gisin, Serge Massar, Stefano Pironio és Valerio Scarani. „A kvantumkriptográfia eszközfüggetlen biztonsága a kollektív támadásokkal szemben”. Phys. Rev. Lett. 98, 230501 (2007).

https:///doi.org/10.1103/PhysRevLett.98.230501

[2] Stefano Pironio, Antonio Acín, Nicolas Brunner, Nicolas Gisin, Serge Massar, and Valerio Scarani. “Device-independent quantum key distribution secure against collective attacks”. New J. Phys. 11, 045021 (2009).

https://doi.org/10.1088/1367-2630/11/4/045021

[3] Claude E. Shannon. “Communication theory of secrecy systems”. The Bell System Technical Journal 28, 656–715 (1949).

https:///doi.org/10.1002/j.1538-7305.1949.tb00928.x

[4] Nicolas Brunner, Daniel Cavalcanti, Stefano Pironio, Valerio Scarani és Stephanie Wehner. „Harang nem lokalitás”. Rev. Mod. Phys. 86, 419–478 (2014).

https:///doi.org/10.1103/RevModPhys.86.419

[5] Jonathan Barrett, Lucien Hardy, and Adrian Kent. “No signaling and quantum key distribution”. Phys. Rev. Lett. 95, 010503 (2005).

https:///doi.org/10.1103/PhysRevLett.95.010503

[6] Antonio Acín, Nicolas Gisin, and Lluis Masanes. “From Bell’s theorem to secure quantum key distribution”. Phys. Rev. Lett. 97, 120405 (2006).

https:///doi.org/10.1103/PhysRevLett.97.120405

[7] Antonio Acín, Serge Massar, and Stefano Pironio. “Efficient quantum key distribution secure against no-signalling eavesdroppers”. New J. Phys. 8, 126–126 (2006).

https://doi.org/10.1088/1367-2630/8/8/126

[8] Yi Zhao, Chi-Hang Fred Fung, Bing Qi, Christine Chen, and Hoi-Kwong Lo. “Quantum hacking: Experimental demonstration of time-shift attack against practical quantum-key-distribution systems”. Phys. Rev. A 78, 042333 (2008).

https:///doi.org/10.1103/PhysRevA.78.042333

[9] Feihu Xu, Bing Qi, and Hoi-Kwong Lo. “Experimental demonstration of phase-remapping attack in a practical quantum key distribution system”. New J. Phys. 12, 113026 (2010).

https://doi.org/10.1088/1367-2630/12/11/113026

[10] Lars Lydersen, Carlos Wiechers, Christoffer Wittmann, Dominique Elser, Johannes Skaar, and Vadim Makarov. “Hacking commercial quantum cryptography systems by tailored bright illumination”. Nat. Photonics 4, 686–689 (2010).

https:///doi.org/10.1038/nphoton.2010.214

[11] Ilja Gerhardt, Qin Liu, Antía Lamas-Linares, Johannes Skaar, Christian Kurtsiefer, and Vadim Makarov. “Full-field implementation of a perfect eavesdropper on a quantum cryptography system”. Nat. Commun. 2, 349 (2011).

https:///doi.org/10.1038/ncomms1348

[12] Valerio Scarani, Helle Bechmann-Pasquinucci, Nicolas J. Cerf, Miloslav Dušek, Norbert Lütkenhaus, and Momtchil Peev. “The security of practical quantum key distribution”. Rev. Mod. Phys. 81, 1301–1350 (2009).

https:///doi.org/10.1103/RevModPhys.81.1301

[13] Rotem Arnon-Friedman, Frédéric Dupuis, Omar Fawzi, Renato Renner, and Thomas Vidick. “Practical device-independent quantum cryptography via entropy accumulation”. Nat. Commun. 9, 459 (2018).

https://doi.org/10.1038/s41467-017-02307-4

[14] Gláucia Murta, Suzanne B. van Dam, Jérémy Ribeiro, Ronald Hanson, and Stephanie Wehner. “Towards a realization of device-independent quantum key distribution”. Quantum Sci. Technol. 4, 035011 (2019).

https:///doi.org/10.1088/2058-9565/ab2819

[15] René Schwonnek, Koon Tong Goh, Ignatius W. Primaatmaja, Ernest Y.-Z. Tan, Ramona Wolf, Valerio Scarani, and Charles C.-W. Lim. “Device-independent quantum key distribution with random key basis”. Nat Commun 12, 2880 (2021).

https://doi.org/10.1038/s41467-021-23147-3

[16] Igor Devetak és Andreas Winter. „A titkos kulcs desztillációja és a kvantumállapotokból való összefonódás”. Proc. R. Soc. London. A 461, 207–235 (2005).

https:///doi.org/10.1098/rspa.2004.1372

[17] Renato Renner, Nicolas Gisin, and Barbara Kraus. “Information-theoretic security proof for quantum-key-distribution protocols”. Phys. Rev. A 72, 012332 (2005).

https:///doi.org/10.1103/PhysRevA.72.012332

[18] Rotem Arnon-Friedman. “Device-independent quantum information processing”. Springer Theses (2020).

https://doi.org/10.1007/978-3-030-60231-4

[19] Yanbao Zhang, Honghao Fu, and Emanuel Knill. “Efficient randomness certification by quantum probability estimation”. Phys. Rev. Research 2, 013016 (2020).

https:///doi.org/10.1103/PhysRevResearch.2.013016

[20] John F. Clauser, Michael A. Horne, Abner Shimony és Richard A. Holt. „Javasolt kísérlet a lokális rejtett változós elméletek tesztelésére”. Phys. Rev. Lett. 23, 880-884 (1969).

https:///doi.org/10.1103/PhysRevLett.23.880

[21] Antonio Acín, Serge Massar és Stefano Pironio. „Véletlenség versus nem lokalitás és összefonódás”. Phys. Rev. Lett. 108, 100402 (2012).

https:///doi.org/10.1103/PhysRevLett.108.100402

[22] Erik Woodhead, Antonio Acín és Stefano Pironio. „Eszközfüggetlen kvantumkulcs-eloszlás aszimmetrikus CHSH-egyenlőtlenségekkel”. Quantum 5, 443 (2021).

https://doi.org/10.22331/q-2021-04-26-443

[23] Melvyn Ho, Pavel Sekatski, Ernest Y.-Z. Tan, Renato Renner, Jean-Daniel Bancal, and Nicolas Sangouard. “Noisy preprocessing facilitates a photonic realization of device-independent quantum key distribution”. Phys. Rev. Lett. 124, 230502 (2020).

https:///doi.org/10.1103/PhysRevLett.124.230502

[24] Pavel Sekatski, Jean-Daniel Bancal, Xavier Valcarce, Ernest Y.-Z. Tan, Renato Renner és Nicolas Sangouard. „Eszközfüggetlen kvantumkulcs-eloszlás az általánosított CHSH-egyenlőtlenségekből”. Quantum 5, 444 (2021).

https://doi.org/10.22331/q-2021-04-26-444

[25] Robert König, Renato Renner, and Christian Schaffner. “The operational meaning of min- and max-entropy”. IEEE Trans. Inf. Theory 55, 4337–4347 (2009).

https:///doi.org/10.1109/TIT.2009.2025545

[26] Lluís Masanes, Stefano Pironio, and Antonio Acín. “Secure device-independent quantum key distribution with causally independent measurement devices”. Nat Commun 2, 238 (2011).

https:///doi.org/10.1038/ncomms1244

[27] Olmo Nieto-Silleras, Stefano Pironio, and Jonathan Silman. “Using complete measurement statistics for optimal device-independent randomness evaluation”. New J. Phys. 16, 013035 (2014).

https://doi.org/10.1088/1367-2630/16/1/013035

[28] Jean-Daniel Bancal, Lana Sheridan, and Valerio Scarani. “More randomness from the same data”. New J. Phys. 16, 033011 (2014).

https://doi.org/10.1088/1367-2630/16/3/033011

[29] Alejandro Máttar, Paul Skrzypczyk, Jonatan Bohr Brask, Daniel Cavalcanti, and Antonio Acín. “Optimal randomness generation from optical Bell experiments”. New J. Phys. 17, 022003 (2015).

https://doi.org/10.1088/1367-2630/17/2/022003

[30] Jan Kołodyński, Alejandro Máttar, Paul Skrzypczyk, Erik Woodhead, Daniel Cavalcanti, Konrad Banaszek, and Antonio Acín. “Device-independent quantum key distribution with single-photon sources”. Quantum 4, 260 (2020).

https://doi.org/10.22331/q-2020-04-30-260

[31] Miguel Navascués, Stefano Pironio, and Antonio Acín. “Bounding the set of quantum correlations”. Phys. Rev. Lett. 98, 010401 (2007).

https:///doi.org/10.1103/PhysRevLett.98.010401

[32] Miguel Navascués, Stefano Pironio és Antonio Acín. „A kvantumkorrelációk halmazát jellemző félig meghatározott programok konvergens hierarchiája”. New Journal of Physics 10, 073013 (2008).

https://doi.org/10.1088/1367-2630/10/7/073013

[33] Feihu Xu, Yu-Zhe Zhang, Qiang Zhang, and Jian-Wei Pan. “Device-independent quantum key distribution with random postselection”. Phys. Rev. Lett. 128, 110506 (2022).

https:///doi.org/10.1103/PhysRevLett.128.110506

[34] Le Phuc Thinh, Gonzalo de la Torre, Jean-Daniel Bancal, Stefano Pironio, and Valerio Scarani. “Randomness in post-selected events”. New Journal of Physics 18, 035007 (2016).

https://doi.org/10.1088/1367-2630/18/3/035007

[35] Peter Brown, Hamza Fawzi, and Omar Fawzi. “Device-independent lower bounds on the conditional von Neumann entropy” (2021). arXiv:2106.13692.

arXiv: 2106.13692

[36] Peter Brown, Hamza Fawzi, and Omar Fawzi. “Computing conditional entropies for quantum correlations”. Nat Commun 12, 575 (2021).

https://doi.org/10.1038/s41467-020-20018-1

[37] Ernest Y.-Z. Tan, René Schwonnek, Koon Tong Goh, Ignatius William Primaatmaja, and Charles C.-W. Lim. “Computing secure key rates for quantum cryptography with untrusted devices”. npj Quantum Inf 7, 1–6 (2021).

https:///doi.org/10.1038/s41534-021-00494-z

[38] Eneet Kaur, Mark M Wilde, and Andreas Winter. “Fundamental limits on key rates in device-independent quantum key distribution”. New J. Phys. 22, 023039 (2020).

https:///doi.org/10.1088/1367-2630/ab6eaa

[39] Matthias Christandl, Roberto Ferrara, and Karol Horodecki. “Upper bounds on device-independent quantum key distribution”. Phys. Rev. Lett. 126, 160501 (2021).

https:///doi.org/10.1103/PhysRevLett.126.160501

[40] Rotem Arnon-Friedman and Felix Leditzky. “Upper bounds on device-independent quantum key distribution rates and a revised Peres conjecture”. IEEE Trans. Inf. Theory 67, 6606–6618 (2021).

https:///doi.org/10.1109/TIT.2021.3086505

[41] Máté Farkas, Maria Balanzó-Juandó, Karol Łukanowski, Jan Kołodyński, and Antonio Acín. “Bell nonlocality is not sufficient for the security of standard device-independent quantum key distribution protocols”. Phys. Rev. Lett. 127, 050503 (2021).

https:///doi.org/10.1103/PhysRevLett.127.050503

[42] Ernest Y.-Z. Tan, Charles C.-W. Lim, and Renato Renner. “Advantage distillation for device-independent quantum key distribution”. Phys. Rev. Lett. 124, 020502 (2020).

https:///doi.org/10.1103/PhysRevLett.124.020502

[43] Imre Csiszár and János Körner. “Broadcast channels with confidential messages”. IEEE Trans. Inf. Theory 24, 339–348 (1978).

https:///doi.org/10.1109/TIT.1978.1055892

[44] Ueli Maurer. “Secret key agreement by public discussion from common information”. IEEE Trans. Inf. Theory 39, 733–742 (1993).

https:///doi.org/10.1109/18.256484

[45] Rudolf Ahlswede and Imre Csiszár. “Common randomness in information theory and cryptography. I. Secret sharing”. IEEE Trans. Inf. Theory 39, 1121–1132 (1993).

https:///doi.org/10.1109/18.243431

[46] Eneet Kaur, Karol Horodecki, and Siddhartha Das. “Upper bounds on device-independent quantum key distribution rates in static and dynamic scenarios”. Phys. Rev. Appl. 18, 054033 (2022).

https:///doi.org/10.1103/PhysRevApplied.18.054033

[47] Michele Masini, Stefano Pironio, and Erik Woodhead. “Simple and practical DIQKD security analysis via BB84-type uncertainty relations and Pauli correlation constraints”. Quantum 6, 843 (2022).

https://doi.org/10.22331/q-2022-10-20-843

[48] Philippe H. Eberhard. “Background level and counter efficiencies required for a loophole-free Einstein-Podolsky-Rosen experiment”. Phys. Rev. A 47, R747–R750 (1993).

https:///doi.org/10.1103/PhysRevA.47.R747

[49] Junior R. Gonzales-Ureta, Ana Predojević, and Adán Cabello. “Device-independent quantum key distribution based on Bell inequalities with more than two inputs and two outputs”. Phys. Rev. A 103, 052436 (2021).

https:///doi.org/10.1103/PhysRevA.103.052436

[50] Daniel Collins and Nicolas Gisin. “A relevant two qubit Bell inequality inequivalent to the CHSH inequality”. J. Phys. A: Math. Gen. 37, 1775–1787 (2004).

https://doi.org/10.1088/0305-4470/37/5/021

[51] Stefano Pironio, Lluis Masanes, Anthony Leverrier, and Antonio Acín. “Security of device-independent quantum key distribution in the bounded-quantum-storage model”. Phys. Rev. X 3, 031007 (2013).

https:///doi.org/10.1103/PhysRevX.3.031007

[52] Xiongfeng Ma and Norbert Lutkenhaus. “Improved data post-processing in quantum key distribution and application to loss thresholds in device independent QKD”. Quantum Information and Computation 12, 203–214 (2012).

https:///doi.org/10.26421/qic12.3-4-2

[53] Ignatius W. Primaatmaja, Koon Tong Goh, Ernest Y.-Z. Tan, John T.-F. Khoo, Shouvik Ghorai, and Charles C.-W. Lim. “Security of device-independent quantum key distribution protocols: a review”. Quantum 7, 932 (2023).

https://doi.org/10.22331/q-2023-03-02-932

[54] Ernest Y.-Z. Tan, Pavel Sekatski, Jean-Daniel Bancal, René Schwonnek, Renato Renner, Nicolas Sangouard és Charles C.-W. Lim. "Továbbfejlesztett DIQKD protokollok véges méretű elemzéssel". Quantum 6, 880 (2022).

https://doi.org/10.22331/q-2022-12-22-880

[55] Ueli Maurer and Stefan Wolf. “The intrinsic conditional mutual information and perfect secrecy”. In Proceedings of IEEE International Symposium on Information Theory. IEEE (1997).

https:///doi.org/10.1109/isit.1997.613003

[56] Matthias Christandl, Artur Ekert, Michał Horodecki, Paweł Horodecki, Jonathan Oppenheim, and Renato Renner. “Unifying classical and quantum key distillation”. In Vadhan, S.P. (eds) Theory of Cryptography. TCC 2007. Volume 4392 of Lecture Notes in Computer Science, pages 456–478. Berlin, Heidelberg (2007). Springer.

https://doi.org/10.1007/978-3-540-70936-7_25

[57] Marek Winczewski, Tamoghna Das, and Karol Horodecki. “Limitations on a device-independent key secure against a nonsignaling adversary via squashed nonlocality”. Phys. Rev. A 106, 052612 (2022).

https:///doi.org/10.1103/PhysRevA.106.052612

[58] David Avis, Hiroshi Imai, Tsuyoshi Ito, and Yuuya Sasaki. “Two-party Bell inequalities derived from combinatorics via triangular elimination”. J. Phys. A 38, 10971–10987 (2005).

https://doi.org/10.1088/0305-4470/38/50/007

[59] Boris S. Cirel’son. “Quantum generalizations of Bell’s inequality”. Letters in Mathematical Physics 4, 93–100 (1980).

https:///doi.org/10.1007/bf00417500

[60] Stephen Boyd and Lieven Vandenberghe. “Convex optimization”. Cambridge University Press. (2004).

https:///doi.org/10.1017/CBO9780511804441

[61] Víctor Zapatero and Marcos Curty. “Long-distance device-independent quantum key distribution”. Sci Rep 9, 1–18 (2019).

https://doi.org/10.1038/s41598-019-53803-0

[62] N. David Mermin. “The EPR Experiment—Thoughts about the “Loophole””. Ann. N.Y. Acad. Sci. 480, 422–427 (1986).

https:///doi.org/10.1111/j.1749-6632.1986.tb12444.x

[63] Erik Woodhead, Jędrzej Kaniewski, Boris Bourdoncle, Alexia Salavrakos, Joseph Bowles, Antonio Acín, and Remigiusz Augusiak. “Maximal randomness from partially entangled states”. Phys. Rev. Research 2, 042028 (2020).

https:///doi.org/10.1103/PhysRevResearch.2.042028

[64] Tamás Vértesi, Stefano Pironio, and Nicolas Brunner. “Closing the detection loophole in Bell experiments using qudits”. Phys. Rev. Lett. 104, 060401 (2010).

https:///doi.org/10.1103/PhysRevLett.104.060401

[65] Nicolas Brunner and Nicolas Gisin. “Partial list of bipartite Bell inequalities with four binary settings”. Phys. Lett. A 372, 3162–3167 (2008).

https:///doi.org/10.1016/j.physleta.2008.01.052

[66] Adán Cabello. ““All versus nothing” inseparability for two observers”. Phys. Rev. Lett. 87, 010403 (2001).

https:///doi.org/10.1103/PhysRevLett.87.010403

[67] Yu-Zhe Zhang, Yi-Zheng Zhen, and Feihu Xu. “Upper bound on device-independent quantum key distribution with two way classical postprocessing under individual attack”. New Journal of Physics 24, 113045 (2022).

https:///doi.org/10.1088/1367-2630/aca34b

[68] Daniel Collins, Nicolas Gisin, Noah Linden, Serge Massar és Sandu Popescu. „Harangegyenlőtlenségek tetszőlegesen nagy dimenziós rendszerekre”. Phys. Rev. Lett. 88, 040404 (2002).

https:///doi.org/10.1103/PhysRevLett.88.040404

Idézi

[1] Giuseppe Viola, Nikolai Miklin, Mariami Gachechiladze, and Marcin Pawłowski, “Entanglement witnessing with untrusted detectors”, Journal of Physics A Mathematical General 56 42, 425301 (2023).

[2] Ignatius W. Primaatmaja, Koon Tong Goh, Ernest Y. -Z. Tan, John T. -F. Khoo, Shouvik Ghorai, and Charles C. -W. Lim, “Security of device-independent quantum key distribution protocols: a review”, Quantum 7, 932 (2023).

[3] Eva M. González-Ruiz, Javier Rivera-Dean, Marina F. B. Cenni, Anders S. Sørensen, Antonio Acín és Enky Oudot, „Eszközfüggetlen kvantumkulcs-elosztás valósághű egyfoton forrásmegvalósításokkal”, arXiv: 2211.16472, (2022).

[4] Yu-Zhe Zhang, Yi-Zheng Zhen, and Feihu Xu, “Upper bound on device-independent quantum key distribution with two way classical postprocessing under individual attack”, New Journal of Physics 24 11, 113045 (2022).

A fenti idézetek innen származnak SAO/NASA HIRDETÉSEK (utolsó sikeres frissítés: 2023-12-07 02:31:59). Előfordulhat, hogy a lista hiányos, mivel nem minden kiadó ad megfelelő és teljes hivatkozási adatokat.

On Crossref által idézett szolgáltatás művekre hivatkozó adat nem található (utolsó próbálkozás 2023-12-07 02:31:57).

Ez a tanulmány a Quantumban jelent meg Creative Commons Nevezd meg 4.0 International (CC BY 4.0) engedély. A szerzői jog az eredeti szerzői jog tulajdonosainál marad, például a szerzőknél vagy intézményeiknél.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://quantum-journal.org/papers/q-2023-12-06-1199/

- :van

- :is

- :nem

- ][p

- 01

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 1800

- 19

- 1949

- 20

- 2001

- 2005

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2018

- 2019

- 2020

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 35%

- 36

- 39

- 40

- 41

- 43

- 49

- 50

- 51

- 54

- 58

- 60

- 66

- 67

- 7

- 72

- 8

- 87

- 9

- 900

- 97

- 98

- a

- Rólunk

- felett

- KIVONAT

- hozzáférés

- felhalmozódás

- pontosság

- adrian

- hovatartozás

- ellen

- Megállapodás

- Minden termék

- lehetővé teszi, hogy

- már

- Is

- mindig

- an

- Ana

- elemzés

- és a

- Anthony

- bármilyen

- Alkalmazás

- megközelítés

- VANNAK

- AS

- At

- támadás

- Támadások

- elérhető

- kísérlet

- szerző

- szerzők

- barcelona

- alapján

- alap

- BE

- óta

- hogy

- Csengő

- Berlin

- Bing

- Boris

- Köteles

- határokat

- szünet

- Fényes

- barna

- de

- by

- Cambridge

- TUD

- nem tud

- carlos

- központ

- Tanúsítvány

- kihívás

- csatornák

- Károly

- chen

- keresztény

- Christine

- követelések

- közel

- Kollektív

- jön

- megjegyzés

- kereskedelmi

- Közös

- köznép

- közlés

- teljes

- számítás

- számítógép

- Computer Science

- Körülmények

- sejtés

- megfontolás

- korlátok

- copyright

- Összefüggés

- összefüggések

- Számláló

- kriptográfiai

- kriptográfia

- Jelenleg

- Daniel

- dátum

- David

- december

- igényes

- bizonyítani

- Származtatott

- Érzékelés

- meghatározó

- eszköz

- Eszközök

- megvitatni

- vita

- terjeszteni

- terjesztés

- nem

- Által

- dinamikus

- e

- könnyen használható

- hatékonyság

- hatékonyság

- hatékony

- összefonódás

- erik

- értékelés

- Még

- események

- kiállít

- létezik

- kísérlet

- kísérleti

- kísérletek

- magyarázható

- feltárása

- feltárt

- megkönnyíti

- messze

- utolsó

- A

- talált

- négy

- Keretrendszer

- ból ből

- fu

- Gen

- általános

- generált

- generáció

- adott

- nagy

- hacker

- kezek

- Harvard

- segít

- hierarchia

- tartók

- azonban

- HTTPS

- i

- IEEE

- végrehajtás

- megvalósítások

- javuló

- in

- valóban

- független

- egyéni

- egyenlőtlenségek

- egyenlőtlenség

- információ

- bemenet

- Intézet

- intézmények

- érdekes

- Nemzetközi

- belső

- bevonásával

- IT

- ITS

- január

- JavaScript

- Jian-Wei Pan

- János

- Jonatán

- folyóirat

- éppen

- Kulcs

- kulcsok

- Ismer

- König

- keresztnév

- Szabadság

- Előadás

- szint

- Engedély

- határértékek

- Lista

- helyi

- lőrés

- le

- alacsonyabb

- készült

- maria

- marina

- jel

- matematikai

- matematikai

- matematika

- max-width

- Lehet..

- jelenti

- eszközök

- mérés

- üzenetek

- Michael

- modell

- Hónap

- több

- a legtöbb

- kell

- kölcsönös

- közel

- Új

- Új technológiák

- Nicolas

- nem

- Noé

- Megjegyzések

- semmi

- Most

- megfigyelők

- of

- omar

- on

- nyitva

- nyit

- operatív

- optimálisan

- optimalizálás

- or

- eredeti

- mi

- kimenetek

- oldalak

- Papír

- különös

- ösvény

- Paul

- tökéletes

- teljesített

- kimerül

- Philippe

- Fizika

- Plató

- Platón adatintelligencia

- PlatoData

- lehetőség

- potenciális

- Gyakorlati

- pragmatikus

- jósolt

- be

- nyomja meg a

- ár

- alapelv

- PROC

- Eljárás

- feldolgozás

- Programok

- bizonyíték

- igazolások

- protokollok

- ad

- amely

- nyilvános

- közzétett

- kiadó

- kiadók

- tesz

- Qi

- világítás

- Kvantum

- kvantumkriptográfia

- kvantuminformáció

- qubit

- R

- véletlen

- véletlenszerűség

- Az árak

- valószerű

- megvalósítás

- referenciák

- kapcsolatok

- kipihent

- maradványok

- kötelező

- követelmények

- megköveteli,

- kutatás

- Kritika

- Richard

- ROBERT

- robusztusság

- s

- azonos

- forgatókönyvek

- SCI

- Tudomány

- Tudomány és technológia

- Titkos

- biztonság

- biztosan

- biztonság

- készlet

- beállítások

- megosztás

- Egyszerű

- So

- eddig

- Kizárólag

- a

- forrás

- Források

- standard

- csúcs-

- Államok

- statikus

- statisztika

- stefan

- Származik

- STEPHANIE

- István

- szigorú

- sikeresen

- ilyen

- elegendő

- megfelelő

- Szimpózium

- rendszer

- Systems

- szabott

- Műszaki

- technika

- Technologies

- Technológia

- teszt

- mint

- Kösz

- hogy

- A

- azok

- akkor

- elmélet

- Ezek

- harmadik fél

- ezt

- Cím

- nak nek

- Bízzon

- kettő

- végső

- Bizonytalan

- Bizonytalanság

- alatt

- Egyesült

- egyetemi

- frissítve

- URL

- segítségével

- eladó

- ellenőrzése

- Ellen

- nagyon

- keresztül

- láthatóság

- kötet

- az

- W

- akar

- Varsó

- volt

- Út..

- we

- amikor

- vajon

- ami

- william

- Téli

- val vel

- tanúi

- Farkas

- Munka

- művek

- X

- év

- york

- zephyrnet

- Zhao