Olvasási idő: 3 jegyzőkönyv

Ez egy kemény év volt az Internet Security területén. Tömeges adatvédelmi incidens érkezett, különösen az értékesítési pont-rendszerek ellen. Volt a Heartbleed hiba, amely a legtöbb Linux-szerveren az SSL-t fenyegette, és a zsarolóprogramok hulláma túszul ejtette az emberek számítógépeit.

Ez egy kemény év volt az Internet Security területén. Tömeges adatvédelmi incidens érkezett, különösen az értékesítési pont-rendszerek ellen. Volt a Heartbleed hiba, amely a legtöbb Linux-szerveren az SSL-t fenyegette, és a zsarolóprogramok hulláma túszul ejtette az emberek számítógépeit.

Mi lehet a következő? Elhinnéd a POODLE támadásait?

14. október 2014-én a Google kutatói nyilvánosságra hozták a „POODLE” sebezhetőséget, amely lehetővé teheti a támadók számára, hogy visszafejtsék az SSL 3.0 protokollt használó webhelyek titkosított kapcsolatait. A probléma enyhítéséhez elegendő az SSL 3.0 támogatásának letiltása egy webhelyen.

Bár a POODLE fenyegetés forgatókönyve közel sem olyan gyakori, mint a Heartbleed bug esetében, a Heartbleedhez hasonlóan a hacker képes lehet megkerülni a titkosítást. A hacker megszerezné a „királyság kulcsait”, vagyis azt a képességet, hogy elolvassa a legmagánosabb és legfontosabb kommunikációit. A Comodo gyors intézkedést javasol az uszkárcsípések megelőzésére!

Mi az a POODLE támadás?

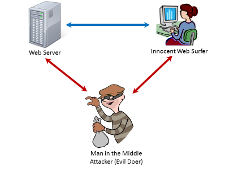

A POODLE egy kifejezetten az SSL 3.0 elleni támadás. Lehetővé teszi egy jó pozícióban lévő támadó számára, aki beállított egyközbeékelődéses' szervert, hogy esetleg visszaállítsa azokat az adatokat, amelyek normál esetben titkosítottak lennének. A legvalószínűbb támadási vektor az lenne, ha a hacker megszerezné a munkamenet-cookie-kat.

A „kávézó” támadás egy példa a „ember a középen” támadásra (MITM). Ebben a forgatókönyvben egy támadó, aki a kávézóban tartózkodik, beállít egy laptopot, hogy olyan WiFi-jelet sugározzon, amely ugyanúgy néz ki, mint a kávézó WiFi-je. Az áldozat ezután véletlenül csatlakozik a támadóhoz WiFi a kávézó WiFi helyett, és az áldozat teljes internetes forgalma a támadó rendelkezésére áll, hogy lehallgathassa és rögzítse. Az ilyen típusú támadásokat általában leállítják, ha a kapcsolat titkosítva van. A POODLE sebezhetőségével azonban elméletileg lehetséges lenne egyes adatok visszafejtése az SSL 3.0-val védett munkamenetekből.

Bár a legtöbb webhelyen az SSL 3.0-t a biztonságosabb TLS protokoll váltotta fel, a probléma abban rejlik, hogy a böngészők és a kliensek fenntartják a lehetőséget a kapcsolat „visszafejlesztésére”, hogy a végén visszakerüljenek a sebezhető SSL 3.0 protokollra. Amint azt ezen az oldalon később említettük, a Mozilla és a Google gyorsan intézkedett, hogy letiltsák ezt a viselkedést Firefox és Chrome böngészőik legújabb verzióiban. A webhelytulajdonosok azonban „kikényszeríthetik” a problémát, és megakadályozhatják, hogy a böngészők az SSL 3.0-t használják, ha letiltják azt a szerveroldalon.

A hatás megértése

- A POODLE támadás nem érinti Comodo tanúsítványát, és a tanúsítványt nem kell lecserélni vagy újra kiadni.

- A hiba magában az SSL 3.0 protokollban rejlik. Az SSL 3.0-t azonban a TLS protokoll már felváltotta a biztonságos kapcsolatok túlnyomó többségénél. A Mozilla és a University of Michigan tanulmányai szerint az SSL 3.0 a biztonságos tranzakciók mindössze 0.3%-át teszi ki.

- A sérülékenység „valódi” hatókörét tovább korlátozza a „Man-in-the-Middle” támadás létrehozásának viszonylagos összetettsége annak kihasználása érdekében.

- Ha webhelye bármely része SSL 3.0-ra támaszkodik, javasoljuk, hogy azonnal tiltsa le. Az SSL 3.0 támogatás vagy az SSL 3.0 CBC-módú titkosítások letiltása elegendő a probléma enyhítésére.

Hogyan tudhatom meg, hogy a webhelyem érintett-e?

Adja meg webhelyének URL-címét: https://sslanalyzer.comodoca.com. Webhelyek a SSL A 3.0 „Sebezhető a POODLE támadásnak” jelzése

Hogyan javíthatom meg?

A probléma enyhítése érdekében a Comodo azt javasolja a webszerver-üzemeltetőknek, hogy egyszerűen tiltsák le az SSL 3.0-t. A Google azt is javasolta a böngészőknek és webszervereknek, hogy használják a TLS_FALLBACK_SCSV , a Transport Layer Security Signaling Cipher Suite értékét, amely blokkolja a protokollok leminősítését. Ha webhelyét érinti, vagy úgy gondolja, hogy ez érintett lehet, forduljon a webtárhelyhez, a webszerver üzemeltetőjéhez vagy az SSL-képes készülék szállítójához.

Röviddel a támadás nyilvánosságra hozatala után sok nagy internetes cég bejelentette, hogy megszünteti az SSL 3.0 támogatását. Ezek közé tartozik a Google Chrome, a Mozilla Firefox, a Twitter és a CloudFlare, hogy csak néhányat említsünk.

A Comodo kezdetben a TLS_FALLBACK_SCSV-t implementálja, majd azon dolgozik, hogy a lehető leghamarabb teljesen eltávolítsa az SSLv3 támogatást szervereinkről.

Mi történik, ha letiltom az SSL 3.0-t a webszerveremen?

Valószínűleg a legjelentősebb böngészőszoftver, amely továbbra is „támaszkodik” az SSL 3.0-ra, az Internet Explorer 6.0, amelyet a Windows XP rendszerrel terjesztettek. Hogy pontosak legyünk, a TLS-t az IE 6.0 támogatja, de alapértelmezés szerint le van tiltva, ami azt jelenti, hogy az átlagos felhasználó továbbra is az SSL 3.0-t fogja használni, hacsak nem elmélyül a böngésző beállításaiban és nem engedélyezi a TLS-t. Az SSL 3.0 letiltása a webhelyen valószínűleg azt jelenti, hogy a legtöbb XP/IE 6.0 felhasználó már nem támogatja a biztonságos munkameneteket.

A Microsoft azonban néhány éve nem támogatja a Windows XP-t és az IE 6.0-t, és az ezt a szoftvert használóknak frissíteni kell. A Comodo nyomatékosan javasolja a webhelyek üzemeltetőinek, hogy legyenek proaktívak a letiltásban SSL 3.0-t a webhelyeiken, hogy a régebbi böngészőket használó látogatókat a frissítésre ösztönözze.

Ha további tanácsra van szüksége a POODLE-val kapcsolatban, javasoljuk, hogy vegye fel a kapcsolatot a webhost támogatási részlegével.

További irodalom:

http://googleonlinesecurity.blogspot.nl/2014/10/this-poodle-bites-exploiting-ssl-30.html

https://www.imperialviolet.org/2014/10/14/poodle.html

http://blog.erratasec.com/2014/10/some-poodle-notes.html

https://blog.mozilla.org/security/2014/10/14/the-poodle-attack-and-the-end-of-ssl-3-0/

INGYENES PRÓBA INDÍTÁSA INGYEN SZEREZZE MEG AZONNALI BIZTONSÁGI EREDMÉNYKÁRTYÁT

- blockchain

- coingenius

- Comodo hírek

- cryptocurrency pénztárcák

- titkosítás

- kiberbiztonság

- kiberbűnözők

- Kiberbiztonság

- CyberSecurity Comodo

- belbiztonsági osztály

- digitális pénztárcák

- tűzfal

- ez biztonság

- Kaspersky

- malware

- McAfee

- NexBLOC

- Plató

- plato ai

- Platón adatintelligencia

- Platón játék

- PlatoData

- platogaming

- VPN

- A honlap biztonsága

- zephyrnet