Az alábbiakban részletek egy 1. november 2023-jén megjelenő könyvből.

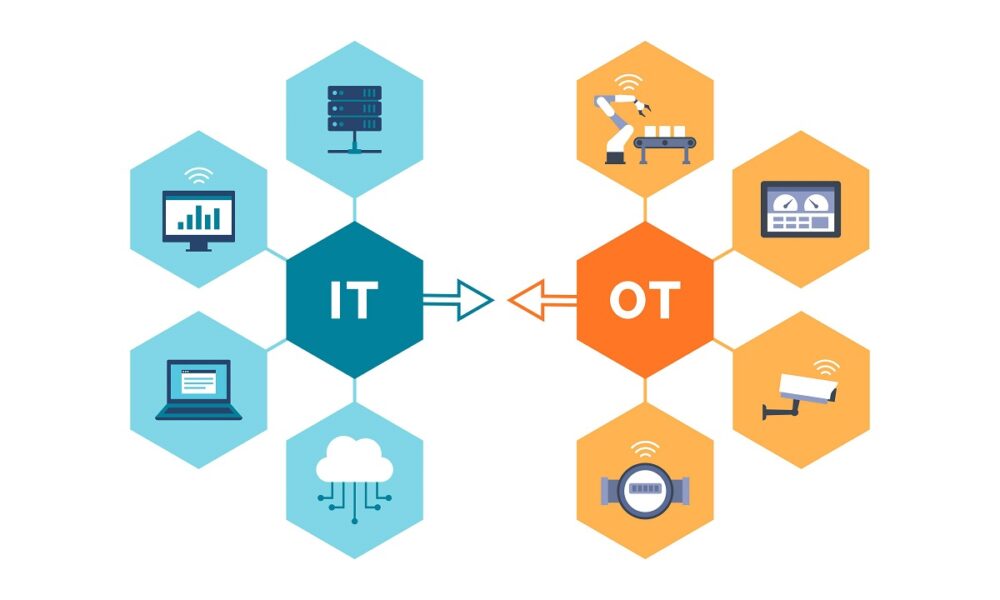

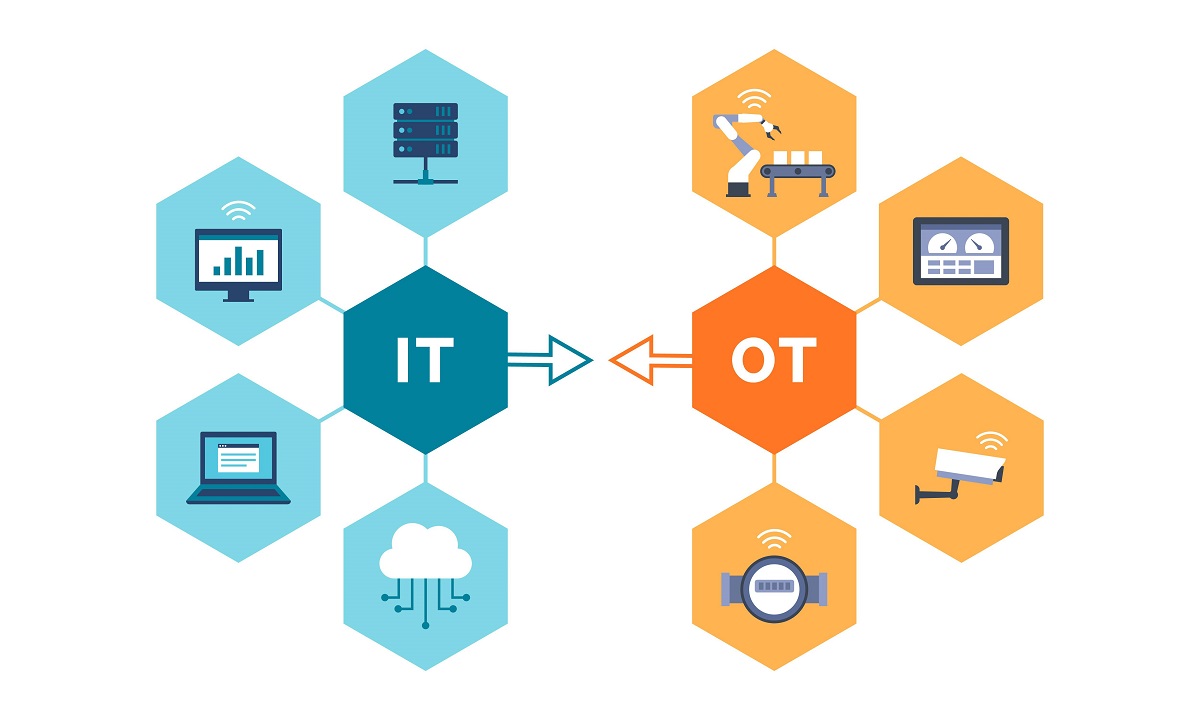

Sokat írtak a hagyományos informatikai hálózatok közötti különbségekről és működési technológia (OT) vagy ipari vezérlőrendszer (ICS) hálózatok: az OT hálózatokban nehezebb a foltozás, nehezebb a vírusirtás, az OT hálózatok nagyon régi protokollokat és számítógépeket használnak, és óriási ellenállást tapasztalnak a változásokkal szemben az ezeket a hálózatokat kezelő emberek. Ezek a különbségek azonban mind felszínesek. A kétféle hálózat közötti lényegi különbség a következményekben rejlik: leggyakrabban a kibertámadások legrosszabb következményei élesen, minőségileg eltérőek az IT és az OT hálózatokon.

Mi ez a különbség? zsarolóprogramok eléri IT hálózatunkat, és mit tegyünk? Felismerjük, reagálunk és helyreállítjuk. Azonosítjuk és elkülönítjük az érintett számítógépeket. Törvényszéki képeket készítünk, és töröljük a berendezést. Biztonsági másolatokból állítjuk vissza. Ismételjük. A legrosszabb esetben személyazonosításra alkalmas adatok (PII) vagy egyéb kényes információk szivárognak ki, és pereket szenvedünk el. Ezek mind üzleti következmények. Másképpen mondva, az informatikai hálózatokon a kiberkockázatok kezelésének célja az üzleti következmények megelőzése az információk védelmével – az üzleti információk titkosságának, integritásának és elérhetőségének védelme.

Az OT hálózatokon azonban a kompromisszum legrosszabb következményei szinte mindig fizikaiak. A dolgok felrobbannak és embereket ölnek meg, az ipari üzemzavarok környezeti katasztrófákat okoznak, kialszanak a lámpák, vagy ivóvizünk szennyezett. Az OT hálózatok kiberkockázatkezelésének célja általában a helyes, folyamatos és hatékony működés biztosítása. a fizikai folyamatról. A cél nem az „információ védelme”, hanem a fizikai műveletek védelme az információktól, pontosabban az információba ágyazott kiberszabotázs támadásoktól. Ez az alapvető különbség az IT és az OT hálózatok között: sem emberéleteket, sem megrongálódott turbinákat, sem környezeti katasztrófákat nem lehet „mentésből visszaállítani”.

Ez azt jelenti, hogy még ha valahogyan egy varázspálcát lengetve meg tudnánk tenni az összes ipari hálózatot teljesen foltozva, teljesen antivírussal, teljesen titkosítva és egyébként teljesen naprakészen a modern informatikai kiberbiztonsági mechanizmusokkal, ez az alapvető különbség megmaradna. A következménybeli különbség ma és mindig más megközelítést követel meg a kockázatkezeléshez a biztonság- és a megbízhatóságkritikus hálózatokban, illetve az üzleti hálózatokban.

Biztonsági technika

A jó hír az, hogy a mérnöki szakma hatékony eszközökkel rendelkezik az OT kiberkockázatainak kezelésére. Például a mechanikus túlnyomásos szelepek megakadályozzák a nyomástartó edények felrobbanását. Ezek a szelepek nem tartalmaznak CPU-t, ezért feltörhetetlenek. A forgatónyomaték-korlátozó tengelykapcsolók megakadályozzák a turbinák szétesését, nem tartalmaznak CPU-t, és így feltörhetőek. Az egyirányú átjárók fizikailag nem képesek átengedni a támadási információkat egy irányba, ezért feltörhetetlenek. Manapság ezeket a hatékony eszközöket gyakran figyelmen kívül hagyják, mivel ezeknek az eszközöknek nincs analógjuk az IT biztonsági térben.

Egy kicsit mélyebbre ásva a mérnöki szakma több mint egy évszázada kezeli a közbiztonságot fenyegető kockázatokat. A mérnöki szakma ugyanis számos joghatóságban törvényileg szabályozott, önszabályozó szakma, hasonlóan az orvosi és jogi szakmákhoz, mivel a rossz mérnöki munka közbiztonsági kockázatot jelent. A mérnöki szakma óriási mértékben hozzájárulhat az OT kiberkockázatainak kezeléséhez, de ez a szakmán belül és kívül is kevéssé ismert.

Miért? Kezdjük azzal, hogy a világon 50-szer annyi IT-biztonsági szakember van, mint OT-biztonsági szakember, így gyakran az IT-szakértők az elsők, akikkel konzultálnak, amikor ipari kiberbiztonsági megoldásokra van szükségünk. Az IT-biztonsági szakértők többsége azonban nem mérnök, így nincs tisztában a mérnöki szakma felelősségével és hozzájárulásával sem.

A mérnöki szakma egésze sem áll sokkal jobban. Ha a fizikai következményekkel járó kibertámadások évente több mint megkétszereződnek, akkor az OT kiberprobléma még az évtized vége előtt eléri a válságos méreteket. A legtöbb joghatóságban azonban a mérnöki szakma még nem birkózik meg a nyilvánosságot és a fizikai műveleteket érintő kiberkockázatokkal. Ebben az írásban nincs olyan joghatóság a világon, ahol az ipari formatervezési minták robusztus kiberkockázat-kezelésének elmulasztása a mérnöknek a gyakorlati engedélyébe kerülhet.

Azért van haladás. Az elmúlt fél évtizedben a robusztus kiberbiztonsági tervezés számos megközelítése kristályosodott ki:

- Folyamattervezés: A Biztonság PHA felülvizsgálata a következmény-alapú kiberbiztonsághoz A tankönyv egy megközelítést dokumentál a rutinfolyamat-veszélyelemzés (PHA) mérnöki áttekintések használatához, hogy feltörhetetlen fizikai mérsékléseket hozzon létre a munkavállalókat, a környezetet és a közbiztonságot fenyegető kiberfenyegetések ellen.

- Automatizálási tervezés: Andrew Bochman és Sarah Freeman könyve A kiberszabotázs elleni küzdelem: a következményvezérelt, kiberinformált tervezés bevezetése elsősorban a kockázatértékelésről szóló szöveg, de számos fejezetet tartalmaz a kiberfenyegetések feltörhetetlen mérséklésére vonatkozóan, beleértve a berendezések védelmét érintő kiberfenyegetések feltörhetetlen digitális mérséklését.

- Hálózat tervezés: Könyvem Biztonságos műveleti technológia leírja a helyes fizikai műveletek védelmének mérnöki perspektíváját a bejövő információáramlásokba ágyazott támadásokkal szemben, ahelyett, hogy megpróbálná „védeni az információkat”. A szöveg nagy része az ipari hálózatok tervezésének különböző módjaira összpontosít, hogy lehetővé tegyék a megfigyelési információknak a hálózat elhagyását anélkül, hogy bármilyen módot vezetnének be a támadási információk hálózatba való bejutására.

Ebben a témában az Egyesült Államok Energiaügyi Minisztériuma (DOE) is kiadta a „Nemzeti kiberinformált mérnöki stratégia” (PDF) 2022 júniusában. A stratégia célja egy olyan mérnöki tudásanyag kifejlesztése, amely többek között „tervezési döntéseket és mérnöki ellenőrzéseket használ a kiberalapú támadások lehetőségeinek mérséklésére vagy akár megszüntetésére, vagy a támadások következményeinek csökkentésére .”

Előretekintés

A fő kérdés, amellyel az új könyv foglalkozik, a kiberbiztonság terén:mennyi az elég?A következmények meghatározzák a védelem mértékét, amelyre egy rendszernek vagy hálózatnak szüksége van, és a legjobb útmutatás szerint meg kell védenünk a biztonság szempontjából kritikus és kritikus infrastrukturális rendszereket. tényleg alaposan. Ez egy nagyon költséges eljárás. Ami még rosszabb, még a legjobb kiberbiztonsági programok sem nyújtják azt a determinisztikus védelmet, amelyet a közbiztonság veszélye esetén elvárunk a műszaki tervezéstől.

A biztonságtechnika rutinszerűen és szisztematikusan alkalmazva számos biztonsági és megbízhatósági/nemzetbiztonsági következmény kiküszöbölésére képes. Ez jelentősen leegyszerűsíti a „mennyi az elég?” kérdés azáltal, hogy csökkenti a kiberbiztonsági programok szükséges erejét és költségeit, amelyek az OT-hálózatok fennmaradó kockázatait kezelik. Tekintettel a közelgő válságra, amelyet az OT-leállások, a berendezések károsodása és a kibertámadások által okozott rosszabb esetek jelentenek, megérett az idő ennek az új megközelítésnek.

Több információk a könyvről a linken található.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- BlockOffsets. A környezetvédelmi ellentételezési tulajdon korszerűsítése. Hozzáférés itt.

- Forrás: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- :van

- :is

- :nem

- :ahol

- $ UP

- 1

- 2022

- 2023

- 50

- 7

- a

- Képes

- Rólunk

- cím

- címek

- Minden termék

- lehetővé

- majdnem

- Is

- mindig

- között

- an

- elemzés

- és a

- Andrew

- Évente

- Másik

- víruskereső

- bármilyen

- alkalmazott

- alkalmaz

- megközelítés

- megközelít

- VANNAK

- AS

- értékelés

- biztosíthatom

- At

- támadás

- Támadások

- elérhetőség

- utakat

- tudatában van

- mentések

- BE

- mert

- óta

- előtt

- BEST

- Jobb

- között

- Bit

- fúj

- test

- könyv

- mindkét

- üzleti

- de

- by

- TUD

- eset

- Okoz

- okozott

- Század

- változik

- fejezetek

- hogyan

- jön

- érkező

- teljesen

- kompromisszum

- számítógépek

- titoktartási

- Következmények

- megfontolás

- tartalmaz

- folytatódik

- folyamatos

- hozzájárulás

- hozzájárulások

- ellenőrzés

- ellenőrzések

- hagyományos

- kijavítására

- Költség

- tudott

- válság

- kritikai

- Kritikus infrastruktúra

- cyber

- Cyber Attackek

- cyberattacks

- Kiberbiztonság

- találka

- évtized

- határozatok

- mélyebb

- Fok

- szállít

- igények

- osztály

- Design

- tervek

- kimutatására

- Határozzuk meg

- Fejleszt

- különbség

- különbségek

- különböző

- digitális

- irány

- katasztrófák

- do

- dokumentumok

- dámvadtehén

- megduplázásával

- drámaian

- hatékony

- megszüntetése

- beágyazott

- lehetővé

- titkosított

- végén

- energia

- mérnök

- Mérnöki

- Mérnökök

- hatalmas

- elég

- belép

- környezeti

- felszerelés

- Még

- példa

- vár

- drága

- szakértők

- hiányában

- vezetéknév

- flow

- összpontosított

- következő

- A

- Törvényszéki

- talált

- ból ből

- teljesen

- alapvető

- átjárók

- általában

- adott

- Go

- cél

- jó

- nagy

- útmutatást

- fél

- nehezebb

- Legyen

- Találat

- azonban

- HTTPS

- emberi

- azonosítani

- if

- képek

- in

- magában foglalja a

- Beleértve

- Bejövő

- ipari

- információ

- Infrastruktúra

- belső

- sértetlenség

- belső

- bevezetéséről

- IT

- ez biztonság

- jpg

- június

- igazságszolgáltatás

- joghatóságok

- Megöl

- tudás

- nagy

- indított

- perek

- Szabadság

- Jogi

- Engedély

- LINK

- életek

- készült

- mágia

- Fő

- csinál

- kezelése

- sikerült

- vezetés

- kezelése

- sok

- Lehet..

- eszközök

- mechanikai

- mechanizmusok

- orvosi

- esetleg

- Enyhít

- modern

- ellenőrzés

- több

- a legtöbb

- sok

- my

- Szükség

- igények

- Se

- hálózat

- hálózatok

- Új

- hír

- nem

- szám

- of

- kedvezmény

- gyakran

- Régi

- on

- ONE

- Művelet

- or

- Más

- másképp

- mi

- ki

- kívül

- felett

- rész

- elhalad

- múlt

- Foltozás

- Emberek (People)

- Személyesen

- perspektíva

- FÁZIS

- fizikai

- fizikailag

- Hely

- Plató

- Platón adatintelligencia

- PlatoData

- szegény

- pózok

- potenciális

- erős

- gyakorlat

- nyomás

- megakadályozása

- elsősorban

- Probléma

- folyamat

- szakma

- Programok

- Haladás

- védelme

- védelme

- védelem

- protokollok

- nyilvános

- tesz

- kérdés

- Inkább

- el

- Meggyógyul

- csökkenteni

- csökkentő

- felszabaduló

- marad

- megmaradó

- ismétlés

- kötelező

- Ellenállás

- Reagálni

- felelősség

- visszaad

- Kritika

- Vélemények

- Kockázat

- kockázatértékelés

- kockázatkezelés

- kockázatok

- erős

- rutin

- rutinszerűen

- s

- Biztonság

- Mondott

- azt mondja,

- biztonság

- biztonság

- lát

- Keresi

- érzékeny

- készlet

- leállások

- hasonló

- egyszerűsítése

- So

- Megoldások

- valahogy

- Hely

- kifejezetten

- kezdet

- Stratégia

- erő

- rendszer

- Systems

- Vesz

- feltételek

- szöveg

- tankönyv

- mint

- hogy

- A

- az információ

- a világ

- azok

- Őket

- téma

- akkor

- Ott.

- ebből adódóan

- Ezek

- dolgok

- ezt

- alaposan

- bár?

- fenyegetések

- Így

- idő

- alkalommal

- nak nek

- Ma

- szerszámok

- próbál

- kettő

- megértett

- us

- használ

- segítségével

- Ellen

- nagyon

- Víz

- hullám

- Út..

- módon

- we

- Mit

- amikor

- WHO

- egész

- lesz

- val vel

- nélkül

- munkás

- világ

- rosszabb

- Legrosszabb

- lenne

- írás

- írott

- még

- zephyrnet