Varian baru dari malware “Gh0st RAT” yang terkenal telah diidentifikasi dalam serangan baru-baru ini yang menargetkan warga Korea Selatan dan Kementerian Luar Negeri di Uzbekistan.

Kelompok Tiongkok “Tim Keamanan C.Rufus” pertama kali merilis Gh0st RAT di Web terbuka pada bulan Maret 2008. Hebatnya, ini masih digunakan sampai sekarang, khususnya di dalam dan sekitar Tiongkok dalam bentuk yang dimodifikasi.

Sejak akhir Agustus, misalnya, sebuah kelompok yang memiliki hubungan kuat dengan Tiongkok telah mendistribusikan Gh0st RAT yang dimodifikasi dan diberi nama “SugarGh0st RAT.” Menurut penelitian dari Cisco Talos, pelaku ancaman ini menghilangkan varian tersebut melalui pintasan Windows yang dilengkapi JavaScript, sambil mengalihkan perhatian target dengan dokumen umpan yang disesuaikan.

Malware itu sendiri sebagian besar masih sama, alat yang efektif seperti yang pernah ada, meski kini dilengkapi beberapa stiker baru untuk membantu menyelinap melewati perangkat lunak antivirus.

Perangkap RAT SugarGh0st

Keempat sampel SugarGh0st, kemungkinan dikirim melalui phishing, tiba di mesin yang ditargetkan sebagai arsip yang tertanam dengan file pintasan Windows LNK. LNK menyembunyikan JavaScript berbahaya yang, ketika dibuka, akan menjatuhkan dokumen umpan – yang ditargetkan untuk audiens pemerintah Korea atau Uzbekistan – dan muatannya.

Seperti pendahulunya – Trojan akses jarak jauh asal Tiongkok, yang pertama kali dirilis ke publik pada bulan Maret 2008 – SugarGh0st adalah mesin spionase yang bersih dan dilengkapi banyak alat. Pustaka tautan dinamis (DLL) 32-bit yang ditulis dalam C++, dimulai dengan mengumpulkan data sistem, kemudian membuka pintu ke kemampuan akses jarak jauh penuh.

Penyerang dapat menggunakan SugarGh0st untuk mengambil informasi apa pun yang mereka inginkan tentang mesin mereka yang disusupi, atau memulai, menghentikan, atau menghapus proses yang sedang berjalan. Mereka dapat menggunakannya untuk menemukan, mengekstraksi, dan menghapus file, serta menghapus log peristiwa apa pun untuk menutupi bukti forensik yang dihasilkan. Pintu belakang dilengkapi dengan keylogger, tangkapan layar, sarana mengakses kamera perangkat, dan banyak fungsi berguna lainnya untuk memanipulasi mouse, menjalankan operasi Windows asli, atau sekadar menjalankan perintah sewenang-wenang.

“Hal yang paling mengkhawatirkan bagi saya adalah bagaimana perangkat ini dirancang khusus untuk menghindari metode deteksi sebelumnya,” kata Nick Biasini, kepala penjangkauan Cisco Talos. Khususnya pada varian baru ini, “mereka berupaya melakukan hal-hal yang akan mengubah cara kerja deteksi inti.”

Bukan berarti SugarGh0st memiliki mekanisme penghindaran yang baru. Sebaliknya, perubahan estetika kecil membuatnya tampak berbeda dari varian sebelumnya, seperti mengubah protokol komunikasi perintah-dan-kontrol (C2) sehingga alih-alih 5 byte, header paket jaringan mencadangkan 8 byte pertama sebagai byte ajaib (daftar tanda tangan file, digunakan untuk mengkonfirmasi isi file). “Ini adalah cara yang sangat efektif untuk mencoba dan memastikan bahwa alat keamanan yang Anda miliki tidak akan langsung menangkap hal ini,” kata Biasini.

Hantu Lama Gh0st RAT

Pada bulan September 2008, kantor Dalai Lama mendekati seorang peneliti keamanan (tidak, ini bukan awal dari lelucon buruk).

Karyawannya dihujani email phishing. Aplikasi Microsoft mogok, tanpa penjelasan, di seluruh organisasi. Seorang biksu ingat menyaksikan komputernya membuka Microsoft Outlook sendiri, melampirkan dokumen ke email, dan mengirim email tersebut ke alamat yang tidak dikenal, semuanya tanpa masukan darinya.

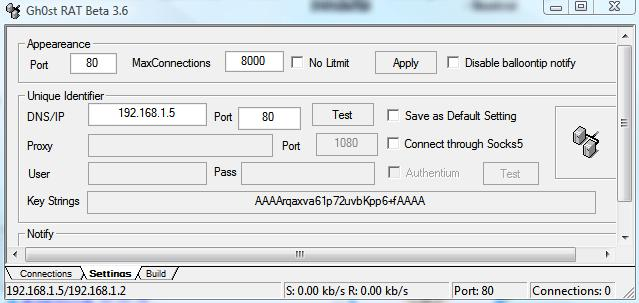

UI berbahasa Inggris model beta Gh0st RAT. Sumber: Trend Micro EU melalui Wayback Machine

Trojan yang digunakan dalam kampanye militer Tiongkok melawan biksu Tibet telah teruji oleh waktu, kata Biasini, karena beberapa alasan.

“Kelompok malware open source berumur panjang karena pelakunya mendapatkan malware yang berfungsi penuh dan dapat mereka manipulasi sesuai keinginan mereka. Ini juga memungkinkan orang yang tidak tahu cara menulis malware manfaatkan hal ini secara gratis," dia menjelaskan.

Gh0st RAT, tambahnya, menonjol khususnya sebagai “RAT yang sangat fungsional dan dibangun dengan sangat baik.”

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :memiliki

- :adalah

- $NAIK

- 2008

- 7

- 8

- a

- Tentang Kami

- mengakses

- mengakses

- di seluruh

- aktor

- alamat

- Menambahkan

- estetis

- Urusan

- terhadap

- Semua

- memungkinkan

- juga

- an

- dan

- antivirus

- Apa pun

- muncul

- aplikasi

- arsip

- sekitar

- AS

- melampirkan

- Serangan

- dengar pendapat

- Agustus

- jauh

- pintu belakang

- Buruk

- karena

- menjadi

- Awal

- makhluk

- beta

- by

- C + +

- kamar

- Kampanye

- CAN

- kemampuan

- perubahan

- Perubahan

- mengubah

- Tiongkok

- Cina

- Cisco

- membersihkan

- Mengumpulkan

- datang

- Komunikasi

- Dikompromikan

- komputer

- tentang

- Memastikan

- isi

- Core

- benar-benar

- disesuaikan

- maya

- data

- stiker

- dianggap

- disampaikan

- dirancang

- keinginan

- Deteksi

- alat

- berbeda

- mendistribusikan

- do

- dokumen

- dokumen

- don

- Oleh

- Tetes

- dinamis

- Efektif

- usaha

- tertanam

- karyawan

- Inggris

- spionase

- EU

- melarikan diri

- penghindaran

- Acara

- pERNAH

- bukti

- ada

- Menjelaskan

- penjelasan

- keluarga

- beberapa

- File

- File

- Menemukan

- Pertama

- cocok

- Untuk

- asing

- Forensik

- empat

- dari

- penuh

- sepenuhnya

- fungsionil

- fungsi

- mendapatkan

- Aksi

- akan

- Pemerintah

- Kelompok

- he

- kepala

- header

- membantu

- menyembunyikan

- -nya

- Seterpercayaapakah Olymp Trade? Kesimpulan

- How To

- HTML

- http

- HTTPS

- diidentifikasi

- gambar

- in

- hina

- informasi

- memasukkan

- contoh

- sebagai gantinya

- adalah n

- IT

- NYA

- Diri

- JavaScript

- hanya

- Tahu

- Korea

- bahasa

- sebagian besar

- Terlambat

- Perpustakaan

- Mungkin

- LINK

- link

- Daftar

- hidup

- Panjang

- mesin

- Mesin

- sihir

- membuat

- malware

- memanipulasi

- March

- masker

- me

- cara

- mekanisme

- metode

- mikro

- Microsoft

- mungkin

- kementerian

- minor

- model

- dimodifikasi

- paling

- asli

- jaringan

- New

- torehan

- tidak

- novel

- sekarang

- of

- Office

- Tua

- on

- ONE

- Buka

- open source

- pembukaan

- membuka

- operasi

- or

- organisasi

- asal

- Lainnya

- di luar

- Outlook

- penjangkauan

- sendiri

- tertentu

- khususnya

- lalu

- Konsultan Ahli

- melakukan

- Phishing

- memilih

- bagian

- plato

- Kecerdasan Data Plato

- Data Plato

- Cukup

- sebelumnya

- Sebelumnya

- proses

- protokol

- publik

- TIKUS

- agak

- alasan

- baru

- dirilis

- terpencil

- Remote Access

- penelitian

- peneliti

- Cadangan

- dihasilkan

- benar

- berjalan

- s

- sama

- mengatakan

- keamanan

- melihat

- mengirim

- September

- Tanda tangan

- hanya

- menyelinap

- Perangkat lunak

- beberapa

- sumber

- Selatan

- Secara khusus

- Olahraga

- berdiri

- awal

- Masih

- kuat

- seperti itu

- yakin

- sistem

- Talos

- ditargetkan

- penargetan

- target

- tim

- uji

- bahwa

- Grafik

- mereka

- kemudian

- mereka

- hal

- hal

- ini

- meskipun?

- ancaman

- waktu

- untuk

- hari ini

- mengambil

- alat

- kecenderungan

- Trojan

- mencoba

- ui

- atas

- menggunakan

- bekas

- Uzbekistan

- Uzbekistan

- Varian

- sangat

- melalui

- menonton

- Cara..

- adalah

- yang

- sementara

- SIAPA

- Windows

- dengan

- tanpa

- Kerja

- akan

- menulis

- tertulis

- Anda

- zephyrnet.dll