Ya, ransomware adalah masih sesuatu.

Tidak, tidak semua serangan ransomware terjadi seperti yang Anda harapkan.

Sebagian besar serangan ransomware kontemporer melibatkan dua kelompok penjahat: geng inti yang membuat malware dan menangani pembayaran pemerasan, dan "anggota" klan "afiliasi" yang secara aktif membobol jaringan untuk melakukan serangan.

Begitu mereka masuk, afiliasi kemudian berkeliaran di sekitar jaringan korban, mendapatkan kebohongan tanah untuk sementara waktu, sebelum tiba-tiba dan sering menghancurkan komputer sebanyak yang mereka bisa, secepat mereka bisa, biasanya pada waktu yang paling buruk. hari.

Afiliasi biasanya mengantongi 70% dari uang pemerasan untuk setiap serangan yang mereka lakukan, sementara penjahat inti mengambil iTunes-seperti 30% dari setiap serangan yang dilakukan oleh setiap afiliasi, tanpa perlu membobol komputer siapa pun sendiri.

Begitulah kebanyakan serangan malware terjadi.

Tetapi pembaca reguler dari Naked Security akan tahu bahwa beberapa korban, terutama pengguna rumahan dan bisnis kecil, akhirnya mendapatkan diperas melalui NAS mereka, atau penyimpanan terpasang jaringan perangkat.

Penyimpanan jaringan plug-and-play

Kotak NAS, sebagaimana bahasa sehari-hari dikenal, adalah server mini yang telah dikonfigurasi sebelumnya, biasanya menjalankan Linux, yang biasanya dicolokkan langsung ke router Anda, dan kemudian bertindak sebagai server file yang sederhana, cepat, untuk semua orang di jaringan.

Tidak perlu membeli lisensi Windows, mengatur Active Directory, mempelajari cara mengelola Linux, menginstal Samba, atau memahami CIFS dan arcana sistem file jaringan lainnya.

Kotak NAS adalah penyimpanan terpasang jaringan "plug-and-play", dan populer justru karena betapa mudahnya Anda menjalankannya di LAN Anda.

Namun, seperti yang dapat Anda bayangkan, di era cloud-centric saat ini, banyak pengguna NAS akhirnya membuka server mereka ke internet – seringkali secara tidak sengaja, meskipun terkadang dengan sengaja – dengan hasil yang berpotensi berbahaya.

Khususnya, jika perangkat NAS dapat dijangkau dari internet publik, dan perangkat lunak yang disematkan, atau firmware, pada perangkat NAS mengandung kerentanan yang dapat dieksploitasi, Anda bisa berada dalam masalah besar.

Penjahat tidak hanya bisa kabur dengan data piala Anda, tanpa perlu menyentuh laptop atau ponsel apa pun di jaringan Anda, tetapi juga mengubah semua data di kotak NAS Anda…

…termasuk langsung menulis ulang semua file asli Anda dengan padanan terenkripsi, dengan penjahat saja yang mengetahui kunci pengacakan.

Sederhananya, penyerang ransomware dengan akses langsung ke kotak NAS di LAN Anda dapat menggagalkan hampir semua kehidupan digital Anda, dan kemudian memeras Anda secara langsung, hanya dengan mengakses perangkat NAS Anda, dan tidak menyentuh apa pun di jaringan.

Ransomware DEADBOLT yang terkenal

Begitulah cara yang terkenal DEADBOLT ransomware penjahat beroperasi.

Mereka tidak repot-repot menyerang komputer Windows, laptop Mac, ponsel atau tablet; mereka langsung menuju repositori data utama Anda.

(Anda mungkin mematikan, "tidur", atau mengunci sebagian besar perangkat Anda di malam hari, tetapi kotak NAS Anda mungkin diam-diam berjalan 24 jam sehari, setiap hari, sama seperti router Anda.)

Dengan menargetkan kerentanan dalam produk vendor NAS terkenal QNAP, geng DEADBOLT bertujuan untuk mengunci semua orang di jaringan Anda dari kehidupan digital mereka, dan kemudian memeras Anda beberapa ribu dolar untuk "memulihkan" data Anda.

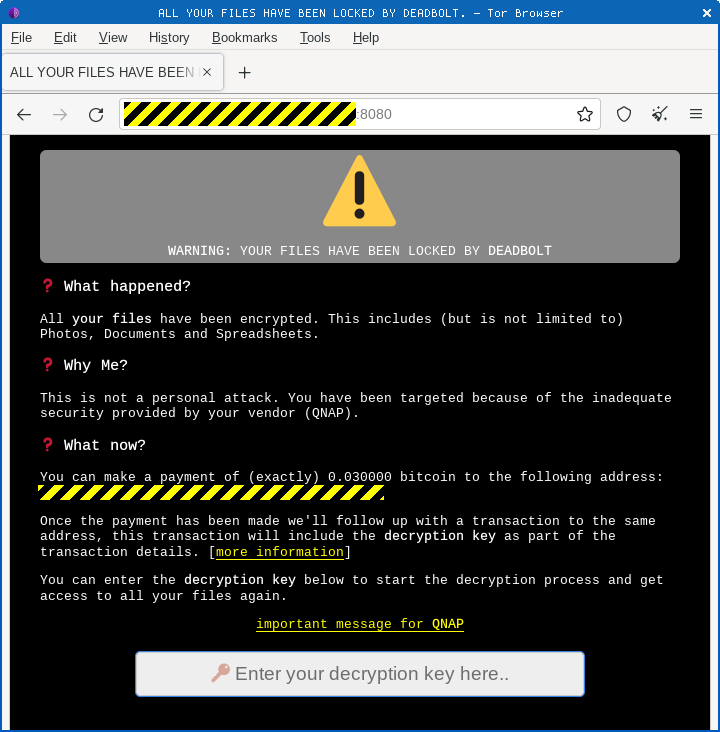

Setelah serangan, ketika Anda selanjutnya mencoba mengunduh file dari kotak NAS, atau mengonfigurasinya melalui antarmuka webnya, Anda mungkin melihat sesuatu seperti ini:

Dalam serangan DEADBOLT yang khas, tidak ada negosiasi melalui email atau IM – penjahatnya blak-blakan dan langsung, seperti yang Anda lihat di atas.

Faktanya, Anda biasanya tidak pernah berinteraksi dengan mereka menggunakan kata-kata sama sekali.

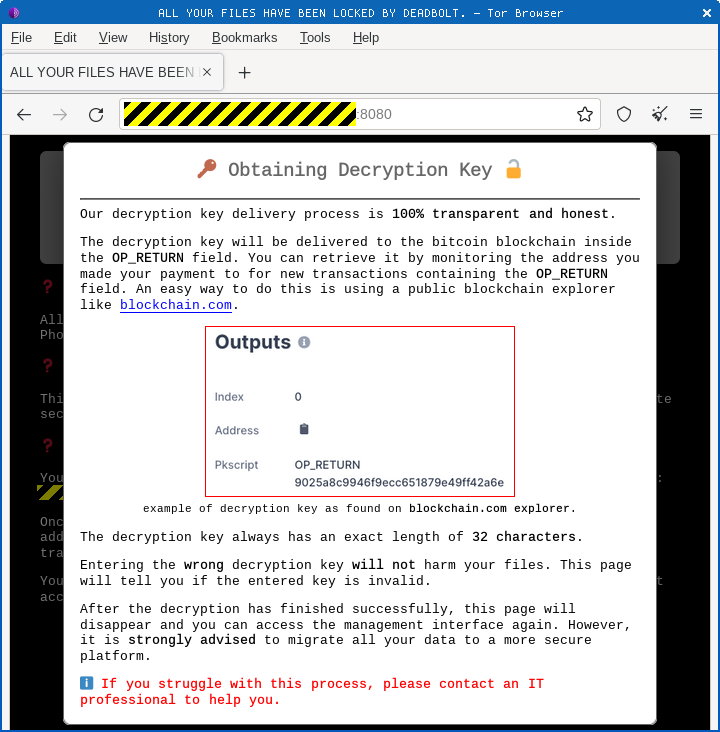

Jika Anda tidak memiliki cara lain untuk memulihkan file orak-arik Anda, seperti salinan cadangan yang tidak disimpan secara online, dan Anda terpaksa membayar untuk mendapatkan file Anda kembali, para penjahat mengharapkan Anda untuk mengirimkan uang kepada mereka. transaksi cryptocoin.

Kedatangan bitcoin Anda di dompet mereka berfungsi sebagai "pesan" Anda kepada mereka.

Sebagai imbalannya, mereka "membayar" Anda sejumlah uang, dengan "pengembalian dana" ini menjadi jumlah total komunikasi mereka dengan Anda.

“Pengembalian dana” ini adalah pembayaran senilai $0, yang dikirimkan hanya sebagai cara untuk menyertakan komentar transaksi bitcoin.

Komentar tersebut dikodekan sebagai 32 karakter heksadesimal, yang mewakili 16 byte mentah, atau 128 bit – panjang kunci dekripsi AES yang akan Anda gunakan untuk memulihkan data Anda:

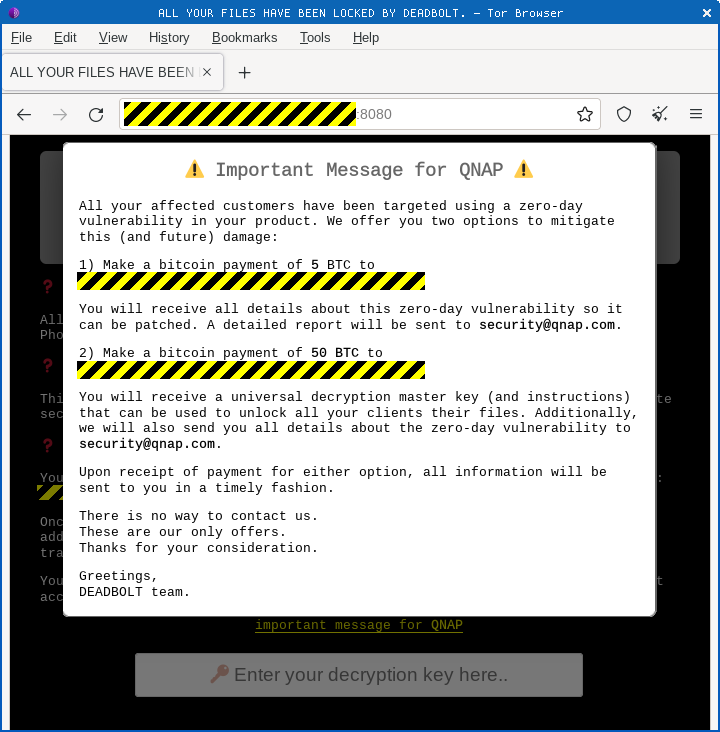

Grafik varian DEADBOLT digambarkan di atas bahkan termasuk ejekan bawaan ke QNAP, menawarkan untuk menjual perusahaan "satu ukuran cocok untuk semua kunci dekripsi" yang akan berfungsi pada perangkat apa pun yang terpengaruh:

Agaknya, para penjahat di atas berharap QNAP akan merasa cukup bersalah karena mengekspos pelanggannya ke kerentanan zero-day sehingga akan menaikkan BTC 50 (saat ini sekitar $1,000,000 [2022-09-07T16:15Z]) untuk membuat semua orang lolos , alih-alih setiap korban membayar BTC 0.3 (sekitar $6000 sekarang) satu per satu.

DEADBOLT bangkit lagi

QNAP baru saja melaporkan bahwa DEADBOLT adalah melakukan putaran lagi, dengan para penjahat sekarang mengeksploitasi kerentanan dalam fitur QNAP NAS yang disebut Stasiun Foto.

QNAP telah menerbitkan tambalan, dan dapat dimengerti mendesak pelanggannya untuk memastikan bahwa mereka telah memperbarui.

Apa yang harus dilakukan?

Jika Anda memiliki produk QNAP NAS di mana saja di jaringan Anda, dan Anda menggunakan Stasiun Foto komponen perangkat lunak, Anda mungkin berisiko.

QNAP nasihat adalah:

- Dapatkan patchnya. Melalui browser web Anda, login ke panel kontrol QNAP pada perangkat dan pilih Control Panel > System > Update firmware > Update Langsung > Memeriksa pembaruan. Perbarui juga aplikasi di perangkat NAS Anda menggunakan Pusat Aplikasi > Install Updates > Semua.

- Blokir penerusan port di router Anda jika Anda tidak membutuhkannya. Ini membantu mencegah lalu lintas dari internet "mencapai" router Anda untuk terhubung dan masuk ke komputer dan server di dalam LAN Anda.

- Matikan Universal Plug and Play (uPnP) di router Anda dan di opsi NAS Anda jika Anda bisa. Fungsi utama uPnP adalah memudahkan komputer di jaringan Anda untuk menemukan layanan yang berguna seperti kotak NAS, printer, dan lainnya. Sayangnya, uPnP sering juga membuatnya sangat mudah (atau bahkan otomatis) bagi aplikasi di dalam jaringan Anda untuk membuka akses ke pengguna di luar jaringan Anda secara tidak sengaja.

- Baca saran khusus QNAP tentang mengamankan akses jarak jauh ke kotak NAS Anda jika Anda benar-benar perlu mengaktifkannya. Pelajari cara membatasi akses jarak jauh hanya untuk pengguna yang ditunjuk dengan cermat.

- blockchain

- kecerdasan

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- Gerendel

- Departemen Keamanan Dalam Negeri

- dompet digital

- firewall

- Kaspersky

- malware

- mcafe

- Keamanan Telanjang

- BerikutnyaBLOC

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- QNAP

- ransomware

- VPN

- website security

- zephyrnet.dll