Waktu Membaca: 6 menitTim Comodo Cyber Security mengungkapkan cara kerja inti dari jenis terbaru dari ancaman yang terus-menerus ini

Tim Keamanan Cyber Comodo terus-menerus meneliti ransomware terbaru untuk membantu melindungi pengguna kami dengan lebih baik dan membagikan temuan kami dengan komunitas netsec dan antivirus yang lebih luas. Hari ini kami ingin memberi tahu Anda tentang versi terbaru dari ransomware bernama Dharma versi 2.0.

Malware pertama kali muncul pada tahun 2016 dengan nama CrySIS. Itu menargetkan sistem Windows dan mengenkripsi file korban dengan algoritma AES-256 dan RSA-1024 yang kuat, sebelum meminta uang tebusan dalam Bitcoin. Seperti hampir semua jenis ransomware, file benar-benar tidak dapat dipulihkan tanpa kunci dekripsi, dan korban harus membayar uang tebusan untuk mendapatkan kunci tersebut.

Trojan Dharma dikirim dengan memaksa kata sandi yang lemah pada koneksi RDP, atau dengan membuat korban membuka lampiran email berbahaya. Metode pertama melibatkan penyerang memindai port 3389 untuk koneksi yang menggunakan protokol RDP. Setelah target ditemukan, penyerang mencoba masuk ke koneksi dengan secara otomatis mencoba kata sandi yang berbeda dari perpustakaan besar kata sandi yang diketahui, hingga salah satunya berfungsi. Dari sana, penyerang memiliki kendali penuh atas mesin target dan menjalankannya Ransomware Dharma secara manual pada file pengguna.

Metode terakhir adalah serangan email klasik. Korban menerima email yang seolah-olah berasal dari penyedia antivirus kehidupan nyata mereka. Ini berisi peringatan tentang malware di mesin mereka dan menginstruksikan mereka untuk menginstal file antivirus terlampir untuk menghapus ancaman tersebut. Tentu saja, lampiran tersebut bukanlah program antivirus, melainkan Dharma 2.0, yang kemudian mengenkripsi file pengguna dan meminta uang tebusan untuk membuka kuncinya.

Pada bulan Februari 2020, the Keamanan Cyber Comodo tim menemukan evolusi terbaru dari ini perangkat lunak perusak, Dharma 2.0. Versi ini berisi fungsi encrypt-then-ransom inti dari versi sebelumnya, tetapi juga berisi backdoor tambahan yang memberikan kemampuan admin jarak jauh. Mari kita lihat lebih dekat detail Dharma 2.0, dengan bantuan tim Comodo Cyber Security.

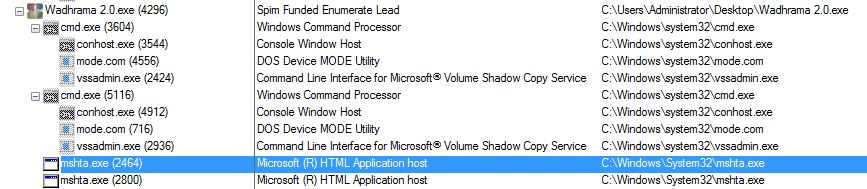

Proses Eksekusi Hirarki Dharma 2.0

Pohon eksekusi malware ditunjukkan pada tangkapan layar di bawah ini, dengan 'Wadhrama 2.0.exe' di bagian atas daftar:

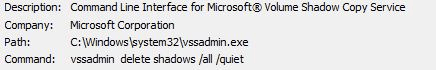

Malware menggunakan utilitas mode perangkat DOS untuk mengumpulkan beberapa informasi tentang keyboard korban dan menghapus semua salinan bayangan dari file mereka. Perintah 'vssadmin delete shadows /all /quiet' biasanya digunakan dalam ransomware untuk menghapus titik pemulihan Windows yang ada, merampas cadangan file pengguna:

Dengan hilangnya salinan bayangan, pengguna tidak dapat memulihkan file mereka kecuali mereka memiliki cadangan pihak ketiga eksternal. Banyak bisnis memiliki cadangan seperti itu, tetapi jumlah yang mengkhawatirkan tidak.

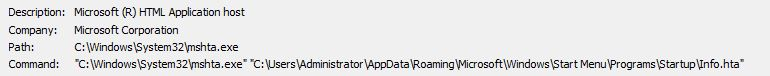

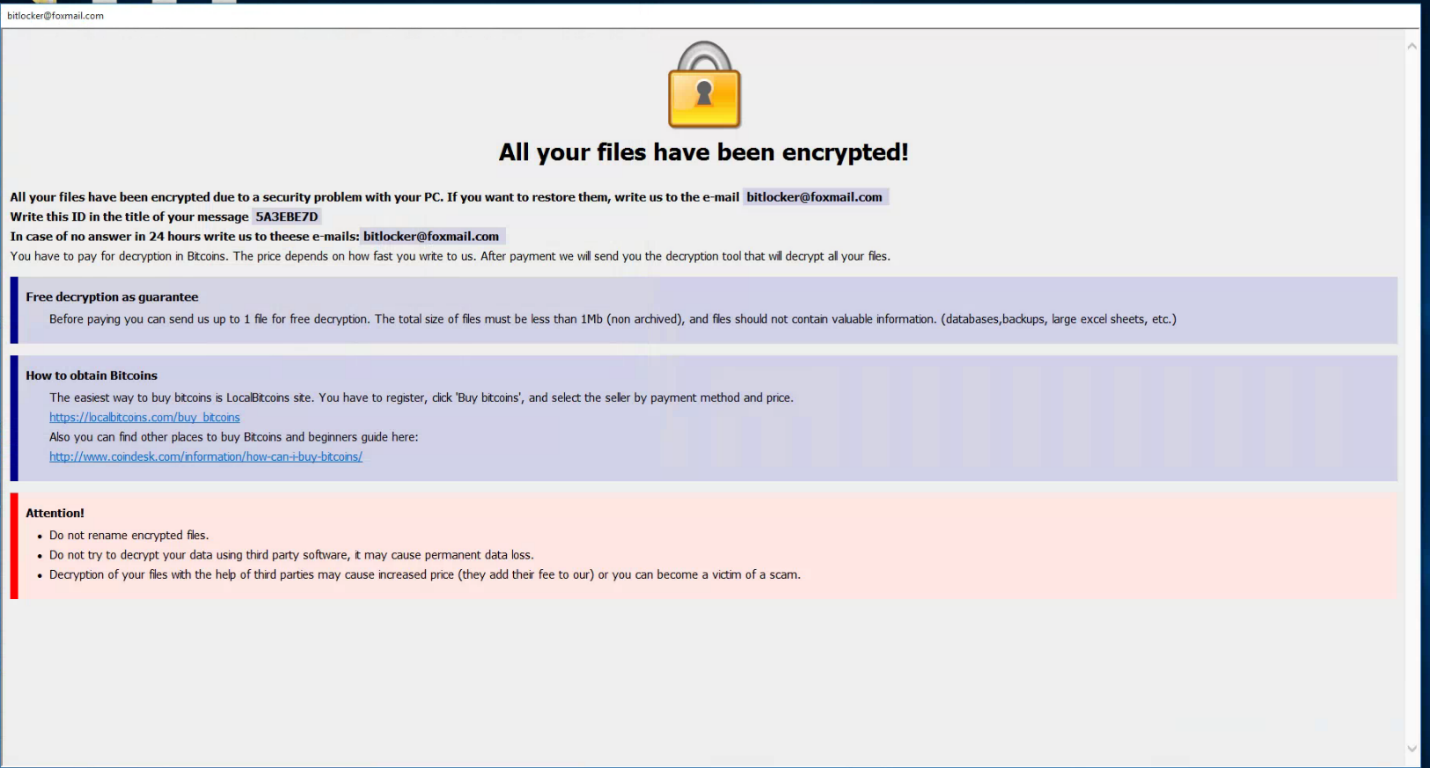

Setelah mengenkripsi semua file di komputer, penyerang kini membutuhkan cara untuk mengomunikasikan instruksinya kepada korban. Ini dilakukan dengan menggunakan 'mshta.exe' untuk membuka 'Info.hta' sebagai auto-run dengan perintah

'C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' adalah file yang berisi catatan tebusan:

"Semua file Anda telah dienkripsi!"

Analisis dinamis Dharma 2.0

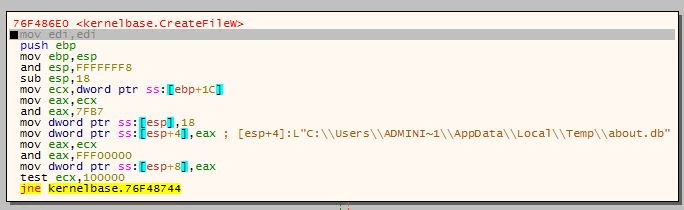

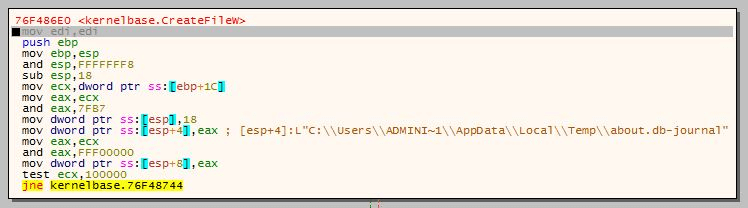

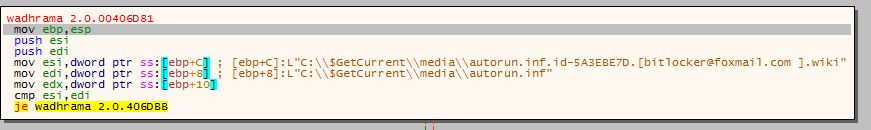

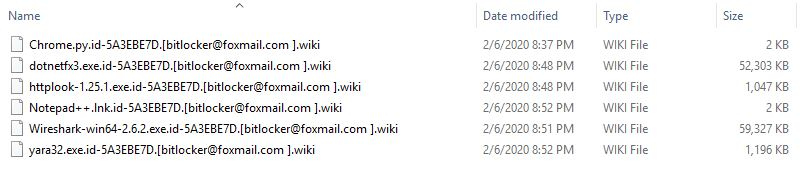

Wadhrama 2.0.exe membuat dua file sql, 'about.db' dan 'about.db-journal' di <%usersadministratorappdatalocaltemp%>. Itu membuat salinan dirinya sendiri di <%system32%> , <%startup%>, dan menambahkan ekstensi '[bitlocker@foxmail.com ].wiki' ke akhir semua file terenkripsi:

c:penggunaadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:usersadministratoraplikasidataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootsect.bak.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

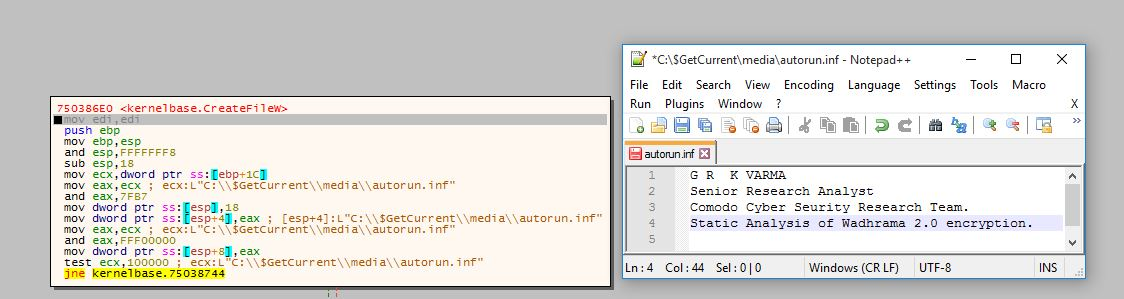

Analisis statis Dharma 2.0

Tim cybersecurity menguji kompleksitas enkripsi Dharma 2.0 dengan membuat tiga file teks 5 baris yang identik dengan konten berikut:

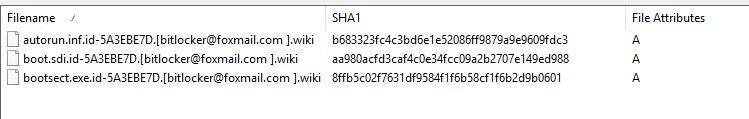

Kami menamai ketiga file tersebut sebagai 'autorun.inf', 'boot.sdi' dan 'bootsect.exe' dan memindahkan masing-masing ke lokasi yang berbeda. Karena semua file memiliki jenis, ukuran, dan konten yang sama, semuanya memiliki tanda tangan SHA1 yang sama – 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Ini adalah tangkapan layar dari file sebelum dienkripsi oleh Dharma:

Setelah enkripsi, masing-masing memiliki ukuran dan tanda tangan file yang berbeda:

Muatan Dharma 2.0

- Dharma 2.0 membuat dua file database bernama 'about.db' dan 'about.db-journal' di '<%AppData%>\local\temp'. File-file tersebut adalah file SQLite dan berisi yang berikut ini

tabel – 'pengaturan' dan 'peta kunci'. Basis data memungkinkan perintah admin jarak jauh seperti /eject/eject , /runas/runas , /syserr/syserr , /url/url ,

/runscreensaver/runscreensaverd, /shutdisplay/shutdisplayd, /edithost/edithostsd,

/restart/restart, /shutdown/shutdownd/logoff/logoffd, /lock/lockd,/quit/quitd,/config/configd

/tentang/tentangd.

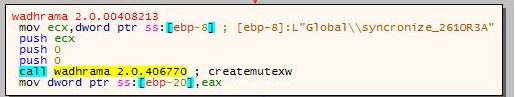

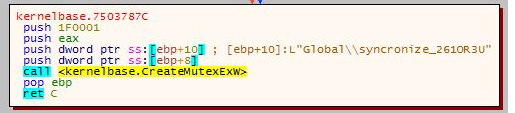

• Dharma 2.0 membuat dua objek mutex yang disebut 'Global\syncronize_261OR3A' dan 'Global\syncronize_261OR3U'. Objek Mutex membatasi jumlah proses yang dapat mengakses bagian data tertentu. Ini secara efektif mengunci data dari proses lain sehingga enkripsi dapat berjalan tanpa gangguan.

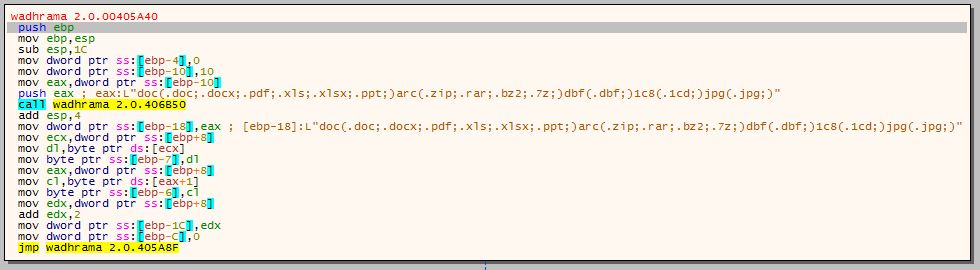

• Dharma 2.0 mencari ekstensi file berikut untuk dienkripsi:

◦ Format file dokumen pribadi: 'doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;)'

◦ Format file arsip: 'arc(.zip;.rar;.bz2;.7z;)'

◦ Format file basis data: 'dbf(.dbf;)'

◦ Format file enkripsi SafeDis: '1c8(.1cd;)'

◦ Format file gambar: 'jpg(.jpg;)'

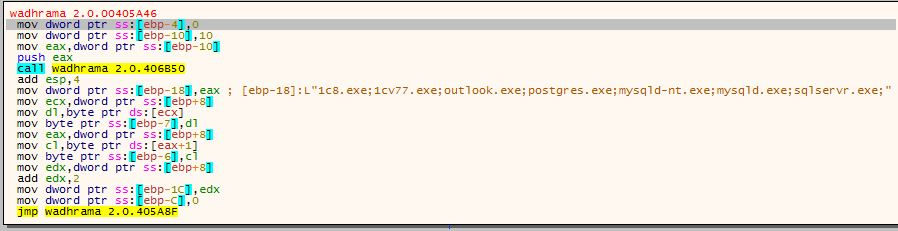

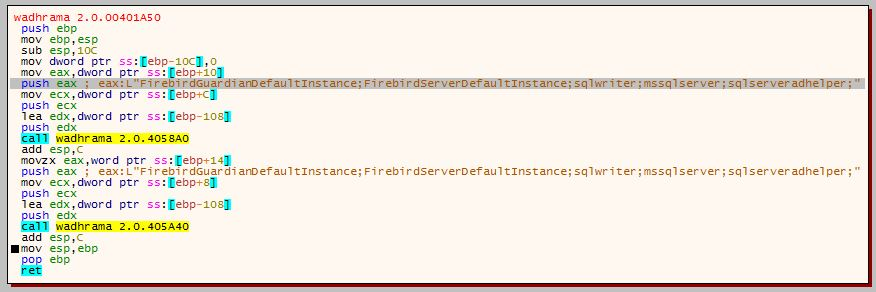

• Ini juga mencari perangkat lunak basis data, email, dan server yang terkenal:

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

◦'FirebirdGuardianDefaultInstance;FirebirdServerDefaultInstance;sqlwriter;mssqlserver;Sqlserveradhelper;'

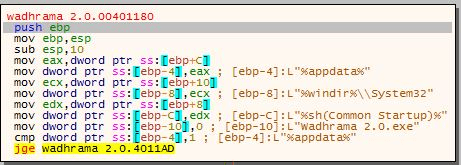

• Dhama 2.0 menggandakan dirinya ke dalam tiga lokasi berbeda

◦ '%appdata%'

◦ '%windir%\system32'

◦ '%sh(Memulai)%'

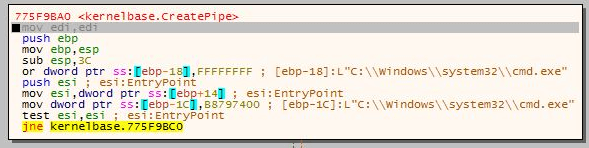

• Membuat pipa, '%comspec%', dengan perintah 'C:\windows\system32\cmd.exe':

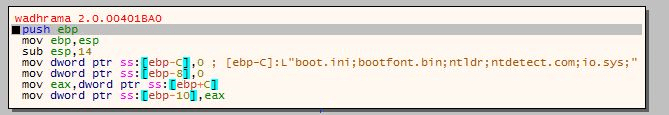

• Mengumpulkan detail tentang file boot seperti 'boot.ini', 'bootfont.bin', dan lainnya:

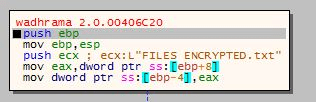

• Teks catatan tebusan disimpan dalam file bernama 'FILES ENCRYPTED.txt':

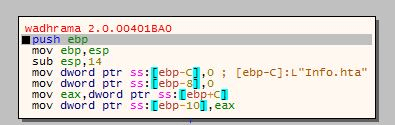

• 'Info.hta' untuk menampilkan pesan tebusan kepada korban:

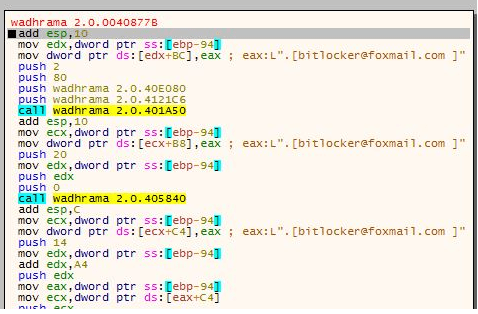

• Ekstensi enkripsi diambil dari buffer '.[bitlocker@foxmail.com]'

• Dharma kemudian membuat versi terenkripsi dari file asli dengan ekstensi baru:

• Ini kemudian menghapus file asli dan mengulang pengulangan sampai setiap drive dan file telah dienkripsi. File terakhir, terenkripsi, terlihat sebagai berikut:

• Ini adalah pesan tebusan yang ditampilkan kepada korban saat mereka mem-boot komputer mereka berikutnya:

Sumber Terkait

Pos Dharma 2.0 ransomware terus menimbulkan kekacauan dengan varian baru muncul pertama pada Berita Comodo dan Informasi Keamanan Internet.

- "

- 2016

- 2020

- 70

- a

- Tentang Kami

- mengakses

- Tambahan

- admin

- di depan

- algoritma

- Semua

- jumlah

- analisis

- antivirus

- arsip

- secara otomatis

- pintu belakang

- backup

- backup

- BAT

- karena

- sebelum

- di bawah

- Memblokir

- bisnis

- kemampuan

- klasik

- menyampaikan

- Masyarakat

- lengkap

- sama sekali

- komputer

- koneksi

- Koneksi

- terus-menerus

- mengandung

- Konten

- terus

- kontrol

- Core

- menciptakan

- membuat

- maya

- keamanan cyber

- Keamanan cyber

- data

- Basis Data

- database

- disampaikan

- Permintaan

- rincian

- alat

- dharma

- berbeda

- ditemukan

- Display

- menampilkan

- mendorong

- setiap

- efektif

- enkripsi

- evolusi

- eksekusi

- ada

- ekstensi

- Februari 2020

- Pertama

- berikut

- berikut

- format

- ditemukan

- dari

- fungsi

- mendapatkan

- beasiswa

- kepala

- membantu

- hirarki

- HTTPS

- besar

- gambar

- informasi

- install

- Internet

- Internet Security

- IT

- Diri

- kunci

- dikenal

- Terbaru

- Perpustakaan

- MEMBATASI

- baris

- Daftar

- tempat

- Kunci

- melihat

- mesin

- malware

- manual

- kebutuhan

- berita

- berikutnya

- jumlah

- Buka

- Lainnya

- Outlook

- pihak

- password

- Membayar

- pribadi

- bagian

- pipa

- poin

- sebelumnya

- hasil

- proses

- program

- melindungi

- perlindungan

- protokol

- pemberi

- Tebusan

- ransomware

- terpencil

- Mengungkapkan

- Safety/keselamatan

- sama

- pemindaian

- keamanan

- bayangan

- Share

- ditunjukkan

- Ukuran

- So

- Perangkat lunak

- beberapa

- tertentu

- startup

- Strains

- kuat

- Kemudian

- sistem

- target

- ditargetkan

- tim

- Grafik

- tiga

- waktu

- hari ini

- Trojan

- bawah

- membuka kunci

- menggunakan

- Pengguna

- kegunaan

- versi

- Situs Web

- lebih luas

- Windows

- tanpa

- bekerja

- XML

- Anda