Kraken, seperti layanan populer lainnya, memiliki klien yang ditargetkan oleh scammers yang mencoba untuk mengirim email phishing dari alamat email @kraken.com. Anda tidak boleh melihat bentuk email palsu ini karena seharusnya ditolak oleh penyedia email seperti Gmail karena server mereka akan melihat bahwa email scammer tidak berasal dari Kraken. Di balik layar, server email penerima seharusnya mencari catatan DNS umum untuk memverifikasi bahwa email berasal dari tempat yang tepat (yaitu, catatan SPF, DKIM, DMARC).

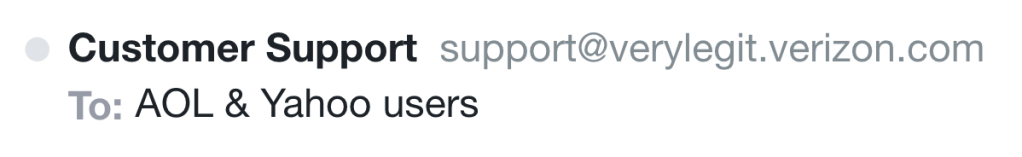

Kraken Security Labs percaya pada "kepercayaan, tetapi verifikasi", dan secara teratur menguji efektivitas kontrol keamanan email Kraken. Selama salah satu pengujian ini, kami menemukan bahwa beberapa penyedia email tidak melakukan pemeriksaan sederhana dan dengan demikian menempatkan pengguna mereka (dan berpotensi menjadi klien kami) dalam risiko phishing: Secara khusus, pengguna yahoo.com dan aol.com berisiko menerima email terkirim ke kotak masuk mereka dari subdomain tempat populer yang tidak ada, seperti admin@verylegitemails.verizon.com.

Kraken Security Labs melaporkan masalah ini ke Verizon Media (yang memiliki aol.com dan yahoo.com) pada 8 Oktober 2020. Sayangnya, masalah ini diklasifikasikan sebagai tingkat keparahan rendah dan pengiriman kami ditutup karena dampak rendah. Namun, sejak itu, sepertinya peningkatan pada kedua sistem email telah diterapkan, memperbaiki beberapa masalah yang dijelaskan di bawah ini.

Anda dapat melindungi diri sendiri dengan selalu waspada terhadap penipuan phishing. Anda juga harus mempertimbangkan untuk mengalihkan layanan email Anda ke gmail.com atau protonmail.com jika saat ini Anda menggunakan aol.com atau yahoo.com. Jika Anda menjalankan domain sendiri, pastikan data DMARC, SPF, dan DKIM Anda terbaru untuk membatasi kemampuan scammer menggunakan domain Anda.

At Laboratorium Keamanan Kraken, misi kami adalah untuk mendidik dan memberdayakan pemegang cryptocurrency dengan pengetahuan yang mereka butuhkan untuk melindungi aset mereka dan menggunakan dana mereka dengan aman sesuai keinginan mereka. Dalam artikel ini, Anda akan mempelajari lebih detail teknis tentang teknik spoofing email ini, bagaimana kami melindungi domain kami dan langkah apa yang dapat Anda ambil untuk memastikan keamanan Anda.

Detail teknis

Spoofing pernah menjadi bentuk serangan yang merajalela hanya sepuluh tahun yang lalu. Server email tidak memiliki cara yang efektif untuk memverifikasi pengirim. Email dengan pengirim palsu memiliki tingkat keberhasilan yang lebih tinggi, karena banyak pengguna tidak menyadari bahwa bidang ini dapat dipalsukan. Pesan dari domain yang dapat dikenali (seperti mail@kraken.com) dapat menciptakan ilusi otoritas dan keamanan, terutama jika dibandingkan dengan alamat yang tidak dikenal seperti email@contoh-domain-aneh.xyz. Untungnya, saat ini sebagian besar penyedia email memiliki kontrol signifikan terhadap spoofing. Standar seperti DMARC memiliki teknik formal untuk membuat spoofing jauh lebih sulit.

Mengamankan Surat

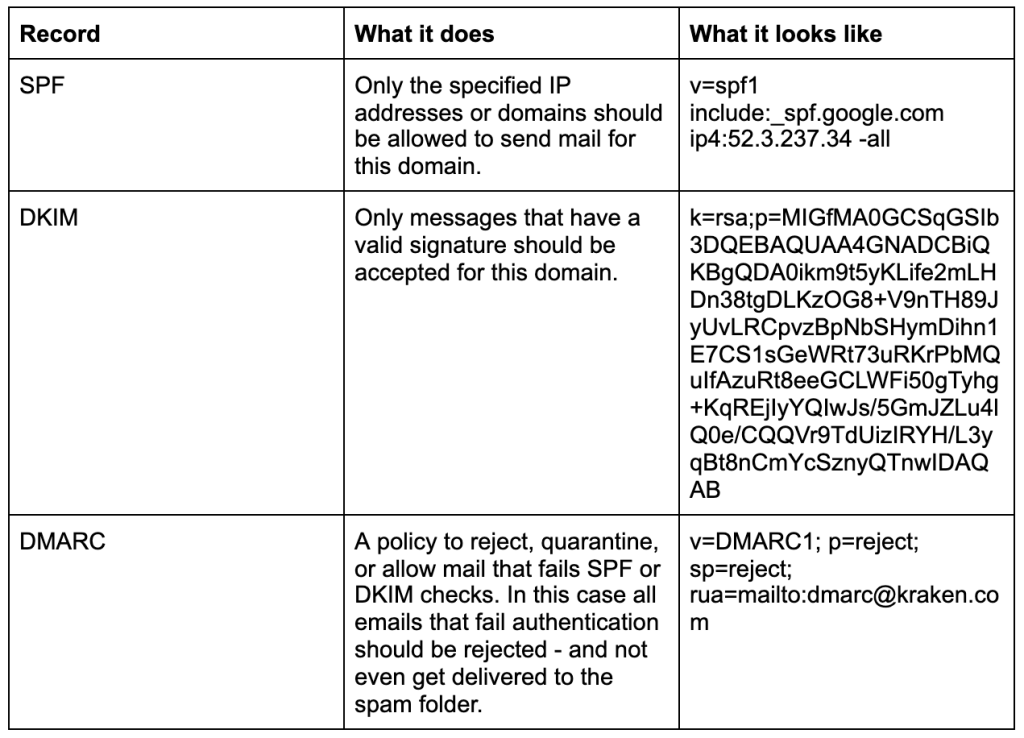

Keamanan email lebih kompleks daripada yang akan kita bahas di sini, tetapi praktik terbaik saat ini untuk mencegah spoofing berpusat di sekitar data SPF, DMARC, dan DKIM. Saat server email menerima email, server email akan melakukan beberapa pencarian DNS ke domain email untuk memeriksa catatan ini.

Setiap server email menangani pemeriksaan ini secara berbeda. Misalnya, Gmail menandai semua email yang gagal dalam pemeriksaan SPF dengan spanduk peringatan yang tampak menakutkan yang mendorong pengguna untuk berhati-hati (meskipun pesan ini secara teknis seharusnya tidak pernah diterima oleh server email), dan semua email yang gagal dalam pemeriksaan DMARC yang memiliki kebijakan "tolak" tidak akan diterima sama sekali.

Penyedia email lain dapat memiliki prosedur yang sangat berbeda, masing-masing dengan algoritme miliknya sendiri. Misalnya, beberapa penyedia memilih untuk memblokir email sepenuhnya, yang lain mengirim ke kotak masuk "sampah", yang lain lagi mengirim email ke kotak masuk dengan peringatan.

Bereksperimen Dengan Penyedia Mail Gratis

Penegakan yang tidak konsisten di antara penyedia yang berbeda mengkhawatirkan bagi kami, jadi kami melakukan beberapa pengujian lebih lanjut. Kami mencoba mengirim email palsu untuk domain yang dikunci ke penyedia email gratis teratas dan melacak perilaku mereka.

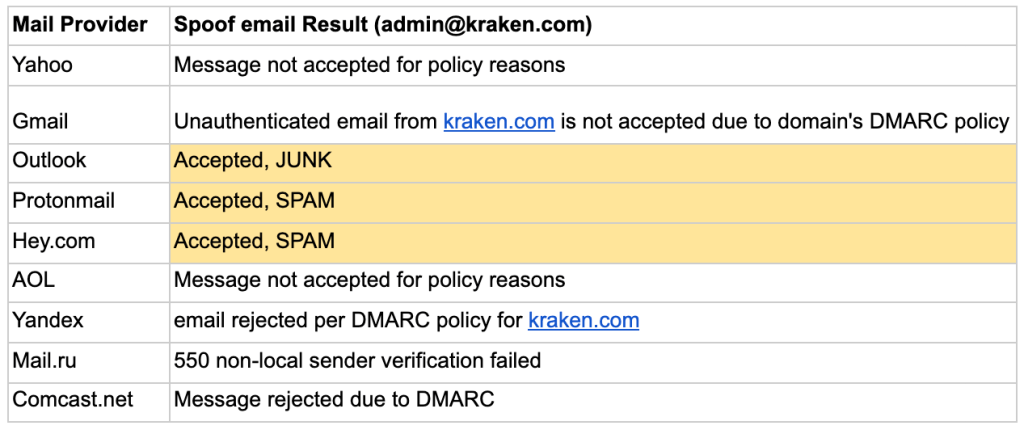

Percobaan 1 – Pemalsuan admin@kraken.com (domain dasar yang aman)

Kami mengirim email palsu dari domain yang memiliki data SPF hardfail yang valid, data DMARC yang valid, dan pemilih DKIM yang dikonfigurasi.

Harapan: Email ditolak karena bukan dari alamat IP yang diizinkan dan tidak memiliki tanda tangan DKIM.

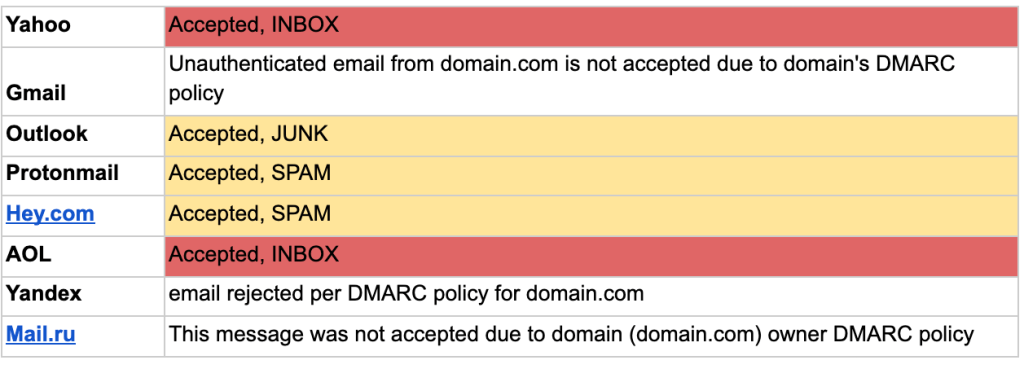

Tidak ada kejutan besar di sini, meskipun mengirim pesan ke sampah atau spam berarti bahwa pengguna secara teoritis masih bisa tertipu jika mereka menganggap itu kesalahan.

Percobaan 2 – Pemalsuan admin@fakedomain.kraken.com (Subdomain yang Tidak Ada)

Kami mengirim email palsu dari domain subdomain yang tidak ada. Tidak ada catatan apa pun untuk nama host ini.

Harapan: Email ditolak karena nama host tidak ada atau tidak memiliki catatan (tidak ada catatan A, tidak ada catatan SPF atau DKIM). Selain itu, kebijakan DMARC disetel ke "tolak", sehingga email apa pun yang tidak dapat diautentikasi oleh SPF/DKIM harus ditolak.

Anehnya, server email Yahoo.com dan AOL.com menerima pesan palsu ini dan memasukkannya ke dalam kotak masuk korban. Ini sangat memprihatinkan, karena itu berarti penyerang hanya perlu menyertakan subdomain agar email mereka dapat diterima dan terlihat sah bagi pengguna platform ini (mis. admin@email.chase.com).

AOL.com dan Yahoo.com pada saat itu dimiliki oleh Verizon Media, jadi kami melaporkan masalah ini kepada mereka pada 8 Oktober 2020. Verizon Media menutup masalah ini karena di luar cakupan dan informal. Kraken Security Labs menegaskan kembali pentingnya melindungi pengguna AOL & Yahoo dari phishing, tetapi tidak ada komunikasi lebih lanjut untuk memperbaiki masalah ini.

Sejak saat itu sepertinya perbaikan telah diterapkan: Email sekarang ditolak sesuai dengan kebijakan DMARC dan pembatasan tarif yang lebih baik tampaknya diterapkan.

Kami masih berpendapat bahwa pengguna email Yahoo & Verizon berada pada risiko yang lebih tinggi, karena vendor lain memiliki peringatan yang jauh lebih baik terhadap pengguna mereka ketika email tidak dapat diautentikasi (seperti halnya jika tidak ada DMARC/DKIM/SPF yang digunakan sama sekali).

Takeaways

Terlepas dari upaya terbaik pemilik domain, penyedia email tidak selalu memfilter email seperti yang diharapkan. Pengguna dengan alamat email @yahoo.com dan @aol.com berisiko lebih tinggi menerima pesan palsu, meskipun pesan ini dapat dengan mudah dideteksi dan difilter oleh penyedia ini. Meskipun perilaku telah meningkat, kami tetap menyarankan untuk mengalihkan email dengan sensitivitas lebih tinggi ke penyedia yang melakukan pemfilteran lebih baik, seperti Gmail atau Protonmail.

Jika Anda menjalankan server email, pastikan data DNS email Anda untuk DMARC, DKIM & SPF selalu terbarui, dan verifikasi secara teratur apakah kontrol email Anda berfungsi.

Sumber: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algoritma

- Semua

- antara

- sekitar

- artikel

- Aktiva

- dibalik layar

- TERBAIK

- Praktik Terbaik

- mengejar

- Cek

- tertutup

- kedatangan

- Umum

- Komunikasi

- cryptocurrency

- terbaru

- MELAKUKAN

- ditemukan

- dns

- domain

- Efektif

- cocok

- bentuk

- Gratis

- dana-dana

- di sini

- Seterpercayaapakah Olymp Trade? Kesimpulan

- HTTPS

- Dampak

- IP

- Alamat IP

- masalah

- IT

- pengetahuan

- Kraken

- Labs

- BELAJAR

- lookup

- utama

- Media

- Misi

- Lainnya

- Phishing

- Platform

- kebijaksanaan

- Populer

- melindungi

- arsip

- Risiko

- Run

- berjalan

- Scammers

- Layar

- keamanan

- set

- Sederhana

- So

- Spam

- standar

- sukses

- sistem

- Teknis

- pengujian

- tes

- waktu

- puncak

- us

- Pengguna

- vendor

- SIAPA

- Yahoo

- tahun